Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Le app SaaS svolgono un ruolo fondamentale per garantire che le applicazioni e le risorse siano disponibili e accessibili da qualsiasi dispositivo con una connessione Internet. Tuttavia, alcune app possono comportare un rischio per la sicurezza con il potenziale di causare danni significativi all'organizzazione, se non individuati e gestiti. È necessario avere visibilità sulle app usate nell'organizzazione in modo da poter proteggere i dati e le risorse sensibili.

Microsoft Defender per il cloud App consente di controllare tramite visibilità, controllo e controlli granulari completi sui dati sensibili. Defender per il cloud App include strumenti che consentono di individuare l'IT shadow e di valutare i rischi, consentendo di applicare i criteri e analizzare le attività dell'app. Aiuta a controllare l'accesso in tempo reale e a bloccare condizioni di minaccia, in modo che l'organizzazione possa effettuare la transizione al cloud in maggiore sicurezza.

Questo articolo fornisce indicazioni su come:

- Individuare le app cloud

- Approvare le app cloud

- Configurare il controllo app per l'accesso condizionale

- Usare i connettori app

- Applicare i controlli della sessione

Se non è già stata configurata Defender per il cloud App, vedere Valutare le app Microsoft Defender per il cloud.

Individuare le app cloud

Senza visibilità sulle app usate nell'organizzazione, non sarà possibile gestire e controllare correttamente il modo in cui gli utenti usano le app e il modo in cui le app accedono a dati e risorse sensibili.

Defender per il cloud App offre una funzionalità denominata Cloud Discovery che analizza i log del traffico rispetto al catalogo delle app di Microsoft Defender per il cloud di oltre 31.000 app cloud. Le app vengono classificate e classificate in base a più di 90 fattori di rischio e offrono visibilità continua sull'uso delle app cloud, shadow IT e sul rischio rappresentato da app sconosciute e non gestite.

Il diagramma seguente illustra i componenti di Cloud App Discovery e i due metodi usati per monitorare il traffico di rete e individuare le app cloud usate nell'organizzazione

In questo diagramma:

- Metodo 1: Cloud App Discovery si integra con Microsoft Defender per endpoint, che segnala l'accesso a app e servizi cloud dai dispositivi Windows 10 e Windows 11 gestiti dall'IT.

- Metodo 2: per la copertura in tutti i dispositivi connessi a una rete, un agente di raccolta log delle app di Defender per il cloud installato nei firewall e nei proxy raccoglie e invia i dati dagli endpoint alle app di Defender per il cloud per l'analisi.

Usare le indicazioni seguenti per sfruttare le funzionalità predefinite in Defender per il cloud App per individuare le app nell'organizzazione:

Approvare le app

Dopo aver esaminato l'elenco delle app individuate nell'ambiente in uso, è possibile proteggere l'ambiente approvando le app sicure (approvate) o vietando le app indesiderate (non approvate).

Per altre informazioni, vedere Approvazione/annullamento dell'approvazione di un'app.

Configurare il controllo app per l'accesso condizionale per proteggere le app

I criteri di accesso condizionale consentono di assegnare controlli e requisiti a applicazioni, azioni o condizioni di autenticazione specifiche. È possibile definire quali utenti o gruppi di utenti possono accedere alle app cloud, alle app cloud a cui possono accedere e da quali posizioni e reti un utente deve avere origine. Per altre informazioni, vedere Il passaggio 1 di questa soluzione.

In combinazione con i criteri di accesso condizionale, è possibile aumentare ulteriormente la sicurezza delle app cloud applicando controlli di accesso e sessione usando il controllo app per l'accesso condizionale. Con la funzionalità Controllo app per l'accesso condizionale in app Defender per il cloud, l'accesso alle app utente e le sessioni vengono monitorati e controllati in tempo reale in base ai criteri di accesso e sessione. I criteri di accesso e sessione configurati con il portale delle app di Defender per il cloud consentono di perfezionare ulteriormente i filtri e impostare azioni che gli utenti possono eseguire.

Microsoft Defender per il cloud Apps si integra in modo nativo con Microsoft Entra. Quando si configura un criterio in Microsoft Entra per l'uso del controllo app per l'accesso condizionale, il traffico delle app cloud viene instradato attraverso Defender per il cloud App come proxy, che consente alle app di Defender per il cloud di monitorare il traffico e di applicare i controlli sessione.

Il diagramma seguente illustra come il traffico delle app cloud viene instradato tramite Microsoft Entra e Defender per il cloud Apps.

In questo diagramma:

- Microsoft Entra ha un criterio di controllo delle app per l'accesso condizionale per il traffico delle app SaaS specificate e integrate. Microsoft Entra ID indirizza quindi (proxy) il traffico di sessione attraverso Defender per il cloud Apps.

- Defender per il cloud App monitora il traffico e applica i criteri di controllo sessione.

L'accesso condizionale stabilisce i requisiti che devono essere soddisfatti prima che un utente possa accedere a un'app. Controllo app per l'accesso condizionale determina le app a cui un utente può accedere e il set di azioni che un utente può eseguire durante una sessione dopo aver concesso l'accesso.

Per altre informazioni, vedi:

- Proteggere le app con Controllo app per l'accesso condizionale di Microsoft Defender for Cloud Apps

- Integrazione di Microsoft Entra ID con controllo app per l'accesso condizionale

Usare i connettori app

Connettore app usano le API dei provider di app per consentire una maggiore visibilità e controllo da parte delle app Defender per il cloud sulle app usate nell'organizzazione. A seconda dell'app a cui ci si connette, le connessioni alle app abilitano quanto segue:

- Informazioni account: visibilità di utenti, account, informazioni sul profilo, stato (sospeso, attivo, disabilitato), gruppi e privilegi.

- Audit trail : visibilità sulle attività degli utenti, sulle attività di amministrazione e sulle attività di accesso.

- Governance degli account: possibilità di sospendere gli utenti, revocare le password e altre capacità.

- Autorizzazioni delle app: visibilità dei token rilasciati e relative autorizzazioni.

- Governance delle autorizzazioni delle app: possibilità di rimuovere i token.

- Analisi dei dati: analisi di dati non strutturati usando due processi ,periodicamente (ogni 12 ore) e in tempo reale (attivata ogni volta che viene rilevata una modifica).

- Governance dei dati: possibilità di mettere in quarantena i file, inclusi i file nel cestino e sovrascrivere i file.

Per altre informazioni, vedere Connettere le app.

app Defender per il cloud offre protezione end-to-end per le app connesse tramite l'integrazione da cloud a cloud, Connettori API e controlli di accesso e sessione in tempo reale che sfruttano i controlli di accesso alle app condizionali.

Applicare i controlli della sessione

I controlli sessione consentono di applicare parametri al modo in cui le app cloud vengono usate dall'organizzazione. Ad esempio, se l'organizzazione usa Salesforce, è possibile configurare un criterio di sessione che consenta solo ai dispositivi registrati e gestiti di accedere ai dati salesforce dell'organizzazione. Un esempio più semplice potrebbe essere la configurazione di un criterio per monitorare il traffico dai dispositivi non gestiti, in modo da poter analizzare il rischio di questo traffico prima di applicare criteri più rigorosi.

Defender per il cloud documentazione delle app include la serie di esercitazioni seguenti per individuare i rischi e proteggere l'ambiente:

- Rilevare attività utente sospette

- Esaminare gli utenti a rischio

- Esaminare le app OAuth a rischio

- Individuare e proteggere le informazioni riservate

- Proteggere qualsiasi app nell'organizzazione in tempo reale

- Bloccare i download di informazioni riservate

- Proteggere i file con la quarantena dell'amministratore

- Richiedere l'autenticazione dettagliata all'azione rischiosa

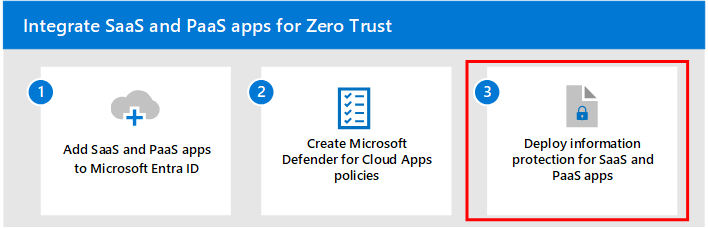

Passaggio successivo

Continuare con il passaggio 3 per distribuire la protezione delle informazioni per le app SaaS.