Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Microsoft Entra ID è il servizio di gestione delle identità e degli accessi basato sul cloud di Microsoft. Microsoft Entra ID fornisce soluzioni di autenticazione e autorizzazione sicure in modo che clienti, partner e dipendenti possano accedere alle applicazioni necessarie. Microsoft Entra ID, accesso condizionale, autenticazione a più fattori, Single Sign-On (SSO) e provisioning utenti automatico semplificano e proteggono la gestione delle identità e degli accessi.

Integrare le app SaaS in Microsoft Entra ID in modo che sia possibile monitorare e configurare l'accesso per tali app. Microsoft Entra ID include una raccolta di applicazioni, che è una raccolta di app SaaS che sono state preintegrate con Microsoft Entra ID. È anche possibile aggiungere app personalizzate. Per altre informazioni, vedere Cinque passaggi per l'integrazione di tutte le app con Microsoft Entra ID.

Dopo aver aggiunto le app all'ID Microsoft Entra, è possibile configurare la modalità di accesso alle app e soggette a condizioni specifiche includendole nell'ambito dei criteri di identità Zero Trust e di accesso ai dispositivi.

Se è già stata distribuita Microsoft Defender per il cloud app, è possibile individuare le app SaaS usate nell'organizzazione. Per altre informazioni, vedere Passaggio 2 di questa soluzione e Individuare e gestire shadow IT nella rete.

Aggiunta di app in Microsoft Entra ID

L'aggiunta di app in Microsoft Entra ID consente di sfruttare i servizi offerti, tra cui:

- Autenticazione e autorizzazione delle applicazioni.

- Autenticazione e autorizzazione degli utenti.

- SSO tramite federazione o password.

- Provisioning e sincronizzazione degli utenti.

- Controllo degli accessi in base al ruolo che usa Microsoft Entra per definire i ruoli dell'applicazione ed eseguire controlli di autorizzazione basati sui ruoli in un'applicazione.

- Servizi di autorizzazione OAuth, usati da Microsoft 365 e da altre applicazioni Microsoft per autorizzare l'accesso alle API e alle risorse.

- Pubblicazione dell'applicazione e proxy per pubblicare un'applicazione dalla rete privata a Internet.

- Attributi dell'estensione dello schema della directory per archiviare dati aggiuntivi in Microsoft Entra ID.

Esistono diversi modi per aggiungere app in Microsoft Entra ID. Il modo più semplice per iniziare a gestire le app consiste nell'usare la raccolta di applicazioni. È anche possibile aggiungere app personalizzate. Questa sezione illustra entrambi i modi.

Aggiungere app dalla raccolta di applicazioni

Microsoft Entra ID include una raccolta di applicazioni che contiene una raccolta di app SaaS preintegrate con Microsoft Entra ID. È sufficiente accedere all'interfaccia di amministrazione di Microsoft Entra e scegliere le applicazioni da piattaforme cloud specifiche, applicazioni in primo piano o cercare l'applicazione che si vuole usare.

Per altre informazioni, vedere Aggiungere un'applicazione aziendale e Panoramica della raccolta di applicazioni Microsoft Entra.

Aggiunta di app personalizzate nella raccolta di app Microsoft Entra

È possibile sviluppare app cloud personalizzate e registrarle in Microsoft Entra ID. La registrazione con Microsoft Entra ID consente di sfruttare le funzionalità di sicurezza fornite dal tenant di Microsoft 365. Nell'interfaccia di amministrazione di Microsoft Entra è possibile registrare l'applicazione in Registrazioni app oppure registrarla usando il collegamento Crea un'applicazione personalizzata quando si aggiunge una nuova applicazione nelle applicazioni Aziendali.

Per altre informazioni, vedere Che cos'è la gestione delle applicazioni in Microsoft Entra ID? e Richiedere di pubblicare l'applicazione nella raccolta di applicazioni Microsoft Entra.

Aggiungere app all'ambito dei criteri di identità Zero Trust e accesso ai dispositivi

I criteri di accesso condizionale consentono di assegnare controlli a applicazioni, azioni o contesto di autenticazione specifici. È possibile definire condizioni come il tipo di dispositivo che può accedere a una risorsa, livelli di rischio utente, posizioni attendibili e altre condizioni, ad esempio l'autenticazione avanzata. Ad esempio, l'autenticazione a più fattori (MFA) consente di proteggere l'accesso ai dati e alle applicazioni con maggiore sicurezza richiedendo una seconda forma di verifica.

Dopo aver aggiunto app in Microsoft Entra ID, è necessario aggiungerle all'ambito dei criteri di identità Zero Trust e di accesso ai dispositivi.

Aggiornamento dei criteri comuni

Il diagramma seguente illustra i criteri di identità Zero Trust e di accesso ai dispositivi per le app SaaS e PaaS, evidenziando il set di criteri di accesso condizionale comuni i cui ambiti devono essere modificati per includere le app SaaS.

Per ogni criterio da aggiornare, assicurarsi che le app e i relativi servizi dipendenti siano inclusi nell'assegnazione delle app cloud.

Questa tabella elenca i criteri che devono essere esaminati con collegamenti a ogni criterio nel set di criteri comuni di identità e accesso ai dispositivi.

| Livello di protezione | Criteri | Descrizione |

|---|---|---|

| Punto di partenza | Richiedere l'autenticazione a più fattori quando il rischio di accesso è medio o alto | Assicurarsi che le app cloud e i servizi dipendenti siano inclusi nell'elenco delle app. |

| Bloccare i client che non supportano l'autenticazione moderna | Includere le app e i servizi dipendenti nell'assegnazione delle app cloud. | |

| Gli utenti ad alto rischio devono modificare la password | Impone agli utenti dell'app di modificare la password durante l'accesso se viene rilevata un'attività ad alto rischio per il proprio account. | |

| Applicare i criteri di protezione dei dati delle app | Assicurarsi che le app cloud e i servizi dipendenti siano inclusi nell'elenco delle app. Aggiornare i criteri per ogni piattaforma (iOS, Android, Windows). | |

| Funzionalità per le aziende | Richiedere l'autenticazione a più fattori quando il rischio di accesso è basso, medio o alto | Assicurarsi che le app cloud e i servizi dipendenti siano inclusi nell'elenco delle app. |

| Richiedere PC e dispositivi mobili conformi | Assicurarsi che le app cloud e i servizi dipendenti siano inclusi nell'elenco delle app. | |

| Sicurezza specializzata | Richiedere sempre l'autenticazione a più fattori | Indipendentemente dall'identità utente, l'organizzazione usa l'autenticazione a più fattori. |

Per altre informazioni, vedere Criteri di app Microsoft Defender per il cloud consigliati per le app SaaS.

Passaggio successivo

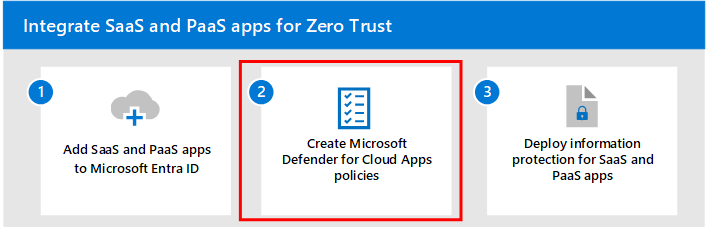

Continuare con il passaggio 2 per creare criteri di app Defender per il cloud.