Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Gli sviluppatori possono creare e integrare app che i professionisti IT possono proteggere nell'azienda. Questo articolo illustra come usare i principi Zero Trust per integrare in modo sicuro l'app con Microsoft Entra ID e Microsoft Identity Platform.

Il servizio di gestione delle identità e degli accessi basato sul cloud Microsoft, Microsoft Entra ID, offre agli sviluppatori i vantaggi di integrazione delle applicazioni seguenti:

- Autenticazione e autorizzazione delle applicazioni.

- Autenticazione e autorizzazione degli utenti.

- Single Sign-On (SSO) tramite federazione o password

- Provisioning e sincronizzazione degli utenti.

- Controllo degli accessi in base al ruolo

- Servizi di autorizzazione OAuth

- Pubblicazione dell'applicazione e proxy

- Attributi dell'estensione dello schema di directory

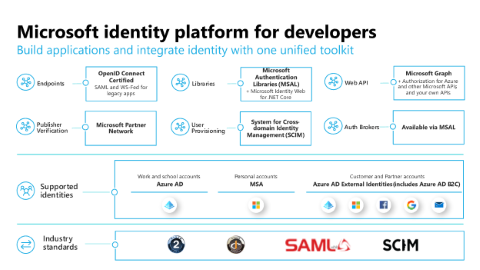

Il diagramma precedente illustra il toolkit unificato di Microsoft Identity Platform per sviluppatori che supporta diverse identità e standard di settore. È possibile creare applicazioni e integrare l'identità con endpoint, librerie, API Web, verifica dell'autore, provisioning utenti e broker di autenticazione.

Introduzione all'integrazione di app

Il sito della documentazione di Microsoft Identity Platform è il punto di partenza migliore per imparare a integrare le applicazioni con Microsoft Identity Platform. È possibile trovare workshop per sviluppatori, materiali workshop, collegamenti a registrazioni workshop e informazioni sui prossimi eventi live all'indirizzo https://aka.ms/UpcomingIDLOBDev.

Durante la progettazione dell'app, è necessario:

- Identificare le risorse a cui l'app deve accedere.

- Valutare se l'app include utenti interattivi e componenti del carico di lavoro.

- Accedere alle risorse protette da Microsoft Entra ID creando app che proteggono l'identità tramite autorizzazioni e accesso.

Tipi di app che è possibile integrare

Microsoft Identity Platform esegue la gestione delle identità e degli accessi (IAM) solo per le applicazioni registrate e supportate. Per l'integrazione con Microsoft Identity Platform, l'app deve essere in grado di fornire un componente basato su Web browser in grado di connettersi agli endpoint di autorizzazione di Microsoft Identity Platform con l'indirizzo https://login.microsoftonline.com . L'app chiama l'endpoint del token con lo stesso indirizzo.

Un'app integrata può essere eseguita da qualsiasi posizione, inclusi questi esempi:

- Microsoft Azure

- Altri provider di servizi cloud

- Data center e server personalizzati

- Computer desktop

- Dispositivi mobili

- Dispositivi Internet delle cose

L'app o il dispositivo, ad esempio un'app Web browser che accede all'endpoint di autorizzazione, può fornire in modo nativo i requisiti. La cooperazione tra un browser disconnesso e l'applicazione soddisfa i requisiti. Ad esempio, le app in esecuzione in televisori potrebbero avere l'utente che esegue l'autenticazione iniziale con un browser in un dispositivo desktop o mobile.

È possibile registrare l'applicazione client (app Web o nativa) o l'API Web per stabilire una relazione di trust tra l'applicazione e Microsoft Identity Platform. La registrazione dell'applicazione Microsoft Entra è fondamentale perché la configurazione errata o la scadenza dell'igiene dell'applicazione può causare tempi di inattività o compromissione. Seguire le procedure consigliate per la sicurezza per le proprietà dell'applicazione in Microsoft Entra ID.

Pubblicare nella raccolta di applicazioni Microsoft Entra

La raccolta di applicazioni Microsoft Entra è una raccolta di applicazioni SaaS (Software as a Service) in Microsoft Entra ID preintegrato con Microsoft Entra ID. Contiene migliaia di applicazioni che semplificano la distribuzione e la configurazione dell'accesso Single Sign-On e il provisioning utenti automatico.

Il provisioning automatico degli utenti indica la creazione di identità utente e ruoli nelle applicazioni cloud a cui gli utenti devono accedere. Il provisioning automatico include la gestione e la rimozione delle identità utente durante la modifica dello stato o dei ruoli. Per effettuare il provisioning degli utenti in app SaaS e in altri sistemi, il servizio di provisioning Di Microsoft Entra si connette a un endpoint DELL'API di gestione degli utenti di System for Cross-domain Identity Management (SCIM) 2.0 fornito dal fornitore dell'applicazione. Questo endpoint SCIM consente a Microsoft Entra ID di creare, aggiornare e rimuovere gli utenti a livello programmatico.

Quando si sviluppano app per Microsoft Entra ID, è possibile usare l'API di gestione utenti SCIM 2.0 per creare un endpoint SCIM che integra Microsoft Entra ID per il provisioning. Per ulteriori dettagli, fare riferimento all'esercitazione Sviluppare e pianificare il provisioning per un endpoint SCIM in Microsoft Entra ID.

Pubblicare l'applicazione nella raccolta di applicazioni Di Microsoft Entra e renderla disponibile pubblicamente per consentire agli utenti di aggiungere ai propri tenant completando queste attività:

- Completare i prerequisiti.

- Creare e pubblicare la documentazione.

- Inviare l'applicazione.

- Partecipa alla rete partner Microsoft.

Diventare un'entità di pubblicazione verificata

La verifica dell'editore fornisce informazioni agli utenti delle app e agli amministratori dell'organizzazione sull'autenticità degli sviluppatori che pubblicano app che si integrano con Microsoft Identity Platform. Quando si è un editore verificato, gli utenti possono decidere più facilmente se vogliono consentire all'applicazione di accedere e accedere alle informazioni del profilo. Possono basare la propria decisione sulle informazioni e accedere alle richieste dell'app nei token.

Gli editori di app verificano la propria identità con Microsoft associando la registrazione dell'app al proprio account Microsoft Partner Network (MPN) verificato. Durante la verifica, Microsoft richiede la documentazione di verifica. Dopo essere diventato un editore verificato, viene visualizzato un badge verificato blu nelle richieste di consenso di Microsoft Entra e nelle pagine Web dell'app.

Passaggi successivi

- La creazione di app con un approccio Zero Trust all'identità offre una panoramica delle autorizzazioni e delle procedure consigliate per l'accesso.

- Le procedure consigliate per l'autorizzazione consentono di implementare i modelli di autorizzazione, autorizzazione e consenso ottimali per le applicazioni.

- Configurare il dominio di pubblicazione di un'app consente di comprendere le app multi-tenant e i valori predefiniti del dominio di pubblicazione.

- Esercitazioni per l'integrazione di app SaaS da usare con Microsoft Entra ID consente di integrare le applicazioni SaaS abilitate per il cloud con Microsoft Entra ID.

- Suggerimenti di riferimento per risolvere i problemi di verifica dell'autore se si ricevono errori o si riscontra un comportamento imprevisto durante la pubblicazione.