Guida all'uso della funzione Transparent Data Encryption (TDE) di dati inattivi per i cluster Big Data di SQL Server

Si applica a: SQL Server 2019 (15.x)

Importante

Il componente aggiuntivo per i cluster Big Data di Microsoft SQL Server 2019 verrà ritirato. Il supporto per i cluster Big Data di SQL Server 2019 terminerà il 28 febbraio 2025. Tutti gli utenti esistenti di SQL Server 2019 con Software Assurance saranno completamente supportati nella piattaforma e fino a quel momento il software continuerà a ricevere aggiornamenti cumulativi di SQL Server. Per altre informazioni, vedere il post di blog relativo all'annuncio e Opzioni per i Big Data nella piattaforma Microsoft SQL Server.

Questa guida illustra come usare le funzionalità di crittografia dei dati inattivi di cluster Big Data di SQL Server per crittografare i database.

L'esperienza di configurazione per l'amministratore di database durante la configurazione di Transparent Data Encryption per SQL Server è la stessa di SQL Server in Linux e vale quanto riportato nella documentazione di TDE standard, ad eccezione dei casi indicati. Per monitorare lo stato della crittografia nell'istanza master, seguire i modelli di query DMV standard su sys.dm_database_encryption_keys e sys.certificates.

Funzionalità non supportate:

- Crittografia dei pool di dati

Prerequisiti

- Cluster Big Data di SQL Server 2019 CU8+

- Strumenti per Big Data, in particolare Azure Data Studio

- Account di accesso di SQL Server con privilegi amministrativi (membro del ruolo sysadmin di SQL Server nell'istanza master)

Eseguire una query sui certificati installati

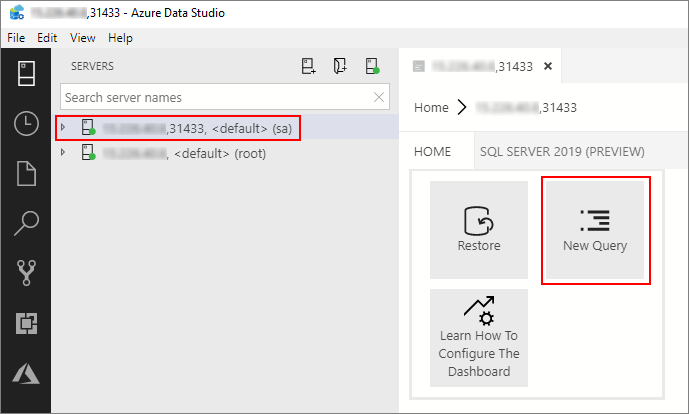

In Azure Data Studio connettersi all'istanza master di SQL Server del cluster Big Data. Per altre informazioni, vedere Connettersi all'istanza master di SQL Server.

Fare doppio clic sulla connessione nella finestra Server per visualizzare il dashboard del server per l'istanza master di SQL Server. Selezionare Nuova query.

Eseguire il comando Transact-SQL seguente per modificare il contesto nel database

masterdell'istanza master.USE master; GOEseguire una query sui certificati gestiti dal sistema installati.

SELECT TOP 1 name FROM sys.certificates WHERE name LIKE 'TDECertificate%' ORDER BY name DESC;Usare criteri di query diversi in base alle esigenze.

Il nome del certificato sarà indicato come "TDECertificate{timestamp}". Il prefisso TDECertificate seguito da timestamp che viene visualizzato corrisponde al certificato fornito dalla funzionalità gestita dal sistema.

Crittografare un database usando il certificato gestito dal sistema

Negli esempi seguenti prendere in considerazione un database denominato userdb come destinazione della crittografia e un certificato gestito dal sistema denominato TDECertificate2020_09_15_22_46_27 in base all'output della sezione precedente.

Usare il modello seguente per generare una chiave di crittografia del database usando il certificato fornito dal sistema.

USE userdb; GO CREATE DATABASE ENCRYPTION KEY WITH ALGORITHM = AES_256 ENCRYPTION BY SERVER CERTIFICATE TDECertificate2020_09_15_22_46_27; GOCrittografare il database userdb con il comando seguente.

ALTER DATABASE userdb SET ENCRYPTION ON; GO

Gestire la crittografia del database quando si usano provider esterni

Per altre informazioni sull'utilizzo delle versioni delle chiavi nella crittografia dei dati inattivi di cluster Big Data di SQL Server, vedere Versioni delle chiavi in cluster Big Data di SQL Server. La sezione "Rotazione della chiave principale per SQL Server" contiene un esempio end-to-end su come gestire la crittografia del database quando si usano provider di chiavi esterne.

Passaggi successivi

Informazioni sulla crittografia dei dati inattivi per HDFS: