Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Surface Hub e Surface Hub 2S offrono un'esperienza simile all'appliance bloccata con il firmware della piattaforma personalizzata che esegue il sistema operativo Windows 10 Team. Il dispositivo risultante prende il tradizionale chiosco multimediale sicuro "monouso", "esegui solo ciò di cui hai bisogno" e offre una versione moderna. Sviluppato per supportare una ricca esperienza utente collaborativa, Surface Hub è protetto dalle minacce alla sicurezza in continua evoluzione.

Basato su Windows 10, Surface Hub offre una sicurezza moderna di classe enterprise che consente agli amministratori IT di applicare la protezione dei dati con BitLocker, Trusted Platform Module 2.0 (TPM), oltre alla sicurezza basata sul cloud con Windows Defender (noto anche come Microsoft Defender).

Suggerimento

Per Surface Hub 3, vedi Procedure consigliate per la sicurezza per Surface Hub che eseguono Microsoft Teams Rooms in Windows

Sicurezza approfondita della difesa

I protocolli di protezione si avviano non appena viene attivato Surface Hub. A partire dal livello del firmware, Surface Hub caricherà il sistema operativo e i suoi componenti solo in risposta a più controlli di sicurezza. Surface Hub usa una strategia Defense in Depth che prevede la sovrapposizione di sottocomponenti difensivi indipendenti per proteggere l'intero sistema in caso di errore parziale. Questa pratica del settore si è dimostrata estremamente efficace nel mitigare potenziali exploit unilaterali e debolezze nei sottocomponenti.

La moderna interfaccia UEFI (Unified Extensible Firmware Interface) è configurata staticamente e in modo sicuro da Microsoft per avviare solo un sistema operativo Windows 10 Team autenticato dalla memoria interna. Ogni riga di codice eseguita in Surface Hub verifica la firma prima dell'esecuzione. Solo le applicazioni firmate da Microsoft, come parte del sistema operativo o installate tramite Microsoft Store, possono essere eseguite su Surface Hub. Il codice o le app che non soddisfano questi requisiti sono bloccati.

I sistemi di sicurezza di Surface Hub includono le funzionalità seguenti:

- Difese in fase di avvio: carica solo componenti del sistema operativo Surface Hub affidabili.

- Difese del sistema operativo: Protegge dall'esecuzione di software o codice non intenzionale o dannoso.

- Difese dell'interfaccia utente: fornisce un'interfaccia utente sicura per gli utenti finali, impedendo l'accesso ad attività potenzialmente rischiose come l'esecuzione di eseguibili dalla riga di comando.

Difese in fase di avvio

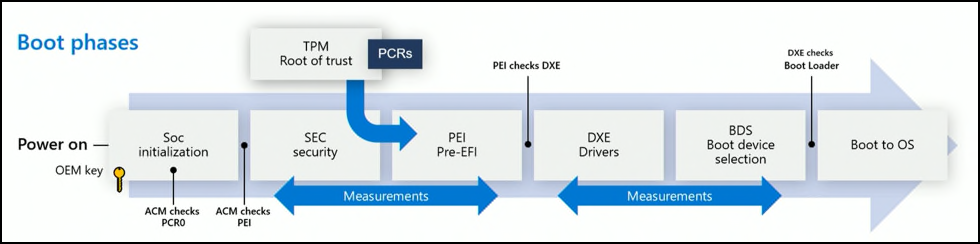

Il SoC ha un processore di sicurezza separato da ogni altra memoria centrale. Quando si avvia Surface Hub per la prima volta, il processore di sicurezza viene avviato prima che sia possibile caricare qualsiasi altro elemento.

Avvio protetto

L'avvio protetto viene utilizzato per verificare che i componenti del processo di avvio, inclusi i driver e il sistema operativo, siano convalidati rispetto a un database di firme valide e note. Su Surface Hub, una firma specifica della piattaforma deve essere convalidata prima di poter caricare il sistema operativo Windows Team autorizzato. Ciò consente di evitare attacchi da un sistema clonato o modificato che esegue codice dannoso nascosto in quella che sembra essere un'esperienza utente altrimenti standard. Per altre informazioni, vedere Panoramica di avvio protetto.

Difese del sistema operativo

Una volta verificato che il sistema operativo proviene da Microsoft e Surface Hub completa correttamente il processo di avvio, il dispositivo esamina il codice eseguibile. L'approccio alla protezione del sistema operativo prevede l'identificazione della firma del codice di tutti gli eseguibili, consentendo di caricare nel runtime solo quelli che superano le restrizioni. Questo metodo di firma del codice consente al sistema operativo di verificare l'autore e verificare che il codice non sia stato modificato prima dell'esecuzione nel dispositivo.

Surface Hub utilizza una funzionalità di firma del codice nota come UMCI (User Mode Code Integrity, Integrità del codice modalità utente) in Controllo di applicazioni di Windows (precedentemente noto come Device Guard). Le impostazioni dei criteri sono configurate per consentire solo le app che soddisfano uno dei seguenti requisiti:

- Le app della piattaforma UWP (Universal Windows Platform) (Microsoft Store) che sono certificate ufficialmente.

- App firmate con l'esclusiva autorità di certificazione (CA) radice di produzione Microsoft, che può essere firmata solo da dipendenti Microsoft con accesso autorizzato a tali certificati.

- App firmate con l'esclusiva autorità di certificazione radice di produzione Surface Hub.

Il file di configurazione viene firmato utilizzando l'autorità di certificazione radice principale di produzione Microsoft progettata per impedire che le restrizioni vengano rimosse o modificate da terzi. Tutti gli altri eseguibili a questo punto vengono bloccati a livello di runtime del sistema operativo e non possono accedere alla potenza di elaborazione. Questa riduzione della superficie di attacco fornisce le seguenti protezioni:

- Nessuna modalità documento legacy

- Nessun modulo script legacy

- Nessun Vector Markup Language

- Nessun oggetto browser helper

- Nessun controllo ActiveX

Oltre a bloccare il codice non firmato o firmato in modo errato tramite l’interfaccia UMCI, Surface Hub utilizza il Controllo di applicazioni di Windows per bloccare i componenti di Windows, come il prompt dei comandi, PowerShell e Gestione attività. Queste misure di sicurezza rispecchiano la caratteristica di progettazione fondamentale di Surface Hub come dispositivo di elaborazione sicuro. Per ulteriori informazioni, vedere le risorse seguenti:

Difese dell'interfaccia utente

Anche se le difese in tempo di avvio e le misure di blocco del sistema operativo offrono sicurezza di base, l'interfaccia utente offre un livello aggiuntivo progettato per ridurre ulteriormente i rischi. Per impedire che il codice dannoso raggiunga il dispositivo tramite i driver, Surface Hub non scarica i driver avanzati per i dispositivi Plug and Play (PnP). I dispositivi che usano driver di base, ad esempio unità flash USB o periferiche certificate di Surface Hub (altoparlanti, microfoni, fotocamere), funzionano come previsto, ma i sistemi avanzati, come le stampanti, non funzionano.

Le difese dell'interfaccia utente, inoltre, semplificano l'interfaccia stessa, impedendo ulteriormente l'esecuzione di software o codice dannoso. I seguenti elementi dell'interfaccia utente di Surface Hub si aggiungono al livello di sicurezza principale fornito dalla firma del codice:

Esplora file: Surface Hub ha un Esplora file personalizzato che consente l'accesso rapido alle cartelle Musica, Video, Documenti, Immagini e Download, senza esporre gli utenti ai file di sistema o di programma. Altre posizioni nel disco rigido locale non sono disponibili tramite Esplora file. Inoltre, molti tipi di file in esecuzione, ad esempio .exe e .msi file di installazione, non possono essere eseguiti, offrendo un altro livello di sicurezza contro i file eseguibili potenzialmente dannosi.

Start e Tutte le app: I componenti Start e Tutte le app di Surface Hub non espongono l'accesso al prompt dei comandi, a PowerShell o ad altri componenti di Windows bloccati tramite Controllo applicazioni. Inoltre, la funzionalità di esecuzione di Windows generalmente accessibile su PC dalla casella di ricerca è disattivata per Surface Hub.

Miglioramenti riguardanti la sicurezza in Surface Hub 2S

Sebbene Surface Hub e Surface Hub 2S eseguano entrambi lo stesso software del sistema operativo, alcune funzionalità esclusive di Surface Hub 2S offrono più funzionalità di gestione e sicurezza, consentendo agli amministratori IT di eseguire le attività seguenti:

- Gestire le impostazioni UEFI con SEMM

- Ripristinare l'Hub con USB di avvio

- Proteggere l'account del dispositivo con rotazione della password

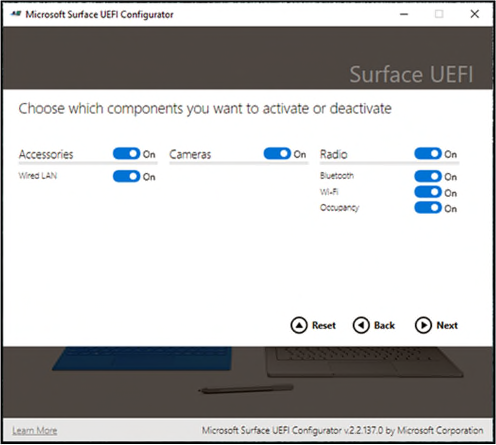

Gestire le impostazioni UEFI con SEMM

L'interfaccia UEFI si trova tra le parti della piattaforma hardware sottostante e il sistema operativo. In Surface Hub un'implementazione UEFI personalizzata consente un controllo granulare su queste impostazioni e impedisce a qualsiasi entità non Microsoft di modificare le impostazioni UEFI del dispositivo o di avviare un'unità rimovibile per modificare o modificare il sistema operativo.

Ad un livello elevato, durante il processo di provisioning di fabbrica, l'interfaccia UEFI di Surface Hub è preconfigurata per abilitare l'avvio protetto ed è impostata per essere avviata solo dall'unità SSD (Solid State Drive) interna, con accesso ai menu UEFI bloccato e collegamenti rimossi. Ciò esegue il sealing all'accesso UEFI e garantisce che il dispositivo possa essere avviato solo nel sistema operativo Windows Team installato su Surface Hub.

Se gestiti tramite SEMM (Microsoft Surface Enterprise Management Mode), gli amministratori IT possono distribuire le impostazioni UEFI sui dispositivi Hub all'interno di un'organizzazione. Ciò include la possibilità di abilitare o disabilitare i componenti hardware integrati, proteggere le impostazioni UEFI da modifiche da parte di utenti non autorizzati e regolare le impostazioni di avvio.

Gli amministratori possono implementare i dispositivi SEMM e Surface Hub 2S registrati utilizzando lo Strumento di configurazione UEFI di Microsoft Surface scaricabile. Per altre informazioni, vedere Proteggere e gestire Surface Hub con SEMM.

Ripristinare l'Hub con USB di avvio

Surface Hub 2S consente agli amministratori di riportare il dispositivo alle impostazioni di fabbrica usando un'immagine di ripristino in appena 20 minuti. In genere, questa operazione è necessaria solo se Surface Hub non è più funzionante. Il ripristino è utile anche se la chiave di BitLocker è stata persa o non si dispone più delle credenziali di amministratore per l'app Impostazioni.

Proteggere l'account del dispositivo con rotazione della password

Surface Hub usa un account del dispositivo, noto anche come "account sala", per eseguire l'autenticazione con Exchange, Microsoft Teams e altri servizi. Quando si abilita la rotazione delle password, Hub 2S genera automaticamente una nuova password ogni sette giorni, costituita da 15-32 caratteri con una combinazione di lettere maiuscole e minuscole, numeri e caratteri speciali. Poiché nessuno conosce la password, la rotazione delle password dell'account del dispositivo riduce in modo efficace i rischi associati da errori umani e potenziali attacchi di sicurezza sociale.

Sicurezza di livello aziendale

Oltre alle configurazioni e alle funzionalità specifiche di Surface Hub descritte in questo documento, Surface Hub usa anche le funzionalità di sicurezza standard di Windows, incluse le funzionalità seguenti:

- BitLocker: l'unità SSD di Surface Hub è dotata di BitLocker per proteggere i dati sul dispositivo e la sua configurazione segue gli standard del settore. Per altre informazioni, vedere Panoramica di BitLocker.

- Windows Defender: il motore antimalware di Windows Defender funziona continuamente su Surface Hub e si occupa di correggere automaticamente le minacce rilevate su Surface Hub. Il motore di Windows Defender riceve automaticamente gli aggiornamenti ed è gestito in modalità remota dagli amministratori IT. Il motore di Windows Defender è un esempio perfetto dell'approccio Defense in Depth: se il malware riesce a trovare un modo per aggirare la soluzione di sicurezza basata sulla firma del codice di base, viene intercettato qui. Per altre informazioni, vedere Controllo di applicazioni di Windows Defender e protezione dell'integrità del codice basata sulla virtualizzazione.

- Driver plug and play: Per impedire che il codice dannoso raggiunga il dispositivo tramite i driver, Surface Hub non scarica i driver avanzati per i dispositivi PnP. Ciò consente ai dispositivi che usano driver di base, ad esempio unità flash USB, di funzionare come previsto, bloccando al contempo sistemi più avanzati come le stampanti.

- Trusted Platform Module 2.0 Surface Hub dispone di un modulo dTMP (discrete Trusted Platform Module) basato sugli standard di settore per la generazione e l'archiviazione di chiavi e hash crittografici. Il dTPM protegge le chiavi utilizzate per la verifica delle fasi di avvio, la chiave master si BitLocker, la chiave di accesso senza password e altro. Il dTPM è conforme alla certificazione FIPS 140-2 livello 2, lo standard di sicurezza informatica del governo degli Stati Uniti, ed è conforme alla certificazione Common Criteria utilizzata in tutto il mondo.

Sicurezza wireless per Surface Hub

Surface Hub utilizza la tecnologia Wi-Fi Direct/Miracast e gli standard 802.11, Wi-Fi Protected Access (WPA2) e Wireless Protected Setup (WPS) associati. Dato che il dispositivo supporta solo WPS (anziché la chiave precondivisa WPA2 (PSK) o WPA2 Enterprise), i problemi associati normalmente alla crittografia 802.11 sono stati semplificati a livello di progettazione.

Surface Hub funziona alla pari con il campo dei ricevitori Miracast. È quindi vulnerabile a un set di exploit simile a tutti i dispositivi di rete wireless basati su WPS. Ma l'implementazione di Surface Hub di WPS prevede precauzioni aggiuntive. Inoltre, la sua architettura interna consente di impedire a un utente malintenzionato che ha compromesso il livello Wi-Fi Direct/Miracast di passare oltre l'interfaccia di rete su altre superfici di attacco e reti aziendali connesse.

Miracast è incluso nello standard Wi-Fi Display, che a sua volta è supportato dal protocollo Wi-Fi Direct. Questi standard sono supportati nei dispositivi mobili più recenti per la condivisione dello schermo e la collaborazione. Wi-Fi Direct o Wi-Fi "peer to peer" (P2P) è uno standard rilasciato dalla Wi-Fi Alliance per le reti ad hoc. Grazie ad esso, i dispositivi supportati possono comunicare direttamente e creare gruppi di reti senza utilizzare un punto di accesso Wi-Fi tradizionale o una connessione Internet.

La protezione per Wi-Fi Direct è fornita da WPA2 utilizzando lo standard WPS. I dispositivi possono essere autenticati utilizzando un pin numerico, un pulsante fisico o virtuale o un messaggio fuori banda mediante tecnologia NFC (Near Field Communication). Surface Hub supporta sia il comando tramite pulsante per impostazione predefinita sia i metodi con PIN.

Come Surface Hub risolve le vulnerabilità Wi-Fi Direct

Vulnerabilità e attacchi nel processo di invito, trasmissione e individuazione Wi-Fi Direct: Wi-Fi attacchi Direct/Miracast possono individuare i punti deboli nei processi di creazione di gruppi, peer discovery, trasmissione di dispositivi o invito.

| vulnerabilità Wi-Fi Direct | Mitigazione di Surface Hub |

|---|---|

| Il processo di individuazione può rimanere attivo per un periodo di tempo prolungato, il che potrebbe consentire di stabilire inviti e connessioni senza l'approvazione del proprietario del dispositivo. | Surface Hub funziona solo come proprietario del gruppo, che non esegue i processi di individuazione client o negoziazione GO. È possibile disabilitare completamente la proiezione wireless per disattivare la trasmissione. |

| L'invito e l'individuazione tramite PBC consentono a un utente malintenzionato non autenticato di eseguire tentativi di connessione ripetuti o le connessioni non autenticate vengono accettate automaticamente. | Richiedendo la sicurezza del PIN WPS, gli amministratori possono ridurre il potenziale di tali connessioni non autorizzate o "bombe di invito", in cui gli inviti vengono inviati ripetutamente fino a quando un utente non ne accetta erroneamente uno. |

Pulsante di scelta del pulsante Di connessione (PBC) wi-fi protected setup (WPS) rispetto al PIN: I punti deboli pubblici sono stati dimostrati nella progettazione e nell'implementazione del metodo WPS-PIN. WPS-PBC presenta altre vulnerabilità che potrebbero consentire attacchi attivi contro un protocollo progettato per l'uso occasionale.

| vulnerabilità Wi-Fi Direct | Mitigazione di Surface Hub |

|---|---|

| PBC WPS è vulnerabile agli attacchi attivi. La specifica WPS afferma: "Il metodo PBC ha zero bit di entropia e protegge solo dagli attacchi di intercettazione passiva. PBC protegge dagli attacchi di intercettazione e prende misure per impedire a un dispositivo di aggiungere una rete non selezionata dal proprietario del dispositivo. L'assenza di autenticazione, tuttavia, significa che PBC non protegge da attacchi attivi." Gli utenti malintenzionati possono usare l'inceppamento wireless selettivo o altre tecniche denial-of-service per attivare una connessione o un Wi-Fi Direct GO non intenzionale. Inoltre, un utente malintenzionato attivo che ha semplicemente una prossimità fisica può eliminare ripetutamente qualsiasi gruppo Wi-Fi Diretto e tentare l'attacco fino a quando non riesce. | Abilitare la sicurezza WPS-PIN nella configurazione di Surface Hub. La specifica WPS Wi-Fi afferma: "Il metodo PBC deve essere usato solo se non è disponibile alcun registrar con supporto per PIN e l'utente WLAN è disposto ad accettare i rischi associati a PBC". |

| Le implementazioni WPS-PIN possono essere soggette ad attacchi di forza bruta destinati a una vulnerabilità nello standard WPS. La progettazione della verifica split PIN ha portato a più vulnerabilità di implementazione negli ultimi anni in una gamma di produttori di hardware Wi-Fi. Nel 2011, i ricercatori Stefan Viehböck e Craig Heffner hanno rilasciato informazioni su questa vulnerabilità e strumenti come "Reaver" come prova del concetto. | L'implementazione Microsoft di WPS in Surface Hub modifica il PIN ogni 30 secondi. Per violare il PIN, un utente malintenzionato deve completare l'intero exploit in meno di 30 secondi. Dato lo stato attuale degli strumenti e della ricerca in quest'area, è improbabile che un attacco PIN-cracking di forza bruta attraverso WPS abbia esito positivo. |

| WPS-PIN può essere incrinato da un attacco offline a causa dell'entropia di chiave iniziale debole (E-S1, E-S2). Nel 2014 Dominique Bongard ha descritto un attacco "Pixie Dust" in cui una scarsa casualità iniziale per il generatore di numeri pseudocasuali (PRNG) nel dispositivo wireless ha consentito un attacco di forza bruta offline. | L'implementazione Microsoft di WPS in Surface Hub non è soggetta a questo attacco di forza bruta del PIN offline. Il PIN WPS è generato casualmente per ogni connessione. |

Esposizione imprevista dei servizi di rete: I daemon di rete destinati ai servizi Ethernet o WLAN possono essere esposti accidentalmente a causa di errori di configurazione, ad esempio l'associazione a interfacce "all"/0.0.0.0. Altre possibili cause includono un firewall del dispositivo configurato in modo non corretto o regole del firewall mancanti.

| vulnerabilità Wi-Fi Direct | Mitigazione di Surface Hub |

|---|---|

| Una configurazione errata associa un servizio di rete vulnerabile o non autenticato a “tutte” le interfacce, tra cui l’interfaccia Wi-Fi Direct. Ciò può esporre servizi che non devono essere accessibili ai client Wi-Fi Direct, che possono essere autenticati in modo debole o automatico. | In Surface Hub le regole del firewall predefinite consentono solo le porte di rete TCP e UDP necessarie e, per impostazione predefinita, negano tutte le connessioni in ingresso. Configurare l'autenticazione avanzata abilitando la modalità WPS-PIN. |

Bridging Wi-Fi Direct e altre reti cablate o wireless: Il bridging di rete tra reti WLAN o Ethernet è una violazione della specifica Wi-Fi Direct. Tale bridge o configurazione errata può ridurre o rimuovere in modo efficace i controlli di accesso wireless per la rete aziendale interna.

| vulnerabilità Wi-Fi Direct | Mitigazione di Surface Hub |

|---|---|

| I dispositivi Wi-Fi Direct potrebbero consentire l’accesso non autenticato o con un’autenticazione debole alle connessioni di rete con bridging. Ciò potrebbe consentire alle reti Wi-Fi Direct di instradare il traffico alla rete LAN Ethernet interna o ad altre infrastrutture o alle reti WLAN aziendali in violazione dei protocolli di sicurezza IT esistenti. | Surface Hub non può essere configurato per collegare le interfacce wireless o consentire il routing tra reti diverse. Le regole predefinite del firewall aggiungono difese avanzate a tali connessioni di instradamento o bridging. |

L'uso della modalità "legacy" diretta Wi-Fi: L'esposizione a reti o dispositivi imprevisti può verificarsi quando si opera in modalità "legacy". Se il PIN WPS non è abilitato, si possono verificare connessioni indesiderate o lo spoofing dei dispositivi.

| vulnerabilità Wi-Fi Direct | Mitigazione di Surface Hub |

|---|---|

| Grazie al supporto dei client di infrastruttura Wi-Fi Direct e 802.11, il sistema funziona con una modalità di supporto “legacy”. Ciò può esporre la fase di configurazione della connessione a tempo indeterminato, consentendo ai gruppi di essere aggiunti o ai dispositivi invitati a connettersi ben dopo il termine della fase di configurazione prevista. | Surface Hub non supporta Wi-Fi client legacy direct. A Surface Hub possono solo essere effettuate connessioni Wi-Fi Direct anche quando è abilitata la modalità PIN WPS. |

Wi-Fi Direct negoziazione GO durante l'installazione della connessione: il proprietario del gruppo in Wi-Fi Direct è analogo al "punto di accesso" in una rete wireless convenzionale 802.11. La negoziazione può essere manipolata da un utente malintenzionato.

| vulnerabilità Wi-Fi Direct | Mitigazione di Surface Hub |

|---|---|

| Se i gruppi vengono stabiliti dinamicamente o il dispositivo Wi-Fi Direct può essere creato per aggiungere nuovi gruppi, la negoziazione del proprietario del gruppo può essere vinta da un dispositivo dannoso che specifica sempre il valore massimo di "finalità" del proprietario del gruppo pari a 15. Ma la connessione non riesce se il dispositivo è configurato per essere sempre proprietario del gruppo. | Surface Hub sfrutta Wi-Fi "modalità autonoma" diretta, che ignora la fase di negoziazione GO della configurazione della connessione. Surface Hub è sempre il proprietario del gruppo. |

Deautenticazione Wi-Fi intenzionale o dannosa: Wi-Fi la deautenticazione è un vecchio attacco in cui un utente malintenzionato locale può accelerare le perdite di informazioni nel processo di configurazione della connessione, attivare nuovi handshake a quattro vie, indirizzare Wi-Fi wps-PBC diretto per gli attacchi attivi o creare attacchi Denial of Service.

| vulnerabilità Wi-Fi Direct | Mitigazione di Surface Hub |

|---|---|

| I pacchetti di deautenticazione possono essere inviati da un utente malintenzionato non autenticato per fare in modo che la stazione ripeta l'autenticazione e quindi annusi l'handshake risultante. Dall’handshake derivante, possono essere tentati attacchi crittografici o di forza bruta. La mitigazione di questi attacchi include l'applicazione di criteri di lunghezza e complessità per le chiavi precon condivise, la configurazione del punto di accesso (se applicabile) per rilevare livelli dannosi di pacchetti di deautenticazione e l'uso di WPS per generare automaticamente chiavi complesse. In modalità PBC, l'utente interagisce con un pulsante fisico o virtuale per consentire l'associazione arbitraria del dispositivo. Questo processo deve essere eseguito solo durante l'installazione, all'interno di una breve finestra. Dopo che il pulsante viene automaticamente "premuto", il dispositivo accetterà qualsiasi stazione associata tramite un valore PIN canonico (tutti gli zeri). La deautenticazione può forzare la ripetizione del processo di configurazione. | Surface Hub usa WPS in modalità PIN o PBC. Non è consentita alcuna configurazione PSK. Questo metodo consente di applicare la generazione di chiavi complesse. È consigliabile abilitare la sicurezza WPS-PIN per Surface Hub. |

| Oltre agli attacchi Denial of Service, i pacchetti di deautenticazione possono essere usati per attivare una riconnessione che riapre la finestra di opportunità per gli attacchi attivi contro WPS-PBC. | Abilitare la sicurezza WPS-PIN nella configurazione di Surface Hub. |

Divulgazione di informazioni wireless di base: Le reti wireless, 802.11 o altro, sono intrinsecamente a rischio di divulgazione di informazioni. Anche se queste informazioni sono principalmente metadati di connessione o dispositivo, questo problema rimane un rischio noto per qualsiasi amministratore di rete 802.11. Wi-Fi Direct con l’autenticazione del dispositivo tramite PIN WPS rivela effettivamente le stesse informazioni di una rete 802.11 PSK o Enterprise.

| vulnerabilità Wi-Fi Direct | Mitigazione di Surface Hub |

|---|---|

| Durante la trasmissione, la configurazione della connessione o anche il normale funzionamento delle connessioni già crittografate, le informazioni di base sui dispositivi e sulle dimensioni dei pacchetti vengono trasmesse in modalità wireless. A livello di base, un utente malintenzionato locale all'interno dell'intervallo wireless può esaminare gli elementi informativi pertinenti 802.11 per determinare i nomi dei dispositivi wireless, gli indirizzi MAC delle apparecchiature di comunicazione e possibilmente altri dettagli, ad esempio la versione dello stack wireless, le dimensioni dei pacchetti o le opzioni configurate per il punto di accesso o il proprietario del gruppo. | La rete Wi-Fi direct usata da Surface Hub non può essere ulteriormente protetta da perdite di metadati, proprio come per le reti wireless 802.11 Enterprise o PSK. La sicurezza fisica e la rimozione di potenziali minacce dalla prossimità wireless possono contribuire a ridurre le potenziali perdite di informazioni. |

Wireless male gemello o attacchi di spoofing: Lo spoofing del nome wireless è un semplice e noto exploit che un utente malintenzionato locale può usare per attirare utenti ignari o sbagliati a connettersi.

| vulnerabilità Wi-Fi Direct | Mitigazione di Surface Hub |

|---|---|

| Spoofing o clonazione del nome wireless o "SSID" della rete di destinazione, un utente malintenzionato può ingannare l'utente a connettersi a una rete falsa e dannosa. Supportando Miracast non autenticato e join automatico, un utente malintenzionato potrebbe acquisire i materiali di visualizzazione previsti o lanciare attacchi di rete sul dispositivo di connessione. | Anche se non esistono protezioni specifiche contro l'unione di un Surface Hub contraffatto, questa vulnerabilità è parzialmente mitigata in due modi. Prima di tutto, qualsiasi attacco deve essere condotto entro la portata della rete wireless. In secondo luogo, questo attacco è possibile solo durante la prima connessione. Le connessioni successive usano un gruppo permanente Wi-Fi Direct e Windows memorizza e assegna priorità a questa connessione precedente durante l'uso futuro dell'hub. Nota: lo spoofing simultaneo dell'indirizzo MAC, Wi-Fi canale e SSID non è stato considerato per questo report e può comportare un comportamento Wi-Fi incoerente. Nel complesso, questa debolezza è un problema fondamentale per qualsiasi rete wireless 802.11 priva di protocolli WPA2 aziendali, ad esempio EAP-TLS o EAP-PWD, che Wi-Fi Direct non supporta. |

Linee guida per la protezione avanzata di Surface Hub

Surface Hub è progettato per agevolare la collaborazione e consentire agli utenti di iniziare o partecipare alle riunioni in modo rapido ed efficiente. Le impostazioni predefinite Wi-Fi Direct per Surface Hub sono ottimizzate per questo scenario.

Per una maggiore sicurezza dell'interfaccia wireless, gli utenti di Surface Hub devono abilitare l'impostazione di sicurezza WPS-PIN. Questa impostazione disabilita la modalità WPS-PBC e offre l'autenticazione client. Offre il livello di protezione più elevato impedendo connessioni non autorizzate a Surface Hub.

Se si hanno ancora problemi di autenticazione e autorizzazione per Surface Hub, è consigliabile connettere il dispositivo a una rete separata. È possibile usare Wi-Fi (ad esempio una rete Wi-Fi "guest") o una rete Ethernet separata, preferibilmente una rete fisica completamente diversa. Tuttavia, una VLAN può anche offrire maggiore sicurezza. Naturalmente, questo approccio può impedire le connessioni a risorse o servizi di rete interni e può richiedere una configurazione di rete aggiuntiva per ottenere nuovamente l'accesso.

Argomenti consigliati:

- Installare gli aggiornamenti di sistema regolari

- Aggiornare le impostazioni miracast per disabilitare la modalità di presentazione automatica

Scopri di più

- Panoramica di avvio protetto

- Panoramica di Bitlocker

- Panoramica di Controllo di applicazioni

- Proteggere e gestire Surface Hub 2S con SEMM e UEFI

- Risoluzione dei problemi relativi alla sicurezza di Wi-Fi Direct con Surface Hub

- Controllo di applicazioni di Windows Defender e protezione dell'integrità del codice basata sulla virtualizzazione

- Strumenti di Surface per IT

- FIPS 140-2 livello2

- Certificazione Common Criteria