Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Ambito

Nota

Questo articolo si applica ai nuovi dispositivi Surface Hub 3, ai dispositivi Surface Hub 2S aggiornati con la cartuccia di calcolo di Surface Hub 3 e ai dispositivi Surface Hub 2S migrati dal software alla piattaforma Teams Rooms in Windows.

Introduzione

A seconda del comportamento di sicurezza dell'organizzazione, è possibile adottare altre misure di sicurezza, come descritto in questo articolo. Come minimo, è consigliabile adottare le misure seguenti:

- Modificare la password di amministratore locale predefinita

- Impostare una password UEFI

- Surface Hub 3 fisicamente sicuro

Suggerimento

Prima di iniziare, esaminare le linee guida per la sicurezza Microsoft Teams Rooms, che si concentra principalmente sulla sicurezza per i dispositivi per conferenze da tavolo: Teams Rooms sistemi certificati. Il sistema operativo Windows 11 IoT Enterprise offre agli amministratori IT una gamma di opzioni di configurazione e gestione centralizzate.

Modificare la password di amministratore locale predefinita

L'account amministratore locale predefinito è un punto di ingresso noto per gli attori malintenzionati. Se la password amministratore predefinita rimane invariata dopo la prima installazione, il dispositivo potrebbe essere vulnerabile a violazioni dei dati, manipolazione del sistema o altri accessi non autorizzati.

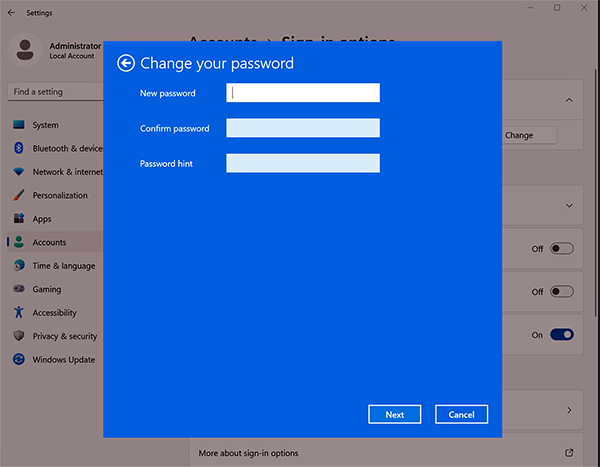

Per modificare la password dell'amministratore locale in Surface Hub

- Accedere con le credenziali di amministratore e passare a Impostazioni > Account > Opzioni > di accesso Modifica password>.

- Immettere la password predefinita corrente:sfb.

- Creare una nuova password, confermare la password e aggiungere un suggerimento. Per altre informazioni, vedere Modificare o reimpostare la password di Windows.

Suggerimento

Se aggiunto a Microsoft Entra ID (Azure AD), è possibile usare Windows LAPS (Local Administrator Password Solution). Anche se LAPS non rimuove gli account amministratore locali, gestisce automaticamente le password di amministratore locale, garantendo che siano casuali e archiviate in modo sicuro in ACTIVE Directory. In questo modo si riduce il rischio associato alle password di amministratore non aggiornate o note. Per altre informazioni, vedere Microsoft Intune supporto per Windows LAPS.

Impostare una password UEFI

L'interfaccia UEFI (Unified Extensible Firmware Interface) è un'interfaccia firmware avanzata progettata per sostituire il BIOS tradizionale (Basic Input/Output System), offrendo funzionalità avanzate come sicurezza migliorata, tempi di avvio più rapidi e supporto per dischi rigidi più grandi nei sistemi operativi Windows moderni. Impostando una password UEFI, si aggiunge un ulteriore livello di sicurezza, impedendo agli utenti non autorizzati di modificare le impostazioni del firmware del dispositivo. Impostare una password UEFI complessa e archiviarla in una posizione sicura.

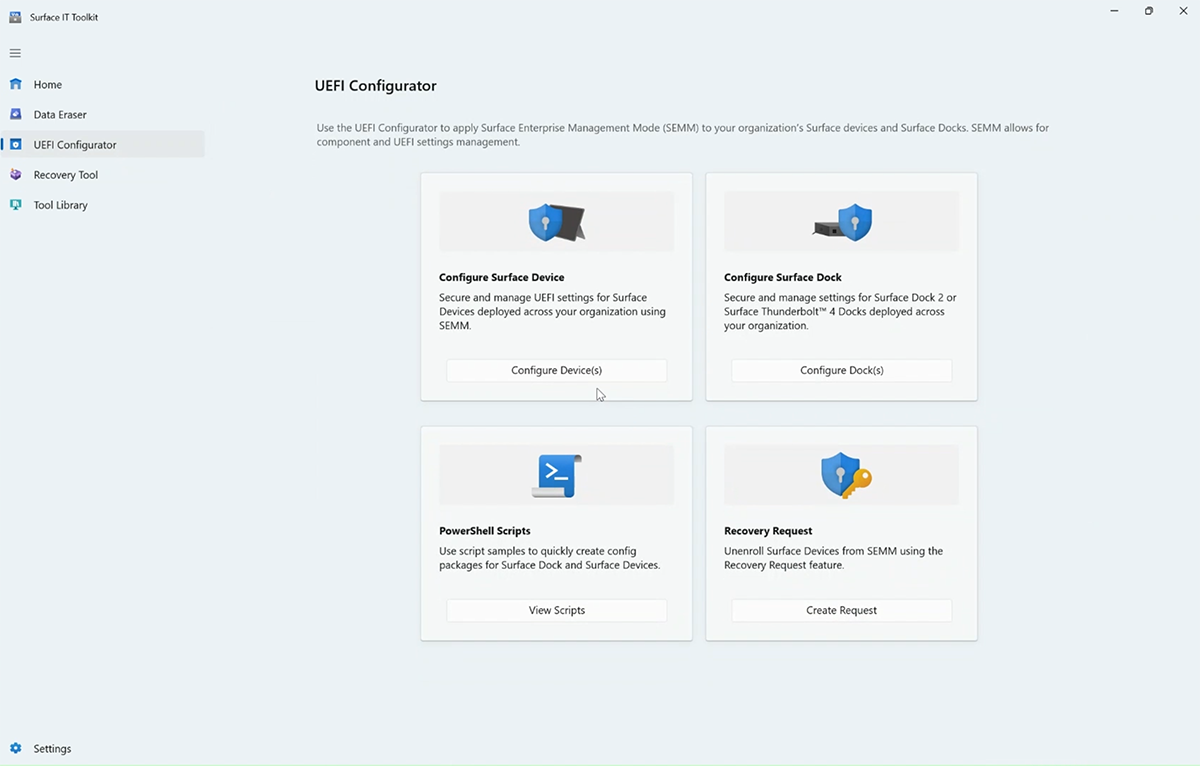

Usare Surface IT Toolkit per impostare una password UEFI con surface enterprise management mode (SEMM).Use the Surface IT Toolkit to set a UEFI password with Surface Enterprise Management Mode (SEMM).

Registrare Surface Hub in SEMM

È necessaria un'unità USB dedicata con almeno 50 MB di spazio di archiviazione.

Aprire IT Toolkit e selezionare UEFI ConfiguratorConfigure devices (Configura dispositiviUEFI Configurator>).

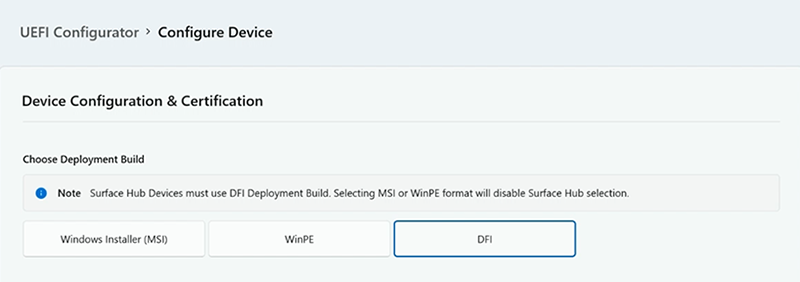

In Scegli compilazione distribuzione selezionare DFI.

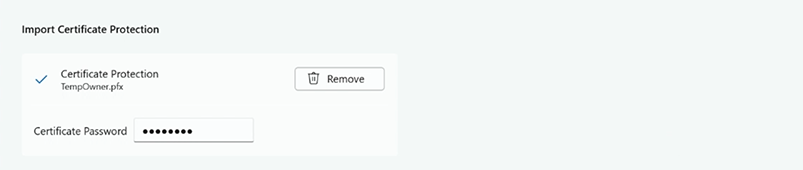

In Importa protezione certificato aggiungere il certificato PFE (Personal Information Exchange) dell'organizzazione.

Nota

Questo articolo presuppone che si ottengano certificati da un provider di terze parti o si abbia già esperienza nei servizi certificati PKI e si sappia come crearne uno personalizzato. Per altre informazioni, vedere Requisiti dei certificati SEMM e documentazione dell'architettura di Servizi certificati .

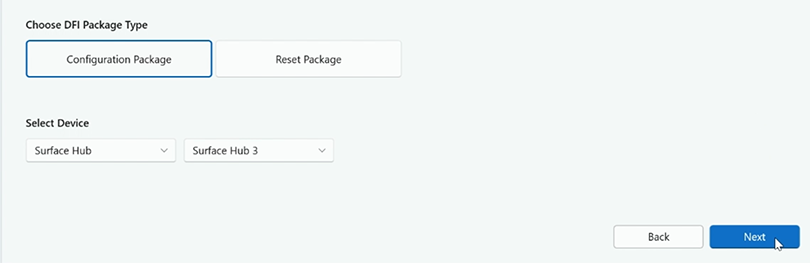

In Tipo di pacchetto DFI selezionare Pacchetto di configurazione. In Dispositivo selezionare Surface Hub>Surface Hub 3 e quindi Avanti.

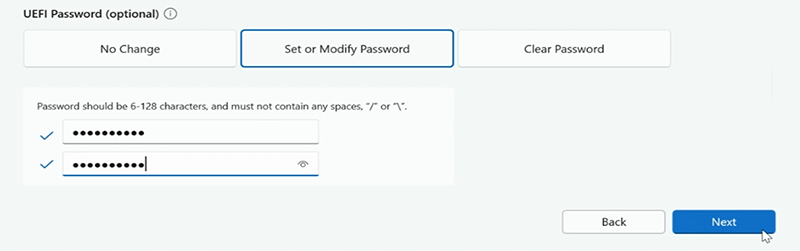

In Password UEFI selezionare Imposta o Modifica password , quindi immettere e confermare la password. Selezionare Avanti.

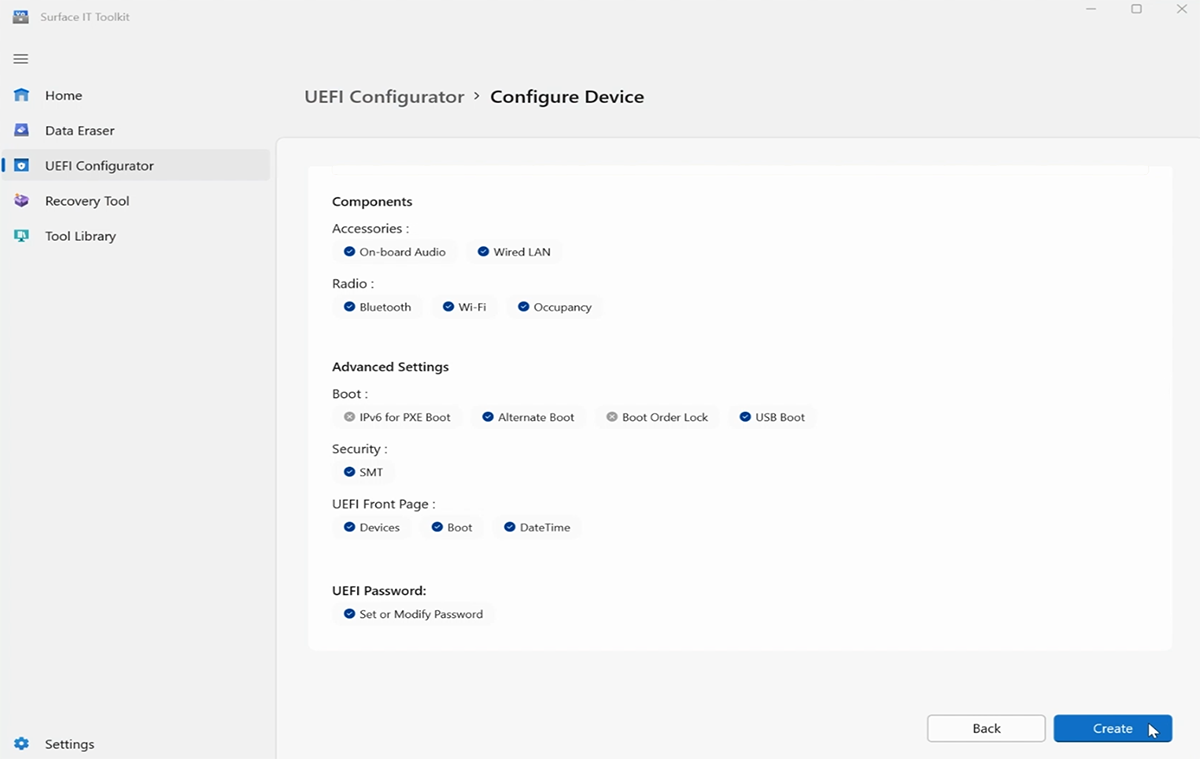

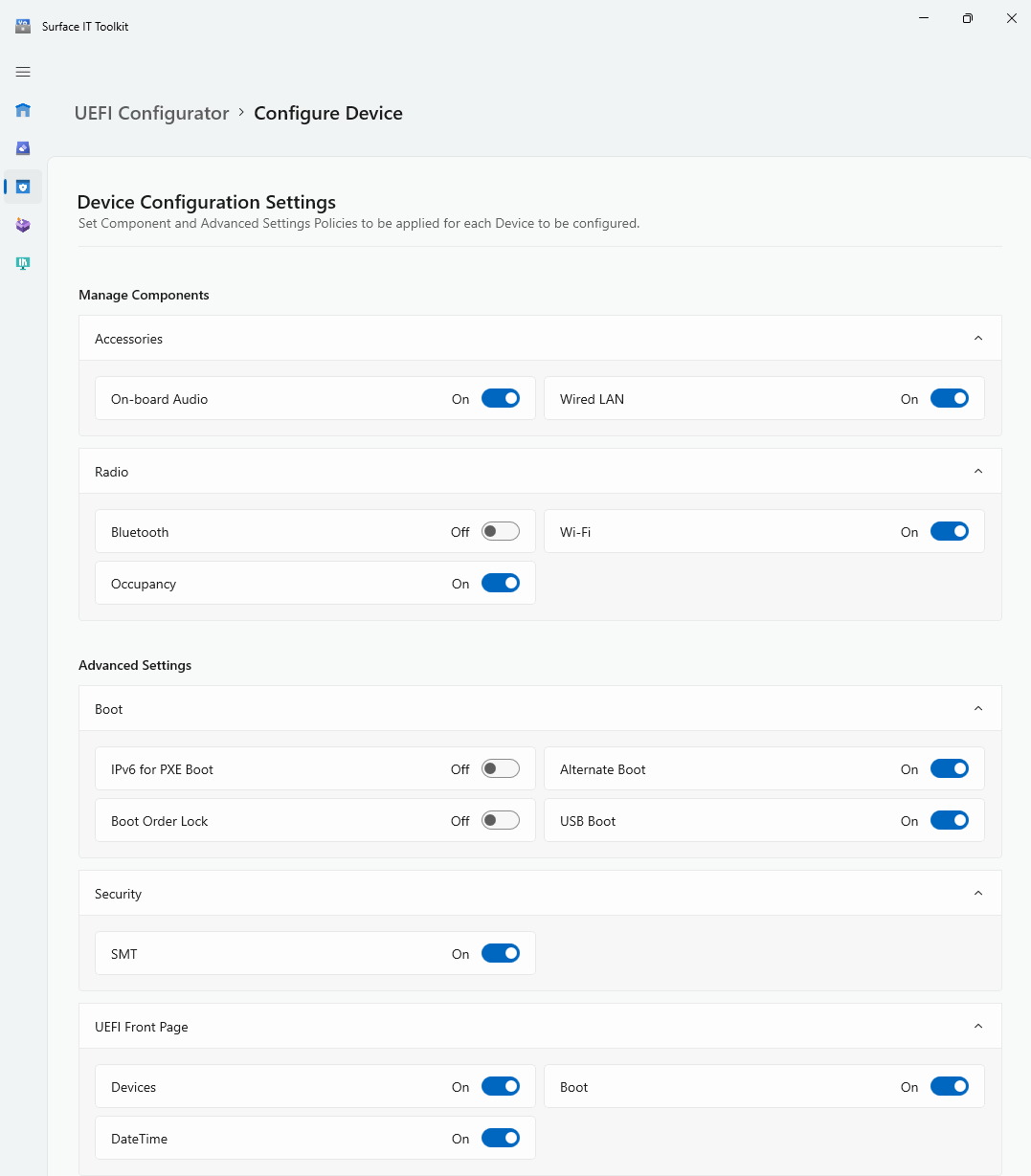

Facoltativamente, è possibile configurare i componenti e le impostazioni avanzate, come descritto nella sezione Gestire le impostazioni UEFI con SEMM, in questa pagina. In caso contrario, selezionare Avanti.

Selezionare l'unità USB e scegliere Crea.

Al termine della creazione del pacchetto, configuratore visualizza gli ultimi due caratteri dell'identificazione personale del certificato. Questi caratteri sono necessari quando si importa la configurazione in Surface Hub.

Surface Hub fisicamente sicuro

La sicurezza fisica è uno strumento fondamentale come la sicurezza digitale. Dispositivi come Surface Hub nelle sale conferenze pubbliche possono essere soggetti a danni fisici o manomissioni. Per proteggere Surface Hub, prendere in considerazione i passaggi seguenti:

- Sigilli antimanomissione: Usare i sigilli antimanomissione sul dispositivo. Se qualcuno tenta di aprire il dispositivo, il sigillo mostra segni di manomissione.

- Cavi e blocchi di sicurezza: Usare cavi di sicurezza e serrature per proteggere il dispositivo a un oggetto pesante o inamovibile, rendendo difficile per qualcuno a camminare con esso.

- Sorveglianza: A seconda dell'ambiente di lavoro, è possibile scegliere di installare telecamere di sorveglianza nella sala conferenze. La semplice presenza di telecamere può scoraggiare potenziali illeciti.

Differenze con Windows 10 Team in Surface Hub & Surface Hub 2S

Le funzionalità di sicurezza seguenti non sono più abilitate per impostazione predefinita in Surface Hub in esecuzione Teams Rooms in Windows:

BitLocker

È possibile abilitare BitLocker tramite Intune se aggiunto a Microsoft Entra ID (Azure AD). Per altre informazioni, vedere Crittografare i dispositivi Windows con BitLocker in Intune.

Per abilitare BitLocker in un surface hub autonomo in esecuzione Teams Rooms in Windows

Accedere a Surface Hub con le credenziali di amministratore.

Selezionare Start, immettere **Control e aprire Pannello di controllo.

Selezionare System & Security>BitLocker Drive Encryption>Turn on BitLocker (Attiva BitLocker).

Integrità del codice modalità utente (UMCI)

UMCI applica i criteri di integrità del codice e garantisce che solo il codice attendibile venga eseguito in modalità utente, impedendo l'esecuzione di codice dannoso o non attendibile. È possibile configurare UMCI tramite Criteri di gruppo quando Hub 3 è aggiunto a un dominio Microsoft Entra o usando i cmdlet di PowerShell. UMCI fa parte di un set di funzionalità che è possibile gestire con Windows Defender Application Control (WDAC), che include anche criteri di integrità del codice configurabili. Per altre informazioni, vedere Informazioni sulle regole dei criteri e sulle regole dei file di Windows Defender Application Control (WDAC).

Gestione Microsoft Teams Rooms Pro

È consigliabile usare la licenza del portale di gestione Microsoft Teams Rooms Pro. Questa piattaforma di gestione basata sul cloud è progettata per elevare l'esperienza della sala riunioni offrendo monitoraggio proattivo e aggiornamenti per i dispositivi Microsoft Teams Rooms e le relative periferiche. Destinato alle organizzazioni che desiderano ottimizzare gli ambienti di riunione, questo servizio garantisce la supervisione e la gestione in tempo reale dei dispositivi Microsoft Teams Rooms, incluso Surface Hub. Adottando questa soluzione, le organizzazioni possono migliorare notevolmente l'usabilità e l'affidabilità per gli utenti finali, garantendo esperienze di riunione senza problemi.

- Operazioni intelligenti: usa software e Machine Learning per automatizzare gli aggiornamenti, rilevare i problemi e risolvere i problemi per Microsoft Teams Rooms.

- Aggiornamenti della sicurezza tempestivi: la gestione automatica degli aggiornamenti garantisce che le patch di sicurezza vengano applicate tempestivamente man mano che diventano disponibili, riducendo al minimo la finestra di vulnerabilità e proteggendo i dispositivi da minacce alla sicurezza note.

- Gestione degli aggiornamenti: automatizza l'orchestrazione degli aggiornamenti dell'applicazione riunione e di Windows in base agli anelli di distribuzione configurabili dal cliente.

Per altre informazioni, vedere gestione Microsoft Teams Rooms Pro.

Gestione aziendale di Surface Hub in esecuzione Teams Rooms in Windows

È consigliabile aggiungere Surface Hub per Microsoft Entra ID (Azure AD) e gestire il dispositivo usando Microsoft Intune o una soluzione MDM (Mobile Device Management) equivalente. Nella tabella seguente vengono descritte le opzioni di gestione della configurazione per Intune.

| Funzionalità | Descrizione | Altre informazioni |

|---|---|---|

| Profili di configurazione del dispositivo | Usare le impostazioni di endpoint protection di Intune per configurare Windows Defender, le impostazioni del firewall e altre funzionalità di sicurezza per proteggere il dispositivo da potenziali minacce. | Creare profili di dispositivo in Microsoft Intune |

| Criteri di conformità dei dispositivi | Assicurarsi che il dispositivo sia conforme agli standard di sicurezza dell'organizzazione. Se un dispositivo non è conforme(ad esempio, se non è installato un aggiornamento obbligatorio), è possibile configurare le azioni di correzione automatizzate o le notifiche. | Creare criteri di conformità dei dispositivi in Microsoft Intune |

| Gestione degli aggiornamenti | Usare le impostazioni di gestione degli aggiornamenti predefinite per installare automaticamente gli aggiornamenti durante una finestra di manutenzione notturna. Intune offre altre opzioni per personalizzare, se necessario. | Windows Update impostazioni che è possibile gestire con Intune criteri anello di aggiornamento per i dispositivi Windows 10/11. |

| Gestione app | Usare Intune per gestire le app installate in Surface Hub in Teams Rooms in Windows. Assicurarsi che vengano installate e aggiornate regolarmente solo le app necessarie correlate alle funzionalità di Teams Rooms. | Gestire e proteggere le app in Intune |

| Crittografia BitLocker | Assicurarsi che l'archiviazione del dispositivo sia crittografata usando BitLocker. In questo modo i dati vengono protetti da accessi non autorizzati o furti di dispositivi. A differenza di Surface Hub 2S, BitLocker non è installato per impostazione predefinita. | Crittografare i dispositivi Windows con BitLocker in Intune |

| WindowsLocal Administrator Password Solution | Windows LAPS gestisce automaticamente le password di amministratore locale, assicurandosi che siano casuali e archiviate in modo sicuro in Microsoft Entra ID (Azure AD). In questo modo si riduce il rischio associato alle password di amministratore non aggiornate o note. | Microsoft Intune supporto per Windows LAPS |

| Accesso condizionale | Configurare i criteri di accesso condizionale per garantire che il dispositivo possa accedere alle risorse aziendali solo quando soddisfa condizioni specifiche, ad esempio la conformità ai criteri di sicurezza. | Usare l'accesso condizionale con i criteri di conformità Microsoft Intune |

| Sicurezza della rete | Assicurarsi che il dispositivo sia connesso a un segmento di rete sicuro. Usare Intune per configurare impostazioni di Wi-Fi, VPN o altre configurazioni di rete per proteggere i dati in transito. |

Creare un profilo di Wi-Fi per i dispositivi in Microsoft Intune Endpoint di rete per Microsoft Intune |

| Cancellazione remota e blocco | In caso di incidente di sicurezza, assicurarsi di poter bloccare o cancellare in remoto il dispositivo usando Intune. | Ritirare o cancellare i dispositivi usando Microsoft Intune |

| Controllo e monitoraggio | Esaminare regolarmente i log di controllo e configurare gli avvisi per le attività sospette. Intune si integra con altre soluzioni di sicurezza Microsoft, offrendo una visione olistica della sicurezza dei dispositivi. | Controllare le modifiche e gli eventi in Microsoft Intune |

| Formazione degli utenti | Informare gli utenti di non lasciare le informazioni sensibili visibili sullo schermo. Se l'organizzazione ha Prevenzione della perdita dei dati Microsoft Purview (DLP), è possibile definire criteri che impediscono agli utenti di condividere informazioni riservate in un canale o una sessione di chat di Microsoft Teams. |

Prevenzione della perdita di dati e Microsoft Teams |

Gestire le impostazioni di Criteri di gruppo in scenari aggiunti a un dominio

Quando si integra Teams Rooms con un dominio, è fondamentale stabilire un'unità organizzativa dedicata separata appositamente per Teams Rooms. Questo approccio consente l'applicazione di esclusioni dell'oggetto Criteri di gruppo direttamente a questa unità organizzativa, assicurando che solo i criteri pertinenti influiscano sugli oggetti Teams Rooms.

Disabilitare l'ereditarietà dell'oggetto Criteri di gruppo. È fondamentale disabilitare tutta l'ereditarietà dell'oggetto Criteri di gruppo all'interno di questa unità organizzativa per impedire l'applicazione di impostazioni di Criteri di gruppo non supportate o irrilevanti da Teams Rooms.

Applicare oggetti Criteri di gruppo all'unità organizzativa prima di aggiungere un dominio. Assicurarsi che gli oggetti computer per Teams Rooms vengano creati all'interno di questa unità organizzativa specifica prima dell'aggiunta al dominio. Questo passaggio è essenziale per evitare l'applicazione accidentale dei criteri di unità organizzativa computer predefiniti per Teams Rooms e mantenere la configurazione e il comportamento di sicurezza previsti.

Per altre informazioni sulla configurazione di Criteri di gruppo in scenari aggiunti a un dominio, vedere le risorse seguenti:

Configurazione di Criteri di gruppo per Microsoft Teams Rooms

Informazioni di riferimento sulle impostazioni di Criteri di gruppo

Gestire le impostazioni UEFI con SEMM

SEMM consente agli amministratori IT di bloccare le funzionalità a livello di firmware che si potrebbe voler implementare a seconda del comportamento di sicurezza dell'ambiente. Aprire Surface UEFI Configurator, come illustrato in precedenza, e passare alle schermate seguenti:

Per le descrizioni delle impostazioni, vedere Informazioni di riferimento sulle impostazioni UEFI SEMM.

Multithreading simultaneo (SMT)

Comunemente noto come hyperthreading nei processori Intel, SMT consente a un singolo core CPU fisico di eseguire più thread contemporaneamente. Ciò può migliorare le prestazioni nelle applicazioni multithreading. Esistono tuttavia scenari specifici in cui potrebbe essere necessario controllare l'impostazione SMT. Alcune vulnerabilità, ad esempio gli attacchi del canale laterale di esecuzione speculativa (ad esempio, errore del terminale L1, vulnerabilità MDS), possono potenzialmente sfruttare SMT per accedere ai dati sensibili. La disabilitazione di SMT può ridurre il rischio associato a queste vulnerabilità, anche se a costo di alcune prestazioni. SMT è abilitato per impostazione predefinita.

Avvio di IPv6 per PXE

Se l'infrastruttura di rete e i controlli di sicurezza sono progettati principalmente per IPv4 e devono comunque essere completamente attrezzati per gestire il traffico IPv6 in modo sicuro, l'abilitazione di IPv6 per l'avvio PXE potrebbe introdurre vulnerabilità. Questo perché IPv6 potrebbe ignorare alcuni dei controlli di sicurezza esistenti per IPv4.

Sebbene l'abilitazione di IPv6 per l'avvio PXE sia in linea con il più ampio passaggio del settore verso l'adozione di IPv6, è essenziale garantire che l'infrastruttura di rete, i controlli di sicurezza e le procedure operative siano tutti attrezzati per gestire IPv6 in modo sicuro. In caso contrario, potrebbe essere più sicuro mantenere IPv6 per l'avvio PXE disabilitato fino a quando tali misure non sono in atto.

Avvio alternativo & avvio USB

La possibilità di eseguire l'avvio da un'altra origine, ad esempio un dispositivo USB o Ethernet, offre flessibilità per il ripristino del sistema, ma può anche introdurre vulnerabilità:

- Sistemi operativi non autorizzati: se è abilitato l'avvio alternativo, un utente malintenzionato con accesso fisico al dispositivo potrebbe avviare il sistema usando un sistema operativo non autorizzato da un'unità USB. Ciò potrebbe ignorare i controlli di sicurezza del sistema operativo primario.

- Estrazione dati: un utente malintenzionato può eseguire l'avvio da un dispositivo esterno a un sistema che consente l'accesso diretto all'archiviazione interna, potenzialmente estraendo dati sensibili.

- Installazione malware: l'avvio da un'origine non attendibile potrebbe introdurre malware, rootkit o altro software dannoso a livello di sistema.

Date queste implicazioni, le organizzazioni in ambienti di lavoro altamente sicuri potrebbero scegliere di disabilitare l'avvio alternativo e l'avvio USB per ridurre il rischio di accessi non autorizzati o manomissioni.

Blocco ordine di avvio

L'abilitazione del blocco dell'ordine di avvio migliora il comportamento di sicurezza assicurandosi che venga avviato solo da origini autorizzate. Blocco dell'ordine di avvio è disattivato per impostazione predefinita.