Agenti di Operations Manager

In System Center Operations Manager, un agente è un servizio installato in un computer che cerca i dati di configurazione e raccoglie in modo proattivo le informazioni per l'analisi e la creazione di report, misura lo stato di integrità degli oggetti monitorati, ad esempio un database SQL o un disco logico, ed esegue attività su richiesta da un operatore o in risposta a una condizione. Consente a Operations Manager di monitorare i sistemi operativi Windows, Linux e UNIX e i componenti di un servizio IT installato in essi, ad esempio un sito Web o un controller di dominio Active Directory.

Agente Windows

In un computer Windows monitorato, l'agente Operations Manager viene elencato come servizio Microsoft Monitoring Agent (MMA). Il servizio Microsoft Monitoring Agent raccoglie i dati relativi a eventi e prestazioni, esegue attività e altri flussi di lavoro definiti in un Management Pack. Anche quando tale servizio non è in grado di comunicare con il server di gestione a cui invia i report, la sua esecuzione continua ed esso continua ad accodare i dati e gli eventi raccolti sul disco del computer monitorato. Quando la connessione viene ripristinata, il servizio Microsoft Monitoring Agent invia i dati e gli eventi raccolti al server Management.

Nota

- Il servizio Microsoft Monitoring Agent viene talvolta definito servizio integrità.

Il servizio Microsoft Monitoring Agent viene eseguito anche nei server di gestione. In un server di gestione, il servizio esegue il monitoraggio dei flussi di lavoro e gestisce le credenziali. Per eseguire flussi di lavoro, il servizio avvia MonitoringHost.exe processi usando le credenziali specificate. Questi processi eseguono il monitoraggio e la raccolta dei dati del registro eventi, i dati del contatore delle prestazioni, i dati di Strumentazione gestione Windows (WMI), e infine eseguono azioni come gli script.

Comunicazione tra gli agenti e i server Management

L'agente di Operations Manager invia dati di avviso e individuazione al server di gestione primario assegnato, che scrive i dati nel database operativo. L'agente inoltre invia i dati di eventi, prestazioni e stato al server di gestione primario di tale agente, che scrive i dati contemporaneamente sul database operativo e su quello del data warehouse.

L'agente invia i dati in base ai parametri di pianificazione per ogni regola e monitoraggi. Per avere regole di raccolta ottimizzata, i dati vengono trasmessi solo se un campione di contatore differisce dal precedente campione secondo una tolleranza specificata, ad esempio il 10%. Si riducono così il traffico di rete e il volume di dati memorizzati nel database operativo.

Inoltre, tutti gli agenti inviano periodicamente un pacchetto di dati, denominato heartbeat, al server di gestione in uso (per impostazione predefinita, ogni 60 secondi). Lo scopo dell'heartbeat è di convalidare la disponibilità dell'agente e la comunicazione tra l'agente e il server di gestione. Per ulteriori informazioni sugli heartbeat, vedere How Heartbeats Work in Operations Manager (Come funzionano gli heartbeat in Operations Manager).

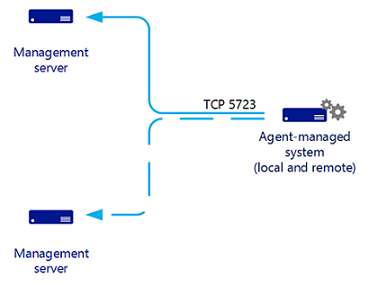

Per ogni agente, Operations Manager esegue un controllo servizio integritàche esegue il monitoraggio dello stato del servizio integrità remoto dalla prospettiva del server di gestione. L'agente comunica con un server di gestione sulla porta TCP 5723.

Agente Linux/UNIX

L'architettura dell'agente UNIX e Linux è diversa da un agente Windows in modo significativo. L'agente Windows ha un Servizio integrità responsabile della valutazione dell'integrità del computer monitorato. L'agente UNIX e Linux non esegue un servizio di integrità; passa invece le informazioni al Servizio integrità su un server Management che le valuterà. Il server di gestione esegue tutti i flussi di lavoro per monitorare l'integrità del sistema operativo definita nell'implementazione dei Management Pack UNIX e Linux:

- Disco

- Processore

- Memoria

- Schede di rete

- Sistema operativo

- Processi

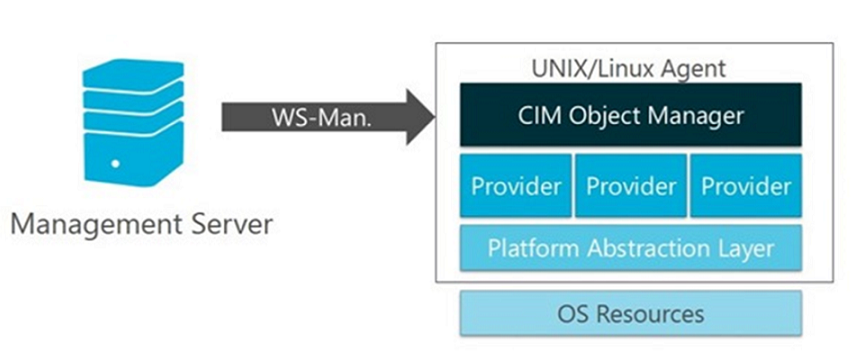

- File di registro

Gli agenti UNIX e Linux per Operations Manager sono costituiti da un CIM Object Manager (ovvero, CIM Server) e da un set di provider CIM. Gestione oggetti CIM è il componente server che implementa la comunicazione WS-Management, l'autenticazione, l'autorizzazione e l'invio di richieste ai provider. I provider sono la chiave per l'implementazione CIM nell'agente, definendo le classi e le proprietà CIM, interfacciandosi con le API del kernel per recuperare dati non elaborati, formattando i dati (ad esempio, calcolando delta e medie) e servendo le richieste inviate da Gestione oggetti CIM. Da System Center Operations Manager 2007 R2 a System Center 2012 SP1, CiM Object Manager usato negli agenti UNIX e Linux di Operations Manager è il server OpenPegasus. I provider usati per raccogliere e segnalare i dati di monitoraggio vengono sviluppati da Microsoft e open source in CodePlex.com.

Questa modifica è cambiata in System Center 2012 R2 Operations Manager, in cui gli agenti UNIX e Linux sono ora basati su un'implementazione completamente coerente di Open Management Infrastructure (OMI) come CIM Object Manager. Nel caso degli agenti UNIX/Linux di Operations Manager, OMI sostituisce OpenPegasus. Come OpenPegasus, OMI è un'implementazione open source, leggera e portabile di CIM Object Manager, anche se è più leggera di peso e più portabile di OpenPegasus. Questa implementazione continua a essere applicata in System Center 2016 - Operations Manager e versioni successive.

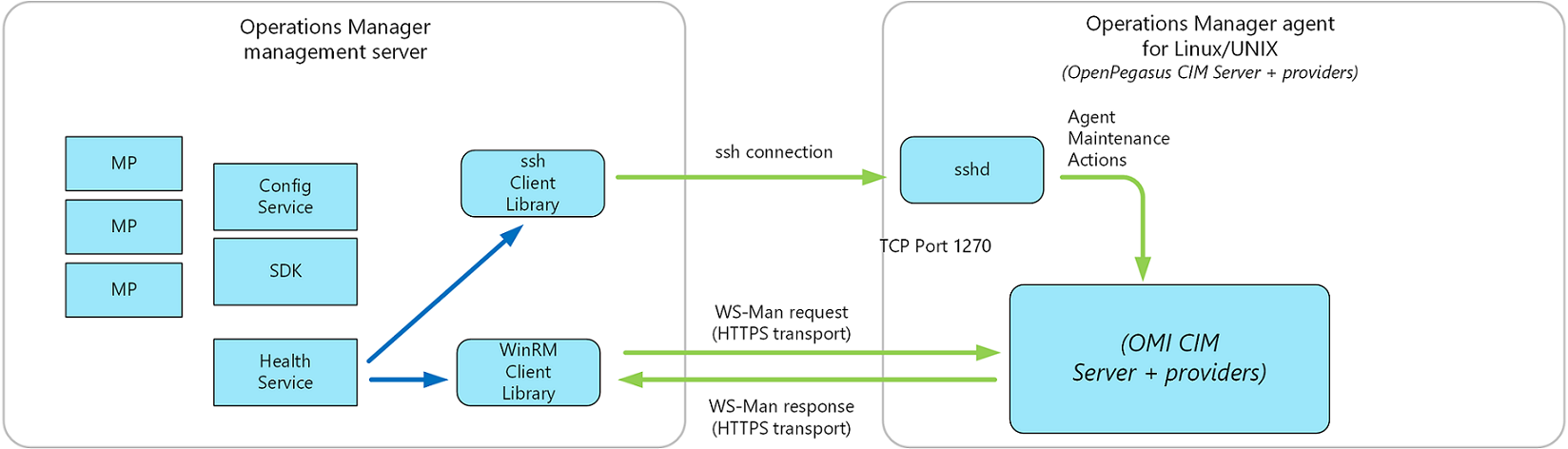

La comunicazione tra il server di gestione e l'agente UNIX e Linux è suddivisa in due categorie: manutenzione dell'agente e monitoraggio dell'integrità. Il server di gestione usa due protocolli per comunicare con il computer UNIX o Linux:

SSH (Secure Shell) e SFTP (Secure Shell File Transfer Protocol)

Usato per le attività di manutenzione dell'agente, ad esempio l'installazione, l'aggiornamento e la rimozione di agenti.

Servizi Web per la gestione (WS-Management)

Utilizzato per tutte le operazioni di monitoraggio e l'individuazione degli agenti già installati.

La comunicazione tra il server di gestione di Operations Manager e l'agente UNIX e Linux usa WS-Man su HTTPS e l'interfaccia WinRM. Tutte le attività di manutenzione dell'agente vengono eseguite tramite SSH sulla porta 22. Tutto il monitoraggio dell'integrità viene eseguito su WS-MAN sulla porta 1270. Il server di gestione richiede dati di prestazioni e configurazione tramite WS-MAN prima di valutare i dati per fornire lo stato di integrità. Tutte le operazioni, quali la manutenzione degli agenti, i monitoraggi, le regole, le attività e i ripristini, sono configurate per utilizzare i profili predefiniti in base all'account richiesto, ossia con o senza privilegi.

Nota

Tutte le credenziali indicate in questo articolo riguardano gli account che sono stati stabiliti nel computer UNIX o Linux, non agli account di Operations Manager configurati durante l'installazione di Operations Manager. Per ottenere le credenziali e le informazioni di autenticazione, contattare l'amministratore di sistema.

Per supportare i nuovi miglioramenti della scalabilità con il numero di sistemi UNIX e Linux System Center 2016 - Operations Manager e versioni successive può monitorare per ogni server di gestione, le nuove API Async Windows Management Infrastructure (MI) sono disponibili anziché le API di sincronizzazione WSMAN, che è in uso per impostazione predefinita. Per abilitare questa modifica, è necessario creare la nuova chiave del Registro di sistema UseMIAPI per consentire a Operations Manager di usare le nuove API MI asincrone nei server di gestione che monitoreranno i sistemi Linux/Unix.

- Aprire l'editor del Registro di sistema da un prompt dei comandi con privilegi elevati.

- Creare la chiave del Registro di sistema UseMIAPI in

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Microsoft Operations Manager\3.0\Setup.

Se è necessario ripristinare la configurazione originale usando le API di sincronizzazione WSMAN, è possibile eliminare la chiave del Registro di sistema UseMIAPI .

Sicurezza degli agenti

Autenticazione sul computer UNIX/Linux

In Operations Manager l'amministratore di sistema non è più necessario per fornire la password radice del computer UNIX o Linux al server di gestione. Tramite il processo di elevazione, un account senza privilegi può ora assumere l'identità di un account con privilegi sul computer UNIX o Linux. Il processo di elevazione viene eseguito dall'account su (utente con privilegi avanzati) UNIX e dai programmi sudo che utilizzano le credenziali fornite dal server di gestione. Per le operazioni di manutenzione agente con privilegi in cui viene utilizzato SSH (quali l'individuazione, la distribuzione, gli aggiornamenti, la disinstallazione e il ripristino agente) viene fornito supporto per su, l'elevazione sudo e l'autenticazione tramite codice SSH (con o senza passphrase). Per le operazioni di WS-Management con privilegi, (ad esempio la visualizzazione dei file di registro protetti), viene aggiunto supporto per l'elevazione sudo (senza password).

Per istruzioni dettagliate per specificare le credenziali e la configurazione degli account, vedere Come impostare le credenziali per l'accesso a computer UNIX e Linux.

Autenticazione con il server gateway

I server gateway vengono usati per abilitare la gestione degli agenti dei computer che non rientrano nel limite di attendibilità Kerberos di un gruppo di gestione. Poiché il server gateway si trova in un dominio non considerato attendibile dal dominio in cui si trova il gruppo di gestione, è necessario usare i certificati per stabilire l'identità, l'agente, il server gateway e il server di gestione di ogni computer. In questo modo vengono soddisfatti i requisiti di Operations Manager per l'autenticazione reciproca.

È quindi necessario richiedere i certificati per ogni agente che invierà report a un server gateway e importarli nel computer di destinazione usando lo strumento MOMCertImport.exe, che si trova nella directory SupportTools\ (amd64 o x86) del supporto di installazione. È necessario avere accesso a un'autorità di certificazione (CA), che può essere una CA pubblica, ad esempio VeriSign, oppure è possibile usare Servizi certificati Microsoft.

Distribuzione dell'agente

Gli agenti System Center Operations Manager possono essere installati usando uno dei tre metodi seguenti. La maggior parte delle installazioni usa una combinazione di questi metodi per installare diversi set di computer, se necessario.

Nota

- Non è possibile installare MMA in un computer in cui è installato il server di gestione di Operations Manager, il server gateway, la console operatore, il database operativo, la console Web, System Center Essentials o System Center Service Manager, perché è già installata la versione predefinita di MMA.

- È possibile usare solo MMA o l'agente di Log Analytics (versione estensione VM).

- Individuazione e installazione di uno o più agenti dalla Console operatore. Questa è la forma più comune di installazione. Un server Management deve essere in grado di connettere il computer a RPC e l'account azione del server Management, o altre credenziali specificate, deve avere accesso come amministratore al computer di destinazione.

- Inclusione nell'immagine di installazione. Si tratta dell’installazione manuale di un'immagine di base usata per la preparazione di altri computer. In questo caso, l'integrazione Active Directory può essere usata per assegnare automaticamente il computer a un server Management all'avvio iniziale.

- Installazione manuale. Questo metodo viene usato quando l'agente non può essere installato con uno degli altri metodi, ad esempio quando la chiamata RPC (Remote Procedure Call) non è disponibile per via di un firewall. L'installazione viene eseguita manualmente nell'agente o distribuita tramite uno strumento di distribuzione software esistente.

Gli agenti che vengono installati tramite l'Individuazione guidata possono essere gestiti dalla Console operatore per eseguire operazioni quali l'aggiornamento delle versioni dell'agente, l'applicazione di patch e la configurazione del server di gestione a cui l'agente invia le segnalazioni.

Quando si installa l'agente utilizzando un metodo manuale, è necessario eseguire manualmente anche gli aggiornamenti dell'agente. Per assegnare gli agenti a gruppi di gestione, sarà possibile utilizzare l'integrazione di Active Directory. Per altre informazioni, vedere Integrazione di Active Directory e Operations Manager.

Selezionare la scheda necessaria per ottenere altre informazioni sulla distribuzione dell'agente nei sistemi Windows, UNIX e LINUX:

L'individuazione di un sistema Windows richiede che le porte TCP 135 (RPC), intervallo RPC e TCP 445 (SMB) rimangano aperte e che il servizio SMB sia abilitato nel computer agente.

- Una volta individuato un dispositivo di destinazione, è possibile distribuirvi un agente. L'installazione dell'agente richiede:

- Apertura delle porte RPC a partire dal mapper di endpoint TCP 135 e dalla porta SMB (Server Message Block) TCP/UDP 445.

- Abilitazione dei servizi Condivisione file e stampanti per reti Microsoft e client per reti Microsoft. In questo modo si garantisce che la porta SMB sia attiva.

- Se abilitata, le impostazioni di Criteri di gruppo di Windows Firewall per Consenti eccezione di amministrazione remota e Consenti eccezione di condivisione file e stampanti devono essere impostate su Consenti messaggi in ingresso non richiesti da all'indirizzo IP e alle subnet per i server di gestione primari e secondari per l'agente.

- Un account con diritti di amministratore locale per il computer di destinazione.

- Windows Installer 3.1. Per l'installazione, vedere l'articolo 893803 nella Microsoft Knowledge Base https://go.microsoft.com/fwlink/?LinkId=86322

- Microsoft Core XML Services (MSXML) 6 nel supporto di installazione del prodotto Operations Manager nella sottodirectory \msxml. L'installazione dell'agente push installa MSXML 6 nel dispositivo di destinazione, se non è già installato.

Assegnazione dell'agente Active Directory

System Center Operations Manager consente di sfruttare gli investimenti in Dominio di Active Directory Services (AD DS) consentendo di usarlo per assegnare computer gestiti dall'agente ai gruppi di gestione. Questa funzionalità viene comunemente usata con l'agente distribuito come parte di un processo di compilazione della distribuzione del server. Quando il computer viene online per la prima volta, l'agente di Operations Manager esegue una query di Active Directory per l'assegnazione del server di gestione primario e di failover e avvia automaticamente il monitoraggio del computer.

Per assegnare computer a gruppi di gestione mediante Servizi di dominio Active Directory:

- Il livello funzionale dei domini di Active Directory Domain Services deve essere windows 2008 nativo o superiore

- I computer gestiti dall'agente e tutti i server di gestione devono trovarsi nello stesso dominio o in domini attendibili bidirezionali.

Nota

Un agente che ne determina l'installazione in un controller di dominio non eseguirà query su Active Directory per ottenere informazioni di configurazione. Questo è per motivi di sicurezza. L'integrazione di Active Directory è disabilitata per impostazione predefinita nei controller di dominio perché l'agente viene eseguito con l'account di sistema locale. L'account di sistema locale in un controller di dominio dispone dei diritti di amministratore di dominio; rileva pertanto tutti i punti di connessione del servizio management server registrati in Active Directory, indipendentemente dall'appartenenza al gruppo di sicurezza del controller di dominio. Di conseguenza, l'agente tenta di connettersi a tutti i server di gestione in tutti i gruppi di gestione. I risultati possono essere imprevedibili, presentando così un rischio per la sicurezza.

L'assegnazione dell'agente viene eseguita tramite un punto di connessione del servizio (SCP), ovvero un oggetto Active Directory per la pubblicazione di informazioni che le applicazioni client possono usare per eseguire l'associazione a un servizio. Viene creato da un amministratore di dominio che esegue lo strumento da riga di comando MOMADAdmin.exe per creare un contenitore di Active Directory Domain Services per un gruppo di gestione di Operations Manager nei domini dei computer gestiti. Al gruppo di sicurezza di Active Directory Domain Services specificato durante l'esecuzione di MOMADAdmin.exe vengono concesse le autorizzazioni Lettura ed Eliminazione figlio per il contenitore. SCP contiene informazioni di connessione al server di gestione, inclusi il nome di dominio completo e il numero di porta del server. Gli agenti di Operations Manager possono individuare automaticamente i server di gestione eseguendo query sui provider di servizi di configurazione. L'ereditarietà non è disabilitata e poiché un agente può leggere le informazioni di integrazione registrate in ACTIVE Directory, se si forza l'ereditarietà per il gruppo Everyone a leggere tutti gli oggetti a livello radice in Active Directory, ciò influirà gravemente e interromperà essenzialmente la funzionalità di integrazione di Active Directory. Se si forza esplicitamente l'ereditarietà nell'intera directory concedendo le autorizzazioni di lettura del gruppo Everyone, è necessario bloccare questa ereditarietà nel contenitore di integrazione di Active Directory di primo livello, denominato OperationsManager e tutti gli oggetti figlio. Se non si riesce a eseguire questa operazione, l'integrazione di Active Directory non funzionerà come previsto e non si avrà un'assegnazione primaria e coerente affidabile e coerente per gli agenti distribuiti. Inoltre, se si ha più di un gruppo di gestione, anche tutti gli agenti in entrambi i gruppi di gestione saranno multi-homed.

Questa funzionalità funziona bene per controllare l'assegnazione degli agenti in una distribuzione di gruppi di gestione distribuiti, per impedire agli agenti di creare report ai server di gestione dedicati ai pool di risorse o ai server di gestione in un data center secondario in una configurazione warm standby per impedire il failover dell'agente durante il normale funzionamento.

La configurazione dell'assegnazione dell'agente viene gestita da un amministratore di Operations Manager tramite l'assegnazione e il failover guidato dell'agente per assegnare i computer a un server di gestione primario e a un server di gestione secondario.

Nota

L'integrazione di Active Directory viene disabilitata per gli agenti installati dalla Console operatore. Per impostazione predefinita, Integrazione Active Directory viene installato manualmente tramite MOMAgent.msi.

Passaggi successivi

Per informazioni su come installare l'agente Di Windows dalla Console operatore, vedere Installare l'agente in Windows tramite l'Individuazione guidata o installare l'agente dalla riga di comando, vedere Installare manualmente l'agente Windows tramite MOMAgent.msi.

Per informazioni su come installare Linux e UNIX dalla Console operatore, vedere Installare l'agente in UNIX e Linux usando l'Individuazione guidata.

Per informazioni su come creare il contenitore in Active Directory, configurare l'assegnazione del failover dell'agente e gestire la configurazione, vedere Come configurare e usare l'integrazione di Active Directory per l'assegnazione dell'agente.

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per