Considerazioni sulle opzioni di distribuzione

Per distribuire l'ambiente di prova, è prima di tutto necessario comprendere le considerazioni relative a funzionalità e distribuzione di Microsoft Sentinel.

Usare Microsoft Sentinel per recuperare i dati e monitorare gli eventi imprevisti

Microsoft Sentinel rileva gli eventi imprevisti relativi ai dati dalle origini connesse e quindi avvisa l'utente quando è necessario intervenire. È possibile usare le panoramiche, i dashboard e le query personalizzate di Microsoft Sentinel per ottenere informazioni dettagliate sui dati non elaborati e sugli eventi potenzialmente dannosi.

Distribuire i connettori da Microsoft Sentinel ai servizi per recuperare i dati da origini dati diverse che la dirigenza dell'organizzazione vuole monitorare. Dopo che Microsoft Sentinel ha recuperato i dati di log dai servizi, esegue la correlazione tra le origini dati. È possibile gestire tali dati tramite l'area di lavoro Log Analytics di Monitoraggio di Azure.

Microsoft Sentinel usa Machine Learning e intelligenza artificiale per eseguire le operazioni seguenti:

- Ricerca di minacce

- Rilevamento degli avvisi

- Risposte rapide a un evento imprevisto

Eseguire l'onboarding di Microsoft Sentinel

Per eseguire l'onboarding di Microsoft Sentinel, è necessario abilitare la soluzione e quindi connettere le origini dati.

Microsoft Sentinel include soluzioni e contenuti autonomi che includono connettori dati predefiniti per Microsoft e altri prodotti. Sono disponibili connettori per:

- Microsoft Defender for Cloud

- Origini Microsoft 365, incluso Office 365

- Microsoft Entra ID

- Microsoft Defender for Cloud Apps

- Soluzioni partner

- Amazon Web Services

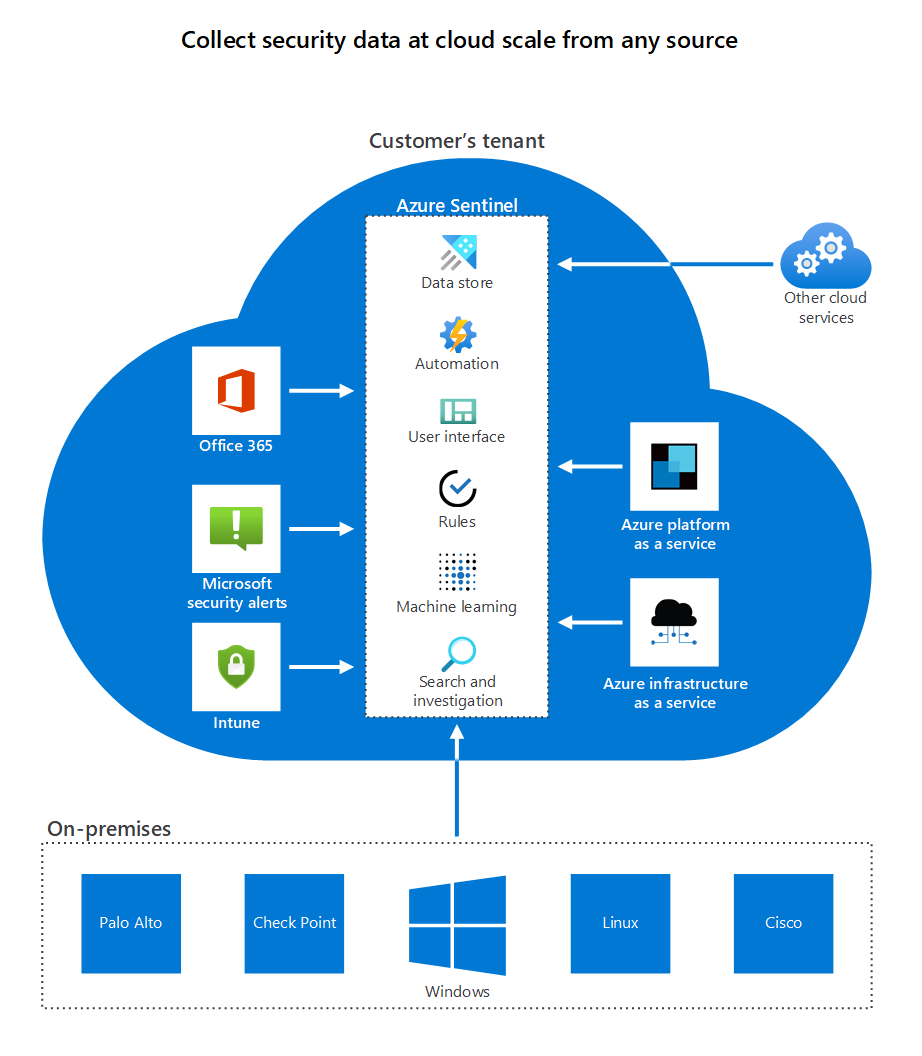

Sono inoltre disponibili connettori predefiniti per l'ecosistema di sicurezza più ampio delle soluzioni non Microsoft. Per connettere le origini dati con Microsoft Sentinel, è anche possibile usare CEF (Common Event Format), syslog o un'API REST. La figura seguente mostra questa funzionalità di connettività.

Fattori fondamentali per la distribuzione di Microsoft Sentinel

Il sistemista capo dell'organizzazione ha eseguito alcune ricerche e ha determinato i punti chiave seguenti:

- Microsoft Sentinel necessita dell'accesso a un'area di lavoro Log Analytics. Il processo consiste nel creare un'area di lavoro Log Analytics e abilitare Microsoft Sentinel per tale area di lavoro.

- Microsoft Sentinel è un servizio a pagamento.

- La conservazione dei dati per un'area di lavoro personalizzata è basata sul piano tariffario dell'area di lavoro. Se l'area di lavoro Log Analytics viene usata con Microsoft Sentinel, i primi 90 giorni di conservazione sono gratuiti.

- Per abilitare Microsoft Sentinel sono necessarie le autorizzazioni di Collaboratore per la sottoscrizione in cui risiede l'area di lavoro di Microsoft Sentinel.

- Per installare e gestire la soluzione predefinita e il contenuto autonomo, ad esempio connettori dati, regole di analisi e altri elementi, è necessaria l'autorizzazione Collaboratore specifica di modello per il gruppo di risorse a cui appartiene l'area di lavoro.

- Per usare Microsoft Sentinel, sono necessarie le autorizzazioni di Collaboratore o Lettore per il gruppo di risorse a cui appartiene l'area di lavoro.

Microsoft Sentinel è in esecuzione nelle aree di lavoro nella maggior parte delle aree in cui Log Analytics è disponibile a livello generale. Nelle aree in cui Log Analytics è disponibile da poco potrebbe essere necessario attendere qualche tempo prima che venga eseguito l'onboarding del servizio Microsoft Sentinel. Alcuni dati generati da Microsoft Sentinel potrebbero contenere dati dei clienti originati da queste aree di lavoro. Ad esempio, eventi imprevisti, segnalibri e regole di avviso. Questi dati vengono salvati in Europa per le aree di lavoro europee, in Australia per le aree di lavoro australiane o negli Stati Uniti orientali per aree di lavoro di tutte le altre aree.

Come distribuire Microsoft Sentinel

Seguire questa procedura per abilitare Microsoft Sentinel:

Accedi al portale di Azure.

Selezionare la sottoscrizione in cui si creerà Microsoft Sentinel. Questo account deve disporre di:

Autorizzazioni di Collaboratore per la sottoscrizione in cui verrà creata l'area di lavoro di Microsoft Sentinel.

Autorizzazioni di Collaboratore o Lettore nel gruppo di risorse a cui apparterrà l'area di lavoro di Microsoft Sentinel.

Cercare e selezionare Microsoft Sentinel, quindi selezionare Aggiungi. Verrà visualizzato il riquadro del messaggio Non sono presenti aree di lavoro di Microsoft Sentinel da visualizzare.

Selezionare Crea Microsoft Sentinel. Verrà visualizzata la pagina Aggiungi Microsoft Sentinel a un'area di lavoro.

Selezionare Crea una nuova area di lavoro. Viene visualizzato il riquadro Crea area di lavoro Log Analytics.

Nella scheda Generale usare gli elenchi a discesa per selezionare i valori seguenti:

Impostazione Valore Dettagli del progetto Subscription Sottoscrizione con Sentinel come servizio a pagamento Gruppo di risorse Gruppo di risorse con l'autorizzazione Collaboratore o Lettore Dettagli dell'istanza Nome Nome univoco che si vuole usare per l'area di lavoro Log Analytics Area Nell'elenco a discesa selezionare la località geografica applicabile alla sottoscrizione del servizio Sentinel Selezionare Avanti: piano tariffario

Selezionare il piano tariffario.

Selezionare Rivedi e crea, attendere che Azure convalidi le impostazioni per l'area di lavoro Log Analytics e quindi selezionare Crea.

La creazione dell'area di lavoro potrebbe richiedere qualche minuto. Al termine della distribuzione dell'area di lavoro nel gruppo di risorse, si riceverà una notifica e il nome dell'area di lavoro verrà visualizzato nell'elenco delle aree di lavoro. Selezionare l'icona Notifica in alto a destra sulla barra degli strumenti di Azure e quindi selezionare Aggiungi al dashboard.

Nel riquadro Aggiungi al dashboard selezionare Crea nuovo, specificare un nome per il dashboard e quindi selezionare Aggiungi nella parte inferiore del riquadro. Verrà visualizzato il dashboard di Microsoft Sentinel per l'area di lavoro.

Nel menu a sinistra selezionare Panoramica.

Monitorare i feed di dati

Il sistemista capo dell'organizzazione ha scoperto che dopo aver connesso le origini di sicurezza è diventato possibile monitorare i feed di dati.

Ora si esaminerà la struttura di base di questa area di lavoro di Sentinel. Sentinel è un motore SIEM (Security Information And Event Management) nativo del cloud in tempo reale con grafici, grafi e strumenti di automazione predefiniti. Il layout ha una riga superiore con un conteggio riepilogativo di eventi monitorati, avvisi e incidenti e una casella di selezione a discesa per modificare in modo dinamico l'intervallo di report. Sotto sono presenti tre pannelli con i grafici predefiniti per eventi ed eventi imprevisti. Il menu a sinistra, descritto nella tabella seguente, include un'ampia gamma di strumenti predefiniti per la personalizzazione e la configurazione delle connessioni dati.

| MenuItem | Descrizione |

|---|---|

| Generale | |

| Panoramica | Visualizzazione grafica composita degli eventi e degli incidenti configurati. |

| Log | Query predefinite che è possibile eseguire per tutti gli aspetti dell'area di lavoro di Azure, dalle applicazioni alle macchine virtuali e alle reti virtuali. |

| Novità e guide | Novità, guida introduttiva e informazioni sulla versione di valutazione gratuita. |

| Ricerca | Cercare eventi in tutti i log. Filtrare gli eventi corrispondenti ai criteri. |

| Gestione delle minacce | |

| Incidenti | Accesso pratico per visualizzare tutti gli avvisi e gli incidenti configurati o solo un gruppo selezionato. |

| Workbooks | Monitorare i dati tramite cartelle di lavoro di Microsoft Sentinel. |

| Caccia | Usare i potenti strumenti di ricerca e query basati sul framework MITRE ATT&CK. Usare questi strumenti per cercare in modo proattivo le minacce alla sicurezza tra le origini dati dell'organizzazione. |

| Notebook | Scegliere tra decine di esercitazioni e modelli forniti dalla community in tutte le categorie di SIEM e creare la propria libreria. |

| Comportamento delle entità | Visualizzare gli eventi in base a account, host o indirizzo IP |

| Threat intelligence | Usare gli strumenti di indagine approfondita per comprendere l'ambito e individuare la causa radice delle potenziali minacce alla sicurezza. |

| MITRE ATT&CK | Visualizzare la natura e la copertura dello stato di sicurezza dell'organizzazione in base alla knowledge base accessibile pubblicamente di tattiche e tecniche comunemente usate dagli utenti malintenzionati. |

| Gestione dei contenuti | |

| Hub dei contenuti | Installare e gestire soluzioni predefinite e contenuto autonomo. |

| Repository | Distribuire e gestire contenuto personalizzato per Microsoft Sentinel come codice. |

| Community | Ottenere notizie e collegamenti della community al blog e ai forum di Microsoft Sentinel. |

| Configurazione | |

| Connettori di dati | Configurare le connessioni alle origini di sicurezza usando un'ampia gamma di dispositivi e piattaforme. Selezionare, ad esempio, Attività di Azure per visualizzare in tempo reale il log attività di Azure. |

| Analisi | Microsoft Sentinel usa l'analisi per correlare gli avvisi con gli eventi imprevisti. Le funzionalità di analisi consentono di limitare i dati non significativi e ridurre al minimo il numero di avvisi da esaminare e analizzare. |

| Watchlist | Creare watchlist personalizzate per filtrare o eliminare gli avvisi per la creazione di report degli incidenti mirata in Sentinel. |

| Automazione | Automatizzare le attività comuni e semplificare l'orchestrazione della sicurezza con playbook che interagiscono con i servizi di Azure. Possibilità di usare gli strumenti esistenti. |

| Impostazioni | Trovare i dettagli dei prezzi, le impostazioni delle funzionalità e le impostazioni dell'area di lavoro. |

Lo screenshot seguente mostra il riquadro Microsoft Sentinel - Panoramica. Microsoft Sentinel può visualizzare grafici e diagrammi in tempo reale per facilitare la comprensione di eventi, avvisi e incidenti per le operazioni di sicurezza.