Esaminare i metodi di connessione dati

Per distribuire l'ambiente di prova, è anche necessario comprendere in che modo le connessioni che usano gli agenti sono diverse dai connettori predefiniti.

Connettersi a un'ampia gamma di origini usando Syslog o agenti CEF

Connettere Microsoft Sentinel a qualsiasi origine dati in grado di eseguire lo streaming di log in tempo reale usando un agente e il protocollo Syslog.

La maggior parte delle appliance usa il protocollo Syslog per inviare messaggi di evento che includono il log e i dati del log. Il formato dei log varia, ma la maggior parte delle appliance supporta il formato basato su CEF per i dati di log.

Il vantaggio di CEF rispetto a Syslog è che garantisce la normalizzazione dei dati. In questo modo, i dati risultano più utili per l'analisi tramite Sentinel. A differenza di molti altri prodotti SIEM (Security Information and Event Management, informazioni di sicurezza e gestione degli eventi), tuttavia, Sentinel consente di inserire eventi Syslog non analizzati e di eseguire analisi su di essi usando l'analisi in fase di query.

L'agente di Microsoft Sentinel converte i log in formato CEF in un formato che Log Analytics può inserire. A seconda del tipo di appliance, l'agente viene installato direttamente nell'appliance o in un server di inoltro dei log basato su Linux dedicato. L'agente di Microsoft Sentinel corrisponde in realtà all'agente di Log Analytics di Monitoraggio di Azure.

L'agente per Linux riceve gli eventi dal daemon Syslog sul protocollo UDP (User Datagram Protocol), a meno che il computer Linux non debba raccogliere un volume elevato di eventi Syslog. In tal caso, gli eventi vengono inviati tramite TCP (Transmission Control Protocol) dal daemon Syslog all'agente. L'agente invia quindi i dati a Log Analytics. L'agente memorizza i dati nella cache, evitando così perdite di dati in caso di problemi di comunicazione tra l'agente e il cloud.

L'agente di Log Analytics può raccogliere tipi diversi di eventi da server ed endpoint. Dopo l'abilitazione tramite i connettori dati di Microsoft Sentinel, gli eventi vengono raccolti da ogni agente configurato per l'invio di dati all'area di lavoro.

Il supporto per la connessione tramite un agente include i dispositivi e le soluzioni seguenti:

- Soluzioni di prevenzione della perdita dei dati (DLP)

- Provider di intelligence sulle minacce

- Servizi DNS (Domain Name System)

- Log di MBAM/BitLocker

- Internet Information Services

- Server Linux

- Microsoft Endpoint Configuration Manager

- Microsoft SQL Server

- Monitor di sistema (Sysmon)

- Altri provider di servizi cloud

Firewall, proxy Internet ed endpoint

- Vectra Cognito

- Punto di controllo

- Cisco ASA

- ExtraHop Reveal(x)

- F5 ASM

- Prodotti Forcepoint

- Fortinet

- Palo Alto Networks

- One Identity Safeguard

- Altre appliance CEF

- Altre appliance Syslog

- Trend Micro Deep Security

- Zscaler

Opzioni di connessione per appliance esterne

Per connettere un'appliance esterna a Microsoft Sentinel, l'agente deve essere distribuito in una macchina virtuale di Azure dedicata o in un sistema locale per supportare la comunicazione tra l'appliance e Microsoft Sentinel. È possibile distribuire l'agente manualmente o automaticamente. La distribuzione automatica è disponibile solo se il computer dedicato è una nuova macchina virtuale creata in Azure.

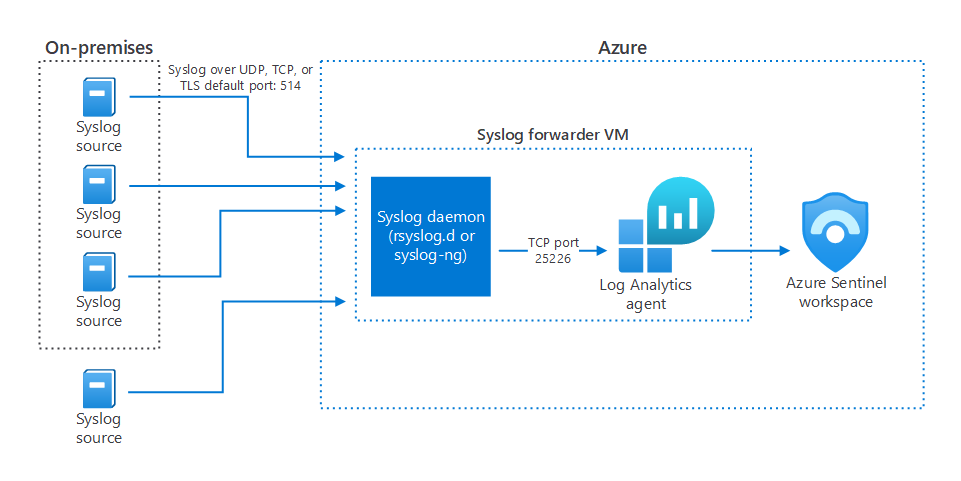

Il diagramma seguente illustra i sistemi locali che inviano dati Syslog a una macchina virtuale di Azure dedicata che esegue l'agente di Microsoft Sentinel.

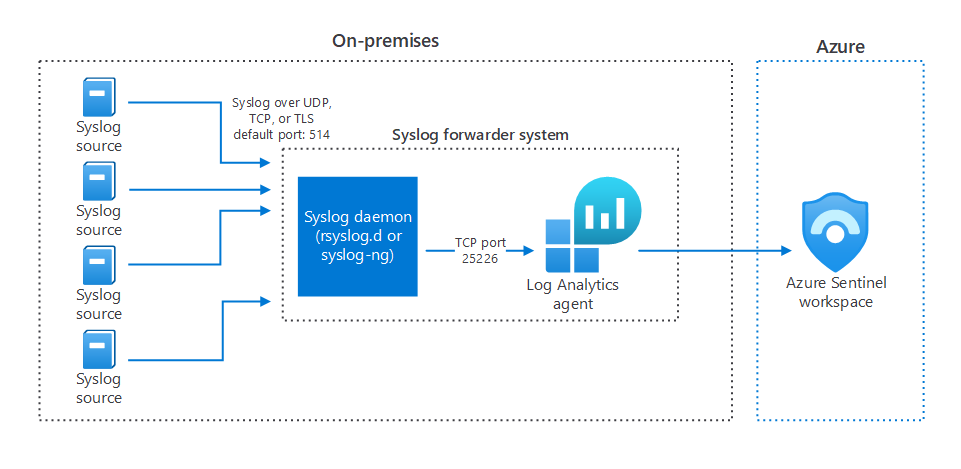

In alternativa, è possibile distribuire manualmente l'agente in una macchina virtuale di Azure esistente, in una macchina virtuale in un altro cloud o in un computer locale. Il diagramma seguente illustra i sistemi locali che inviano dati Syslog a un sistema locale dedicato che esegue l'agente di Microsoft Sentinel.

Considerazioni sulla sicurezza

Assicurarsi di configurare la sicurezza di un sistema in base ai criteri di sicurezza dell'organizzazione. Per configurare la rete in modo da soddisfare i criteri di sicurezza della rete aziendale, cambiare le porte e i protocolli nel daemon per allinearli ai propri requisiti.

Tra i servizi e le funzionalità di sicurezza di Azure per proteggere le macchine virtuali e i dati di archiviazione sono inclusi i seguenti:

Antimalware: Microsoft Antimalware per Servizi cloud e Macchine virtuali di Azure offre protezione gratuita in tempo reale utilizzabile per identificare e rimuovere virus, spyware e altro software dannoso.

Microsoft Defender for Cloud: Defender for Cloud consente di prevenire, rilevare e rispondere alle minacce alle macchine virtuali.

Crittografia: Crittografia dischi di Azure fornisce la crittografia a livello di sistema operativo e la crittografia lato server viene eseguita a livello di piattaforma.

Azure Key Vault e chiavi SSH: Azure Key Vault è un servizio che fornisce una gestione centralizzata dei segreti, con controllo completo sui criteri di accesso e sulla cronologia dei controlli.

Identità gestite per le risorse di Azure: Le identità gestite per le risorse di Azure forniscono ai servizi di Azure un'identità gestita automaticamente in Microsoft Entra ID.

Criteri: I criteri consentono a un'organizzazione di applicare varie convenzioni e regole nell'intera azienda.

Controllo degli accessi in base al ruolo: il controllo degli accessi in base al ruolo di Azure consente di separare i compiti all'interno del team. È anche possibile limitare l'accesso alla macchina virtuale agli utenti che ne hanno bisogno per svolgere il proprio lavoro.