Descrivere Crittografia dischi di Azure e la crittografia lato server

Nel contesto delle macchine virtuali di Azure la sicurezza a livello di archiviazione viene fornita tramite la crittografia dei file dei dischi virtuali delle macchine virtuali. Quando si considerano le opzioni per abilitare la sicurezza a livello di archiviazione, in generale esistono due meccanismi principali che il team responsabile della sicurezza IT di Contoso deve prendere in esame:

- Azure Disk Encryption

- Crittografia lato server di Azure Managed Disks

Che cos'è Crittografia dischi di Azure?

Crittografia dischi di Azure è una funzionalità integrata della piattaforma Azure che consente di crittografare i volumi del file system che si trovano nei dischi delle macchine virtuali di Azure in Windows e Linux. Crittografia dischi di Azure usa le tecnologie di crittografia basate su file system esistenti:

- Per Windows, Crittografia dischi di Azure usa Crittografia unità BitLocker.

- Per Linux, Crittografia dischi di Azure usa DM-Crypt.

Crittografia dischi di Azure usa queste tecnologie per fornire la crittografia dei volumi che ospitano il sistema operativo e i dati.

Attenzione

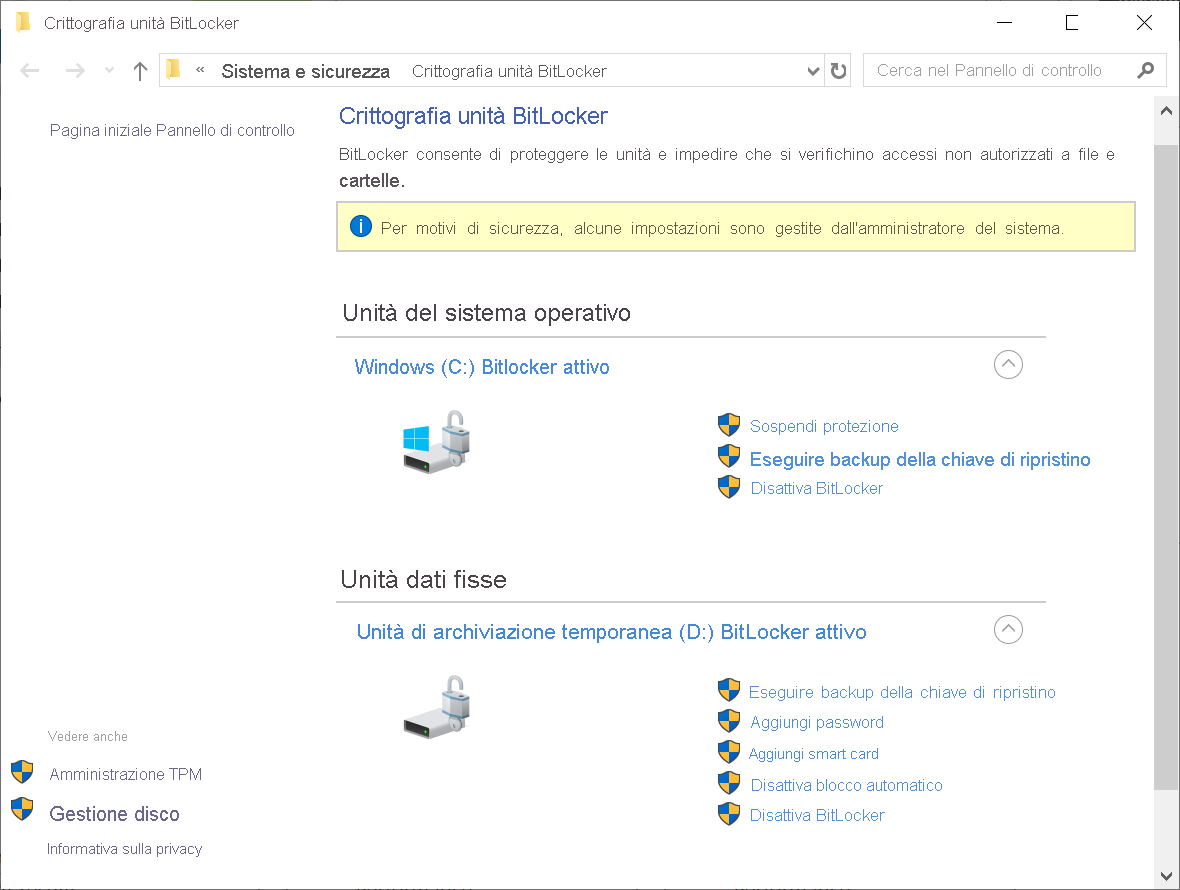

Benché sia possibile esaminare le impostazioni di BitLocker in Windows, si noti il messaggio di avviso nello screenshot: Per motivi di sicurezza, alcune impostazioni sono gestite dall'amministratore del sistema. È quindi consigliabile non riconfigurare le impostazioni di BitLocker direttamente in una macchina virtuale.

Nota

Key Vault archivia le chiavi crittografiche usate da BitLocker.

Key Vault gestisce il contenuto in formato crittografato. Per garantire livelli di sicurezza aggiuntivi, è possibile scegliere di crittografare anche le chiavi di crittografia del volume usando la funzionalità chiave di crittografia della chiave di Key Vault.

Crittografia dischi di Azure è in grado di crittografare automaticamente:

- Il disco del sistema operativo

- Dischi dati

- Il disco temporaneo

Supporta anche dischi gestiti e non gestiti.

È possibile usare Crittografia dischi di Azure in tre scenari:

- Abilitazione della crittografia nelle nuove macchine virtuali di Azure create dalle immagini di Azure Marketplace

- Abilitazione della crittografia nelle macchine virtuali di Azure esistenti già in esecuzione in Azure

- Abilitazione della crittografia nelle nuove macchine virtuali di Azure create da un file con estensione vhd crittografato dal cliente usando chiavi di crittografia esistenti

Crittografia dischi di Azure richiede alcuni passaggi aggiuntivi per assicurare alla piattaforma Azure l'accesso all'insieme di credenziali delle chiavi in cui si trovano chiavi di crittografia e segreti. In particolare, è necessario abilitare l'impostazione dei criteri di accesso Abilita l'accesso a Crittografia dischi di Azure per la crittografia dei volumi per l'insieme di credenziali.

Quando si applica la crittografia a una nuova macchina virtuale, è necessario:

Configurare i criteri di accesso per l'insieme di credenziali in modo da consentire al provider di risorse Microsoft.Compute e ad Azure Resource Manager di recuperare i relativi segreti durante le distribuzioni delle macchine virtuali.

Nota

Questo passaggio si applica solo quando si pianifica la distribuzione delle macchine virtuali con i modelli di Resource Manager.

Abilitare la crittografia nelle macchine virtuali nuove o esistenti di Resource Manager. I dettagli di questo passaggio dipendono da quale dei tre scenari si è scelto di implementare e dalla metodologia di distribuzione usata.

Requisiti

Per implementare Crittografia dischi di Azure, l'ambiente deve soddisfare determinati requisiti, riguardanti sistema operativo, generazione della macchina virtuale, rete e Criteri di gruppo, oltre ad altri requisiti specifici a livello di SKU.

La tabella seguente descrive i requisiti per Crittografia dischi di Azure.

| Requisito | Dettagli |

|---|---|

| Dimensioni della macchina virtuale | Crittografia dischi di Azure non è disponibile nelle macchine virtuali Basic serie A. Non è disponibile neanche nelle macchine virtuali serie Lsv2. |

| Generazione macchina virtuale | Crittografia dischi di Azure non è disponibile nelle macchine virtuali di seconda generazione. |

| Memoria | Crittografia dischi di Azure non è disponibile nelle macchine virtuali con meno di 2 gigabyte (GB) di memoria. |

| Rete | Per ottenere un token per la connessione all'insieme di credenziali delle chiavi, è necessario che la macchina virtuale Windows possa connettersi a un endpoint di Microsoft Entra, login.microsoftonline.com. Per scrivere le chiavi di crittografia nell'insieme di credenziali delle chiavi, la macchina virtuale Windows deve essere in grado di connettersi all'endpoint dell'insieme di credenziali delle chiavi. |

| Criteri di gruppo | Crittografia dischi di Azure usa la protezione con chiave esterna BitLocker per le macchine virtuali Windows. Per le macchine virtuali aggiunte a un dominio, non eseguire il push delle impostazioni dell'oggetto Criteri di gruppo che applicano protezioni di tipo Trusted Platform Module (TPM). I criteri di BitLocker nelle macchine virtuali aggiunte a un dominio con un oggetto Criteri di gruppo personalizzato devono includere l'impostazione seguente: Configure user storage of BitLocker recovery information -> Allow 256-bit recovery key. Crittografia dischi di Azure ha esito negativo quando le impostazioni dell'oggetto Criteri di gruppo personalizzate per BitLocker sono incompatibili. Crittografia dischi di Azure ha esito negativo anche se gli oggetti Criteri di gruppo a livello di dominio bloccano l'algoritmo AES-CBC, usato da BitLocker. |

| Archiviazione chiave di crittografia | Crittografia dischi di Azure richiede un insieme di credenziali delle chiavi per controllare e gestire segreti e chiavi di crittografia del disco. L'insieme di credenziali delle chiavi e le macchine virtuali devono trovarsi nella stessa area e sottoscrizione di Azure. |

Che cos'è la crittografia lato server di Azure Managed Disks?

Usando chiavi di crittografia gestite dalla piattaforma, la crittografia lato server di Azure Managed Disks applica automaticamente la crittografia a:

- Tutti i dischi gestiti

- Snapshot dei dischi gestiti

- Immagini gestite

Nota

A differenza di Crittografia dischi di Azure, la crittografia lato server non si applica a un disco temporaneo e non fornisce il supporto per i dischi non gestiti.

Tuttavia, la crittografia lato server supporta le macchine virtuali di Azure di seconda generazione e tutte le dimensioni delle macchine virtuali di Azure esistenti. In realtà, tutti i dischi gestiti delle macchine virtuali di Azure sono protetti automaticamente, anche se non si usa Crittografia dischi di Azure.

Nota

Se si decide di implementare Azure Managed Disks con chiavi personalizzate anziché con quelle fornite dalla piattaforma, la crittografia lato server di Azure Managed Disks non sarà compatibile con Crittografia dischi di Azure.

Come indicato in precedenza, la crittografia lato server di Azure Managed Disks è automatica. Se si vuole implementarla con chiavi personalizzate, è necessario aggiungerle a un insieme di credenziali delle chiavi che si trova nella stessa area e sottoscrizione di Azure in cui risiedono i dischi delle macchine virtuali di Azure. È anche necessario creare una risorsa del set di crittografia dischi che fa riferimento alle chiavi nell'insieme di credenziali delle chiavi e quindi puntare al set di crittografia dischi quando si distribuisce la macchina virtuale di Azure con dischi gestiti o quando si configura la crittografia di un disco gestito.

Altre letture

Per altre informazioni, vedere i documenti seguenti: