Creare una definizione di ruolo

Una definizione di ruolo è costituita da set di autorizzazioni definite in un file JSON. Ogni set di autorizzazioni ha un nome, ad esempio Actions o NotActions, che descrive le autorizzazioni. Alcuni esempi di set di autorizzazioni includono:

Le autorizzazioni Actions identificano le azioni consentite.

Le autorizzazioni NotActions specificano quali azioni non sono consentite.

Le autorizzazioni DataActions indicano come è possibile modificare o usare i dati.

Le autorizzazioni AssignableScopes elencano gli ambiti a cui è possibile assegnare una definizione di ruolo.

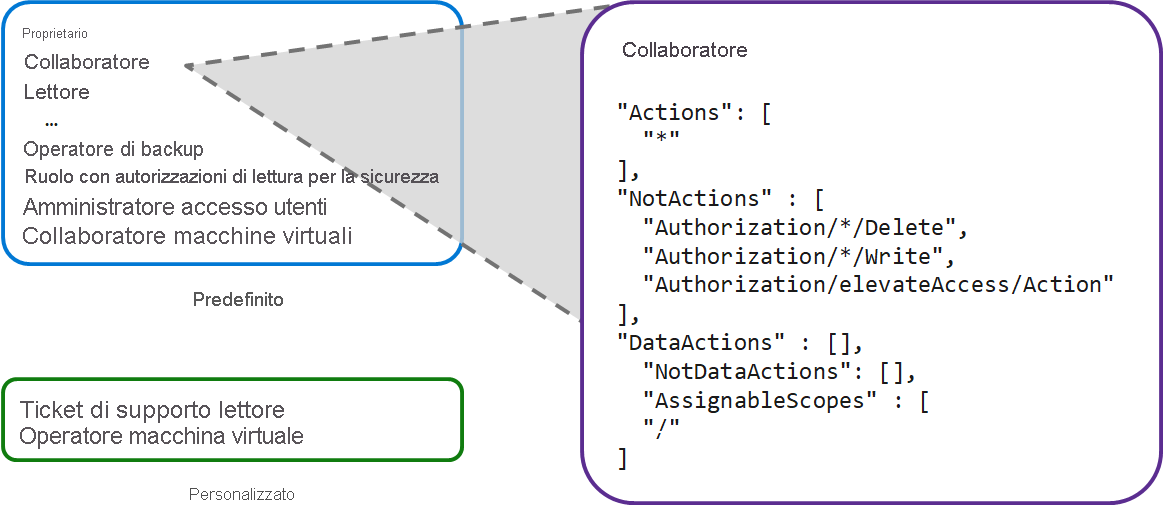

Il diagramma seguente mostra i dettagli per il ruolo Collaboratore nel controllo degli accessi in base al ruolo di Azure.

Le autorizzazioni Actions mostrano che il ruolo Collaboratore ha i privilegi per tutte le azioni. Il carattere jolly asterisco "*" significa "tutti". Le autorizzazioni NotActions limitano i privilegi concessi dal set Actions e negano tre azioni:

Authorization/*/Delete: eliminazione o rimozione non consentite per "tutti".Authorization/*/Write: scrittura o modifica non consentite per "tutti".Authorization/elevateAccess/Action: aumento del livello o dell'ambito dei privilegi di accesso non consentito.

Il ruolo Collaboratore ha anche due autorizzazioni per specificare il modo in cui i dati possono essere interessati:

"NotDataActions": []: non sono elencate azioni specifiche. Pertanto, tutte le azioni possono essere applicate ai dati."AssignableScopes": ["/"]: il ruolo può essere assegnato per tutti gli ambiti che influiscono sui dati.

Informazioni utili sulle definizioni dei ruoli

Esaminare le caratteristiche seguenti delle definizioni dei ruoli:

Il controllo degli accessi in base al ruolo di Azure offre ruoli e set di autorizzazioni predefiniti. È anche possibile creare ruoli e autorizzazioni personalizzati.

Il ruolo predefinito Proprietario ha il massimo livello di privilegi di accesso in Azure.

Il sistema sottrae le autorizzazioni NotActions dalle autorizzazioni Actions per determinare le autorizzazioni valide per un ruolo.

Le autorizzazioni AssignableScopes per un ruolo possono essere gruppi di gestione, sottoscrizioni, gruppi di risorse o risorse.

Autorizzazioni del ruolo

Usare insieme le autorizzazioni Actions e NotActions per concedere e negare i privilegi esatti per ogni ruolo. Le autorizzazioni Actions possono ampliare l'accesso e le autorizzazioni NotActions possono limitarlo.

Nella tabella seguente viene illustrato come vengono usate le autorizzazioni Actions o NotActions nelle definizioni per tre ruoli predefiniti: Proprietario, Collaboratore e Lettore. Le autorizzazioni vengono limitate dal ruolo Proprietario ai ruoli Collaboratore e Lettore per limitare l'accesso.

| Nome ruolo | Descrizione | Autorizzazioni Actions | Autorizzazioni NotActions |

|---|---|---|---|

| Proprietario | Concede l'accesso completo per la gestione di tutte le risorse, inclusa la possibilità di assegnare ruoli in Controllo degli accessi in base al ruolo di Azure. | * |

n/d |

| Collaboratore | Concede l'accesso completo per la gestione di tutte le risorse, ma non consente di assegnare ruoli in Controllo degli accessi in base al ruolo Azure, gestire le assegnazioni in Azure Blueprints o condividere raccolte di immagini. | * |

- Microsoft.Authorization/*/Delete - Microsoft.Authorization/*/Write - Microsoft.Authorization/elevateAccess/Action |

| Lettore | Consente di visualizzare tutte le risorse, ma non permette di apportare modifiche. | /*/read |

n/d |

Ambiti del ruolo

Dopo aver definito le autorizzazioni del ruolo, usare le autorizzazioni AssignableScopes per specificare la modalità di assegnazione del ruolo. Di seguito vengono illustrati alcuni esempi.

Definire l'ambito di un ruolo come disponibile per l'assegnazione in due sottoscrizioni:

"/subscriptions/c276fc76-9cd4-44c9-99a7-4fd71546436e", "/subscriptions/e91d47c4-76f3-4271-a796-21b4ecfe3624"Definire l'ambito di un ruolo come disponibile per l'assegnazione solo nel gruppo di risorse Network:

"/subscriptions/c276fc76-9cd4-44c9-99a7-4fd71546436e/resourceGroups/Network"Definire l'ambito di un ruolo come disponibile per l'assegnazione per tutti i richiedenti:

"/"

Aspetti di cui tenere conto durante la creazione di ruoli

Considerare i punti seguenti sulla creazione di definizioni di ruolo nel controllo degli accessi in base al ruolo di Azure:

Valutare la possibilità di usare i ruoli predefiniti. Esaminare l'elenco delle definizioni di ruolo predefinite nel controllo degli accessi in base al ruolo di Azure. Sono disponibili più di 100 definizioni di ruoli predefiniti tra cui scegliere, ad esempio Proprietario, Operatore di backup, Collaboratore Sito Web e Gestore Sicurezza SQL. Sono disponibili ruoli predefiniti per diverse categorie di servizi, attività e utenti, tra cui Generale, Rete, Archiviazione, Database e altro ancora.

Valutare l'opportunità di creare definizioni personalizzate. Definire ruoli personalizzati per soddisfare scenari aziendali specifici per l'organizzazione. È possibile modificare le autorizzazioni per un ruolo predefinito per soddisfare i requisiti specifici per l'organizzazione. È anche possibile creare definizioni di ruolo personalizzate da zero.

Valutare l'opportunità di limitare l'ambito di accesso. Assegnare i ruoli con il livello minimo di ambito necessario per svolgere i compiti professionali previsti. Alcuni utenti, come gli amministratori, richiedono l'accesso completo alle risorse aziendali per gestire l'infrastruttura. Altri utenti dell'organizzazione possono avere bisogno dell'accesso in scrittura alle risorse personali o del team e dell'accesso in sola lettura alle risorse aziendali condivise.

Valutare la necessità di controllare le modifiche apportate ai dati. Identificare i dati o le risorse che devono essere modificati solo in scenari specifici e applicare un controllo di accesso rigoroso. Limitare gli utenti ai privilegi minimi di accesso necessari per svolgere il loro lavoro. Una strategia di gestione degli accessi ben pianificata consente di gestire con facilità l'infrastruttura e prevenire i problemi di sicurezza.

Valutare la possibilità di applicare assegnazioni di rifiuto. Determinare se è necessario implementare la funzionalità di assegnazione di rifiuto. Simile a un'assegnazione di ruolo, un'assegnazione di rifiuto allega un set di azioni di rifiuto a un utente, gruppo o entità servizio in un determinato ambito con lo scopo di rifiutare l'accesso. Le assegnazioni di rifiuto impediscono agli utenti di eseguire azioni specifiche sulle risorse di Azure, anche se un'assegnazione di ruolo concede loro l'accesso.