Creare subnet

Le subnet di Azure consentono di implementare divisioni logiche all'interno della rete virtuale. La rete può essere segmentata in subnet per migliorare la sicurezza, migliorare le prestazioni e semplificare la gestione.

Informazioni sulle subnet

Esistono determinate condizioni per gli indirizzi IP in una rete virtuale quando si applica la segmentazione con le subnet.

Ogni subnet contiene un intervallo di indirizzi IP che rientrano nello spazio indirizzi della rete virtuale.

L'intervallo di indirizzi per una subnet deve essere univoco all'interno dello spazio indirizzi per la rete virtuale.

L'intervallo per una subnet non può sovrapporsi ad altri intervalli di indirizzi IP della subnet nella stessa rete virtuale.

Lo spazio indirizzi IP per una subnet deve essere specificato usando la notazione CIDR.

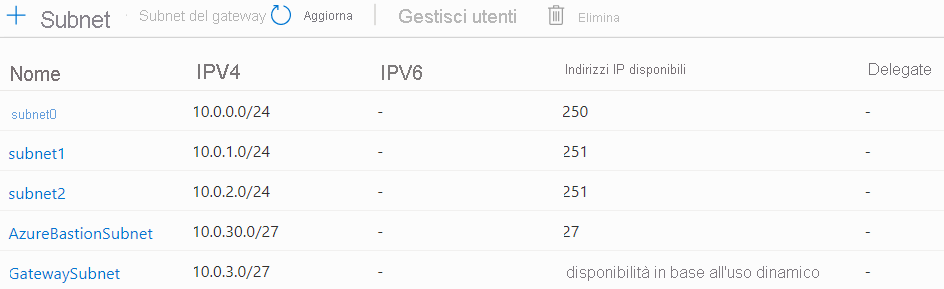

È possibile segmentare una rete virtuale in una o più subnet nel portale di Azure. Sono elencate le caratteristiche relative agli indirizzi IP per le subnet.

Indirizzi riservati

Per ogni subnet, Azure riserva cinque indirizzi IP. I primi quattro indirizzi e l'ultimo indirizzo sono riservati.

Esaminiamo gli indirizzi riservati in un intervallo di indirizzi IP di 192.168.1.0/24.

| Indirizzo riservato | Motivo |

|---|---|

192.168.1.0 |

Questo valore identifica l'indirizzo di rete virtuale. |

192.168.1.1 |

Azure configura questo indirizzo come gateway predefinito. |

192.168.1.2

e192.168.1.3 |

Azure esegue il mapping di questi indirizzi IP DNS di Azure allo spazio di rete virtuale. |

192.168.1.255 |

Questo valore fornisce l'indirizzo di trasmissione della rete virtuale. |

Aspetti da considerare quando si usano le subnet

Quando si prevede di aggiungere segmenti di subnet all'interno della rete virtuale, esistono diversi fattori da considerare.

Prendere in considerazione i requisiti di servizio. Ogni servizio distribuito direttamente in una rete virtuale ha requisiti specifici per il routing e i tipi di traffico consentiti in ingresso e in uscita dalle subnet. Un servizio potrebbe richiedere o creare la propria subnet. Lo spazio non allocato deve essere sufficiente per soddisfare i requisiti del servizio. Si supponga di connettere una rete virtuale a una rete locale usando il Gateway VPN di Azure. La rete virtuale deve avere una subnet dedicata per il gateway.

Prendere in considerazione leappliance virtuali di rete. Per impostazione predefinita, Azure indirizza il traffico di rete tra tutte le subnet in una rete virtuale. È possibile eseguire l'override del routing predefinito di Azure per impedire il routing di Azure tra subnet. È anche possibile eseguire l'override dell'impostazione predefinita per instradare il traffico tra subnet tramite un'appliance virtuale di rete. Pertanto, se è necessario che il traffico tra le risorse nella stessa rete virtuale passi attraverso un'appliance virtuale di rete, distribuire le risorse a subnet diverse.

Prendere in considerazione i gruppi di sicurezza di rete. È possibile associare zero o un gruppo di sicurezza di rete ad ogni subnet in una rete virtuale. È possibile associare lo stesso gruppo di protezione o un altro per ogni subnet di rete. Ogni gruppo di sicurezza di rete contiene regole che consentono o negano il traffico da e verso le origini e le destinazioni.

Prendere in considerazione i collegamenti privati. Un collegamento privato di Azure offre connettività privata da una rete virtuale a servizi PaaS (Platform-as-a-Service) di Azure, di proprietà dei clienti o di partner Microsoft. Il collegamento privato semplifica l'architettura di rete e protegge la connessione tra gli endpoint in Azure. Il servizio elimina l'esposizione dei dati alla rete Internet pubblica.