Configurare e gestire la registrazione dei dispositivi

Con la proliferazione di dispositivi di tutte le forme e dimensioni e del concetto di BYOD (Bring Your Own Device), i professionisti IT si trovano a dover affrontare due obiettivi opposti:

- Consentire agli utenti finali di essere produttivi sempre e ovunque e da qualsiasi dispositivo

- Proteggere gli asset dell'organizzazione

Per proteggere questi asset, il personale IT deve gestire prima di tutto le identità dei dispositivi. A tale scopo, può usare strumenti come Microsoft Intune per assicurarsi che siano soddisfatti gli standard di sicurezza e conformità. Microsoft Entra ID consente inoltre l'accesso Single Sign-On a dispositivi, app e servizi da qualsiasi posizione.

- Gli utenti possono accedere agli asset dell'organizzazione di cui hanno bisogno.

- Il personale IT dispone dei controlli necessari per proteggere l'organizzazione.

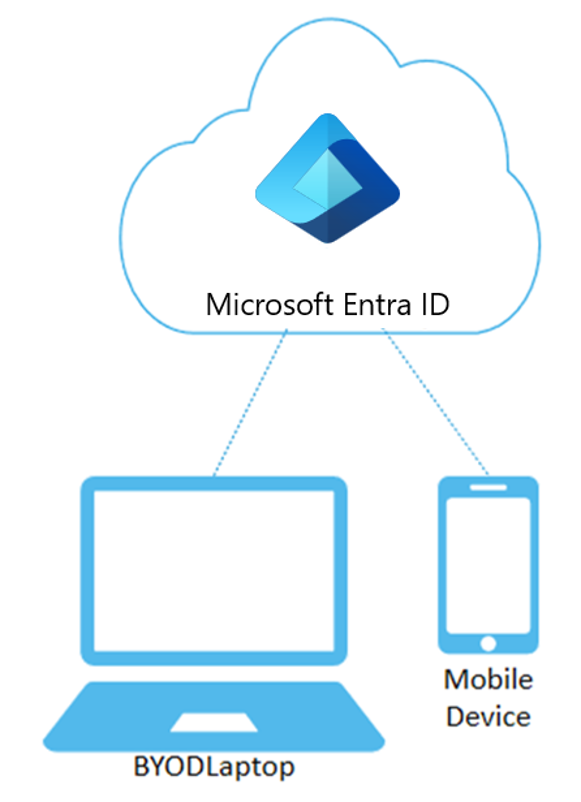

Dispositivi registrati in Microsoft Entra

L'obiettivo dei dispositivi registrati in Microsoft Entra è quello di fornire agli utenti il supporto per gli scenari BYOD o di uso di dispositivi mobili. In questi scenari un utente può accedere alle risorse dell'organizzazione controllate da Microsoft Entra ID usando un dispositivo personale.

| Registrato in Microsoft Entra | Descrizione |

|---|---|

| Definizione | Registrazione in Microsoft Entra ID senza richiedere l'account aziendale per accedere al dispositivo |

| Destinatari principali | Applicabile a BYOD (Bring Your Own Device) e dispositivi mobili |

| Proprietà del dispositivo | Utente o organizzazione |

| Sistemi operativi | Windows 10, Windows 11, iOS, Android e macOS |

| Opzioni di accesso al dispositivo | Credenziali locali dell'utente finale, password, Windows Hello, biometria/PIN |

| Gestione dei dispositivi | Gestione di dispositivi mobili (esempio: Microsoft Intune) |

| Funzionalità chiave | Accesso Single Sign-On alle risorse cloud, accesso condizionale |

Nei dispositivi registrati in Microsoft Entra l'accesso viene eseguito usando un account locale come un account Microsoft in un dispositivo Windows 10, ma è presente anche un account Microsoft Entra collegato per l'accesso alle risorse dell'organizzazione. L'accesso alle risorse nell'organizzazione può essere ulteriormente limitato in base all'account Microsoft Entra e ai criteri di accesso condizionale applicati all'identità del dispositivo.

Gli amministratori possono proteggere e controllare ulteriormente i dispositivi registrati in Microsoft Entra usando strumenti di gestione di dispositivi mobili come Microsoft Intune. Le strumento di gestione di dispositivi mobili fornisce un mezzo per imporre le configurazioni richieste dall'organizzazione, ad esempio per richiedere la crittografia dell'archiviazione, la complessità delle password e l'aggiornamento del software di sicurezza.

La registrazione in Microsoft Entra ID può essere eseguita quando si accede a un'applicazione di lavoro per la prima volta oppure manualmente usando il menu Impostazioni di Windows 10.

Scenari per i dispositivi registrati

Un utente dell'organizzazione vuole accedere agli strumenti per l'e-mail, per la segnalazione dei periodi non lavorativi e per sfruttare i vantaggi della registrazione dal PC di casa. L'organizzazione dispone di questi strumenti protetti da criteri di accesso condizionale che richiedono l'accesso da un dispositivo conforme con Intune. L'utente aggiunge l'account aziendale e registra il PC di casa con Microsoft Entra ID e vengono applicati i criteri di Intune necessari per concedere all'utente l'accesso alle risorse.

Un altro utente vuole accedere all'e-mail aziendale sul telefono Android personale rooted. L'azienda richiede un dispositivo conforme e ha creato criteri di conformità con Intune per bloccare tutti i dispositivi rooted. Al dipendente non viene consentito l'accesso alle risorse dell'organizzazione in questo dispositivo.

Dispositivi aggiunti a Microsoft Entra

L'aggiunta a Microsoft Entra è prevista per le organizzazioni che intendono essere con priorità cloud o solo cloud. Qualsiasi organizzazione può distribuire dispositivi aggiunti a Microsoft Entra indipendentemente dalle dimensioni o dal settore. L'aggiunta a Microsoft Entra consente l'accesso ad app e risorse sia cloud che locali.

| Aggiunto a Microsoft Entra | Descrizione |

|---|---|

| Definizione | Aggiunto solo a Microsoft Entra ID che richiede l'account aziendale per accedere al dispositivo |

| Destinatari principali | Opzione adatta per organizzazioni sia ibride che basate solo sul cloud |

| Proprietà del dispositivo | Organizzazione |

| Sistemi operativi | Tutti i dispositivi Windows 10 e 11 ad eccezione di Windows 10/11 Home |

| Gestione dei dispositivi | Gestione di dispositivi mobili (esempio: Microsoft Intune) |

| Funzionalità chiave | Accesso Single Sign-On alle risorse cloud e locali, accesso condizionale, reimpostazione della password self-service e reimpostazione del PIN Windows Hello |

I dispositivi aggiunti a Microsoft Entra vengono connessi con un account Microsoft Entra aziendale. L'accesso alle risorse nell'organizzazione può essere ulteriormente limitato in base all'account Microsoft Entra e ai criteri di accesso condizionale applicati all'identità del dispositivo.

Gli amministratori possono proteggere e controllare ulteriormente i dispositivi aggiunti a Microsoft Entra usando strumenti di gestione di dispositivi mobili (MDM) come Microsoft Intune o usando Microsoft Endpoint Configuration Manager in scenari di co-gestione. Questi strumenti consentono di imporre le configurazioni richieste dall'organizzazione, ad esempio la necessità di crittografare l'archiviazione, la complessità delle password, le installazioni software e gli aggiornamenti software. Gli amministratori possono rendere le applicazioni dell'organizzazione disponibili nei dispositivi aggiunti a Microsoft Entra tramite Configuration Manager.

L'aggiunta a Microsoft Entra può avvenire tramite opzioni self-service come la Configurazione guidata, la registrazione in blocco o Windows Autopilot.

I dispositivi aggiunti a Microsoft Entra possono comunque mantenere l'accesso Single Sign-On alle risorse locali quando si trovano nella rete dell'organizzazione. I dispositivi aggiunti a Microsoft Entra eseguono l'autenticazione a server locali come file, stampa e altre applicazioni.

Scenari per i dispositivi aggiunti

Anche se l'aggiunta a Microsoft Entra è destinata soprattutto alle organizzazioni prive di un'infrastruttura Windows Server Active Directory locale, è senza dubbio possibile usarla in scenari in cui:

- Si vuole eseguire la transizione all'infrastruttura basata sul cloud usando Microsoft Entra ID e MDM come Intune.

- Non è possibile usare un'aggiunta a un dominio locale, ad esempio, se è necessario controllare dispositivi mobili come tablet e telefoni.

- Gli utenti hanno soprattutto necessità di accedere a Microsoft 365 o ad altre app SaaS integrate con Microsoft Entra ID.

- Si vuole gestire un gruppo di utenti in Microsoft Entra ID invece che in Active Directory. Questo scenario può essere applicabile, ad esempio, a lavoratori stagionali, collaboratori esterni o studenti.

- Si vogliono fornire funzionalità di join ai lavoratori nelle succursali remote con un'infrastruttura locale limitata.

È possibile configurare come aggiunti a Microsoft Entra tutti i dispositivi Windows 10, ad eccezione di Windows 10 Home.

L'obiettivo dei dispositivi aggiunti a Microsoft Entra è semplificare:

- Distribuzioni di Windows di dispositivi di proprietà dell'azienda

- Accesso alle app e alle risorse dell'organizzazione da qualsiasi dispositivo Windows

- Gestione basata sul cloud dei dispositivi di proprietà dell'azienda

- Accesso degli utenti ai dispositivi tramite il proprio account aziendale o dell'istituto di istruzione di Microsoft Entra ID o sincronizzato con Active Directory.

È possibile distribuire l'aggiunta a Microsoft Entra usando diversi metodi.

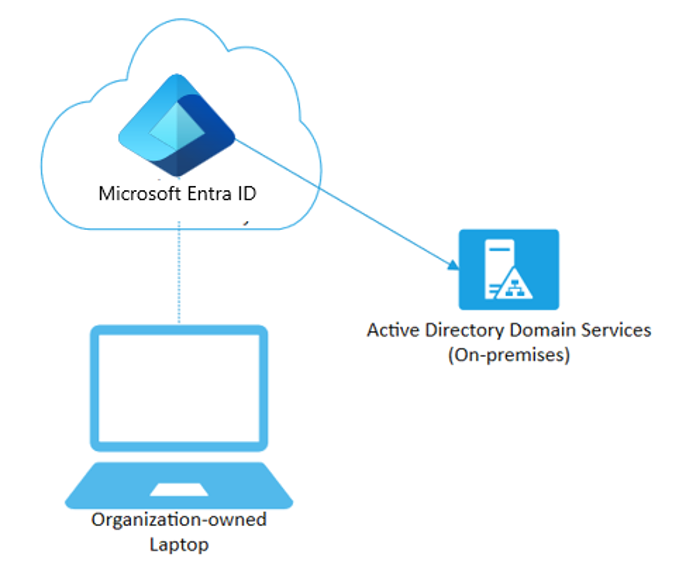

Dispositivi aggiunti a Microsoft Entra ibrido

Per più di un decennio, molte organizzazioni hanno usato l'aggiunta al dominio Active Directory locale per abilitare:

- Reparti IT per la gestione dei dispositivi di proprietà dell'azienda da una posizione centrale.

- Accesso degli utenti ai dispositivi tramite il proprio account aziendale o dell'istituto di istruzione di Active Directory.

In genere, le organizzazioni con un footprint locale si affidano a metodi di creazione dell'immagine per configurare i dispositivi e spesso usano Configuration Manager o Criteri di gruppo per la gestione.

Se l'ambiente ha un footprint AD locale e si vuole anche trarre vantaggio dalle funzionalità fornite da Microsoft Entra ID, è possibile implementare dispositivi aggiunti a Microsoft Entra ibrido. Questi dispositivi sono aggiunti all'istanza di Active Directory locale e registrati con la directory di Microsoft Entra.

| Aggiunto a Microsoft Entra ibrido | Descrizione |

|---|---|

| Definizione | Dispositivo aggiunto all'istanza di AD locale e a Microsoft Entra ID che richiede l'account aziendale per l'accesso |

| Destinatari principali | Opzione adatta per le organizzazioni ibride con infrastruttura di AD locale esistente |

| Proprietà del dispositivo | Organizzazione |

| Sistemi operativi | Windows 11, 10, 8.1 e 7, insieme a Windows Server 2008/R2, 2012/R2, 2016 e 2019 |

| Opzioni di accesso al dispositivo | Password o Windows Hello for Business |

| Gestione dei dispositivi | Criteri di gruppo, Configuration Manager autonomo o co-gestione con Microsoft Intune |

| Funzionalità chiave | Accesso Single Sign-On alle risorse cloud e locali, accesso condizionale, reimpostazione della password self-service e reimpostazione del PIN Windows Hello |

Scenari per l'aggiunta ibrida

Usare dispositivi aggiunti a Microsoft Entra ibrido se:

- Sono presenti app WIN32 distribuite in questi dispositivi che si basano sull'autenticazione del computer di Active Directory.

- Si vuole continuare a usare Criteri di gruppo per gestire la configurazione dei dispositivi.

- Si vuole continuare a usare le soluzioni di creazione dell'immagine esistenti per distribuire e configurare i dispositivi.

- Oltre a Windows 10, è necessario supportare i dispositivi di livello inferiore, Windows 7 e 8.1.

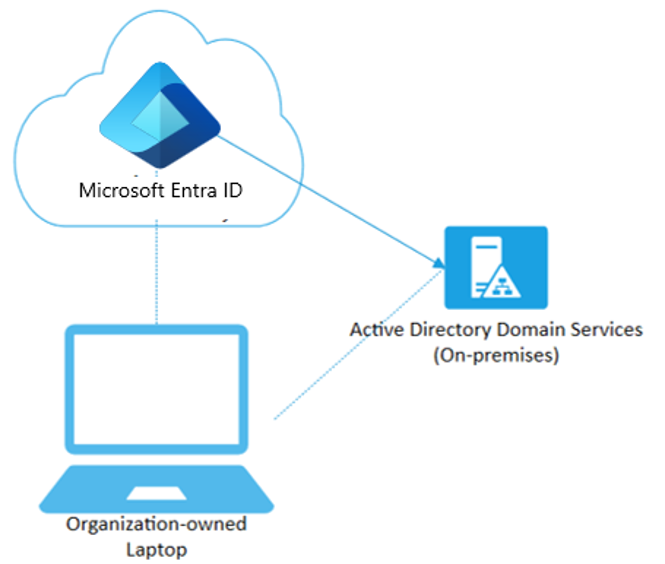

Writeback dispositivi

In una configurazione Microsoft Entra ID basata sul cloud, i dispositivi vengono registrati solo in Microsoft Entra ID. Il servizio Active Directory locale non ha visibilità sui dispositivi. Questo significa che l'accesso condizionale nel cloud è facile da configurare e gestire. Tuttavia, in questa sezione verranno discusse le configurazioni ibride con Microsoft Entra Connect. Come è possibile eseguire l'accesso condizionale locale usando i dispositivi, se esistono solo in Microsoft Entra ID? La funzionalità di writeback dispositivi consente di tenere traccia dei dispositivi registrati con Microsoft Entra ID in Active Directory. Nel contenitore "Dispositivi registrati" è disponibile una copia degli oggetti dispositivo

Scenario: si ha un'applicazione per cui si vuole concedere l'accesso solo per gli utenti che provengono da dispositivi registrati.

Cloud: È possibile scrivere criteri di accesso condizionale per qualsiasi applicazione integrata di Microsoft Entra da autorizzare in base al fatto che il dispositivo venga aggiunto o meno a Microsoft Entra ID.

Locale: questa operazione non è possibile senza il writeback dispositivi. Se l'applicazione è integrata con il file system distribuito di Azure (2012 o versione successiva), è possibile scrivere regole di attestazioni per verificare lo stato del dispositivo e quindi fornire l'accesso solo se l'attestazione "è gestita" è presente. Per rilasciare questa attestazione, il file system distribuito di Azure verificherà l'oggetto dispositivo nel contenitore "Dispositivi registrati" e quindi rilascerà l'attestazione di conseguenza.

Windows Hello For Business (WHFB) richiede il writeback dei dispositivi per funzionare negli scenari ibridi e federati.