Descrivere i metodi di autenticazione di Azure

L'autenticazione è il processo che ha lo scopo di stabilire l'identità di una persona o di un servizio. Richiede che la persona, il servizio o il dispositivo forniscano un tipo di credenziali per dimostrare chi sono. L'autenticazione è simile alla presentazione dei documenti di identificazione durante i viaggi. Non conferma che la persona abbia il biglietto di passeggero, ma dimostra che è chi dice di essere. Azure supporta più metodi di autenticazione, tra cui le password standard, l'accesso Single Sign-On (SSO), l'autenticazione a più fattori (MFA) e l'autenticazione senza password.

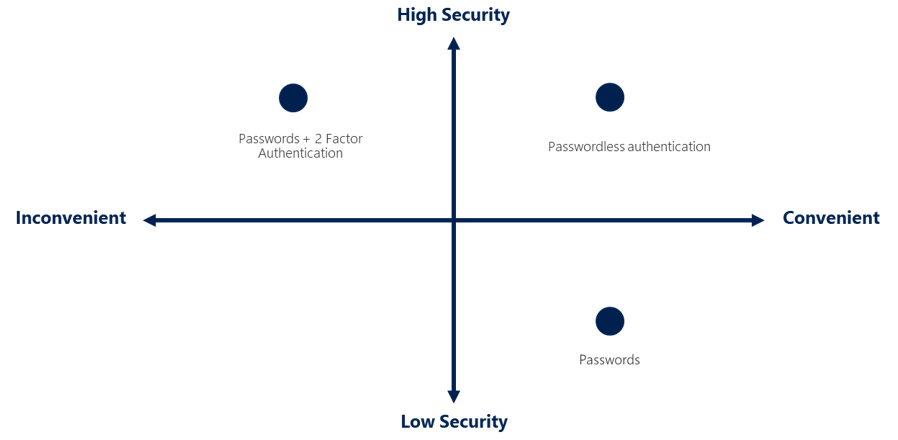

Per troppo tempo, la sicurezza è sembrata in contrasto con la praticità. Fortunatamente, le nuove soluzioni di autenticazione offrono sia sicurezza che praticità.

Il diagramma seguente mostra il livello di sicurezza rispetto alla praticità. Si noti che l'autenticazione senza password offre livelli elevati sia di sicurezza che di praticità, mentre le password da sole sono poco sicure ma molto pratiche.

Informazioni sull'accesso Single Sign-On

L'accesso Single Sign-On consente a un utente di eseguire l'accesso una sola volta e di usare tali credenziali per accedere a più risorse e applicazioni di provider diversi. Per il corretto funzionamento dell'accesso Single Sign-On, le diverse applicazioni e i vari provider devono considerare attendibile l'autenticatore iniziale.

Più identità vuol dire più password da tenere a mente e modificare. I criteri per le password possono variare tra le applicazioni. Con l'aumentare dei requisiti di complessità, per gli utenti diventa sempre più difficile ricordarle. Maggiore è il numero di password che un utente deve gestire, maggiore sarà il rischio di un evento imprevisto di sicurezza correlato alle credenziali.

Si consideri anche il processo per la gestione di tutte queste identità. Gli help desk sono sottoposti a un carico di lavoro aggiuntivo per gestire i blocchi degli account e le richieste di reimpostazione della password. Se un utente lascia un'organizzazione, può essere difficile tenere traccia di tutte le sue identità e garantire che vengano disabilitate. Se un'identità da eliminare viene tralasciata, potrebbe consentire un accesso indesiderato.

Con SSO è necessario ricordare solo un ID e una password. L'accesso alle varie applicazioni viene concesso a una singola identità associata all'utente, con conseguente semplificazione del modello di sicurezza. Quando gli utenti cambiano ruolo o lasciano un'organizzazione, l'accesso è associato a una singola identità. Questo approccio riduce significativamente le attività necessarie per cambiare o disabilitare gli account. L'uso dell'accesso SSO per gli account semplifica la gestione delle identità per gli utenti e la gestione degli utenti per l'IT.

Importante

L'accesso Single Sign-On è sicuro solo se lo è l'autenticatore iniziale, perché le connessioni successive sono tutte basate sulla sicurezza di tale autenticatore.

Che cos'è l'autenticazione a più fattori?

L'autenticazione a più fattori è il processo per cui all'utente viene chiesta una forma aggiuntiva (o fattore) di identificazione durante il processo di accesso. L'autenticazione a più fattori offre protezione nel caso in cui la password venga compromessa ma il secondo fattore no.

Si pensi a come si accede normalmente ai siti Web, alla posta elettronica o ai servizi online. Dopo aver immesso il nome utente e la password, è sicuramente già capitato di dover immettere un codice inviato al telefono. In questi casi per l'accesso è stato usata l'autenticazione a più fattori.

L'autenticazione a più fattori offre sicurezza aggiuntiva per le identità, richiedendo due o più elementi per l'autenticazione completa. Questi elementi sono suddivisi in tre categorie:

- Qualcosa che l'utente conosce: potrebbe essere una domanda di sicurezza.

- Qualcosa che l'utente possiede: potrebbe trattarsi di un codice inviato al telefono cellulare dell'utente.

- Qualcosa che l'utente è: si tratta in genere di proprietà biometriche, ad esempio la scansione di un'impronta digitale o il riconoscimento facciale.

L'autenticazione a più fattori consente di aumentare la sicurezza delle identità limitando l'impatto dell'esposizione delle credenziali, ad esempio in caso di furto di nomi utente e password. Grazie all'abilitazione dell'autenticazione a più fattori, un utente malintenzionato in possesso della password di un utente dovrebbe avere anche accesso al suo telefono o alla sua impronta digitale per completare l'autenticazione.

È possibile confrontare l'autenticazione a più fattori con l'autenticazione a fattore singolo. Con l'autenticazione a fattore singolo un utente malintenzionato deve appropriarsi solo del nome utente e della password per l'autenticazione. È consigliabile abilitare l'autenticazione a più fattori ovunque sia possibile, perché questa modalità di autenticazione a più fattori offre enormi vantaggi in termini di sicurezza.

Che cos'è l'autenticazione a più fattori di Microsoft Entra?

L'autenticazione a più fattori di Microsoft Entra è un servizio Microsoft che fornisce funzionalità di autenticazione a più fattori. L'autenticazione a più fattori di Microsoft Entra consente agli utenti di scegliere una forma aggiuntiva di autenticazione durante l'accesso, ad esempio una telefonata o una notifica dell'app per dispositivi mobili.

Che cos'è l'autenticazione senza password?

Funzionalità come l'autenticazione a più fattori sono misure eccellenti per proteggere l'organizzazione, ma gli utenti spesso si sentono frustrati per il livello di sicurezza aggiuntivo, oltre a doversi ricordare le password. Le persone tendono maggiormente a conformarsi alle regole se è facile e pratico farlo. I metodi di autenticazione senza password sono più pratici, perché la password viene rimossa e sostituita con qualcosa che si possiede, una caratteristica fisica o un'informazione nota.

Per funzionare, l'autenticazione senza password deve essere prima configurata nel dispositivo. Ad esempio il computer è qualcosa che si possiede. Dopo la registrazione, Azure riconosce che è associato all'utente. Ora che il computer è noto, dopo aver fornito qualcosa che si conosce o che si è (ad esempio un PIN o un'impronta digitale), è possibile eseguire l'autenticazione senza usare una password.

Ogni organizzazione presenta esigenze diverse per quanto riguarda l'autenticazione. Microsoft Azure globale e Azure per enti pubblici offrono le tre seguenti opzioni di autenticazione senza password che si integrano con Microsoft Entra ID:

- Windows Hello for Business (Configurare Windows Hello for Business)

- App Microsoft Authenticator

- Chiavi di sicurezza FIDO2

Windows Hello for Business (Configurare Windows Hello for Business)

Windows Hello for Business è ideale per gli Information Worker che hanno il proprio PC Windows designato. Le credenziali biometriche e PIN sono direttamente associate al PC dell'utente, impedendo l'accesso a chiunque non sia il proprietario. Con l'integrazione dell'infrastruttura a chiave pubblica (PKI) e il supporto predefinito per l'accesso Single Sign-On (SSO), Windows Hello for Business offre un metodo pratico per accedere facilmente alle risorse aziendali in locale e nel cloud.

App Microsoft Authenticator

È anche possibile consentire al dipendente di usare il suo telefono come metodo di autenticazione senza password. È possibile che si usi già l'app Microsoft Authenticator come opzione pratica di autenticazione a più fattori in aggiunta a una password. È anche possibile usare l'app Authenticator come opzione senza password.

L'app Authenticator trasforma qualsiasi telefono iOS o Android in una credenziale senza password sicura ed efficace. Gli utenti possono effettuare l'accesso a qualsiasi piattaforma o browser tramite notifica sul telefono, abbinando un numero visualizzato sullo schermo a quello del telefono e quindi usando i dati biometrici (tocco o viso) o il PIN per confermare. Per informazioni dettagliate sull'installazione, vedere Scaricare e installare l'app Microsoft Authenticator.

Chiavi di sicurezza FIDO2

FIDO (Fast Identity Online) Alliance promuove gli standard di autenticazione aperti e limita l'uso delle password come forma di autenticazione. FIDO2 è lo standard più recente che incorpora lo standard di autenticazione Web (WebAuthn).

Le chiavi di sicurezza FIDO2 sono un metodo di autenticazione senza password basato su standard e protetto dal phishing che può essere presente in qualsiasi fattore di forma. Fast Identity Online (FIDO) è uno standard aperto per l'autenticazione senza password. FIDO consente a utenti e organizzazioni di sfruttare lo standard per accedere alle risorse usando al posto del nome utente o della password una chiave di sicurezza esterna o una chiave di piattaforma incorporata in un dispositivo.

Gli utenti possono registrarsi e quindi selezionare una chiave di sicurezza FIDO2 nell'interfaccia di accesso come mezzo di autenticazione principale. Le chiavi di sicurezza di FIDO2 sono in genere dispositivi USB, ma possono anche usare il Bluetooth o l'NFC. Grazie a un dispositivo hardware che gestisce l'autenticazione, la sicurezza di un account viene aumentata poiché non vi è una password che può essere esposta o individuata.