Descrivere la difesa in profondità

Lo scopo della difesa in profondità è proteggere le informazioni e prevenirne il furto da parte di soggetti non autorizzati ad accedervi.

Una strategia di difesa avanzata impiega una serie di meccanismi per rallentare l'avanzamento di un attacco volto a ottenere l'accesso ai dati senza autorizzazione.

Livelli della difesa in profondità

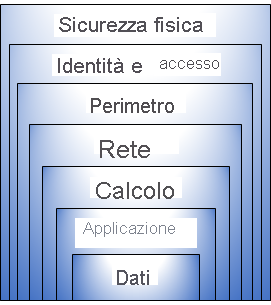

È possibile considerare la difesa in profondità come una serie di livelli, con i dati da proteggere al centro e tutti gli altri livelli impostati per proteggere questo livello centrale dei dati.

Poiché ogni livello offre funzioni di protezione, se un livello viene violato, vi è già un livello successivo pronto a impedire un'ulteriore esposizione. Con questo approccio si elimina la dipendenza da un singolo livello di protezione. Gli attacchi vengono rallentati e sono disponibili informazioni sugli avvisi sui quali i team responsabili della sicurezza possono agire, in modo automatico o manuale.

Ecco una breve panoramica del ruolo di ogni livello:

- Il livello Sicurezza fisica rappresenta la prima linea di difesa per proteggere l'hardware del computer nel data center.

- Il livello Identità e accesso controlla l'accesso all'infrastruttura e il controllo delle modifiche.

- Il livello Perimetro usa la protezione DDoS (Distributed Denial of Service) per filtrare gli attacchi su larga scala prima che possano causare la negazione del servizio agli utenti.

- Il livello Rete limita la comunicazione tra le risorse tramite segmentazione e controlli di accesso.

- Il livello Calcolo protegge l'accesso alle macchine virtuali.

- Il livello Applicazione contribuisce a garantire che le applicazioni siano sicure e prive di vulnerabilità di sicurezza.

- Il livello Dati controlla l'accesso ai dati aziendali e dei clienti che è necessario proteggere.

Questi livelli rappresentano una linea guida per prendere decisioni di configurazione della sicurezza in tutti i livelli delle applicazioni.

Azure fornisce gli strumenti e le funzionalità di sicurezza a ogni livello del concetto di difesa avanzata. Ogni livello verrà ora esaminato in modo dettagliato:

Sicurezza fisica

La sicurezza fisica dell'accesso agli edifici e il controllo degli accessi all'hardware nel data center rappresentano la prima linea di difesa.

La finalità della sicurezza fisica è predisporre protezioni fisiche per l'accesso alle risorse. Queste misure di sicurezza impediscono che gli altri livelli vengano aggirati e assicurano una gestione appropriata di perdite e furti. Microsoft usa diversi meccanismi di sicurezza fisica nei data center del cloud.

Identità e accesso

Lo scopo del livello di identità e accesso è verificare che le identità siano protette, che l'accesso venga concesso solo se necessario e che gli eventi di accesso e le modifiche vengano registrati.

A questo livello è importante:

- Controllare l'accesso all'infrastruttura e implementare il controllo delle modifiche.

- Usare l'accesso SSO (Single Sign-On) e l'autenticazione a più fattori.

- Controllare eventi e modifiche.

Perimetro

A livello di perimetro della rete, lo scopo è impedire gli attacchi di rete diretti alle risorse. Identificare gli attacchi, neutralizzarne l'impatto e segnalarli quando si verificano sono modi importanti per proteggere la rete.

A questo livello è importante:

- Usare la protezione DDoS (Distributed Denial of Service) per filtrare gli attacchi su larga scala prima che possano influire sulla disponibilità di un sistema per gli utenti.

- Usare firewall perimetrali per identificare e segnalare gli attacchi dannosi alla rete.

Rete

A questo livello, lo scopo è limitare la connettività di rete di tutte le risorse, consentendo unicamente quella necessaria. Limitando questa comunicazione, si riduce il rischio di un attacco distribuito ad altri sistemi nella rete.

A questo livello è importante:

- Limitare la comunicazione tra risorse.

- Negare per impostazione predefinita.

- Limitare l'accesso Internet in ingresso e in uscita, dove appropriato.

- Implementare una connettività sicura verso le reti locali.

Calcolo

Malware, sistemi privi di patch e sistemi protetti in modo non corretto aprono l'ambiente agli attacchi. Lo scopo a questo livello è assicurarsi che le risorse di calcolo siano sicure e che siano stati predisposti controlli appropriati in grado di ridurre al minimo i problemi di sicurezza.

A questo livello è importante:

- Proteggere l'accesso alle macchine virtuali.

- Implementare la protezione degli endpoint nei dispositivi e mantenere aggiornati i sistemi con le patch di sicurezza.

Applicazione

L'integrazione della sicurezza nel ciclo di sviluppo delle applicazioni consente di ridurre il numero di vulnerabilità introdotte nel codice. Ogni team di sviluppo deve garantire che le applicazioni siano sicure per impostazione predefinita.

A questo livello è importante:

- Verificare che le applicazioni siano protette e prive di vulnerabilità.

- Archiviare i segreti sensibili delle applicazioni in un supporto di archiviazione sicuro.

- Prevedere la sicurezza come requisito di progettazione per lo sviluppo di tutte le applicazioni.

Dati

Gli utenti che archiviano e controllano l'accesso ai dati sono responsabili di garantire una sicurezza adeguata. Esistono spesso requisiti normativi che determinano i controlli e i processi da predisporre per garantire la riservatezza, l'integrità e la disponibilità dei dati.

Nella quasi totalità dei casi, gli utenti malintenzionati cercano:

- Archiviate in un database.

- Dati archiviati su disco all'interno di macchine virtuali.

- Dati archiviati in applicazioni Software as a Service (SaaS), ad esempio Office 365.

- Dati gestiti tramite archiviazione cloud.