Gestire la sicurezza dell'infrastruttura usando Defender per il cloud

La società per cui si lavora è un'organizzazione finanziaria e deve quindi soddisfare standard di sicurezza molto elevati. Ogni transazione cliente o partner deve essere completamente protetta dalle minacce ed è anche necessario rispondere efficacemente alle potenziali minacce. Ad esempio, se una macchina virtuale (VM) è compromessa, è necessario agire rapidamente per risolvere il problema.

Questa unità descrive come proteggere le risorse e rispondere alle minacce usando Microsoft Defender per il cloud. Defender per il cloud consente di assicurarsi che la configurazione di sicurezza dell'infrastruttura sia il più sicura possibile.

È possibile usare Defender per il cloud per:

- Comprendere la postura di sicurezza dell'architettura.

- Identificare e risolvere rischi e minacce all'infrastruttura.

- Proteggere un'infrastruttura complessa usando competenze e capitali tradizionali.

- Proteggere un'infrastruttura costituita da risorse locali e cloud.

Informazioni sul comportamento di sicurezza

È necessario comprendere il comportamento di sicurezza dell'architettura per facilitare la creazione e la gestione di infrastrutture migliori. Defender per il cloud consente di comprendere la sicurezza dell'architettura offrendo analisi dettagliate dei diversi componenti dell'ambiente, tra cui:

- Sicurezza dei dati

- Sicurezza di rete

- Identità e accesso

- Sicurezza delle applicazioni

Defender per il cloud usa i log di Monitoraggio di Azure per raccogliere dati dalle macchine virtuali per monitorare le vulnerabilità e le minacce per la sicurezza. Un agente legge varie configurazioni e registri eventi correlati alla sicurezza dalla macchina virtuale e copia i dati nell'area di lavoro Log Analytics per l'analisi.

Defender per il cloud consiglia di risolvere i problemi e i rischi rilevati. È possibile usare le raccomandazioni per migliorare la sicurezza e la conformità dell'architettura.

Protezione contro le minacce

È possibile usare Defender per il cloud accesso JIT (Just-In-Time) alle macchine virtuali e controlli applicazioni adattivi per bloccare le attività sospette e proteggere le risorse. Per accedere a questi controlli, selezionare Protezione del carico di lavoro nella sezione Sicurezza cloud del Defender per il cloud riquadro di spostamento a sinistra.

Accesso JIT alle VM

È possibile proteggere le macchine virtuali usando la funzionalità di accesso JIT (Just-In-Time) alle macchine virtuali per bloccare l'accesso permanente alle macchine virtuali. È possibile accedere alle macchine virtuali solo in base all'accesso controllato configurato.

Per abilitare JIT, selezionare Accesso JIT alla macchina virtuale nella schermata Protezione dei carichi di lavoro in Protezione avanzata. Nella pagina Accesso JIT alle macchine virtuali selezionare le caselle di controllo accanto a una o più macchine virtuali nell'elenco Non configurato e quindi selezionare Abilita JIT nelle macchine virtuali (numero) per configurare JIT per le macchine virtuali.

Defender per il cloud mostra un elenco di porte predefinite di destinazione JIT oppure è possibile configurare porte personalizzate.

Controlli applicazioni adattivi

È possibile usare i controlli applicazioni adattivi per controllare quali applicazioni possono essere eseguite nelle macchine virtuali. Defender per il cloud usa l'apprendimento automatico per esaminare i processi in esecuzione nelle macchine virtuali, creare regole di eccezione per ogni gruppo di risorse che contiene le macchine virtuali e fornire consigli.

Per configurare i controlli adattivi, selezionare Controllo applicazioni adattivo nella schermata Protezione del carico di lavoro in Protezione avanzata. La schermata Controlli applicazioni adattivi mostra un elenco di gruppi di risorse che contengono le macchine virtuali. Nella scheda Consigliato sono elencati i gruppi di risorse consigliati Defender per il cloud per i controlli applicazioni adattivi.

Selezionare un gruppo di risorse e usare la schermata Configura regole di controllo delle applicazioni per le macchine virtuali e le applicazioni di destinazione in cui devono essere applicate le regole di controllo.

Rispondere alle minacce

Defender per il cloud offre una visualizzazione centralizzata di tutti gli avvisi di sicurezza, classificati in base alla loro gravità. È possibile visualizzare gli avvisi di sicurezza selezionando Avvisi di sicurezza nel riquadro di spostamento a sinistra Defender per il cloud.

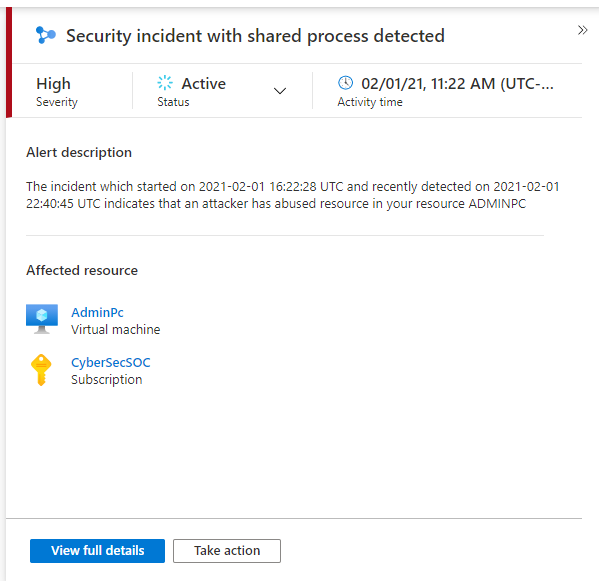

Defender per il cloud combina gli avvisi correlati in un singolo evento imprevisto di sicurezza il più possibile. Selezionare un evento imprevisto per visualizzare gli avvisi di sicurezza specifici contenuti nell'evento imprevisto.

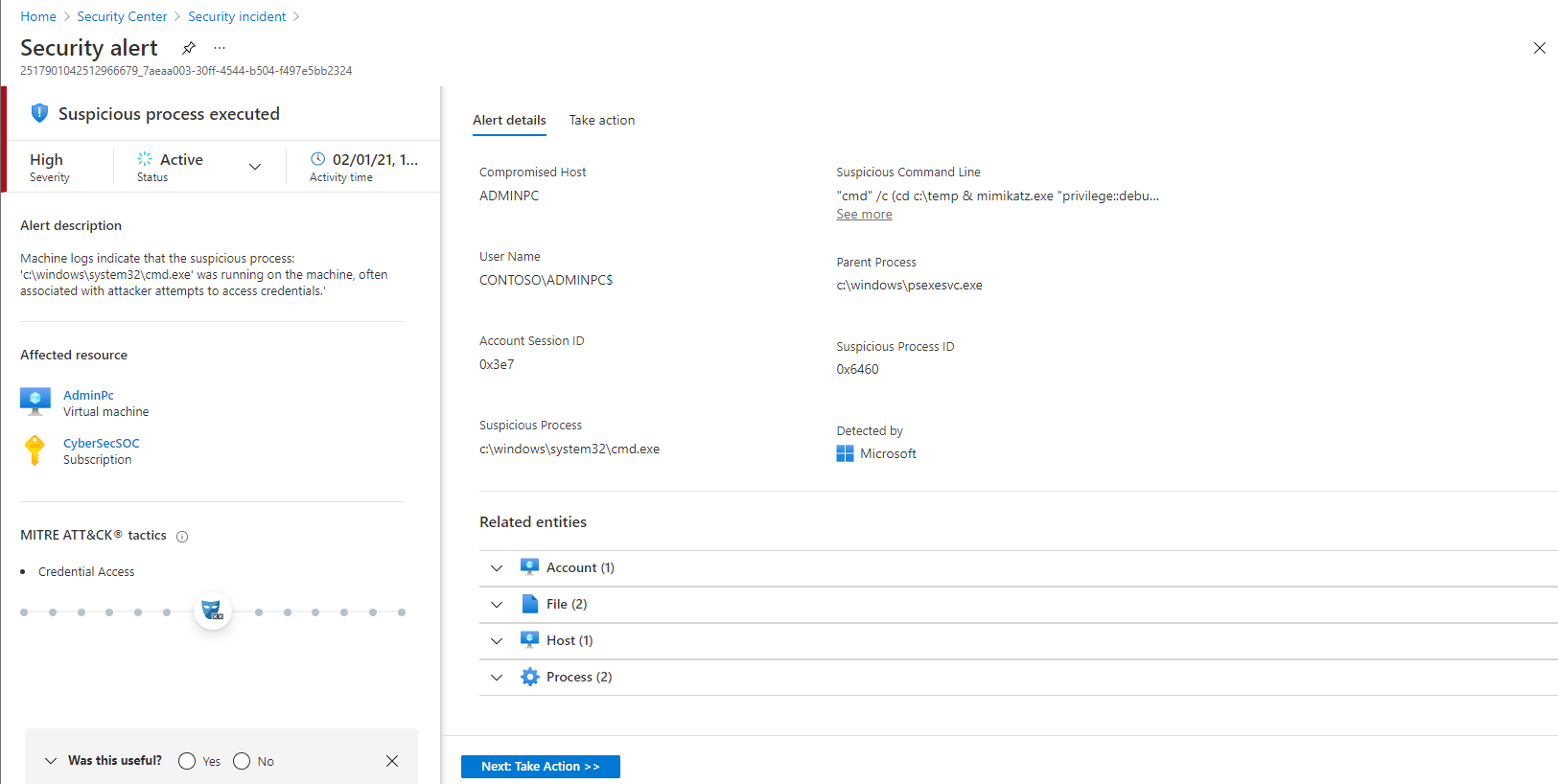

Eseguire il drill-down in un avviso selezionando l'avviso e quindi selezionando Visualizza dettagli completi.

Defender per il cloud consente di rispondere alle minacce in modo più rapido e automatizzato eseguendo azioni. Selezionare Avanti: Eseguire un'azione per intervenire sull'avviso.

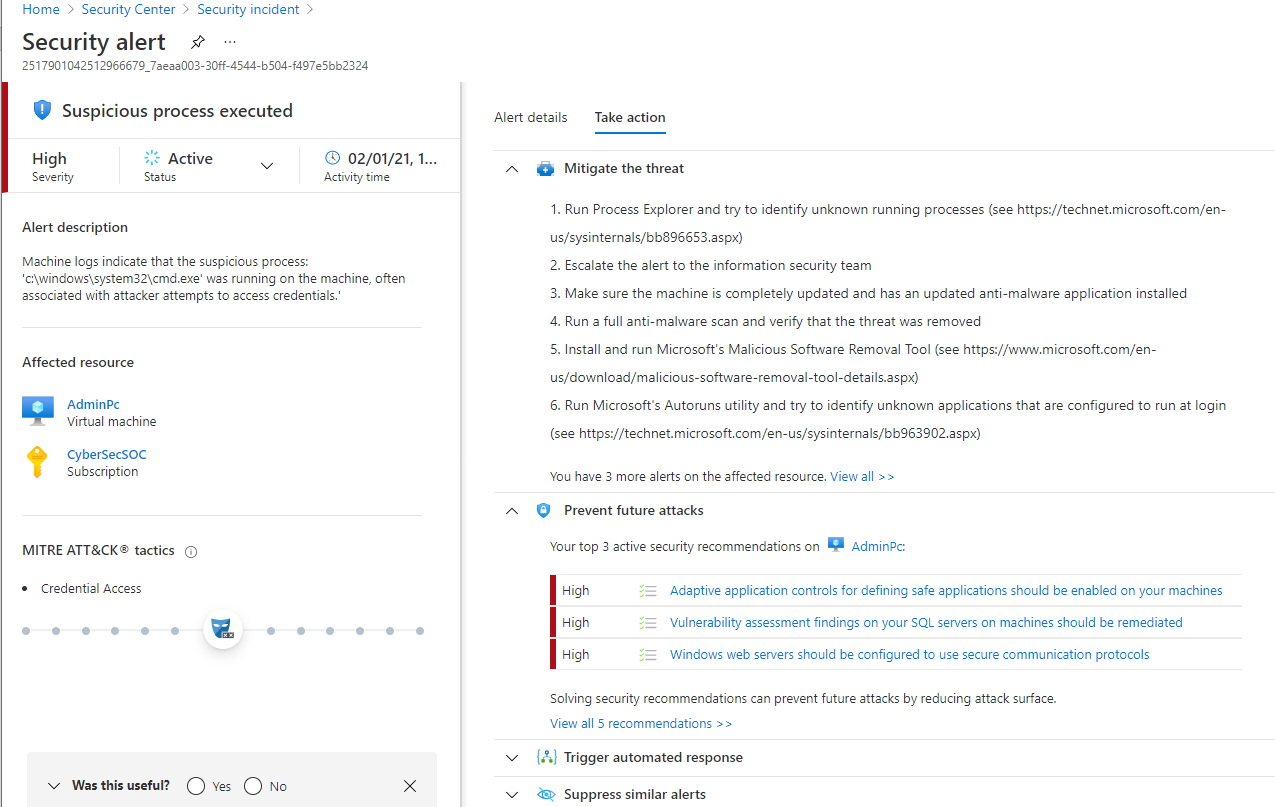

Espandere una delle sezioni seguenti per intervenire sull'avviso:

- Esaminare il contesto delle risorse per esaminare i log delle risorse circa il momento dell'avviso.

- Attenuare la minaccia per visualizzare i suggerimenti per ridurre al minimo o correggere la minaccia.

- Evitare attacchi futuri per implementare raccomandazioni sulla sicurezza.

- Attivare una risposta automatica per attivare un'app per la logica come risposta automatica a questo avviso di sicurezza.

- Eliminare avvisi simili creando una regola di eliminazione con condizioni predefinite.

- Configurare le impostazioni di notifica tramite posta elettronica per selezionare chi inviare una notifica all'avviso e in quali condizioni.

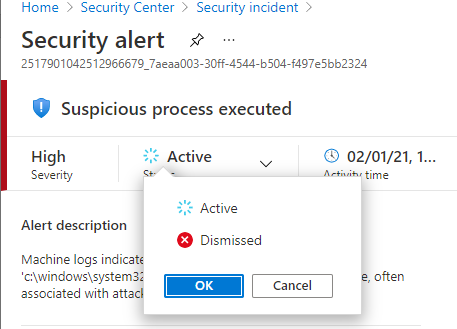

Nei dettagli dell'avviso è consigliabile ignorare gli avvisi se non è necessaria alcuna azione, ad esempio se sono presenti falsi positivi. È consigliabile agire per risolvere gli attacchi noti, ad esempio bloccando gli indirizzi IP dannosi noti ed è necessario decidere quali avvisi richiedono ulteriori indagini.