Esaminare le funzionalità di un'implementazione di Microsoft Defender per IoT basata sugli agenti

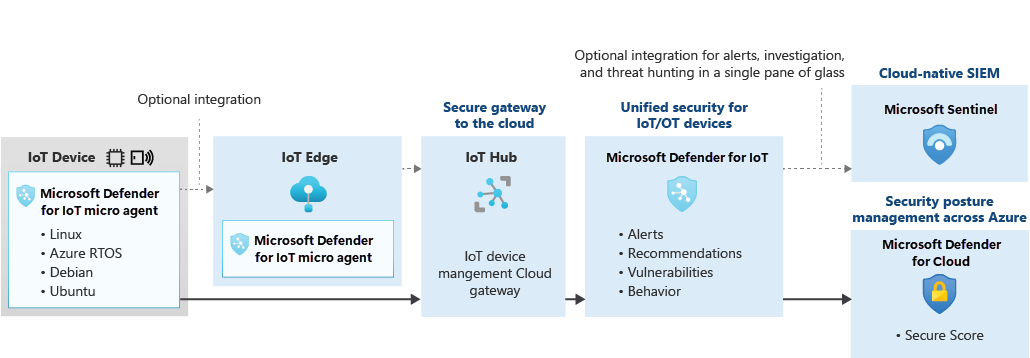

La soluzione Microsoft Defender per IoT basata su agente può essere implementata usando il flusso di lavoro predefinito o quello avanzato

Il portale di gestione che si trova nell'hub IoT consente di completare le attività seguenti:

- Gestire la sicurezza dell'hub IoT.

- Implementare la gestione di base della sicurezza di un dispositivo IoT senza installare un agente basato sui dati di telemetria dell'hub IoT.

- Implementare la gestione avanzata per la sicurezza di un dispositivo IoT basato sul microagente.

Funzionalità predefinite

Con il monitoraggio, le raccomandazioni e gli avvisi in tempo reale, le funzionalità predefinite garantiscono visibilità dei dispositivi in un unico passaggio. L'accesso alle funzionalità predefinite non richiede l'installazione degli agenti in alcun dispositivo e usa l'analisi avanzata delle attività registrate per analizzare e proteggere i dispositivi sul campo.

Le funzionalità predefinite di Microsoft Defender per IoT sono abilitate per impostazione predefinita quando viene creata un nuovo hub IoT. Per un hub IoT esistente, è possibile verificare che Defender per IoT sia abilitato eseguendo queste operazioni:

- Usare il portale di Azure per aprire hub IoT.

- Scegliere Impostazioni dal menu a sinistra, in Sicurezza.

- Nella pagina Impostazioni selezionare Raccolta dati e quindi verificare che l'opzione Abilita Microsoft Defender per IoT sia abilitata.

Funzionalità avanzate

Con l'installazione di microagenti di Microsoft Defender per IoT nei dispositivi, sono disponibili funzionalità avanzate. I microagenti raccolgono, aggregano e analizzano gli eventi di sicurezza non elaborati provenienti dai dispositivi. Gli eventi di sicurezza non elaborati possono includere connessioni IP, creazione di processi, account di accesso utente e altre informazioni pertinenti per la sicurezza. I microagenti di Microsoft Defender per IoT gestiscono anche l'aggregazione degli eventi per evitare una velocità effettiva di rete elevata. Gli agenti sono altamente personalizzabili, per cui possono essere usati per attività specifiche, ad esempio l'invio solo di informazioni importanti con il contratto di servizio più veloce, o per l'aggregazione di informazioni complete e contesto di sicurezza in segmenti più grandi, evitando costi di servizio più elevati.

I microagenti e altre applicazioni usano l'SDK di invio di messaggi di sicurezza Azure per inviare informazioni di sicurezza nell'hub IoT di Azure. L'hub IoT raccoglie queste informazioni e le inoltra al servizio Microsoft Defender per IoT.

Dopo l'abilitazione del servizio Microsoft Defender per IoT, oltre ai dati inoltrati, l'hub IoT invia anche tutti i dati interni per l'analisi da parte di Microsoft Defender per IoT. Questi dati includono i log delle operazioni del cloud dei dispositivi, le identità dei dispositivi e la configurazione dell'hub. Tutte queste informazioni consentono di creare la pipeline di analisi di Microsoft Defender per IoT.

La pipeline di analisi di Microsoft Defender per IoT riceve anche flussi di intelligence sulle minacce da varie origini nell'ambito di Microsoft e dei partner Microsoft. L'intera pipeline di analisi di Microsoft Defender per IoT funziona con ogni configurazione cliente effettuata nel servizio, ad esempio avvisi personalizzati e uso dell'SDK di invio di messaggi di sicurezza.

Microsoft Defender per IoT usa la pipeline di analisi per combinare tutti i flussi di informazioni e generare raccomandazioni e avvisi interattivi. La pipeline contiene sia regole personalizzate create da ricercatori di sicurezza ed esperti che modelli di Machine Learning che cercano deviazioni dal comportamento standard dei dispositivi e l'analisi dei rischi.

Le raccomandazioni e gli avvisi di Microsoft Defender per IoT (output della pipeline di analisi) vengono scritti nell'area di lavoro Log Analytics di ogni cliente. L'inclusione di eventi, avvisi e raccomandazioni non elaborati nell'area di lavoro consente di eseguire indagini approfondite e query usando i dettagli esatti delle attività sospette rilevate.