Esplorare sicurezza continua

Sicurezza continua è una delle otto funzionalità della tassonomia di DevOps.

Perché la sicurezza continua è necessaria

Il crimine informatico è un fatto inevitabile dei tempi digitali attuali. Molte organizzazioni vengono attaccate quotidianamente da criminali che vogliono causare danni o da hacker che vogliono divertirsi. I possibili obiettivi di questi attacchi sono le organizzazioni, ma anche gli utenti di servizi di terze parti.

Questi sono alcuni esempi reali.

| Società | Storie del mondo reale |

|---|---|

| Nel 2013 tutti i 3 miliardi di account degli utenti di Yahoo sono stati colpiti dal furto di dati. Dall'indagine è emerso che le informazioni rubate non includevano password in testo non crittografato, dati di carte di pagamento o dettagli di conti bancari. | |

| Nel 2016 alcuni hacker hanno violato l'accesso alle informazioni personali di 57 milioni di passeggeri. Al momento della violazione della sicurezza, Uber ha pagato agli hacker 100.000 dollari USA per distruggere i dati. Non hanno però informato le autorità o gli utenti del furto delle informazioni. La violazione della sicurezza è stata resa nota un anno dopo. | |

| Nel 2017 una violazione di Instagram ha colpito milioni di account e ha causato l'esposizione dei numeri di telefono degli utenti. I numeri sono finiti in un database in cui gli utenti potevano cercare le informazioni di contatto delle vittime per 10 dollari USA a ricerca. | |

| Nel 2018 alcuni hacker hanno rubato i dati personali dettagliati di 14 milioni utenti di Facebook. I dati rubati includevano risultati della ricerca, localizzazioni recenti e città. | |

| Il 6 marzo 2017 Apache Foundation ha annunciato una nuova vulnerabilità e la disponibilità della patch per il framework Struts 2. Poco tempo dopo Equifax, una delle Centrali dei rischi che valutano l'integrità finanziaria di molti utenti negli Stati Uniti, ha iniziato a comunicare a clienti selezionati di aver subito una violazione della sicurezza. A settembre 2017 Equifax ha pubblicamente annunciato la violazione della sicurezza a tutto il mondo. La violazione della sicurezza ha interessato 145,4 milioni di utenti negli Stati Uniti e 8000 in Canada. Nel Regno Unito in totale sono stati compromessi 15,2 milioni di record, compresi i dati sensibili di 700.000 consumatori. Nel marzo 2018 Equifax ha annunciato che erano stati colpiti altri 2,4 milioni di consumatori statunitensi oltre a quelli originariamente divulgati. |

Oggi il consiglio di Michael Hayden (ex direttore di NSA e CIA) è partire dal presupposto di aver subito un attacco e che la difesa avanzata a ogni livello è fondamentale per il comportamento di sicurezza di un'organizzazione. Secondo Hayden, esistono due tipi di aziende: quelle che hanno subito una violazione della sicurezza e quelle che ancora non se ne sono accorte.

La filosofia del gruppo di prodotti Microsoft, che ispira il suo approccio DevSecOps, è:

- supporre di aver subito una violazione della sicurezza;

- gli utenti malintenzionati si trovano già nella rete con accesso interno;

- la difesa avanzata è essenziale.

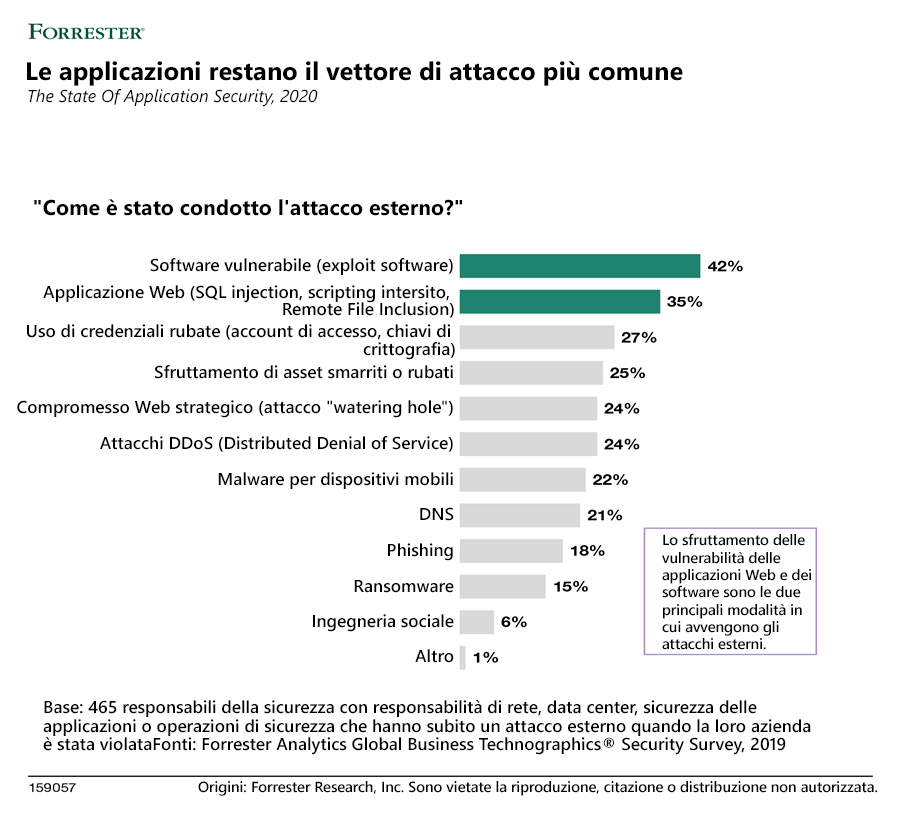

L'anello più debole della catena stabilisce il livello di sicurezza dell'intera organizzazione

Le organizzazioni installano applicazioni ovunque. Fanno affidamento su applicazioni per Web e dispositivi mobili per coinvolgere clienti e su software per l'esecuzione di un numero massiccio di dispositivi Internet delle cose (IoT). Tuttavia, queste app espongono le aziende a rischi crescenti; alla domanda sulle modalità degli attacchi riusciti da parte di hacker esterni, i responsabili decisionali della sicurezza di rete globale le cui aziende avevano subito violazioni della sicurezza nei 12 mesi precedenti hanno affermato che i due principali metodi di attacco sono stati attacchi diretti alle applicazioni Web e sfruttamento delle vulnerabilità del software. E le aziende nel prossimo futuro faranno transitare sempre più clienti e dati attraverso questi obiettivi vulnerabili. Forrester prevede che entro il 2022 tra il 76% e il 100% delle vendite totali della maggior parte delle aziende avverranno tramite prodotti digitali e/o prodotti venduti online. I professionisti della sicurezza devono quindi concentrarsi sulla protezione delle applicazioni.

Fonte dell'immagine: The State Of Application Security, 2020, Forrester Research, Inc., 4 maggio 2020

Che cos'è sicurezza continua?

La sicurezza è l'applicazione di tecnologie, processi e controlli per proteggere i sistemi, le reti, i programmi, i dispositivi e i dati da accessi non autorizzati o da un utilizzo criminale.

La sicurezza offre garanzie di riservatezza, integrità e disponibilità contro attacchi intenzionali e abusi di sistemi e dati preziosi.

Importante

È importante evidenziare che la sicurezza non si concentra sugli errori, ma sugli attacchi intenzionali. Questo è un aspetto importante, perché si richiederebbero contromisure diverse: per gli errori potrebbe essere sufficiente una semplice notifica o una richiesta di conferma, ma per le azioni intenzionali assolutamente no.

La sicurezza continua è una procedura che garantisce che la protezione sia parte integrante del ciclo di vita del recapito del software. La sicurezza continua in DevOps comprende una visione olistica della sicurezza e include la cultura della sicurezza, il recapito di software sicuro e un'infrastruttura sicura.

La sicurezza continua ha bisogno di un cambio di mentalità, di formazione e di automazione.

Per stabilire una sicurezza continua sono necessari tre elementi:

- Una forte attenzione alla sicurezza nella cultura dell'organizzazione

- Un'infrastruttura implementata e gestita mediante l'adozione delle più aggiornate procedure di sicurezza consigliate

- Un processo di recapito del software incentrato sulla sicurezza, ad esempio Microsoft Security Development Lifecycle (SDL)

I tre principi di DevOps che devono essere presi in considerazione in ogni funzionalità, e quindi anche nella sicurezza continua, sono i seguenti:

| Principio | Descrizione |

|---|---|

Spostamento a sinistra |

Shift left significa anticipare le attività di sicurezza e svolgerle precocemente nel processo di recapito del software anziché downstream. Numerosi studi hanno dimostrato che la correzione precoce dei bug nel ciclo di sviluppo ha un impatto significativo su costi e perdite. |

Automazione Automazione |

L'automazione delle azioni ripetitive è fondamentale per ridurre la possibilità di errori. Questo approccio consente di svolgere con maggiore frequenza le attività e i processi che in genere non sono frequenti, ad esempio la distribuzione. |

Miglioramento continuo Miglioramento continuo |

Il miglioramento continuo si ottiene tramite l'analisi dei comportamenti attuali e l'identificazione delle possibilità di ottimizzazione. |

Importante

Quando i tre principi di shift left, automazione e miglioramento continuo vengono combinati con gli elementi della sicurezza continua, ossia la cultura, il recapito del software e l'infrastruttura, si raggiunge un approccio olistico alla sicurezza.