Configurare e gestire i ruoli di Microsoft Entra

Microsoft Entra ID è il servizio Microsoft basato sul cloud per la gestione delle identità e dell'accesso, che consente ai dipendenti di eseguire l'accesso e usare le risorse in:

- Risorse esterne, tra cui Microsoft 365, il portale di Azure e migliaia di altre applicazioni SaaS.

- Risorse interne, tra cui app nella rete e nella Intranet aziendale, oltre a eventuali app cloud sviluppate dall'organizzazione.

Chi usa Microsoft Entra ID?

Microsoft Entra ID è destinato a:

- Amministratori IT - Gli amministratori IT possono usare Microsoft Entra ID per controllare l'accesso alle app e alle risorse delle app in base ai requisiti aziendali. È ad esempio possibile usare Microsoft Entra ID per richiedere l’autenticazione a più fattori in caso di accesso a risorse importanti dell'organizzazione. È inoltre possibile usare Microsoft Entra ID per automatizzare il provisioning degli utenti tra le app Windows Server AD e cloud esistenti, incluso Microsoft 365. Microsoft Entra ID offre infine strumenti avanzati per contribuire automaticamente alla protezione delle identità e delle credenziali degli utenti e per la conformità con i requisiti di accesso definiti dalla governance.

- Sviluppatori di app - Gli sviluppatori di app possono usare Microsoft Entra ID come approccio basato su standard per aggiungere l'accesso Single Sign-On (SSO) all'app in modo da consentirne il funzionamento con le credenziali preesistenti dell'utente. Microsoft Entra ID fornisce anche API utili per la creazione di esperienze di app personalizzate usando i dati esistenti dell'organizzazione.

- Sottoscrittori di Microsoft 365, Office 365, Azure o Dynamics CRM Online - Gli utenti che possiedono queste sottoscrizioni stanno già usando Microsoft Entra ID. Ogni tenant di Microsoft 365, Office 365, Azure e Dynamics CRM Online è automaticamente un tenant di Microsoft En. È possibile iniziare immediatamente a gestire l'accesso alle app cloud integrate.

Se in Microsoft Entra ID uno degli utenti necessita dell'autorizzazione per gestire le risorse di Microsoft Entra, è necessario assegnare un ruolo che fornisca le autorizzazioni necessarie.

Se non si ha familiarità con Azure, può essere difficile comprendere i diversi ruoli disponibili in Azure. La sezione seguente illustra i ruoli elencati e fornisce informazioni aggiuntive sui ruoli di Azure e di Microsoft Entra:

- Ruoli di amministratore sottoscrizione classica

- Ruoli Azure

- Ruoli di Microsoft Entra

Ruoli di Microsoft Entra

I ruoli di Microsoft Entra vengono usati per gestire le risorse di Microsoft Entra in una directory. Le azioni come la creazione o la modifica degli utenti sono le più comuni. Sono tuttavia comuni anche necessità come assegnare ruoli amministrativi ad altri utenti, reimpostare le password utente, gestire le licenze utente e gestire i domini. La tabella seguente descrive alcuni dei ruoli più importanti di Microsoft Entra.

| Ruolo Microsoft Entra | Autorizzazioni | Note |

|---|---|---|

| Amministratore globale | Gestire l'accesso a tutte le funzionalità amministrative in Microsoft Entra ID e ai servizi federati con Microsoft Entra ID | La persona che si registra per il tenant di Microsoft Entra diventa il primo amministratore globale. |

| Assegnare i ruoli di amministratore ad altri utenti | ||

| Reimpostare la password per qualsiasi utente e per tutti gli altri amministratori | ||

| Amministratore utenti | Creare e gestire tutti gli aspetti di utenti e gruppi | |

| Gestire i ticket di supporto | ||

| Monitorare l'integrità dei servizi | ||

| Modificare le password degli utenti, degli amministratori del supporto tecnico e di altri amministratori degli utenti | ||

| Amministratore fatturazione | Effettuare acquisti | |

| Gestire le sottoscrizioni | ||

| Gestire i ticket di supporto | ||

| Monitorare l'integrità dei servizi |

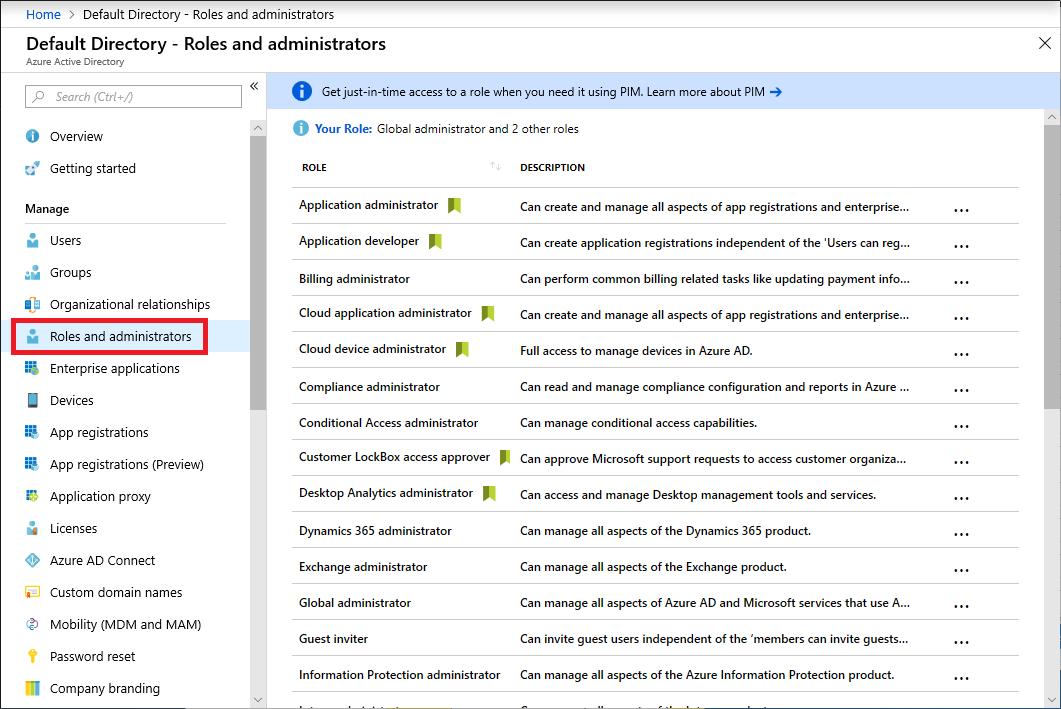

Nel portale di Azure è possibile visualizzare l'elenco dei ruoli di Microsoft Entra nella schermata Ruoli e amministratori.

Differenze tra i ruoli di Azure e i ruoli di Microsoft Entra

A livello generale, i ruoli di Azure controllano le autorizzazioni per gestire le risorse di Azure, mentre i ruoli di Microsoft Entra controllano le autorizzazioni per gestire le risorse di Microsoft Entra. La tabella seguente confronta alcune differenze.

| Ruoli di Azure | Ruoli di Microsoft Entra |

|---|---|

| Gestire l'accesso alle risorse di Azure | Gestire l'accesso alle risorse di Microsoft Entra |

| Supportano i ruoli personalizzati | Supportano i ruoli personalizzati |

| È possibile specificare l'ambito a più livelli (gruppo di gestione, sottoscrizione, gruppo di risorse, risorsa) | L'ambito è a livello di tenant o può essere applicato a un'unità amministrativa |

| Le informazioni sui ruoli sono accessibili nel portale di Azure, nell'interfaccia della riga di comando di Azure, in Azure PowerShell, nei modelli di Azure Resource Manager, nell'API REST | È possibile accedere alle informazioni sui ruoli dal portale di amministrazione di Azure, dall'interfaccia di amministrazione di Microsoft 365, nonché da Microsoft Graph e PowerShell |

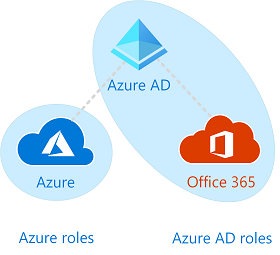

I ruoli di Azure e i ruoli di Microsoft Entra si sovrappongono?

Per impostazione predefinita, i ruoli di Azure e i ruoli di Microsoft Entra non si estendono su Azure e Microsoft Entra ID. Tuttavia, se un amministratore globale eleva l'accesso scegliendo l'opzione Gestione degli accessi per le risorse di Azure nel portale di Azure, all'amministratore globale verrà concesso il ruolo Amministratore accesso utenti (un ruolo di Azure) in tutte le sottoscrizioni per un tenant specifico. Il ruolo Amministratore Accesso utenti consente all'utente di assegnare ad altri utenti l'accesso alle risorse di Azure. Questa opzione può essere utile per ottenere nuovamente l'accesso a una sottoscrizione.

Diversi ruoli di Microsoft Entra si estendono su Microsoft Entra ID e Microsoft 365, ad esempio i ruoli Amministratore globale e Amministratore utenti. Se ad esempio si è un membro del ruolo Amministratore globale, si dispone delle autorizzazioni di amministratore globale in Microsoft Entra ID e Microsoft 365, ad esempio per effettuare modifiche in Microsoft Exchange e Microsoft SharePoint. Tuttavia, per impostazione predefinita, l'amministratore globale non ha accesso alle risorse di Azure.

Assegnazione di ruoli

Esistono diversi modi per assegnare ruoli all'interno di Microsoft Entra ID. È necessario scegliere quello che più si adatta alle esigenze. L'interfaccia utente può essere leggermente diversa per ogni metodo, ma le opzioni di configurazione sono simili. Per assegnare i ruoli esistono i metodi seguenti:

Assegnare un ruolo a un utente o a un gruppo

- Microsoft Entra ID - Ruoli e amministrazione - Selezionare un ruolo - + Aggiungi assegnazione

Assegnare un utente o un gruppo a un ruolo

- Microsoft Entra ID - Aprire Utenti (o gruppi) - Selezionare un utente (o gruppo) - Ruoli assegnati - + Aggiungi assegnazione

Assegnare un ruolo a un ambito esteso, ad esempio una sottoscrizione, un gruppo di risorse o un gruppo di gestione

- Operazione eseguita tramite il controllo di accesso (IAM) all'interno di ogni schermata di impostazioni

Assegnare un ruolo usando PowerShell o l'API Graph Microsoft

Assegnare un ruolo usando Privileged Identity Management (PIM)

È possibile usare il metodo migliore per le proprie esigenze di configurazione, ma è necessario fare attenzione perché non sono previste restrizioni predefinite. Si potrebbe assegnare accidentalmente un ruolo amministrativo a un gruppo con utenti che non necessitano di accesso amministrativo. A causa delle autorizzazioni aggiuntive un utente potrebbe modificare una soluzione senza avere le conoscenze appropriate o anche diventare un punto di accesso potenziale per utenti malintenzionati. La governance di identità corretta è la chiave.

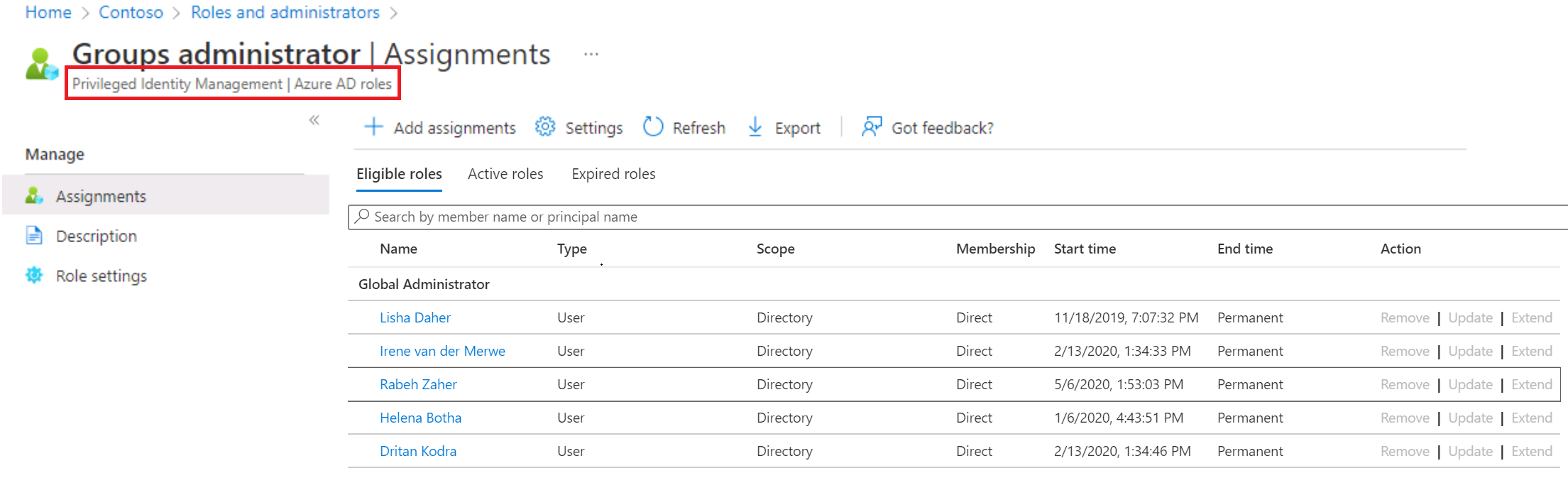

Esempio: uso di PIM per assegnare un ruolo

Un modo comune per assegnare i ruoli di Microsoft Entra a un utente consiste nell'usare la pagina Ruoli assegnati per l'utente. È anche possibile configurare l'idoneità dell'utente per l'elevazione Just-In-Time (JIT) a un ruolo usando Privileged Identity Management (PIM).

Nota

Se si ha un piano di licenza Microsoft Entra ID Premium P2 e si usa già PIM, tutte le attività di gestione dei ruoli vengono eseguite nell'esperienza di Privileged Identity Management. Questa funzionalità attualmente consente l'assegnazione di un solo ruolo alla volta. Al momento non è possibile selezionare più ruoli e assegnarli a un utente contemporaneamente.

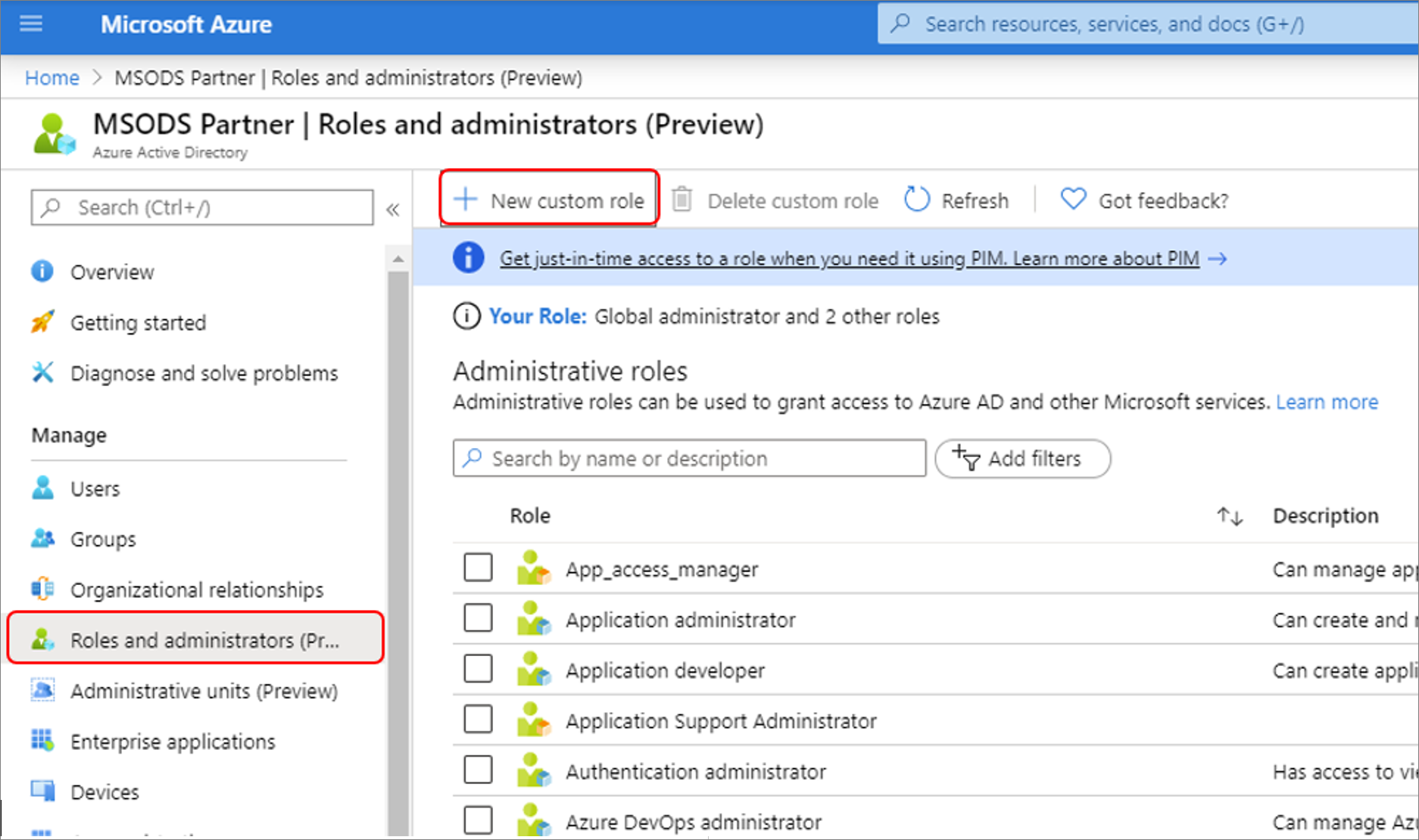

Creare e assegnare un ruolo personalizzato in Microsoft Entra ID

Questa sezione descrive come creare nuovi ruoli personalizzati in Microsoft Entra ID. Per le nozioni di base sui ruoli personalizzati, vedere la panoramica dei ruoli personalizzati. Il ruolo può essere assegnato solo a livello di directory o di risorsa di registrazione dell'app.

I ruoli personalizzati possono essere creati nella scheda Ruoli e amministratori della pagina di panoramica di Microsoft Entra ID.

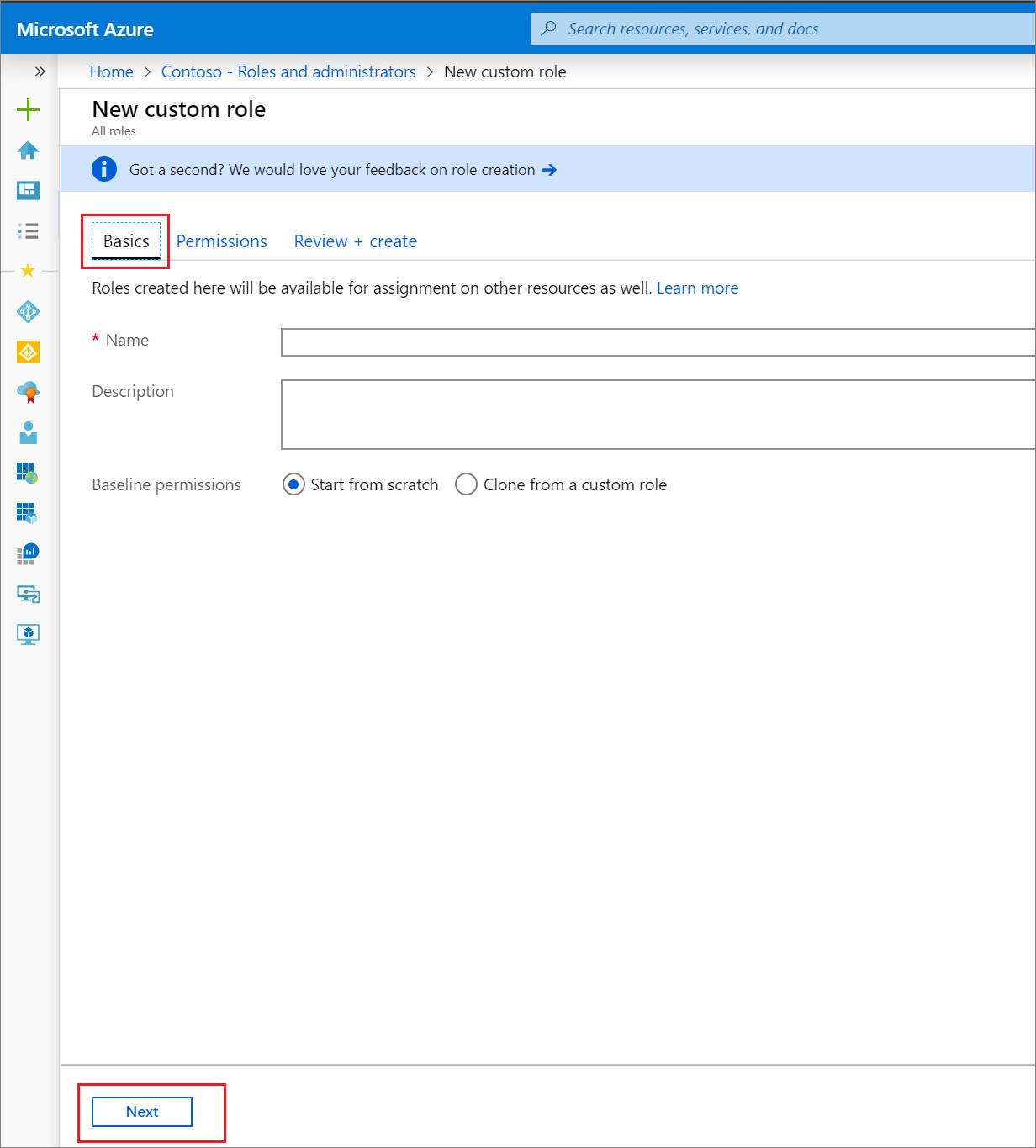

Selezionare Microsoft Entra ID - Ruoli e amministratori - Nuovo ruolo personalizzato.

Nella scheda Informazioni di base. specificare un nome e una descrizione per il ruolo e quindi selezionare Avanti.

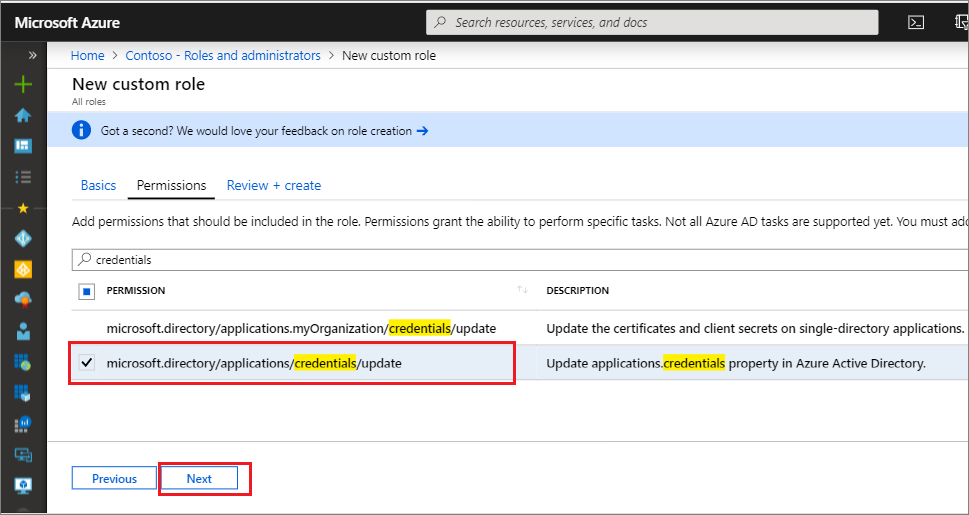

Nella scheda Autorizzazioni selezionare le autorizzazioni necessarie per gestire le credenziali e le proprietà di base delle registrazioni di app.

Immettere prima "credentials" nella barra di ricerca e selezionare l'autorizzazione

microsoft.directory/applications/credentials/update.

Immettere quindi "basic" nella barra di ricerca, selezionare l'autorizzazione

microsoft.directory/applications/basic/updatee quindi selezionare Avanti.Nella scheda Rivedi e crea rivedere le autorizzazioni e selezionare Crea.

Il ruolo personalizzato sarà visualizzato nell'elenco dei ruoli disponibili da assegnare.