Configurare i provider di identità

La federazione diretta è ora denominata federazione del provider di identità SAML/WS-Fed (IdP). È possibile configurare la federazione diretta con qualsiasi organizzazione il cui provider di identità (IdP) supporti il protocollo SAML (Security Assertion Markup Language) 2.0 o WS-Fed (WS-Federation). Quando si configura la federazione diretta con il provider di identità di un partner, i nuovi utenti guest di tale dominio possono usare il proprio account aziendale gestito dal provider di identità per accedere al tenant di Microsoft Entra e iniziare a collaborare con l'utente. Non è necessario che l'utente guest crei un account Microsoft Entra separato.

Quando un utente guest viene autenticato con la federazione SAML/WS-Fed IdP?

Dopo aver configurato la federazione con l'IDP SAML/WS-Fed di un'organizzazione, tutti i nuovi utenti guest invitati verranno autenticati usando tale IDP SAML/WS-Fed. È importante notare che la configurazione della federazione diretta non modifica il metodo di autenticazione per gli utenti guest che hanno già riscattato un invito da parte dell'utente. Di seguito vengono forniti alcuni esempi:

- Gli utenti guest hanno già riscattato gli inviti dall'utente e successivamente è stata configurata la federazione con l'IDP SAML/WS-Fed dell'organizzazione. Questi utenti guest continuano a usare lo stesso metodo di autenticazione usato prima di configurare la federazione.

- Si configura la federazione con l'IDP SAML/WS-Fed di un'organizzazione e si invitano gli utenti guest, quindi l'organizzazione partner si sposta in seguito in Microsoft Entra ID. Gli utenti guest che hanno già riscattato gli inviti continuano a usare il provider di identità SAML/WS-Fed federato, purché esistano i criteri di federazione nel tenant.

- Si elimina la federazione con l'IDP SAML/WS-Fed di un'organizzazione. Tutti gli utenti guest che usano l'IDP SAML/WS-Fed non sono in grado di accedere.

In uno di questi scenari, è possibile aggiornare il metodo di autenticazione di un utente guest reimpostando lo stato di riscatto. La federazione SAML/WS-Fed IdP è associata a spazi dei nomi di dominio, ad esempio contoso.com e fabrikam.com. La configurazione di federazione diretta viene stabilita con Active Directory Federation Services o un provider di identità di terze parti e le organizzazioni associano uno o più spazi dei nomi di dominio a questi provider di identità.

Esperienza utente finale

Con la federazione SAML/WS-Fed IdP, gli utenti guest accedono al tenant di Microsoft Entra usando il proprio account aziendale. Quando accedono alle risorse condivise e viene richiesto di eseguire l'accesso, gli utenti della federazione diretta vengono reindirizzati al proprio provider di identità. Al termine dell'accesso, gli utenti vengono restituiti all'ID Microsoft Entra per accedere alle risorse. Se la sessione di Microsoft Entra scade o diventa non valida e l'accesso SSO federato è abilitato, l'utente usa l'accesso SSO. Se la sessione dell'utente federato è valida, all'utente non viene richiesto di eseguire di nuovo l'accesso. In caso contrario, l'utente viene reindirizzato al provider di identità per l'accesso.

Configurazione di Security Assertion Markup Language 2.0

Microsoft Entra B2B può essere configurato per la federazione con provider di identità che utilizzano il protocollo SAML con i requisiti specifici elencati di seguito.

Nota

Il dominio di destinazione per la federazione diretta non deve essere verificato DNS in Microsoft Entra ID.

Attributi e attestazioni necessari per Security Assertion Markup Language 2.0

Le tabelle seguenti illustrano i requisiti per attributi e attestazioni specifici che devono essere configurati nel provider di identità di terze parti. Per configurare la federazione diretta, è necessario che gli attributi seguenti vengano ricevuti nella risposta SAML 2.0 del provider di identità. Questi attributi possono essere configurati tramite il collegamento al file XML del servizio token di sicurezza online o mediante immissione manuale.

Attributi necessari per la risposta SAML 2.0 dal provider di identità:

| Attributo | valore |

|---|---|

| AssertionConsumerService | https://login.microsoftonline.com/login.srf |

| Destinatari | urn:federation:MicrosoftOnline |

| Autorità di certificazione | URI dell'autorità emittente del provider di identità partner, ad esempio https://www.example.com/exk10l6w90DHM0yi... |

Attestazioni necessarie per il token SAML 2.0 rilasciato dal provider di identità:

| Attributo | valore |

|---|---|

| Formato NameID | urn:oasis:names:tc:SAML:2.0:nameid-format:persistent |

| emailaddress | https://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress |

Configurazione di WS-Federation

Microsoft Entra B2B può essere configurato per la federazione con provider di identità che utilizzano il protocollo WS-Fed con alcuni requisiti specifici, come indicato di seguito. Attualmente, i due provider WS-Fed che sono stati testati per la compatibilità con Microsoft Entra ID includono Active Directory Federation Services e Shibboleth.

Il dominio di destinazione per la federazione diretta non deve essere verificato DNS in Microsoft Entra ID. Il dominio dell'URL di autenticazione deve corrispondere al dominio di destinazione oppure deve essere il dominio di un provider di identità consentito.

Attestazioni e attributi necessari per WS-Federation

Le tabelle seguenti illustrano i requisiti per attributi e attestazioni specifici che devono essere configurati nel provider di identità WS-Fed di terze parti. Per configurare la federazione diretta, è necessario che gli attributi seguenti vengano ricevuti nel messaggio WS-Fed del provider di identità. Questi attributi possono essere configurati tramite il collegamento al file XML del servizio token di sicurezza online o mediante immissione manuale.

Attributi necessari nel messaggio WS-Fed dal provider di identità:

| Attributo | valore |

|---|---|

| PassiveRequestorEndpoint | https://login.microsoftonline.com/login.srf |

| Destinatari | urn:federation:MicrosoftOnline |

| Autorità di certificazione | URI dell'autorità emittente del provider di identità partner, ad esempio https://www.example.com/exk10l6w90DHM0yi... |

Attestazioni necessarie per il token WS-Fed rilasciato dal provider di identità:

| Attributo | valore |

|---|---|

| ImmutableID | https://schemas.microsoft.com/LiveID/Federation/2008/05/ImmutableID |

| emailaddress | https://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress |

Aggiungere Google come provider di identità per utenti guest B2B

Configurando una federazione con Google, è possibile consentire agli utenti invitati di accedere alle app e alle risorse condivise con i propri account Gmail, senza dover creare account Microsoft.

Nota

Federazione Google è appositamente progettato per gli utenti di Gmail. Per configurare la federazione con i domini G Suite, usare la federazione diretta.

Qual è l'esperienza per l'utente di Google?

Quando si invia un invito a utenti di Google Gmail, gli utenti guest devono accedere alle app o alle risorse condivise tramite un collegamento che include il contesto del tenant. L'esperienza varia a seconda che sia stato già eseguito o meno l'accesso a Google:

- Agli utenti guest che non hanno eseguito l'accesso a Google verrà richiesto di farlo.

- Agli utenti guest che hanno già eseguito l'accesso a Google verrà richiesto di scegliere l'account da usare. L'utente deve scegliere l'account usato nell'invito.

Se viene visualizzato un errore di intestazione troppo lunga, l'utente guest può cancellare i cookie o aprire una finestra InPrivate o di navigazione in incognito e provare di nuovo a eseguire l'accesso.

Supporto dell'accesso WebView deprecato

Google sta deprecazione del supporto per l'accesso alla visualizzazione Web incorporata (a partire dal 30 settembre 2021). Se le app autenticano gli utenti con una visualizzazione Web incorporata e si usa la federazione di Google con Microsoft Entra B2C o Microsoft Entra B2B per gli inviti degli utenti esterni o l'iscrizione self-service, gli utenti di Google Gmail non potranno eseguire l'autenticazione.

Di seguito sono riportati scenari noti che influiscono sugli utenti di Gmail:

- App Microsoft (ad esempio Teams e Power Apps) in Windows.

- App di Windows che usano il controllo WebView, WebView2 o il controllo WebBrowser precedente per l'autenticazione. Queste app devono eseguire la migrazione all'uso del flusso di Gestione account Web (WAM).

- Applicazioni Android che usano l'elemento dell'interfaccia utente WebView.

- Applicazioni iOS che usano UIWebView/WKWebview.

- App che usano Microsoft Authentication Library.

La modifica non interessa:

- App Web

- Servizi di Microsoft 365 a cui si accede tramite un sito Web (ad esempio, SharePoint Online, app Web di Office e app Web di Teams)

- App per dispositivi mobili che usano visualizzazioni Web di sistema per l'autenticazione (SFSafariViewController in iOS, schede personalizzate in Android).

- Le identità di Google Workspace, ad esempio quando si usa la federazione basata su SAML con Google Workspace.

- App di Windows che usano Web Account Manager (WAM) o Web Authentication Broker (WAB).

Endpoint di accesso

Teams supporta completamente gli utenti guest di Google su tutti i dispositivi. Gli utenti di Google possono accedere a Teams da un endpoint comune come https://teams.microsoft.com.

Gli endpoint comuni di altre applicazioni potrebbero non supportare gli utenti di Google. Gli utenti guest di Google devono accedere con un collegamento ipertestuale che include le informazioni sul tenant. Di seguito sono riportati alcuni esempi:

https://myapps.microsoft.com/?tenantid= your tenant IDhttps://portal.azure.com/ your tenant IDhttps://myapps.microsoft.com/ your verified domain .onmicrosoft.com

Se gli utenti guest di Google provano a usare un collegamento come https://myapps.microsoft.com o https://portal.azure.com, riceveranno un errore.

È anche possibile fornire agli utenti guest di Google un collegamento diretto a un'applicazione o a una risorsa, purché il collegamento includa le informazioni sul tenant. Ad esempio, usare https://myapps.microsoft.com/signin/Twitter/ application ID?tenantId= your tenant ID

Passaggio 1: Configurare un progetto di Google Developers

Prima di tutto, creare un nuovo progetto in Google Developers Console per ottenere un ID client e un segreto client che è possibile aggiungere a Microsoft Entra ID in un secondo momento.

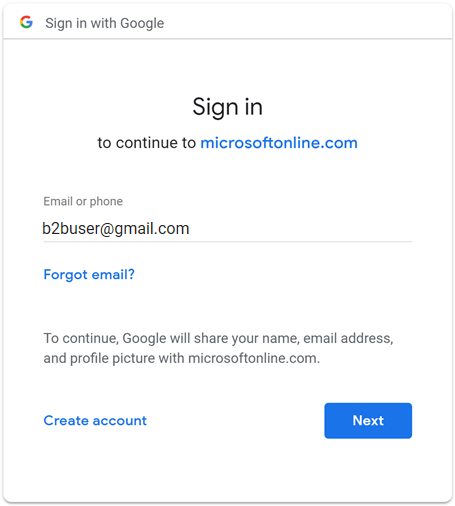

Passare alle API di Google all'indirizzo https://console.developers.google.com e accedere con l'account Google. È consigliabile usare l'account condiviso di un team Google.

Se richiesto, accettare le condizioni d'uso.

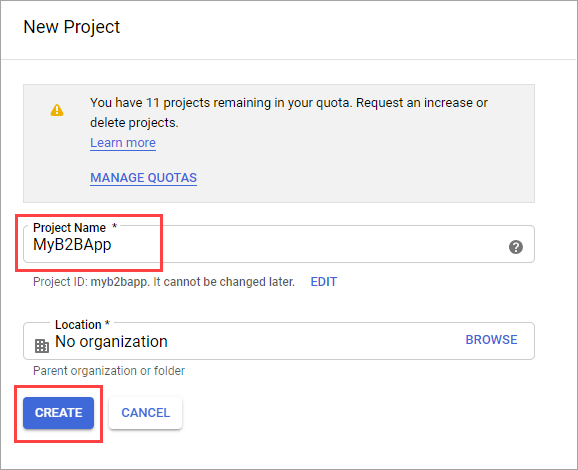

Creare un nuovo progetto: Nella dashboard, selezionare Crea progetto, assegnare un nome al progetto (ad esempio, Microsoft Entra B2B), quindi selezionare Crea:

Nella pagina APIs and Services (API e servizi) selezionare View (Visualizza) nel nuovo progetto.

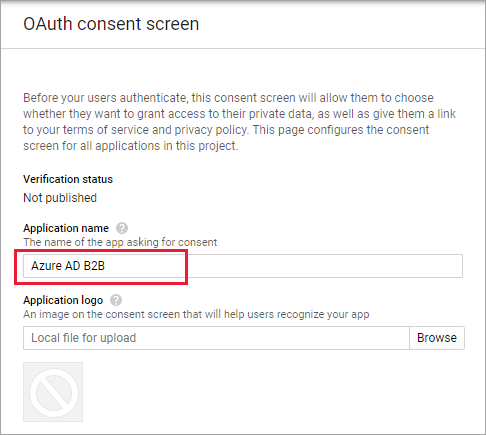

Selezionare Go to APIs overview (Vai alla panoramica sulle API) nella scheda relativa alle API. Selezionare OAuth consent screen (Schermata di consenso OAuth).

Selezionare External (Esterno), quindi Create (Crea).

Nella OAuth consent screen (Schermata di consenso OAuth), immettere un Application name (Nome applicazione).

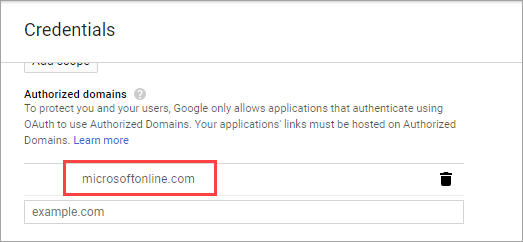

Scorrere fino alla sezione Authorized domains (Domini autorizzati) e immettere microsoftonline.com:

Seleziona Salva.

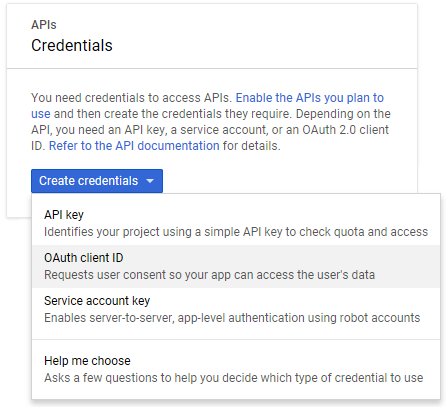

Selezionare Credentials (Credenziali). Nel menu Create credentials (Crea credenziali) selezionare OAuth client ID (ID client OAuth):

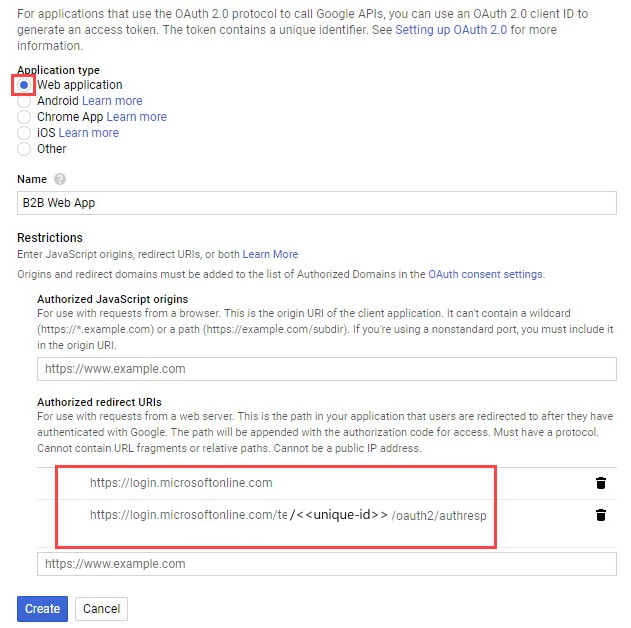

In Tipo di applicazione selezionare Applicazione Web. Assegnare all'applicazione un nome appropriato, ad esempio Microsoft Entra B2B. In Authorized redirect URIs (URI di reindirizzamento autorizzati), immettere gli URI seguenti:

https://login.microsoftonline.comhttps://login.microsoftonline.com/te/ tenant ID /oauth2/authresp(dove tenant IDè l'ID del tenant in Azure)

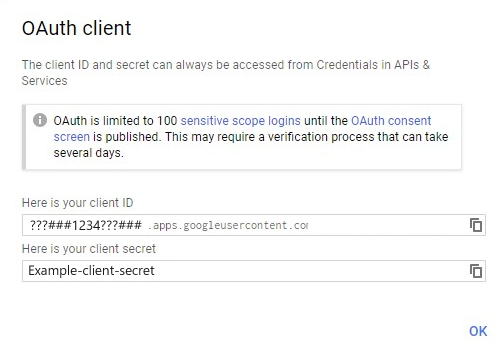

Seleziona Crea. Copiare l'ID client e il segreto client, che serviranno per aggiungere il provider di identità nel portale di Azure.

Passaggio 2: Configurare la federazione di Google in Microsoft Entra ID

Ora è possibile impostare l'ID client e il segreto client di Google. A tale scopo, è possibile usare il portale di Azure o PowerShell. È consigliabile testare la configurazione della federazione con Google invitando se stessi. Usare un indirizzo Gmail e provare a riscattare l'invito con l'account Google invitato.

Per configurare la federazione con Google nel portale di Azure

Vai al portale di Azure. Nel riquadro sinistro, selezionare Microsoft Entra ID.

Selezionare Identità esterne.

Selezionare Tutti i provider di identità, quindi selezionare il pulsante Google.

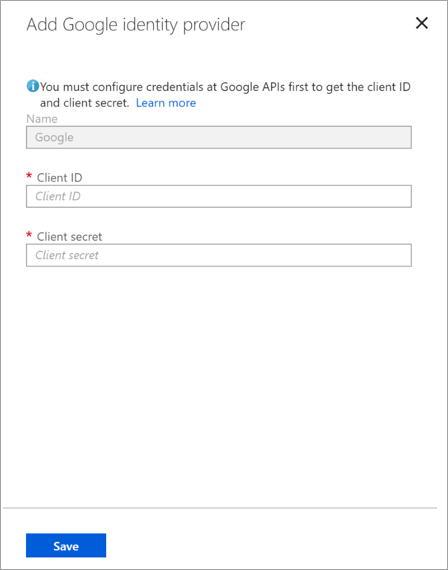

Immettere l'ID client e il segreto client ottenuti in precedenza. Selezionare Salva:

Come si rimuove la federazione con Google?

È possibile rimuovere la configurazione della federazione con Google. In tal caso, gli utenti guest di Google che hanno già riscattato l'invito non potranno più eseguire l'accesso. È tuttavia possibile concedere loro nuovamente l'accesso alle risorse eliminandoli dalla directory e invitandoli di nuovo.

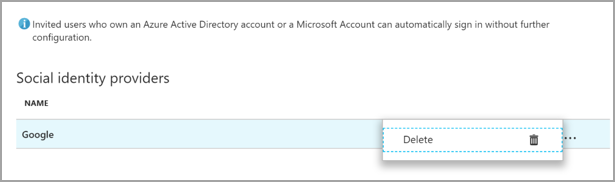

Per eliminare la federazione di Google in Microsoft Entra ID

Vai al portale di Azure. Nel riquadro sinistro, selezionare Microsoft Entra ID.

Selezionare Identità esterne.

Selezionare Tutti i provider di identità.

Nella riga Google selezionare il pulsante con i puntini di sospensione (...), quindi selezionare Elimina.

Selezionare Sì per confermare l'eliminazione.

Aggiungere Facebook come provider di identità per le identità esterne

È possibile aggiungere Facebook ai flussi utente di iscrizione self-service (anteprima) per consentire agli utenti di accedere alle applicazioni usando i propri account Facebook. Per consentire agli utenti di accedere con Facebook, è necessario abilitare l'iscrizione self-service per il tenant. Dopo aver aggiunto Facebook come provider di identità, configurare un flusso utente per l'applicazione e selezionare Facebook come una delle opzioni di accesso.

Nota

Gli utenti possono usare i propri account Facebook solo per iscriversi alle app usando l'iscrizione self-service e i flussi utente. Gli utenti non possono essere inviati e riscattare l'invito usando un account Facebook.

Creare un'app nella console per sviluppatori di Facebook

Per usare un account Facebook come provider di identità, è necessario creare un'applicazione nella console per sviluppatori di Facebook. Se non si possiede già un account Facebook, è possibile crearlo sul sito https://www.facebook.com/.

Nota

Usare gli URL seguenti nei passaggi 9 e 16 riportati sotto.

- In URL del sito immettere l'indirizzo dell'applicazione, ad esempio

https://contoso.com. - In URI di reindirizzamento OAuth validi immettere

https://login.microsoftonline.com/te/ tenant-id /oauth2/authresp. È possibile trovare il contenutotenant-IDnella schermata Panoramica di Microsoft Entra ID.

- Accedere al sito Web Facebook for developers con le credenziali dell'account Facebook.

- Se non è ancora stato fatto, è necessario registrarsi come sviluppatore Facebook. Selezionare Accedi nell'angolo in alto a destra della pagina, accettare le condizioni di Facebook e completare la procedura di registrazione.

- Selezionare Le mie app e quindi Creazione di un'app.

- Inserire un nome visualizzato e una email di contatto valida.

- Selezionare Crea ID app. È necessario accettare i criteri della piattaforma Facebook e completare un controllo di sicurezza online.

- Selezionare Impostazioni e quindi selezionare Basic.

- Scegliere una Categoria, ad esempio Aziende e Pagine. Questo valore è richiesto da Facebook, ma non viene utilizzato per Microsoft Entra ID.

- Nella parte inferiore della pagina, selezionare Aggiungi piattaforma, quindi selezionare Sito Web.

- In URL del sito immettere l'URL appropriato (indicato in precedenza).

- In URL della Normativa sulla privacy immettere l'URL della pagina in cui vengono gestite le informazioni sulla privacy per l'applicazione, ad esempio https://www.contoso.com.

- Seleziona Salva modifiche.

- Nella parte superiore della pagina copiare l'ID app.

- Fare clic su Mostra e copiare il valore di Chiave segreta. Sono necessari entrambi per configurare Facebook come provider di identità nel tenant. Segreto app è una credenziale di sicurezza importante.

- Selezionare il segno + accanto a PRODOTTI, quindi selezionare Configura sotto Facebook Login (Accesso a Facebook).

- In Accesso a Facebook, seleziona Impostazioni.

- In URI di reindirizzamento OAuth validi immettere l'URL appropriato (indicato in precedenza).

- Seleziona Salva modifiche nella parte inferiore della pagina.

- Per rendere disponibile l'applicazione Facebook per Microsoft Entra ID, selezionare il selettore Stato nella parte superiore destra della pagina e metterlo in modalità On per rendere pubblica l'applicazione, quindi selezionare Cambia modalità. A questo punto lo stato dovrebbe cambiare da Sviluppo a Live.

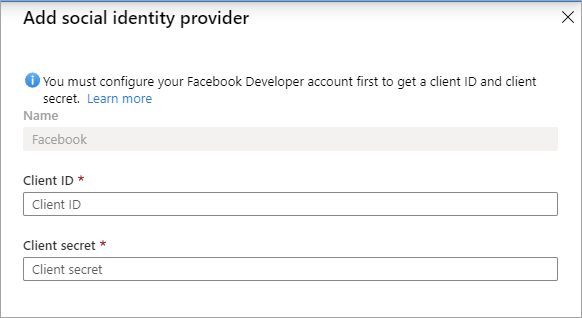

Configurare un account Facebook come provider di identità

A questo punto si impostano l'ID client e il segreto client di Facebook immettendoli nell'interfaccia di amministrazione di Microsoft Entra o utilizzando PowerShell. Per testare la configurazione di Facebook, è possibile eseguire l'iscrizione tramite un flusso utente in un'app abilitata per l'iscrizione self-service.

Configurare la federazione di Facebook nella schermata Microsoft Entra ID di Microsoft

Accedere al portale di Azure come amministratore globale del tenant di Microsoft Entra.

In Servizi di Azure, selezionare Microsoft Entra ID.

Nel menu a sinistra selezionare Identità esterne.

Selezionare Tutti i provider di identità e quindi selezionare Facebook.

Per ID client, immettere l'ID app dell'applicazione Facebook creata in precedenza.

Per Segreto client immettere il valore di Chiave segreta annotato in precedenza.

Seleziona Salva.

Come si rimuove la federazione con Facebook?

È possibile rimuovere la configurazione della federazione con Facebook. In tal caso, tutti gli utenti che hanno eseguito l'iscrizione tramite flussi utente con i propri account Facebook non riusciranno più a eseguire l'accesso.

Per eliminare la federazione di Facebook in Microsoft Entra ID:

- Vai al portale di Azure. Nel riquadro a sinistra, selezionar Microsoft Entra ID.

- Selezionare Identità esterne.

- Selezionare Tutti i provider di identità.

- Nella riga Facebook selezionare il menu di scelta rapida (...), quindi scegliere Elimina.

- Selezionare Sì per confermare l'eliminazione.