Pianificare, progettare e implementare Microsoft Entra Connect

Microsoft Entra Connect è una soluzione che collega l'istanza locale di Active Directory di un'organizzazione con Microsoft Entra ID basato sul cloud. Ciò consente al reparto IT di sincronizzare le identità tra l'ambiente locale e Azure e assicura un'identità coerente in entrambe le piattaforme. Questa connessione permette di usare servizi quali la sincronizzazione dell'hash delle password, l'autenticazione pass-through e l'accesso Single Sign-On (SSO) facile.

Microsoft Entra Connect è lo strumento di Microsoft progettato per soddisfare e raggiungere gli obiettivi relativi alla soluzione ibrida di gestione delle identità. Offre le funzionalità seguenti:

- Sincronizzazione: è responsabile della creazione di utenti, gruppi e altri oggetti. Deve anche garantire che le informazioni sulle identità per utenti e gruppi locali corrispondano a quelle nel cloud. Questa sincronizzazione include anche gli hash delle password.

- Sincronizzazione dell'hash delle password: metodo di accesso che consente di sincronizzare un hash di una password utente AD locale con Microsoft Entra ID.

- Autenticazione pass-through - Metodo di accesso che consente agli utenti di usare la stessa password in locale e nel cloud, ma non richiede l'infrastruttura aggiuntiva di un ambiente federato.

- Integrazione della federazione: la federazione è una parte facoltativa di Microsoft Entra Connect e può essere usata per configurare un ambiente ibrido usando un'infrastruttura AD FS locale. Fornisce anche funzionalità di gestione di Active Directory Federation Services (AD FS), ad esempio rinnovo dei certificati e distribuzioni aggiuntive di server AD FS.

- Monitoraggio dell'integrità: Microsoft Entra Connect-Health offre un monitoraggio affidabile.

Perché utilizzare Microsoft Entra Connect?

L'integrazione delle directory locali con l’ID Microsoft Entra rende gli utenti più produttivi, in quanto fornisce un'identità comune per accedere alle risorse cloud e locali. Con Microsoft Entra Connect gli utenti possono usare un'unica identità per accedere sia alle applicazioni locali che ai servizi cloud, come Microsoft 365. Inoltre, permette alle organizzazioni di offrire un'esperienza di distribuzione semplificata per la sincronizzazione e l'accesso con un unico strumento. Microsoft Entra Connect sostituisce le versioni precedenti degli strumenti di integrazione delle identità ed è incluso nell'abbonamento a Microsoft Entra ID.

Seleziona un metodo di autenticazione

L'identità è il nuovo piano di controllo della sicurezza IT, pertanto l'autenticazione è il guardiano degli accessi di un'organizzazione al nuovo ambiente cloud. Le organizzazioni hanno bisogno di un piano di controllo delle identità che ne rafforzi la sicurezza e tenga le app cloud al riparo dalle intrusioni. Quando la soluzione ibrida di gestione delle identità di Microsoft Entra è il nuovo piano di controllo dell’azienda, l'autenticazione è la base indispensabile dell'accesso al cloud. La scelta del metodo di autenticazione corretto è una decisione fondamentale per la configurazione di una soluzione ibrida di gestione delle identità di Microsoft Entra. Per scegliere un metodo di autenticazione è necessario prendere in considerazione il tempo, l'infrastruttura esistente, la complessità e i costi di implementazione della propria scelta. Questi fattori variano in base all'organizzazione e possono cambiare nel corso del tempo.

Autenticazione cloud

Quando si sceglie questo metodo di autenticazione, il processo di accesso degli utenti è gestito da Microsoft Entra ID. In combinazione con l'accesso Single Sign-On (SSO) facile, gli utenti possono accedere alle app cloud senza dover immettere nuovamente le credenziali. Con l'autenticazione cloud è possibile scegliere tra due opzioni:

Sincronizzazione dell'hash delle password di Microsoft Entra. Il modo più semplice per abilitare l'autenticazione per gli oggetti della directory locale in Microsoft Entra. Gli utenti possono usare gli stessi nome utente e password usati in locale senza la necessità di distribuire infrastrutture aggiuntive.

- Lavoro richiesto. La sincronizzazione dell'hash delle password richiede il minimo sforzo a livello di distribuzione, manutenzione e infrastruttura. Questo livello di sforzo si applica in genere alle organizzazioni che hanno solo bisogno di permettere agli utenti di accedere a Microsoft 365, alle app SaaS e ad altre risorse basate su Microsoft Entra ID. Quando è attivata, la sincronizzazione dell'hash delle password fa parte del processo di sincronizzazione Microsoft Entra Connect e viene eseguita ogni due minuti.

- Esperienza utente. Per migliorare l'esperienza di accesso degli utenti, distribuire Seamless SSO con la sincronizzazione dell'hash delle password. Seamless SSO elimina i prompt non necessari dopo che gli utenti hanno eseguito l'accesso.

- Scenari avanzati. Se le organizzazioni scelgono questa soluzione, è possibile utilizzare informazioni dettagliate delle identità grazie ai report di Microsoft Entra Identity Protection con Microsoft Entra ID Premium P2. ad esempio i report sulle credenziali perse. Windows Hello for Business ha requisiti specifici quando si usa la sincronizzazione dell'hash delle password. Microsoft Entra Domain Services richiede la sincronizzazione dell'hash delle password per creare utenti con le relative credenziali aziendali nel dominio gestito.

- Continuità aziendale. La sincronizzazione dell'hash delle password con l'autenticazione cloud è altamente disponibile come servizio cloud in grado di consentire la scalabilità a tutti i data center Microsoft. Per avere la certezza che la sincronizzazione dell'hash delle password non resti inattiva per lunghi periodi di tempo, distribuire un secondo server Microsoft Entra Connect in modalità di staging in una configurazione di standby.

- Considerazioni. Attualmente, la sincronizzazione dell'hash delle password non applica immediatamente le modifiche apportate allo stato degli account locali. In questo caso, un utente ha accesso alle app cloud fino a quando lo stato dell'account utente non viene sincronizzato con Microsoft Entra ID. Per superare questa limitazione, le organizzazioni possono eseguire un nuovo ciclo di sincronizzazione dopo gli aggiornamenti in blocco agli stati degli account utente locali effettuati dagli amministratori, come ad esempio la disabilitazione di account.

Autenticazione pass-through (PTA) di Microsoft Entra. Fornisce una semplice convalida della password per i servizi di autenticazione di Microsoft Entra utilizzando un agente software in esecuzione su uno o più server locali. I server convalidano gli utenti direttamente con l'istanza locale di Active Directory, che assicura che la convalida delle password non venga eseguita nel cloud. Le aziende che per questioni di sicurezza devono applicare immediatamente gli stati degli account utente locali, i criteri di gestione delle password e gli orari di accesso possono usare questo metodo di autenticazione.

- Lavoro richiesto. Per l'autenticazione pass-through sono necessari uno o più agenti leggeri (se ne consigliano tre) installati sui server esistenti. Questi agenti devono avere accesso ad Active Directory Domain Services locale, inclusi i controller di dominio AD locali. Richiedono inoltre l'accesso in uscita a Internet e l'accesso ai controller di dominio. Per questo motivo la distribuzione degli agenti in una rete perimetrale non è supportata.

- Esperienza utente. Per migliorare l'esperienza di accesso degli utenti, distribuire l'accesso SSO facile con l'autenticazione pass-through. Seamless SSO elimina i prompt non necessari s dopo che gli utenti hanno effettuato l'accesso.

- Scenari avanzati. L'autenticazione pass-through applica i criteri account locali al momento dell'accesso. È ad esempio possibile negare l'accesso quando lo stato dell'account di un utente locale è disabilitato o bloccato oppure quando la password scade. L'accesso può essere negato anche se il tentativo di accesso non rientra negli orari di accesso consentiti per l'utente.

- Continuità aziendale. È consigliabile distribuire due agenti di autenticazione pass-through aggiuntivi, Questi extra si aggiungono al primo agente nel server Microsoft Entra Connect. Questa distribuzione offre disponibilità elevata per le richieste di autenticazione. Quando si dispone di tre agenti di distribuzione, un agente può avere comunque esito negativo quando un altro agente è inattivo per manutenzione.

- Considerazioni. È possibile usare la sincronizzazione dell'hash delle password come metodo di autenticazione di backup per l'autenticazione pass-through, quando gli agenti non possono convalidare le credenziali di un utente per un guasto importante a livello locale. Il failover alla sincronizzazione dell'hash delle password non avviene automaticamente ed è necessario usare Microsoft Entra Connect per cambiare metodo di accesso manualmente.

Autenticazione federata

Se si sceglie questo metodo di autenticazione, Microsoft Entra ID trasferisce il processo di autenticazione a un sistema di autenticazione attendibile separato, ad esempio un sistema Active Directory Federation Services (AD FS) locale, per convalidare la password dell'utente. Il sistema di autenticazione è in grado di offrire altri requisiti di autenticazione avanzati. Alcuni esempi sono l'autenticazione basata su smart card o l'autenticazione a più fattori di terze parti.

Lavoro richiesto. Un sistema di autenticazione federata si affida a un sistema esterno attendibile per autenticare gli utenti. Alcune aziende desiderano riutilizzare il proprio investimento nel sistema federato esistente con la propria soluzione di identità ibrida Microsoft Entra. La manutenzione e la gestione del sistema federato non rientra nel controllo di Microsoft Entra ID. È compito dell'organizzazione assicurarsi che il sistema federato usato venga implementato in modo sicuro e sia in grado di gestire il carico di autenticazione.

Esperienza utente. L'esperienza utente di autenticazione federata dipende dall'implementazione delle funzionalità, dalla topologia e dalla configurazione della farm federativa. Alcune organizzazioni hanno bisogno di questa flessibilità per adattare e configurare l'accesso alla farm federativa in base alle proprie esigenze di sicurezza. Ad esempio, è possibile configurare gli utenti e i dispositivi connessi internamente perché effettuino l'accesso automaticamente, senza richiedere l'immissione di credenziali. La configurazione funziona perché hanno già effettuato l'accesso ai dispositivi. Se necessario, alcune funzionalità di sicurezza avanzate possono complicare la procedura di accesso degli utenti.

Scenari avanzati. Una soluzione di autenticazione federata è necessaria quando i clienti hanno un requisito di autenticazione che Microsoft Entra ID non supporta in modo nativo.

- Autenticazione che richiede smart card o certificati.

- Server MFA locali o provider di procedure di autenticazione a più fattori di terze parti che richiedono un provider di identità federata.

- Autenticazione tramite soluzioni di autenticazione di terze parti.

- Accesso che richiede un sAMAccountName, ad esempio DOMINIO\nome utente, anziché un nome dell'entità utente (UPN), ad esempio user@domain.com.

Continuità aziendale. I sistemi federati richiedono in genere un array di server con bilanciamento del carico, noto come farm. Questa farm è configurata in una topologia di rete interna e perimetrale per garantire la disponibilità elevata per le richieste di autenticazione.

Considerazioni. I sistemi federati richiedono in genere un investimento più significativo in infrastruttura locale. La maggior parte delle organizzazioni sceglie questa opzione se ha già investito in un sistema di federazione locale e se l'uso di un singolo provider di identità è un requisito aziendale imprescindibile. La federazione prevede modalità d'uso e risoluzione dei problemi più complesse rispetto alle soluzioni di autenticazione cloud.

Diagrammi dell'architettura

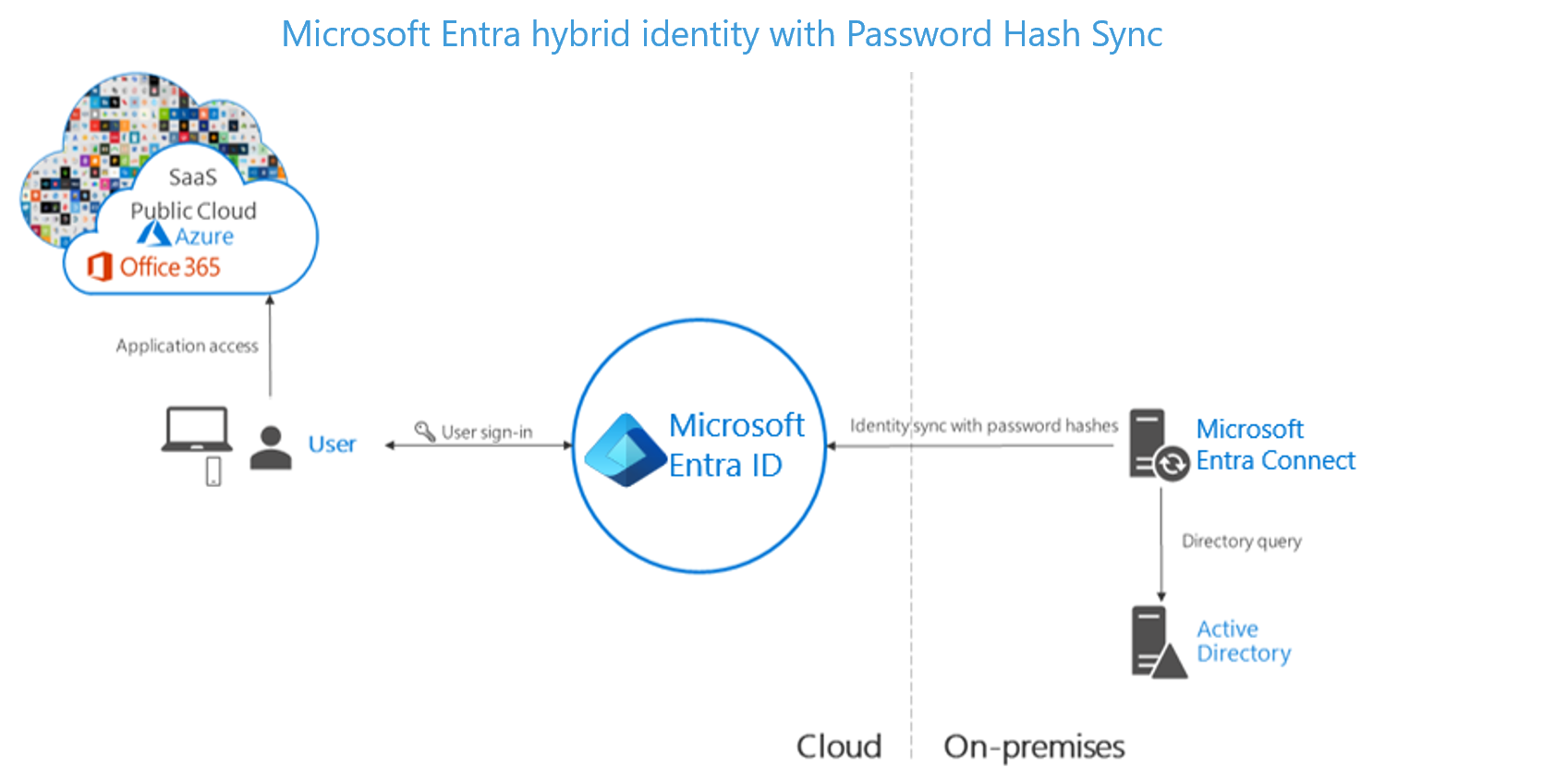

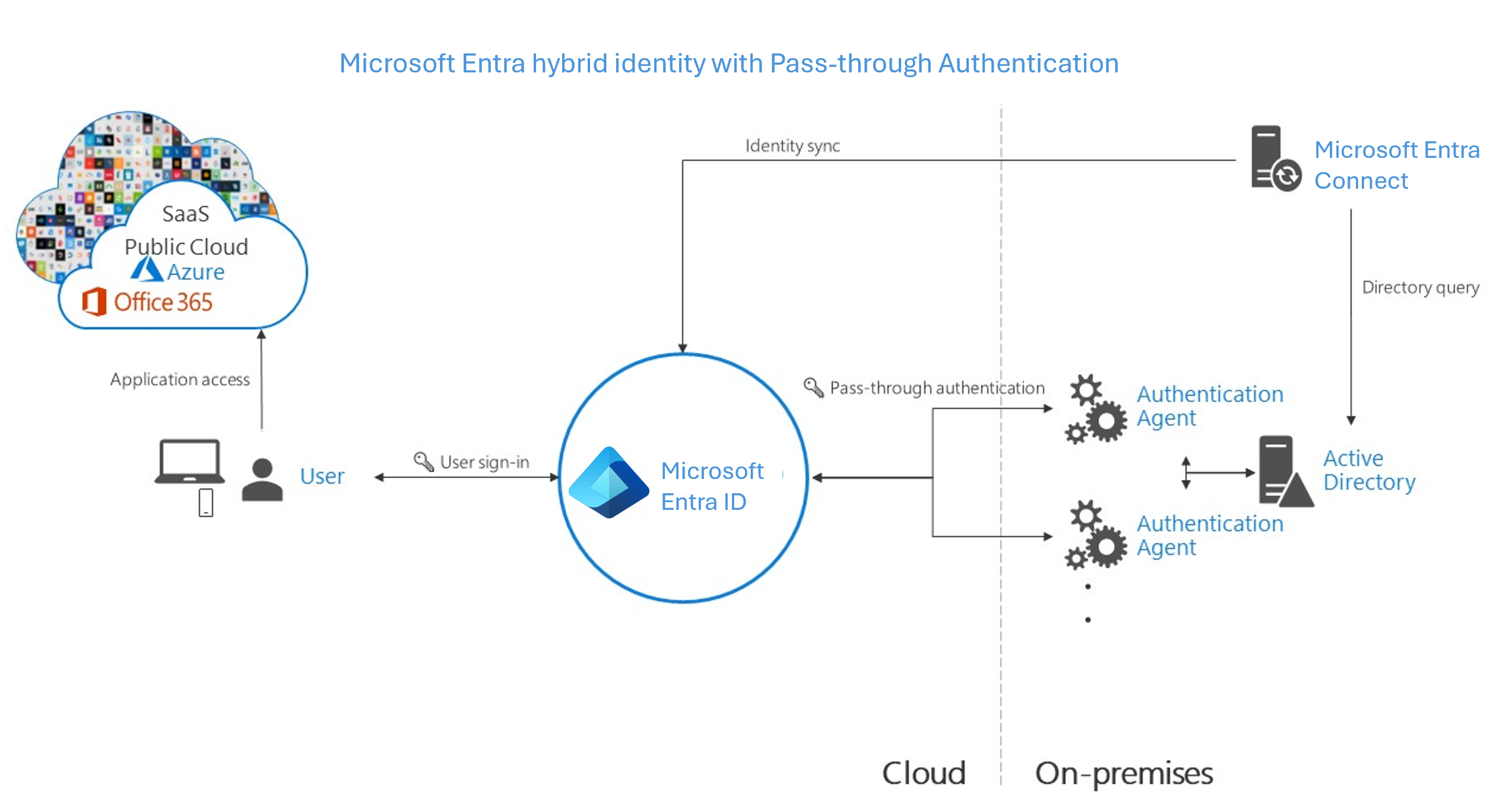

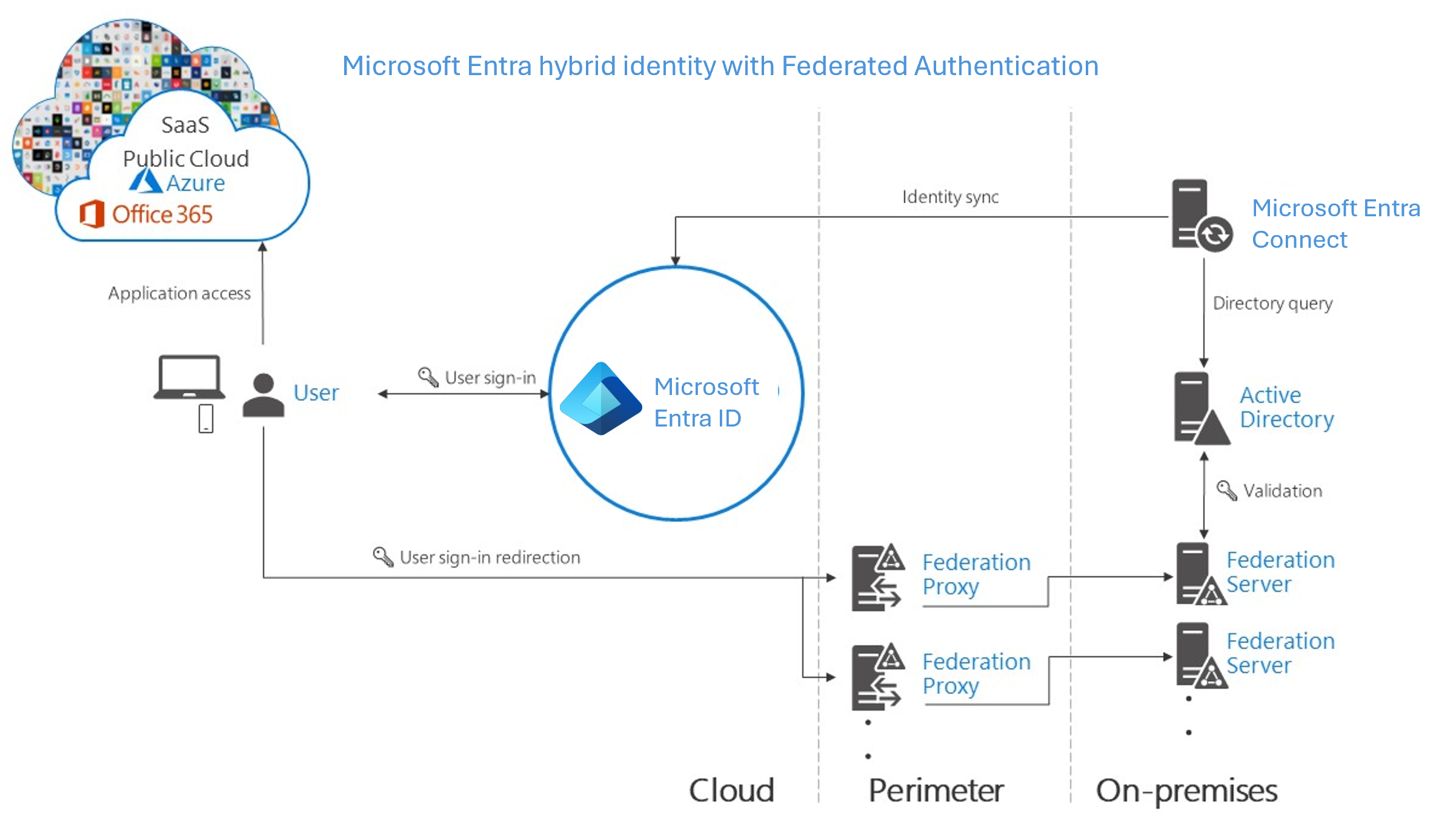

I diagrammi seguenti definiscono i componenti dell'architettura generale necessari per ogni metodo di autenticazione che è possibile usare con la soluzione ibrida di gestione delle identità di Microsoft Entra. Questi diagrammi forniscono una panoramica utile per confrontare le differenze tra le soluzioni.

Semplicità della soluzione di sincronizzazione dell'hash delle password:

Requisiti dell'autenticazione pass-through a livello di agente, con due agenti per la ridondanza:

Componenti necessari per la federazione nella rete interna e perimetrale dell'organizzazione:

Consigli

Il sistema di gestione delle identità garantisce che gli utenti abbiano accesso alle app cloud e line-of-business trasferite e rese disponibili nel cloud. Per mantenere produttivi gli utenti autorizzati e tenere i malintenzionati alla larga dai dati sensibili dell'organizzazione, l'autenticazione controlla l'accesso alle app.

Usare o abilitare la sincronizzazione dell'hash delle password indipendentemente dal metodo di autenticazione scelto, per i motivi seguenti:

Disponibilità elevata e ripristino di emergenza. L'autenticazione pass-through e la federazione si basano sull'infrastruttura locale. Per l'autenticazione pass-through, il footprint locale include l'hardware del server e di rete richiesto dagli agenti di autenticazione pass-through. Per la federazione, il footprint locale è ancora maggiore. Richiede infatti che i server nella rete perimetrale inoltrino tramite proxy le richieste di autenticazione ai server federativi interni. Per evitare singoli punti di guasto, distribuire server ridondanti. Le richieste di autenticazione verranno sempre soddisfatte anche in caso di guasto di un componente. Sia l'autenticazione pass-through che la federazione fanno anche affidamento sui controller di dominio, anch'essi soggetti a guasti, per rispondere alle richieste di autenticazione. Molti di questi componenti hanno bisogno di manutenzione per conservare uno stato di integrità. Le interruzioni si verificano con maggiore probabilità quando la manutenzione non viene pianificata e implementata correttamente. Evita interruzioni utilizzando la sincronizzazione dell'hash delle password perché il servizio di autenticazione cloud di Microsoft Entra viene ridimensionato a livello globale ed è sempre disponibile.

Sopravvivenza alle interruzioni locali. Le conseguenze di un'interruzione locale causata da attacchi informatici o emergenze possono essere significative e spaziano da un danno alla reputazione del marchio alla paralisi delle organizzazioni che non sono in grado di gestire l'attacco. Recentemente, molte organizzazioni sono state vittime di attacchi di malware, inclusi ransomware mirati, che hanno reso inattivi i server locali. Nel fornire il proprio supporto ai clienti che devono affrontare questi tipi di attacchi, Microsoft ha notato due categorie di organizzazioni:

- Organizzazioni che avevano attivato la sincronizzazione dell'hash delle password con l'autenticazione federata o pass-through e che cambiano il metodo di autenticazione principale. Possono quindi usare la sincronizzazione dell'hash delle password. Sono tornati online in poche ore. Usando l'accesso alla posta elettronica tramite Microsoft 365, hanno lavorato per risolvere i problemi e accedere ad altri carichi di lavoro basati sul cloud.

- Le organizzazioni che in precedenza non avevano abilitato la sincronizzazione dell'hash delle password sono dovute ricorrere a sistemi di posta elettronica consumer esterni non attendibili per le comunicazioni per risolvere i problemi. In questi casi, hanno impiegato settimane per ripristinare l'infrastruttura di identità locale e solo successivamente gli utenti sono stati in grado di accedere di nuovo alle app basate sul cloud.

Identity Protection Uno dei modi migliori per proteggere gli utenti nel cloud è Microsoft Entra Identity Protection con Microsoft Entra Premium P2. Microsoft esegue continuamente l'analisi di Internet alla ricerca degli elenchi di nomi utente e password venduti e resi disponibili sul dark web dai malintenzionati. Microsoft Entra ID può utilizzare queste informazioni per verificare se uno dei nomi utente e delle password dell'organizzazione è compromesso. È pertanto essenziale abilitare la sincronizzazione dell'hash delle password indipendentemente dal metodo di autenticazione usato, che si tratti di autenticazione federata o pass-through. Le credenziali perse vengono presentate in forma di report. Usare queste informazioni per impedire o imporre agli utenti di cambiare la password quando cercano di accedere con una password persa.

Concetti di progettazione di Microsoft Entra Connect

Questa sezione illustra le aree da prendere in considerazione durante la progettazione dell'implementazione di Microsoft Entra Connect. Si tratta di un'analisi approfondita di determinate aree e questi concetti vengono illustrati brevemente anche in altri documenti.

sourceAnchor

L'attributo sourceAnchor viene definito come un attributo immutabile durante il ciclo di vita di un oggetto. Identifica in modo univoco un oggetto come lo stesso oggetto in locale e in Microsoft Entra ID. L'attributo viene definito anche immutableId e i due nomi sono usati in modo intercambiabile. L'attributo viene usato per gli scenari seguenti:

- Quando viene compilato o ricompilato un nuovo server del motore di sincronizzazione dopo uno scenario di ripristino di emergenza, questo attributo collega gli oggetti esistenti in Microsoft Entra ID con oggetti locali.

- Se si passa da un'identità solo cloud a un modello di identità sincronizzato, tale attributo consente agli oggetti di "trovare la perfetta corrispondenza" tra gli oggetti esistenti in Microsoft Entra ID e oggetti locali.

- Se si usa la federazione, questo attributo viene usato insieme a userPrincipalName nell'attestazione per identificare in modo univoco un utente.

Il valore dell'attributo deve rispettare le regole seguenti:

La lunghezza del testo deve essere inferiore a 60 caratteri

- I caratteri diversi da a-z, A-Z o 0-9 vengono codificati e conteggiati come tre caratteri

Non deve contenere un carattere speciale:

\ ! # $ % & * + / = ? ^ { } | ~ > < ( ) ' ; : , [ ] " @ _Deve essere univoco a livello globale

Deve essere una stringa, un valore intero o un numero binario

Non deve essere basato sul nome dell'utente, poiché i nomi possono cambiare

Non deve fare distinzione tra maiuscole e minuscole né contenere valori che variano in base alle maiuscole/minuscole

Deve essere assegnato quando viene creato l'oggetto

Se è presente una singola foresta locale, l'attributo da usare è objectGuid. È anche possibile usare l'attributo objectGuid quando si usano le impostazioni rapide in Microsoft Entra Connect. nonché l'attributo usato da DirSync. Se sono presenti più foreste e non si spostano gli utenti tra foreste e domini, l'attributo da usare è objectGUID. Un'altra soluzione consiste nello scegliere un attributo esistente che si sa che non cambierà. Uno degli attributi più comunemente usati è employeeID. Se si prende in considerazione un attributo che contiene lettere, assicurarsi che non ci sia alcuna possibilità che le lettere maiuscole e/o minuscole usate per il valore dell'attributo possano cambiare. Gli attributi non validi che non devono essere usati includono quelli con il nome dell'utente. Dopo aver deciso l'attributo sourceAnchor, la procedura guidata archivia le informazioni nel tenant di Microsoft Entra. Le informazioni verranno usate dall'installazione futura di Microsoft Entra Connect.

Accesso a Microsoft Entra

Le impostazioni di sincronizzazione dell'integrazione directory locale con Microsoft Entra ID possono influire sul modo in cui l'utente esegue l'autenticazione. Microsoft Entra utilizza userPrincipalName (UPN) per autenticare l'utente. Quando si sincronizzano gli utenti è tuttavia necessario scegliere con attenzione l'attributo da usare per userPrincipalName. Quando si seleziona l'attributo per specificare il valore di nome dell'entità utente (UPN) da usare in Azure è necessario verificare quanto segue:

- I valori di attributo devono essere conformi alla sintassi UPN (RFC 822), con il formato nomeutente@dominio

- Il suffisso nei valori corrisponde a uno dei domini personalizzati verificati in Microsoft Entra ID

Nelle impostazioni rapide come attributo deve essere scelto userPrincipalName. Se l'attributo userPrincipalName non contiene il valore che si vuole che gli utenti usino per accedere ad Azure, è necessario scegliere l'opzione Installazione personalizzata.

Stato del dominio personalizzato e nome dell'entità utente

Assicurarsi che sia presente un dominio verificato per il suffisso del nome dell'entità utente (UPN). John è un utente di contoso.com. Si vuole che John usi l'UPN john@contoso.com locale per accedere ad Azure dopo aver sincronizzato gli utenti con la directory di Microsoft Entra contoso.onmicrosoft.com. A tale scopo, è necessario aggiungere e verificare contoso.com come dominio personalizzato in Microsoft Entra ID prima di iniziare a sincronizzare gli utenti. Se il suffisso UPN di John, ad esempio contoso.com, non corrisponde a un dominio verificato in Microsoft Entra ID, allora lo strumento lo sostituisce con contoso.onmicrosoft.com.

Alcune organizzazioni usano domini non instradabili, ad esempio contoso.local, o domini semplici con etichetta singola come contoso. Non è possibile verificare un dominio non instradabile. Microsoft Entra Connect può eseguire la sincronizzazione solo con un dominio verificato in Microsoft Entra ID. Quando si crea una directory Microsoft Entra, viene creato un dominio instradabile che diventa dominio predefinito per Microsoft Entra ID, ad esempio contoso.onmicrosoft.com. Si rende quindi necessario verificare eventuali altri domini instradabili nello stesso scenario, nel caso in cui non si voglia eseguire la sincronizzazione con il dominio .onmicrosoft.com predefinito.

Microsoft EntraConnect rileva se l'esecuzione avviene in un ambiente di dominio non instradabile e avvisa che è opportuno non proseguire con le impostazioni rapide. Se si opera in un dominio non instradabile, è probabile che anche l'UPN degli utenti abbia un suffisso non instradabile. Se ad esempio si usa contoso.local, Microsoft Entra Connect suggerisce di usare le impostazioni personalizzate invece delle impostazioni rapide. Con le impostazioni personalizzate è possibile specificare l'attributo da usare come nome UPN per l'accesso ad Azure dopo la sincronizzazione degli utenti con Microsoft Entra ID.

Topologie per Microsoft Entra Connect

Questa sezione illustra diverse topologie locali e di Microsoft Entra ID che usano il servizio di sincronizzazione Microsoft Entra Connect come soluzione di integrazione principale. Sono incluse le configurazioni supportate e quelle non supportate.

| Topologia comune | Descrizione |

|---|---|

| Foresta singola, singolo tenant di Microsoft Entra | La topologia più comune è una singola foresta locale, con uno o più domini e un singolo tenant di Microsoft Entra. Per l'autenticazione, viene usata la sincronizzazione dell'hash delle password. L'installazione rapida di Microsoft Entra Connect supporta solo questa topologia. |

| Più foreste, singolo tenant di Microsoft Entra | In molte organizzazioni sono presenti ambienti con più foreste Active Directory locali. La presenza di più foreste Active Directory locali può essere dovuta a vari motivi. Esempi tipici sono costituiti da progettazioni con foreste di account-risorse e dai risultati di fusioni o acquisizioni. Quando si dispone di più foreste, tutte le foreste devono essere raggiungibili da un singolo server di sincronizzazione Microsoft Entra Connect. Il server deve fare parte di un dominio. Se è necessario raggiungere tutte le foreste, è possibile inserire il server in una rete perimetrale. |

| Più foreste, un unico server di sincronizzazione, utenti rappresentati in una sola directory | In questo ambiente tutte le foreste locali vengono considerate entità separate. Nessun utente è presente in nessuna altra foresta. Ogni foresta presenta un'organizzazione Exchange dedicata e non viene effettuata alcuna sincronizzazione dell'elenco di indirizzi globale (GALSync) tra le foreste. Questa topologia può presentarsi dopo una fusione o acquisizione o in un'organizzazione in cui ogni business unit opera in modo indipendente. Queste foreste si trovano nella stessa organizzazione in Microsoft Entra ID e vengono visualizzate con un elenco indirizzi globale unificato (GAL). Nell'immagine precedente, ogni oggetto in ogni foresta viene rappresentato una volta nel metaverso e aggregato nel tenant di destinazione. |

| Più foreste: a maglia completa con GALSync facoltativo | Una topologia a maglia completa consente di individuare utenti e risorse in qualsiasi foresta. In genere esistono trust bidirezionali tra le foreste. Se Exchange è presente in più di una foresta, potrebbe essere disponibile (facoltativamente) una soluzione GALSync locale. Ogni utente viene quindi rappresentato come un contatto in tutte le altre foreste. GALSync viene in genere implementato tramite FIM 2010 o MIM 2016. Microsoft Entra Connect non può essere utilizzato per GALSync locale. |

| Più foreste, foresta di tipo account-risorse | In questo scenario una o più foreste risorse considerano attendibili tutte le foreste account. La foresta risorse presenta in genere uno schema di Active Directory esteso con Exchange e Teams. Tutti i servizi Exchange e Teams, con altri servizi condivisi, si trovano in questa foresta. Gli utenti hanno un account utente disabilitato in questa foresta e la cassetta postale è collegata alla foresta account. |

| server di gestione temporanea | Microsoft Entra Connect supporta l'installazione di un secondo server in modalità di gestione temporanea. Un server in questa modalità legge i dati da tutte le directory connesse, ma non esegue operazioni di scrittura in tali directory. Usa il normale ciclo di sincronizzazione e ha quindi a disposizione una copia aggiornata dei dati di identità. |

| Più tenant di Microsoft Entra | Esiste una relazione 1:1 tra un server di sincronizzazione Microsoft Entra Connect e un tenant. Per ogni tenant di Microsoft Entra, è necessaria un'installazione del server di sincronizzazione Microsoft Entra Connect. Le istanze del tenant di Active Directory sono isolate in base alla progettazione. Gli utenti di un tenant infatti non possono visualizzare gli utenti dell'altro tenant. La separazione degli utenti è una configurazione supportata. Altrimenti, è necessario usare il singolo modello di tenant Microsoft Entra. |

| Ogni oggetto una sola volta in un tenant di Microsoft Entra | In questa topologia, un server di sincronizzazione Microsoft Entra Connect è connesso a ciascun tenant. I server di sincronizzazione Microsoft Entra Connect devono essere configurati per filtrare in modo che ognuno disponga di un set di oggetti che si escludono a vicenda su cui operare. Ad esempio, è possibile definire l'ambito di ogni server in modo che corrisponda a un dominio oppure a un'unità organizzativa specifica. |

Fattori del componente Microsoft Entra Connect

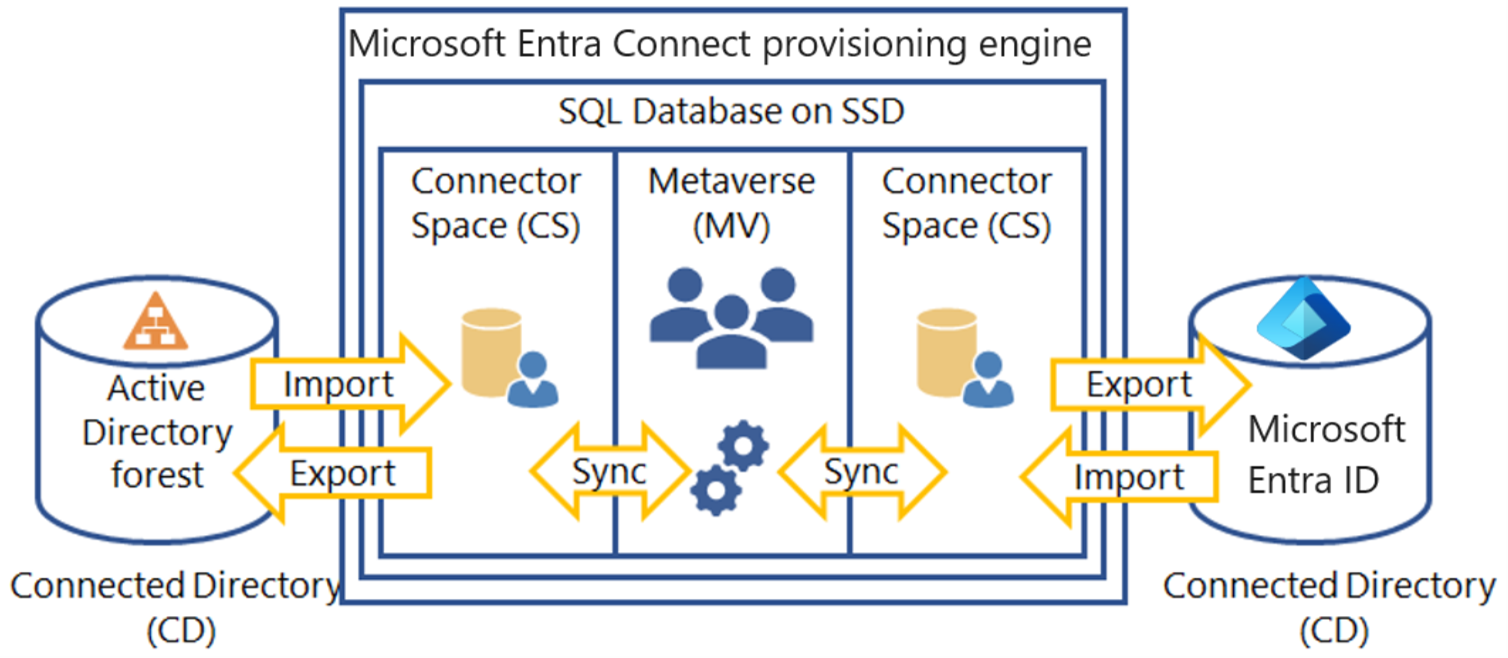

Il diagramma seguente mostra un'architettura generale del motore di provisioning che si connette a una singola foresta, anche se sono supportate più foreste. Questa architettura illustra l'interazione tra i vari componenti.

Il motore di provisioning si connette a ogni foresta di Active Directory e a Microsoft Entra ID. Il processo di lettura delle informazioni da ogni directory viene chiamato importazione. L'esportazione è invece l'aggiornamento delle directory dal motore di provisioning. La sincronizzazione valuta le regole relative a come gli oggetti si sposteranno all'interno del motore di provisioning.

Microsoft Entra Connect usa le aree di gestione temporanea, le regole e i processi seguenti per consentire la sincronizzazione da Active Directory a Microsoft Entra ID:

- Spazio connettore: gli oggetti di ogni directory connessa, ovvero le directory effettive, vengono inseriti temporaneamente qui prima di poter essere elaborati dal motore di provisioning. Microsoft Entra ID ha il proprio spazio connettore e ogni foresta a cui ci si connette ha il proprio spazio connettore.

- Metaverse (MV): gli oggetti da sincronizzare vengono creati qui in base alle regole di sincronizzazione. Gli oggetti devono esistere nel metaverse prima di poter popolare gli oggetti e gli attributi per le altre directory connesse. Esiste un solo metaverse.

- Regole di sincronizzazione: determinano quali oggetti verranno creati (proiettati) o connessi (aggiunti) negli oggetti del metaverse. Le regole di sincronizzazione determinano anche quali valori degli attributi verranno copiati o trasformati in e dalle directory.

- Profili di esecuzione: aggregano i passaggi del processo di copia degli oggetti e dei valori degli attributi in base alle regole di sincronizzazione tra le aree di staging e le directory connesse.

Sincronizzazione cloud di Microsoft Entra

La sincronizzazione cloud di Microsoft Entra Connect è stata progettata per realizzare gli obiettivi dell'identità ibrida a livello di sincronizzazione di utenti, gruppi e contatti con Microsoft Entra ID. La sincronizzazione viene eseguita usando l'agente di provisioning cloud invece dell'applicazione Microsoft Entra Connect. Può essere usata assieme alla sincronizzazione di Microsoft Entra Connect e offre i vantaggi seguenti:

- Supporto per la sincronizzazione con un tenant di Microsoft Entra da un ambiente foresta Active Directory disconnesso da più foreste: Gli scenari comuni includono fusioni e acquisizioni. Le foreste di Active Directory dell'azienda acquisita sono isolate dalle foreste di Active Directory della società padre. Lo stesso vale per le aziende che storicamente hanno avuto più foreste di Active Directory.

- Installazione semplificata con agenti di provisioning leggeri: Gli agenti fungono da bridge da AD a Microsoft Entra ID, con tutta la configurazione di sincronizzazione gestita nel cloud.

- È possibile usare più agenti di provisioning per semplificare le distribuzioni a disponibilità elevata, in particolare per le organizzazioni che si basano sulla sincronizzazione dell'hash delle password da AD a Microsoft Entra ID.

- Supporto per gruppi di grandi dimensioni con un massimo di 50.000 membri. Durante la sincronizzazione di gruppi di grandi dimensioni è consigliabile usare solo il filtro di definizione dell'ambito delle unità organizzative.

Con la sincronizzazione cloud di Microsoft Entra Connect, il provisioning da AD a Microsoft Entra ID viene orchestrato in Microsoft Online Services. Un'organizzazione deve solo distribuire, nell'ambiente locale o in hosting su IaaS, un agente leggero che funga da bridge tra Microsoft Entra ID e AD. La configurazione di provisioning viene archiviata e gestita come parte del servizio. Promemoria che la sincronizzazione viene eseguita ogni 2 minuti.