Implementare e gestire la federazione

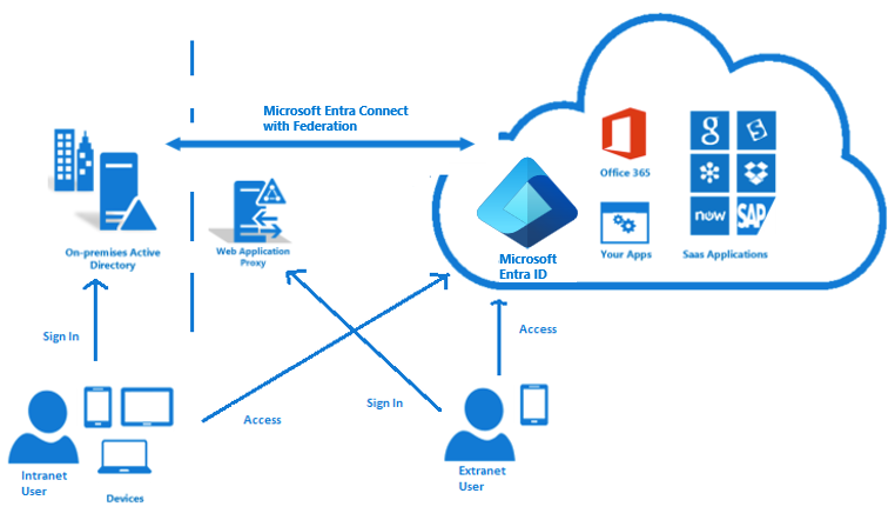

La federazione può usare una farm di Active Directory locale nuova o esistente in Windows Server 2012 R2 (o versioni successive) e Microsoft Entra Connect consente agli utenti di accedere alle risorse di Microsoft Entra usando la password locale.

Per federazione si intende una raccolta di domini che hanno stabilito una relazione di trust. Il livello di attendibilità varia, ma in genere include l'autenticazione e quasi sempre include l'autorizzazione. Una federazione tipica può includere numerose organizzazioni che hanno stabilito una relazione di trust per l'accesso condiviso per un set di risorse.

È possibile federare l'ambiente locale con Microsoft Entra ID e usare questa federazione per l'autenticazione e l'autorizzazione. Questo metodo di accesso garantisce che qualsiasi operazione di autenticazione utente venga eseguita in locale. Questo metodo consente agli amministratori di implementare livelli di controllo di accesso più rigorosi. La federazione tramite AD FS e PingFederate è disponibile.

Con l'accesso federato, gli utenti possono accedere ai servizi basati su Microsoft Entra con le password locali. Inoltre, fino a quando si trovano nella rete aziendale, non hanno bisogno di immetterle. Usando l'opzione di federazione con AD FS, è possibile distribuire una farm nuova o esistente con AD FS in Windows Server 2012 R2 o versione successiva. Se si sceglie di specificare una farm esistente, Microsoft Entra Connect configura l'attendibilità tra la farm e Microsoft Entra ID in modo che gli utenti possano accedere.

Requisito di distribuzione della federazione con AD FS e Microsoft Entra Connect

Per la distribuzione in una farm AD FS, è necessario quanto segue:

- Credenziali di amministratore locale nei server federativi in uso.

- Credenziali di amministratore locale in qualsiasi server di gruppi di lavoro (non aggiunto a un dominio) in cui si intende distribuire il ruolo Proxy applicazione Web.

- Il computer in cui viene eseguita la procedura guidata deve essere in grado di connettersi a qualsiasi altro computer sul quale si desidera installare AD FS o il Proxy applicazione Web tramite Gestione remota Windows.

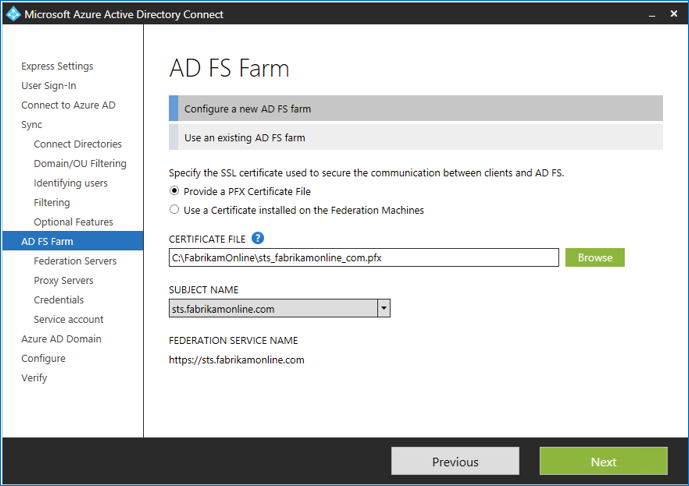

Configurare la federazione utilizzando Microsoft Entra Connect per connettersi a una farm AD FS

Specificare i server AD FS Specificare i server in cui si vuole installare AD FS. È possibile aggiungere uno o più server, in base alle esigenze di capacità. Prima di definire la configurazione, aggiungere tutti i server AD FS ad Active Directory. Questo passaggio non è necessario per i server proxy applicazione Web. È consigliabile installare un singolo server AD FS per distribuzioni di test e pilota. Dopo la configurazione iniziale, è possibile aggiungere e distribuire altri server per soddisfare i requisiti di ridimensionamento, eseguendo di nuovo Microsoft Entra Connect.

Specificare i server proxy applicazione Web Specificare i server proxy applicazione Web. Il server proxy applicazione Web viene distribuito nella rete perimetrale, davanti alla rete Extranet. Supporta le richieste di autenticazione provenienti dalla Extranet. È possibile aggiungere uno o più server, in base alle esigenze di capacità. Dopo la configurazione iniziale, è possibile aggiungere e distribuire altri server per soddisfare i requisiti di ridimensionamento, eseguendo di nuovo Microsoft Entra Connect.

Specificare l'account del servizio per il servizio AD FS Il servizio AD FS richiede un account del servizio di dominio per autenticare gli utenti e cercare le informazioni sugli utenti in Active Directory. Supporta due tipi di account di servizio:

- Account del servizio gestito del gruppo

- Account utente di dominio

Selezionare il dominio Microsoft Entra che si desidera federare Utilizzare la pagina del dominio Microsoft Entra per configurare la relazione di federazione tra AD FS e Microsoft Entra ID. Qui si configura AD FS per fornire token di sicurezza per Microsoft Entra ID. È anche possibile configurare Microsoft Entra ID per considerare attendibili i token di questa istanza di AD FS. In questa pagina è possibile configurare solamente un singolo dominio nell'installazione iniziale. È possibile configurare più domini in un secondo momento eseguendo nuovamente Microsoft Entra Connect.

Strumenti di Microsoft Entra Connect per gestire la federazione

È possibile completare varie attività correlate ad AD FS in Microsoft Entra Connect con un intervento minimo dell'utente attraverso l’utilizzo della procedura guidata Microsoft Entra Connect. Al termine dell'installazione guidata di Microsoft Entra Connect, è possibile eseguire nuovamente la procedura guidata per altre attività. Ad esempio, è possibile usare la procedura guidata per ripristinare l'attendibilità con Microsoft 365, eseguire la federazione con l'ID di accesso Microsoft Entra usando l'ID di accesso alternativo e aggiungere un server PROXY applicazione Web AD FS (WAP).

Riparare la relazione di trust È possibile usare Microsoft Entra Connect per controllare l'integrità corrente della relazione di trust di AD FS e Microsoft Entra e intraprendere le azioni appropriate per ripararla.

Eseguire la federazione con Microsoft Entra ID usando AlternateID È consigliabile che il nome dell'entità utente (UPN) locale e il nome dell'entità utente cloud corrispondano. Se l'UPN locale usa un dominio non instradabile (ad esempio Contoso.local) o non può essere modificato a causa delle dipendenze dell'applicazione locale, è consigliabile configurare un ID di accesso alternativo. L'ID di accesso alternativo consente di configurare un'esperienza di accesso in cui gli utenti possono accedere con un attributo diverso dal relativo UPN, ad esempio la posta elettronica. La scelta per nome dell’entità utente in Microsoft Entra ID Connect viene impostata per impostazione predefinita sull'attributo userPrincipalName in Active Directory. Se si sceglie un altro attributo per Nome entità utente e si esegue la federazione con AD FS, Microsoft Entra Connessione configurerà AD FS per l'ID di accesso alternativo.

Aggiungere un dominio federato È facile aggiungere un dominio da federare con Microsoft Entra ID usando Microsoft Entra Connect. Microsoft Entra Connect aggiunge il dominio per la federazione e modifica le regole di attestazione per riflettere correttamente l'emittente quando si dispone di più domini federati con Microsoft Entra ID.

Inoltre, aggiungere un server AD FS e aggiungere un server proxy applicazione Web AD FS.

Writeback dispositivi

Il writeback dei dispositivi viene usato per abilitare l'accesso condizionale basato su dispositivo per i dispositivi protetti da AD FS. L'accesso condizionale offre maggiore sicurezza e garantisce che l'accesso alle applicazioni venga concesso solo ai dispositivi attendibili. La maggiore sicurezza offerta dal writeback dei dispositivi deriva dalla sincronizzazione di tutti i dispositivi registrati in Azure di nuovo in Active Directory locale. Quando viene configurato durante l'installazione, vengono eseguite queste operazioni per preparare la foresta Active Directory:

- Se non esistono già, crea e configura nuovi contenitori e oggetti in CN=Device Registration Configuration,CN=Services,CN=Configuration,[forest dn ].

- Se non esistono già, crea e configura nuovi contenitori e oggetti in: CN=RegisteredDevices,[domain-dn]. Gli oggetti dispositivo verranno creati in questo contenitore.

- Impostare le autorizzazioni necessarie nell'account Microsoft Entra Connector per gestire i dispositivi nell'istanza di Active Directory.