Implementare Windows Firewall con macchine virtuali IaaS di Windows Server

L'amministratore di rete Contoso è preoccupato per le impostazioni del firewall in conflitto tra Firewall di Azure e Windows Defender Firewall con le macchine virtuali IaaS di Windows Server. Si analizza come configurare questi due sistemi in modo che lavorino insieme.

Che cos'è Windows Defender Firewall con sicurezza avanzata?

Windows Defender Firewall con sicurezza avanzata è un firewall basato su host che permette di migliorare la sicurezza di Windows Server. Windows Defender Firewall con sicurezza avanzata è molto più di un semplice firewall, perché include funzionalità quali i profili firewall e regole di sicurezza delle connessioni.

Nota

Nell'ambiente locale è possibile configurare manualmente Windows Defender Firewall con sicurezza avanzata in ogni server oppure usare Criteri di gruppo per configurare centralmente le regole del firewall.

Configurazione delle regole di Windows Defender Firewall

Le regole comprendono una raccolta di criteri che definiscono il traffico che sarà consentito, bloccato o protetto con il firewall. È possibile configurare vari tipi di regole, come illustra la tabella seguente.

| Tipo di regola | Descrizione |

|---|---|

| In entrata | Le regole in ingresso consentono o bloccano in modo esplicito il traffico che corrisponde ai criteri nelle regole. Ad esempio, è possibile configurare una regola per consentire il traffico HTTP dalla rete interna attraverso il firewall, ma bloccare lo stesso traffico se proviene da Internet. Alla prima installazione di Windows Server, tutto il traffico in ingresso non richiesto viene bloccato per impostazione predefinita. Per consentire il traffico in ingresso non richiesto, è necessario creare una regola in ingresso che descriva il traffico che si intende consentire. Per i ruoli e le funzionalità di Windows Server, non è necessario creare regole. Ad esempio, abilitando Microsoft Internet Information Services (IIS) consente di regolare automaticamente Windows Defender Firewall per consentire il traffico appropriato. È possibile modificare l'azione predefinita in modo da consentire o bloccare tutte le connessioni indipendentemente da eventuali regole. Se si consentono tutte le connessioni, la protezione offerta dal firewall viene di fatto rimossa. |

| In uscita | Windows Defender Firewall consente tutto il traffico in uscita, a meno che una regola non lo blocchi. Le regole in uscita consentono o negano in modo esplicito il traffico originato dal computer che corrisponde ai criteri nelle regole. Ad esempio, è possibile configurare una regola per bloccare in modo esplicito il traffico in uscita verso un computer attraverso il firewall, ma consentire lo stesso traffico per altri computer. Questa regola può specificare un indirizzo IP, un intervallo di indirizzi IP o un carattere jolly (*). |

| Sicurezza delle connessioni | Le regole del firewall e quelle di sicurezza delle connessioni sono complementari e contribuiscono a una strategia di difesa approfondita per proteggere il computer server. Le regole di sicurezza delle connessioni consentono di proteggere il traffico mediante Internet Protocol Security (IPSec) mentre il traffico attraversa la rete. Usare le regole di sicurezza delle connessioni per specificare che le connessioni tra due computer devono essere autenticate o crittografate. Le regole di sicurezza delle connessioni specificano come e quando viene eseguita l'autenticazione. Tuttavia, non consentono connessioni. Per consentire una connessione, creare una regola in ingresso o in uscita. Dopo aver creato una regola di sicurezza delle connessioni è possibile specificare che le regole in ingresso e in uscita si applicano solo a utenti o computer specifici. |

Tipi di regole in ingresso e in uscita

In Windows Defender Firewall con sicurezza avanzata è possibile creare quattro tipi di regole in ingresso e in uscita, come illustra la tabella seguente.

| Tipo di regola in ingresso e in uscita | Descrizione |

|---|---|

| Regole programma | Queste regole consentono di controllare le connessioni per un programma indipendentemente dai numeri di porta usati. Usare questo tipo di regola del firewall per consentire la connessione basata sul programma che tenta di connettersi. Queste regole sono utili quando non si è certi della porta o di altre impostazioni necessarie perché si specifica solo il percorso del file eseguibile del programma (file EXE). |

| Regole porta | Queste regole consentono di controllare le connessioni per una porta TCP o UDP indipendentemente dall'applicazione. Usare questo tipo di regola del firewall per consentire la connessione basata sul numero di porta TCP o UDP su cui il computer tenta di connettersi. Specificare il protocollo e una o più porte locali. |

| Regole già definite | Queste regole consentono di controllare le connessioni per un componente di Windows, ad esempio la condivisione di file e stampanti o Active Directory Domain Services. Usare questo tipo di regola del firewall per consentire la connessione selezionando uno dei servizi nell'elenco. Questi tipi di componenti di Windows in genere aggiungono automaticamente le relative voci all'elenco durante l'installazione o la configurazione. È possibile abilitare e disabilitare una o più regole come gruppo. |

| Regole personalizzate | Queste regole possono essere combinazioni degli altri tipi di regole, ad esempio regole porta e regole programma. |

Amministrazione di Windows Defender Firewall

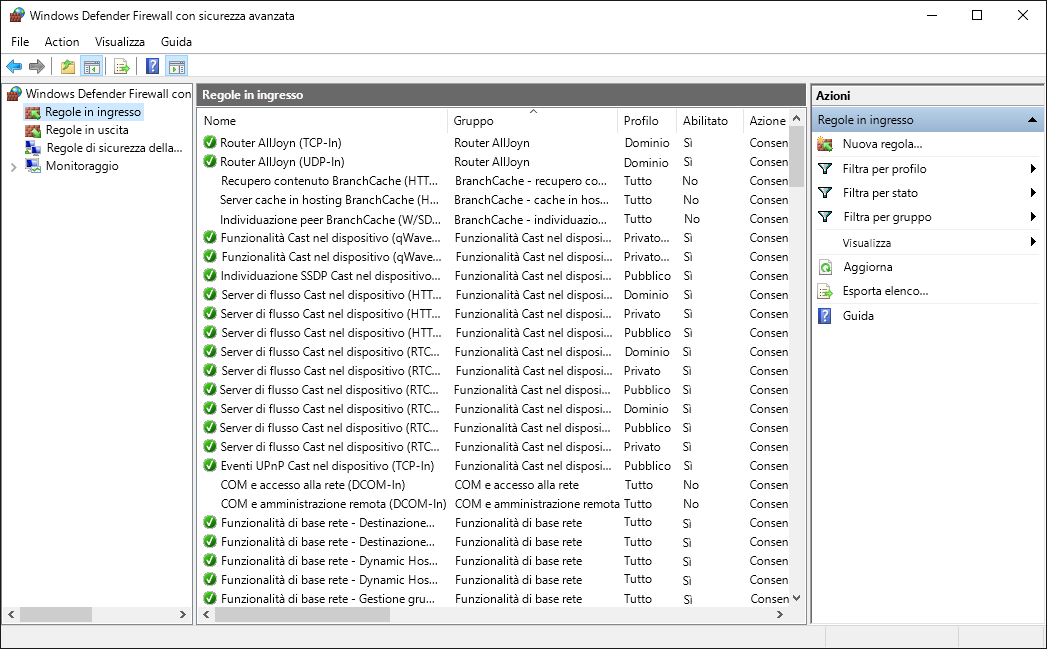

È possibile gestire Windows Defender Firewall con sicurezza avanzata usando l'interfaccia visualizzata nello screenshot seguente, oppure Windows PowerShell.

Uso di Windows PowerShell per l'amministrazione delle impostazioni del firewall

Sono disponibili molti cmdlet di Windows PowerShell che è possibile usare per l'amministrazione di Windows Firewall.

Ad esempio, per creare una regola del firewall per consentire l'uso dell'applicazione che usa il file eseguibile application.exe, al prompt dei comandi di Windows PowerShell immettere il comando seguente e premere INVIO:

New-NetFirewallRule -DisplayName “Allow Inbound Application” -Direction Inbound -Program %SystemRoot%\System32\application.exe -RemoteAddress LocalSubnet -Action Allow

Per modificare una regola esistente, al prompt dei comandi di Windows PowerShell immettere il comando seguente e premere INVIO:

Set-NetFirewallRule –DisplayName “Allow Web 80” -RemoteAddress 192.168.0.2

Per eliminare una regola esistente, al prompt dei comandi di Windows PowerShell immettere il comando seguente e premere INVIO:

Remove-NetFirewallRule –DisplayName “Allow Web 80”

Per ulteriori cmdlet di Windows PowerShell, visitare la pagina NetSecurity.

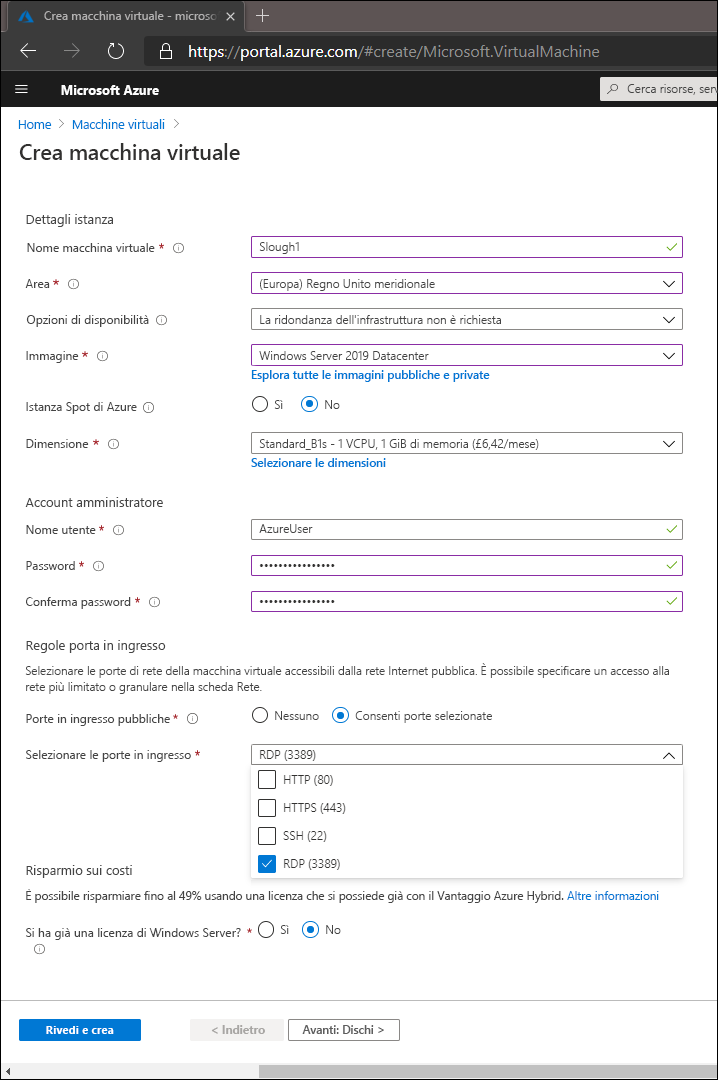

Creazione di regole del firewall durante la creazione di una macchina virtuale in Azure

Quando si creano macchine virtuali IaaS che eseguono Windows Server in Azure, è necessario prestare attenzione alla configurazione corretta del firewall. È possibile configurare Windows Defender Firewall con sicurezza avanzata per bloccare o consentire una porta consentita o bloccata da Firewall di Azure. Quando si crea una macchina virtuale in Azure per la prima volta, è necessario definire le Regole porta in ingresso. La mancata corrispondenza tra le impostazioni può creare confusione e rendere il servizio non disponibile.