Funzionamento del Firewall di Azure

Sono state apprese le funzionalità di base del Firewall di Azure e di Gestione firewall di Azure. Esaminiamo ora il funzionamento di queste tecnologie per garantire la sicurezza delle risorse di Azure. Queste informazioni consentono di valutare se Firewall di Azure è lo strumento giusto per la strategia di sicurezza di rete di Contoso.

Come il Firewall di Azure protegge una rete virtuale di Azure

Per comprendere il modo in cui il Firewall di Azure protegge la rete virtuale, tenere presente che esistono due caratteristiche chiave per qualsiasi distribuzione del Firewall di Azure:

- L'istanza del firewall dispone di un indirizzo IP pubblico a cui viene inviato tutto il traffico in ingresso.

- L'istanza del firewall dispone di un indirizzo IP privato a cui viene inviato tutto il traffico in uscita.

In altre parole, tutto il traffico, in ingresso e in uscita, passa attraverso il firewall. Per impostazione predefinita, il firewall nega l'accesso a tutti gli elementi. L'utente deve quindi configurare il firewall con le condizioni in cui il traffico è consentito. Ogni condizione viene chiamata regola e ogni regola applica uno o più controlli sui dati. Solo il traffico che supera tutte le regole del firewall è autorizzato a passare.

Il modo in cui il Firewall di Azure gestisce il traffico di rete dipende dalla provenienza del traffico:

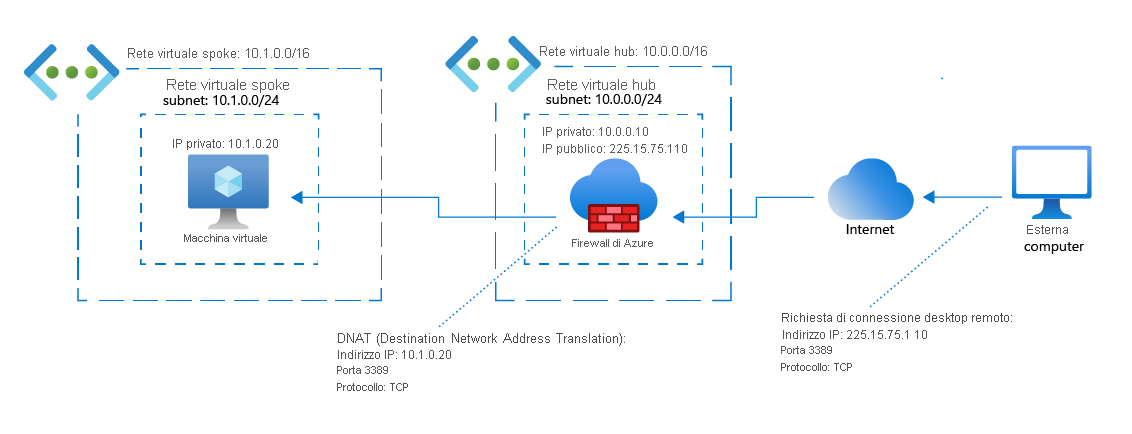

- Per il traffico in ingresso consentito, il Firewall di Azure usa DNAT per convertire l'indirizzo IP pubblico del firewall nell'indirizzo IP privato della risorsa di destinazione appropriata nella rete virtuale.

- Per il traffico in uscita consentito, il Firewall di Azure usa SNAT per convertire l'indirizzo IP di origine nell'indirizzo IP pubblico del firewall.

Nota

Il Firewall di Azure usa SNAT solo quando l'indirizzo IP di destinazione è esterno alla rete virtuale. Se l'indirizzo IP di destinazione proviene dallo spazio di indirizzi privato della rete virtuale, il Firewall di Azure non usa SNAT sul traffico.

Il ruolo del Firewall di Azure in una rete virtuale

Per un corretto funzionamento del Firewall di Azure, è necessario configurarlo come barriera tra una rete attendibile da proteggere e una non attendibile che può provocare potenziali problemi. In genere, il Firewall di Azure viene distribuito come barriera tra la rete virtuale di Azure e Internet.

Il Firewall di Azure è distribuito in modo ottimale usando una topologia di rete hub e spoke con le caratteristiche seguenti:

- Una rete virtuale che funge da punto di connettività centrale. Questa rete è la rete virtuale hub.

- Una o più reti virtuali con peering all'hub. Questi peer sono le reti virtuali spoke e vengono usati per eseguire il provisioning dei server del carico di lavoro.

L'istanza del firewall viene distribuita in una subnet della rete virtuale hub e quindi viene configurato tutto il traffico in ingresso e in uscita per attraversare il firewall.

Per configurare un'istanza del Firewall di Azure, seguire questa procedura generale:

- Creare una rete virtuale hub che includa una subnet per la distribuzione del firewall.

- Creare le reti virtuali spoke e i relativi server e subnet.

- Eseguire il peering tra le reti virtuali hub e spoke.

- Distribuire il firewall nella subnet dell'hub.

- Per il traffico in uscita, creare una route predefinita che invii il traffico da tutte le subnet all'indirizzo IP privato del firewall.

- Configurare il firewall con regole per filtrare il traffico in ingresso e in uscita.

Tipi di regole del Firewall di Azure

La tabella seguente descrive i tre tipi di regole che è possibile creare per un Firewall di Azure.

| Tipo di regola | Descrizione |

|---|---|

| NAT | Tradurre e filtrare il traffico Internet in ingresso in base all'indirizzo IP pubblico del firewall e al numero di porta specificato. Ad esempio, per abilitare una Connessione desktop remoto a una macchina virtuale, è possibile usare una regola NAT per convertire l'indirizzo IP pubblico del firewall e la porta 3389 all'indirizzo IP privato della macchina virtuale. |

| Applicazione | Filtrare il traffico in base a un nome di dominio completo. Ad esempio, è possibile usare una regola dell'applicazione per consentire al traffico in uscita di accedere a un'istanza del database SQL di Azure usando il nome di dominio completo server10.database.windows.net. |

| Rete | Filtrare il traffico in base a uno o più dei tre parametri di rete seguenti: indirizzo IP, porta e protocollo. Ad esempio, è possibile usare una regola di rete per consentire al traffico in uscita di accedere a un particolare server DNS a un indirizzo IP specificato usando la porta 53. |

Importante

Il Firewall di Azure applica le regole in ordine di priorità. Alle regole basate sull'Intelligence sulle minacce viene sempre assegnata la priorità più alta e queste regole vengono elaborate per prime. Successivamente, le regole vengono applicate in base al tipo: regole NAT, regole di rete e quindi regole dell'applicazione. All'interno di ogni tipo, le regole vengono elaborate in base ai valori di priorità assegnati al momento della creazione della regola, dal valore più basso a quello più alto.

Opzioni di distribuzione del Firewall di Azure

Il Firewall di Azure offre molte funzionalità progettate per semplificare la creazione e la gestione delle regole. Nella tabella seguente sono riassunte le varie funzionalità.

| Funzionalità | Descrizione |

|---|---|

| FQDN | Nome di dominio di un host o uno o più indirizzi IP. L'aggiunta di un nome di dominio completo a una regola dell'applicazione consente l'accesso a tale dominio. Quando si usa un nome di dominio completo in una regola dell'applicazione, è possibile usare caratteri jolly, ad esempio *.google.com. |

| Tag FQDN | Gruppo di FQDN Microsoft ben noti. L'aggiunta di un tag FQDN a una regola dell'applicazione consente l'accesso in uscita ai nomi FQDN del tag. Sono disponibili tag FQDN per Windows Update, Desktop virtuale Azure, diagnostica Windows, Backup di Azure e altro ancora. Microsoft gestisce i tag FQDN e non può essere modificato o creato. |

| Tag di servizio | Un gruppo di prefissi di indirizzi IP correlati a un servizio di Azure specifico. L'aggiunta di un tag di servizio a una regola di rete consente l'accesso al servizio rappresentato dal tag. Sono disponibili tag di servizio per decine di servizi di Azure, tra cui Backup di Azure, Azure Cosmos DB, App per la logica e altro ancora. Microsoft gestisce i tag del servizio e non può essere modificato o creato. |

| Gruppi IP | Un gruppo di indirizzi IP, ad esempio 10.2.0.0/16 o 10.1.0.0-10.1.0.31. È possibile usare un gruppo IP come indirizzo di origine in una regola NAT o applicazione oppure come indirizzo di origine o di destinazione in una regola di rete. |

| DNS personalizzato | Un server DNS personalizzato che risolve i nomi di dominio in indirizzi IP. Se si usa un server DNS personalizzato anziché DNS di Azure, è necessario configurare anche il Firewall di Azure come proxy DNS. |

| Proxy DNS | È possibile configurare il Firewall di Azure in modo che funga da proxy DNS, il che significa che tutte le richieste DNS del client passano attraverso il firewall prima di passare al server DNS. |