Quando usare il Firewall di Azure

Si conosce il Firewall di Azure e il relativo funzionamento. Sono ora necessari alcuni criteri che consentono di valutare se il Firewall di Azure e Gestione firewall di Azure sono le scelte appropriate per la propria azienda. Per facilitare la decisione, si considerino gli scenari seguenti:

- Si vuole proteggere la rete da intrusioni.

- Si vuole proteggere la rete dagli errori degli utenti.

- L'azienda include pagamenti di e-commerce o con carte di credito.

- Si vuole configurare la connettività spoke-to-spoke.

- Si vuole monitorare il traffico in ingresso e in uscita.

- La rete richiede più firewall.

- Si desidera implementare criteri firewall gerarchici.

Come parte della valutazione del Firewall di Azure e di Gestione firewall di Azure, è noto che Contoso ha affrontato diversi scenari tra quelli descritti. Per altre informazioni, vedere le sezioni seguenti.

Si vuole proteggere la rete da intrusioni

Un obiettivo comune di molti malintenzionati è infiltrarsi nella rete. Questi intrusi potrebbero voler usare le risorse di rete o esaminare, rubare o distruggere dati sensibili o proprietari.

Il Firewall di Azure è progettato per prevenire tali intrusioni. Ad esempio, un hacker malintenzionato potrebbe tentare di infiltrarsi nella rete richiedendo l'accesso a una risorsa di rete. Il Firewall di Azure usa l'ispezione con stato dei pacchetti di rete per esaminare il contesto di tali richieste. Se una richiesta è una risposta alle attività legittime precedenti, il firewall consentirà probabilmente la richiesta; se una richiesta è venuta apparentemente fuori dal nulla, ad esempio una richiesta inviata da un infiltratore, il firewall nega la richiesta.

Si vuole proteggere la rete dagli errori degli utenti

Probabilmente il metodo più comune per infiltrarsi in una rete o installare malware in un computer di rete consiste nel convincere un utente di rete a fare clic su un collegamento in un messaggio di posta elettronica. Tale collegamento invia l'utente a un sito Web controllato da un hacker, che installa il malware o convince l'utente a immettere le credenziali di rete.

Il Firewall di Azure impedisce tali attacchi usando l'intelligence sulle minacce per negare l'accesso a domini e indirizzi IP dannosi noti.

L'azienda include pagamenti di e-commerce o con carte di credito

L'azienda ha un componente di e-commerce oppure elabora pagamenti online con carta di credito? In tal caso, l'azienda potrebbe dover rispettare lo standard di sicurezza PCI DSS (Payment Card Industry's Data Security Standard). PCI DSS è un set di standard di sicurezza creati e gestiti dal PCI Security Standards Council. Per ottenere la conformità PCI, PCI DSS elenca una decina di requisiti. Ecco il primo requisito:

- Installare e gestire una configurazione del firewall per proteggere i dati dei titolari delle carte di credito.

PCI DSS specifica che è necessario configurare un firewall che limiti tutto il traffico in ingresso e in uscita da reti e host non attendibili. Il firewall deve anche negare tutto il resto del traffico, ad eccezione dei protocolli necessari per elaborare le carte di pagamento.

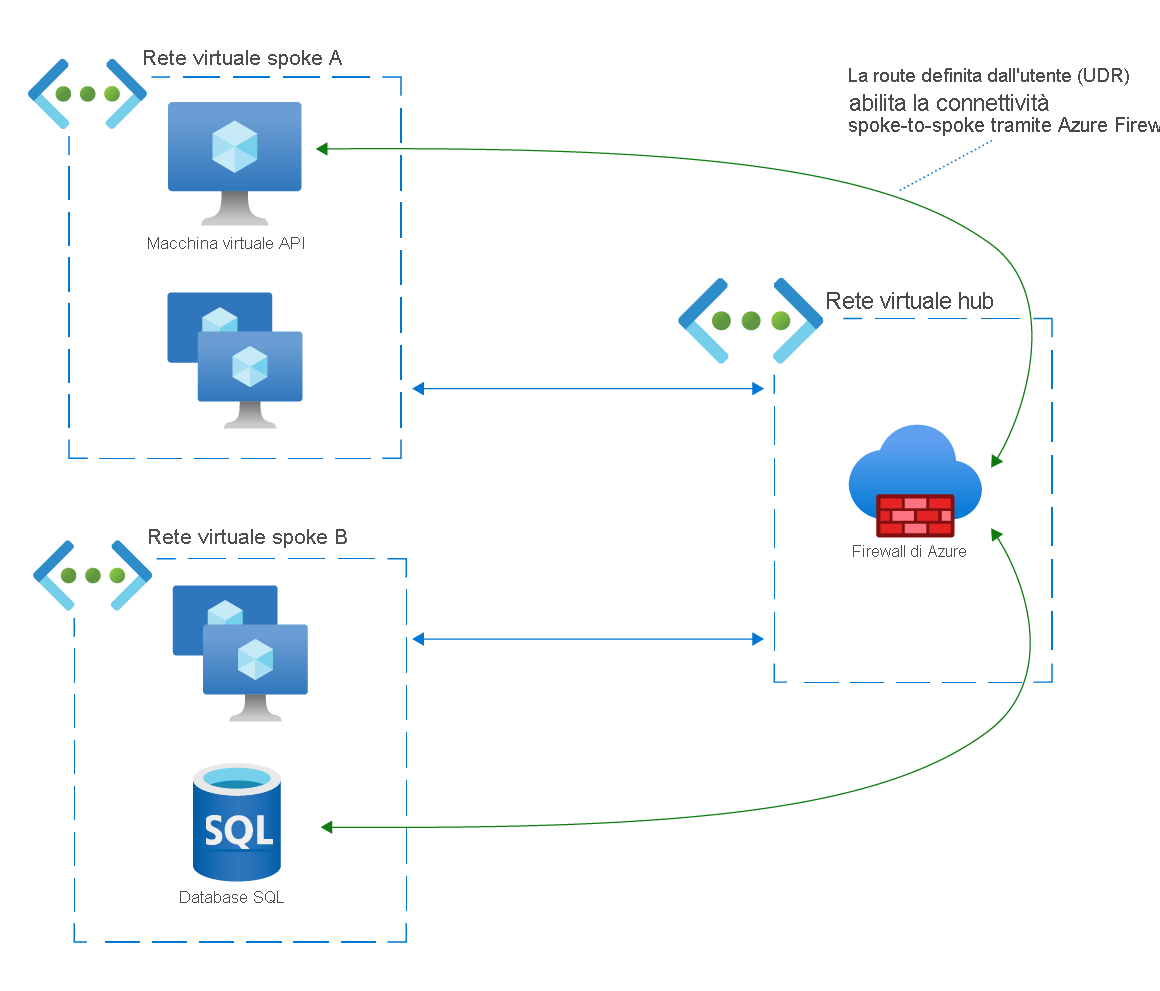

Si vuole configurare la connettività spoke-to-spoke

Una tipica topologia di rete hub e spoke presenta le caratteristiche seguenti:

- Una rete virtuale che funge da punto di connessione centrale, ovvero l'hub.

- Una o più reti virtuali con peering all'hub, ovvero gli spoke. Anche una rete locale connessa tramite un circuito ExpressRoute o un gateway VPN può essere considerata uno spoke in questa topologia.

Le reti spoke possono scambiare dati con l'hub, ma gli spoke non possono comunicare direttamente tra loro. Potrebbe essere necessaria una connessione diretta. Ad esempio, una rete spoke potrebbe ospitare un'Application Programming Interface (API) che richiede informazioni provenienti da un database SQL distribuito in un spoke diverso.

Una soluzione consiste nell'eseguire il peering delle reti spoke tra loro. Questo funziona per alcune connessioni di questo tipo, ma può diventare rapidamente ingombrante con l'aumentare del numero di connessioni.

Una soluzione più semplice e sicura consiste nell'usare il Firewall di Azure per configurare la connettività diretta tra spoke. È possibile ottenere questa connettività distribuendo prima un'istanza del Firewall di Azure nell'hub. Si configurano quindi le reti virtuali spoke con route definite dall'utente (UDR) che indirizzano in modo specifico i dati attraverso il firewall e all'altro spoke.

Si vuole monitorare il traffico in ingresso e in uscita

L'azienda potrebbe voler analizzare report dettagliati sul traffico di rete in ingresso e in uscita. Esistono molti motivi per richiedere tali report, inclusa la conformità alle normative, l'applicazione di criteri aziendali all'utilizzo di Internet e la risoluzione dei problemi.

È possibile configurare il Firewall di Azure per gestire i log di diagnostica di quattro tipi di attività del firewall:

- Regole di applicazione

- Regole di rete

- Intelligence per le minacce

- Proxy DNS

Ad esempio, il log per le regole dell'applicazione del firewall potrebbe includere voci come le seguenti per una richiesta in uscita:

- Richiesta HTTPS da 10.1.0.20:24352 per somewebsite.com:443. Azione: Consenti. Raccolta regole: collection100. Regola: rule105

Analogamente, il log per le regole di rete del firewall potrebbe includere voci come le seguenti per una richiesta in ingresso:

- Richiesta TCP da 73.121.236.17:12354 a 10.0.0.30:3389. Azione: nega

Una volta abilitata la registrazione diagnostica, è possibile monitorare e analizzare i log nei modi seguenti:

- È possibile esaminare i log direttamente nel formato JSON nativo.

- È possibile esaminare i log in Monitoraggio di Azure.

- È possibile esaminare e analizzare i log nella cartella di lavoro del Firewall di Azure.

La rete richiede più firewall

Se il footprint di Azure aziendale si estende su più aree di Azure, sono disponibili più connessioni Internet, ovvero è necessaria un'istanza del firewall distribuita per ognuna di queste connessioni. È possibile configurare e gestire tali firewall separatamente, ma così facendo sorgono diversi problemi:

- La gestione di più firewall comporta una grande quantità di lavoro.

- Le modifiche alle regole e alle impostazioni globali devono essere propagate a ogni firewall.

- È difficile mantenere la coerenza tra tutti i firewall.

Gestione firewall di Azure risolve questi problemi offrendo un'interfaccia di gestione centrale per ogni istanza del Firewall di Azure in tutte le aree e sottoscrizioni di Azure. È possibile creare criteri del firewall e applicarli a ogni firewall per garantire la coerenza. Le modifiche apportate a un criterio vengono propagate automaticamente a tutte le istanze del firewall.

Si desidera implementare criteri firewall gerarchici

Molte aziende più piccole possono usare un criterio firewall adatto a tutte le dimensioni; vale a dire, le piccole aziende possono spesso creare un singolo criterio firewall che si applica a ogni utente e risorsa nella rete.

Per le aziende più grandi, tuttavia, è necessario un approccio più sfumato e dettagliato. Prendere ad esempio in considerazione i seguenti scenari:

- Un negozio DevOps potrebbe avere una rete virtuale per lo sviluppo di un'app, un'altra rete virtuale per la gestione temporanea dell'app e una terza rete virtuale per la versione di produzione dell'app.

- Una grande azienda potrebbe avere team distinti per gli utenti del database, la progettazione e le vendite. Ognuno di questi team dispone di un proprio set di applicazioni in esecuzione in reti virtuali separate.

Sebbene esistano regole del firewall comuni a tutti, gli utenti e le risorse in ogni rete virtuale richiedono regole del firewall specifiche. Quindi, le aziende di grandi dimensioni richiedono quasi sempre criteri firewall gerarchici. I criteri firewall gerarchici sono costituiti dai due componenti seguenti:

- Un singolo criterio firewall di base che implementa le regole che devono essere applicate a livello aziendale.

- Uno o più criteri firewall locali che implementano regole per un'app, un team o un servizio specifici. I criteri locali ereditano i criteri firewall di base e quindi aggiungono le regole correlate all'app, al team o al servizio sottostanti.

Quando si usa Gestione firewall di Azure, è possibile configurare un criterio di base del firewall, quindi creare criteri locali che ereditano i criteri di base e implementare regole specifiche progettate per la risorsa sottostante.