Esplorare i casi d'uso di risposta XDR (Extended Detection & Response)

Di seguito sono riportati esempi di casi d'uso di rilevamento e mitigazione.

Rilevamento della minaccia

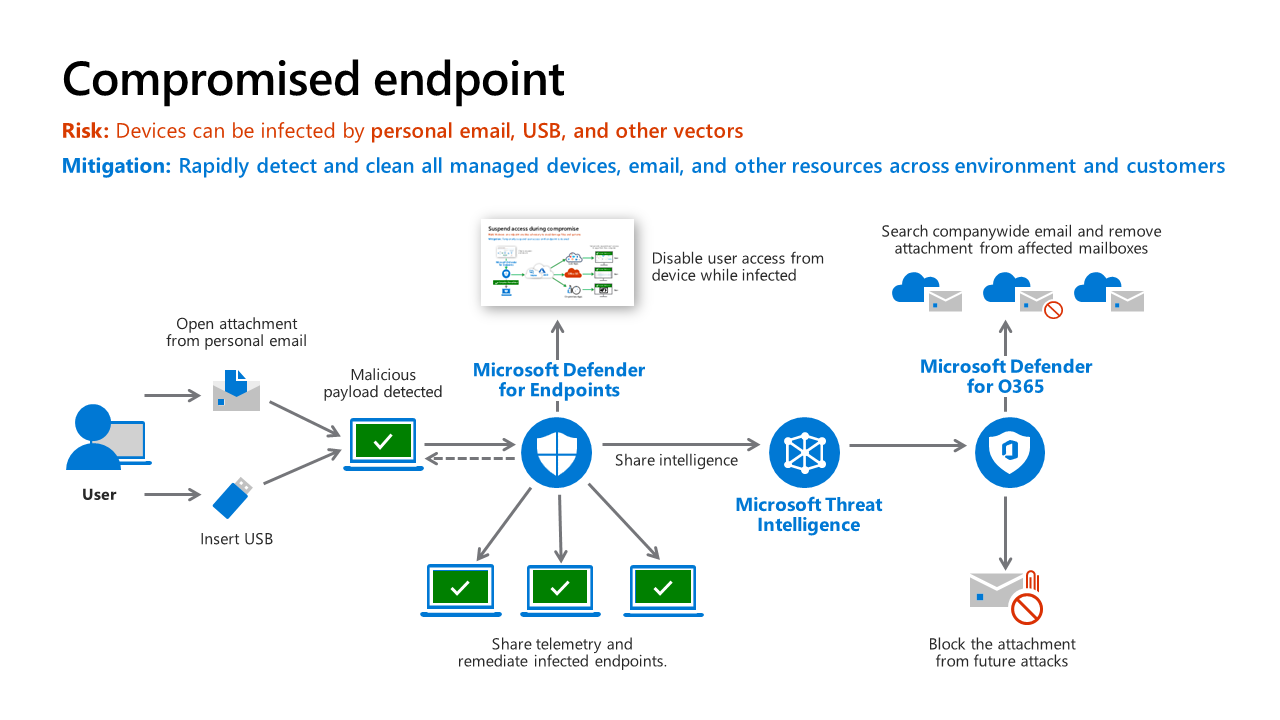

Questo scenario illustra un caso in cui Microsoft Defender per endpoint rileva un payload dannoso (che può provenire da qualsiasi origine, inclusa la posta elettronica personale o un'unità USB).

La vittima riceve un messaggio di posta elettronica dannoso sull'account di posta elettronica personale non protetto da Microsoft Defender per Office 365 (MDO) o su un'unità USB e apre l'allegato. Una volta aperto l'allegato, il malware infetta il computer. L'utente non è a conoscenza del fatto che si è verificato un attacco. Tuttavia, Microsoft Defender per endpoint (MDE) rileva questo attacco, genera un avviso per le operazioni di sicurezza e fornisce informazioni dettagliate sulla minaccia al team di sicurezza. Disabilitare l'accesso utente dal dispositivo infetto: MDE comunica a Intune che il livello di rischio in questo endpoint è cambiato. Viene attivato un criterio di conformità di Intune configurato con una gravità del livello di rischio MDE e contrassegna l'account come non conforme ai criteri delle organizzazioni. L'accesso condizionale creato in Microsoft Entra ID blocca l'accesso utente alle app.

Correzione

MDE corregge la minaccia tramite correzione automatizzata, approvazione da parte dell'analista della sicurezza della correzione automatizzata o analisi manuale della minaccia da parte dell'analista.

MDE corregge questa minaccia anche in tutta l'azienda e presso i clienti di Microsoft MDE aggiungendo informazioni sull'attacco al sistema Microsoft Threat Intelligence

Condividere l'intelligence e ripristinare l'accesso

Ripristinare accesso: dopo la correzione dei dispositivi infetti, MDE segnala a Intune di modificare lo stato di rischio del dispositivo e l'accesso condizionale di Entra ID quindi consente l'accesso alle risorse aziendali (continua nella diapositiva successiva). Correggere le varianti delle minacce in MDO e altri: i segnali delle minacce in Microsoft Threat Intelligence vengono usati dagli strumenti Microsoft che proteggono altre parti della superficie di attacco dell'organizzazione. MDO e Microsoft Defender per il cloud usano i segnali per rilevare e correggere le minacce nella posta elettronica, nella collaborazione, in Azure e altro ancora.

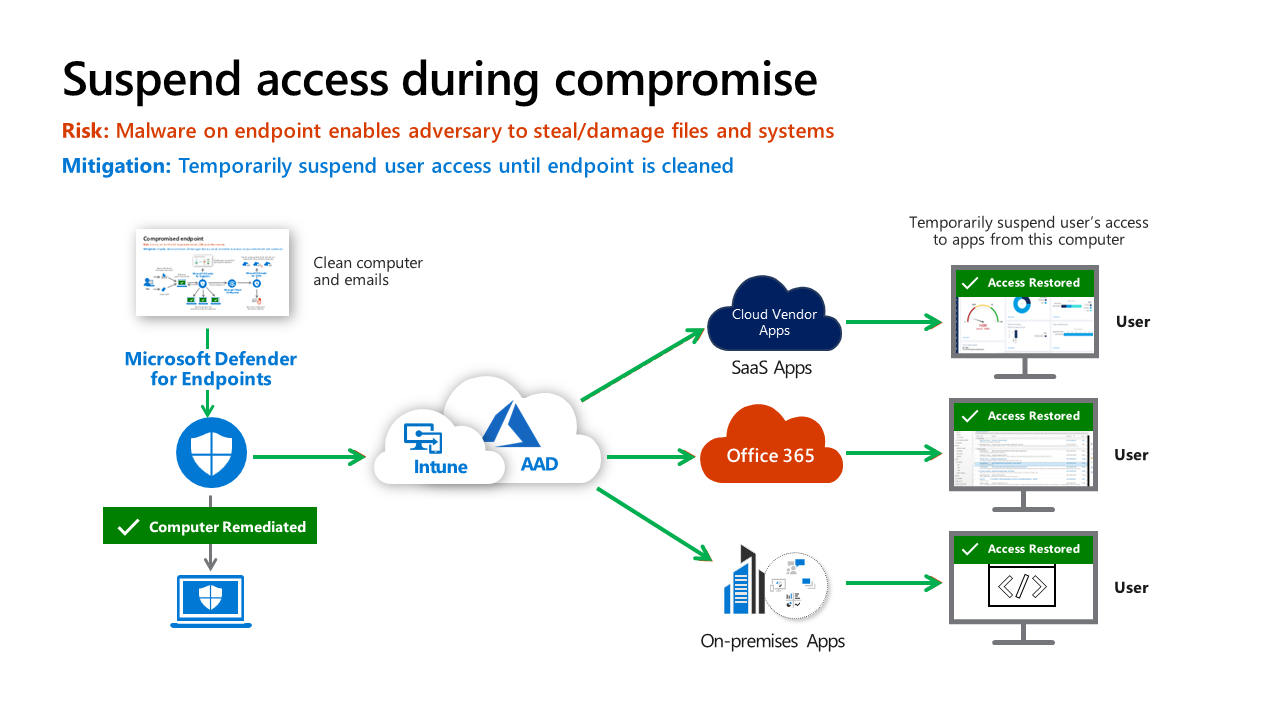

dall'immagine precedente in cui il dispositivo dell'utente era ancora compromesso

Accesso con limitazioni

L'accesso condizionale è a conoscenza del rischio del dispositivo perché Microsoft Defender per endpoint (MDE) ha informato Intune, che ha quindi aggiornato lo stato di conformità del dispositivo in Microsoft Entra ID.

Durante questo periodo, l'utente non può accedere alle risorse aziendali. Questo vale per tutte le nuove richieste di risorse e viene bloccato l'accesso corrente alle risorse che supportano la valutazione continua dell'accesso (CAE). Le persone saranno comunque in grado di eseguire attività come ricerche in Internet (YouTube, Wikipedia e qualsiasi altro elemento che non richiede l'autenticazione aziendale), ma non avranno accesso alle risorse aziendali.

Accesso ripristinato

Dopo la correzione e l'eliminazione della minaccia, MDE attiva Intune per aggiornare Microsoft Entra ID e l'accesso condizionale ripristina l'accesso dell'utente alle risorse aziendali.

Ciò riduce il rischio per l'organizzazione assicurando che gli utenti malintenzionati che potrebbero avere il controllo di questi dispositivi non possano accedere alle risorse aziendali, riducendo al minimo l'impatto sulla produttività degli utenti per limitare il più possibile le interruzioni dei processi aziendali.