Informazioni su Microsoft Defender XDR in un Centro operazioni di sicurezza (SOC)

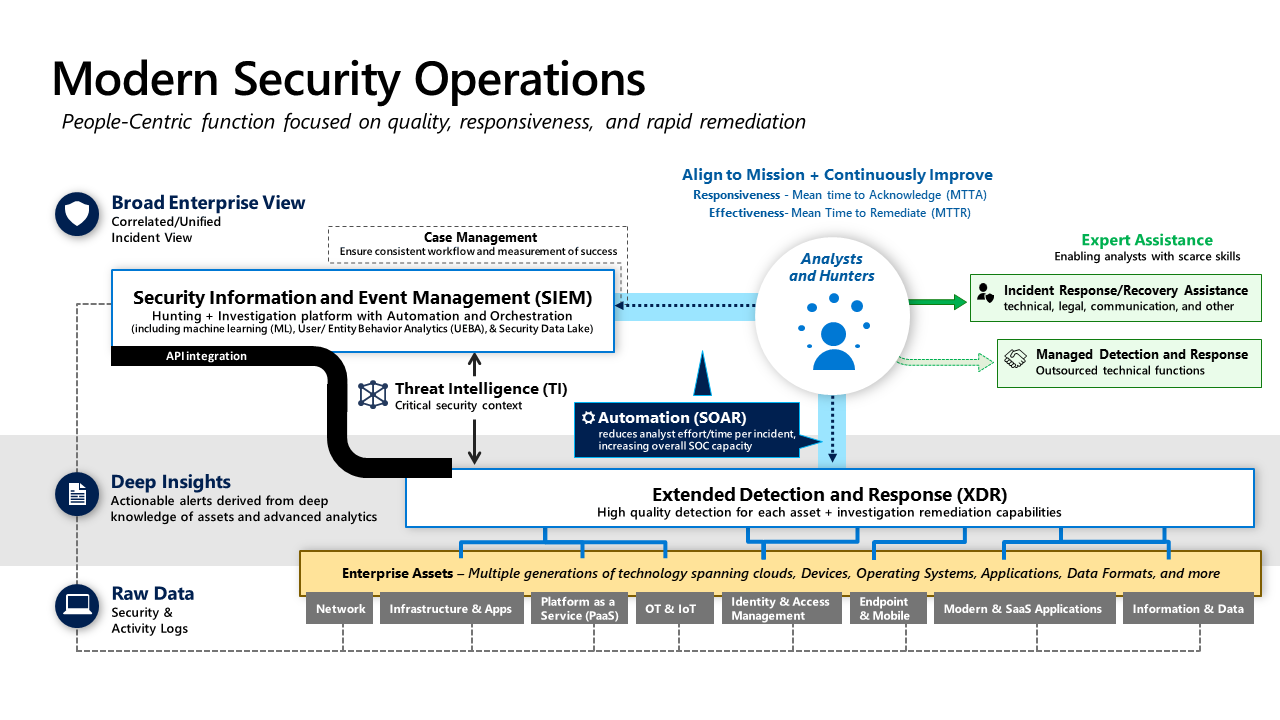

L'immagine seguente offre una panoramica del modo in cui Microsoft Defender XDR e Microsoft Sentinel sono integrati in un Modern Security Operations Center (SOC).

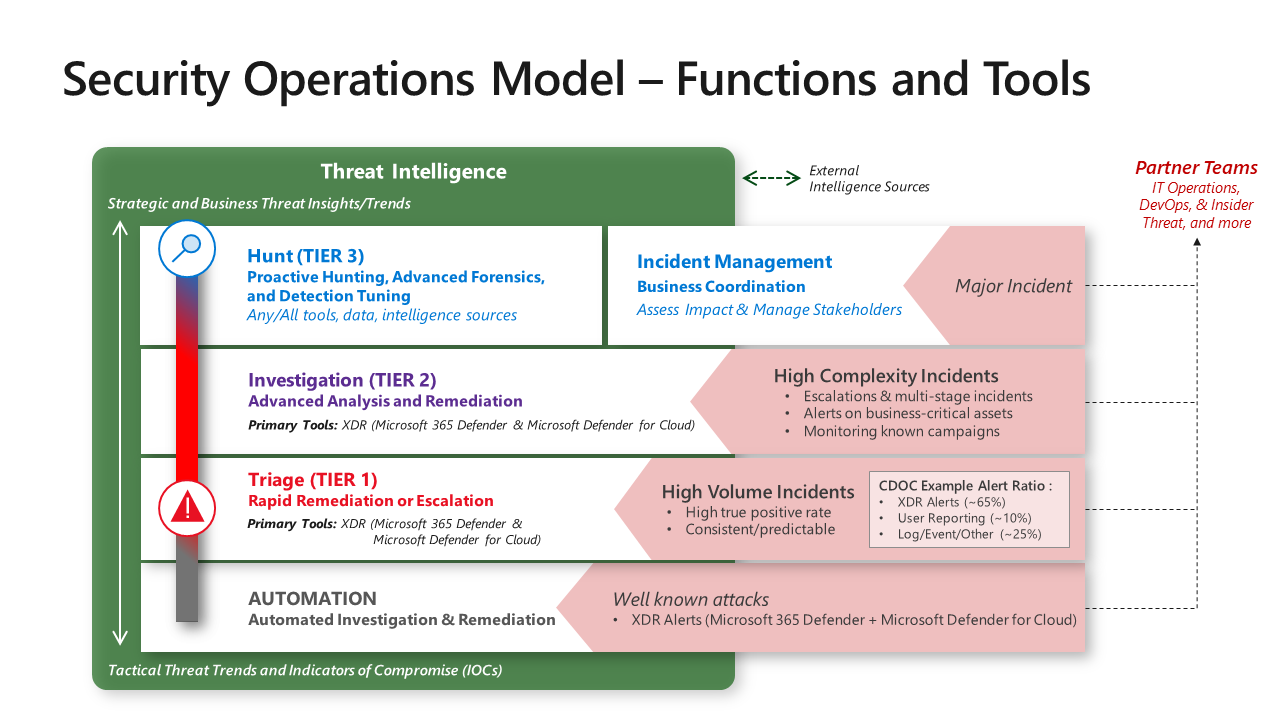

Modello delle operazioni per la sicurezza - Funzioni e strumenti

Anche se l'assegnazione delle responsabilità a singoli utenti e team varia in base alle dimensioni dell'organizzazione e ad altri fattori, le operazioni per la sicurezza includono diverse funzioni distinte. Ogni funzione/team ha un'area di interesse principale e deve anche collaborare a stretto contatto con altre funzioni e team esterni per essere efficace. Questo diagramma illustra il modello completo con team con personale al completo. Nelle organizzazioni più piccole, queste funzioni vengono spesso combinate in un singolo ruolo o team, eseguito dalle operazioni IT (per i ruoli tecnici) o vengono eseguite come funzione temporanea da parte di leadership/delegati (per la gestione degli eventi imprevisti)

Nota

Si fa riferimento principalmente agli analisti in base al nome del team, non ai numeri di livello, poiché ognuno di questi team ha competenze specializzate univoche, non sono una classificazione letterale/gerarchica del valore.

Valutazione e automazione

Si inizierà con la gestione degli avvisi reattivi, che inizia con:

Automazione: risoluzione near real-time di tipi di eventi imprevisti noti con l'automazione. Si tratta di attacchi ben definiti che l'organizzazione ha visto molte volte.

Valutazione (Livello 1): gli analisti della valutazione si concentrano sulla correzione rapida di un volume elevato di tipi di eventi imprevisti noti che richiederanno ancora un giudizio rapido da parte dell'essere umano. Queste attività vengono spesso eseguite con l'approvazione di flussi di lavoro di correzione automatizzati e l'identificazione di qualsiasi aspetto anomalo o interessante che consenta l'escalation o la consultazione con i team di indagine (livello 2).

Nozioni chiave per la valutazione e l'automazione:

- 90% vero positivo: è consigliabile impostare uno standard di qualità del 90% vero positivo per tutti i feed di avvisi che richiederanno la risposta di un analista in modo che gli analisti non siano tenuti a rispondere a un volume elevato di falsi allarmi.

- Rapporto avvisi: nell'esperienza Microsoft del Cyber Defense Operation Center, gli avvisi XDR producono la maggior parte degli avvisi di alta qualità, mentre i rimanenti avvisi provengono da problemi segnalati dall'utente, avvisi classici basati su query di log e altre origini

- L'automazione è un fattore di abilitazione fondamentale per i team di valutazione poiché aiuta gli analisti e riduce il carico di lavoro manuale (ad esempio, offrire un'indagine automatizzata e quindi richiedere una revisione umana prima di approvare la sequenza di correzione creata automaticamente per l'evento imprevisto).

- Integrazione degli strumenti: una delle tecnologie di risparmio di tempo più potenti che hanno migliorato il tempo necessario per la correzione nel CDOC di Microsoft è l'integrazione degli strumenti XDR in Microsoft Defender XDR, in modo che gli analisti abbiano una singola console per endpoint, posta elettronica, identità e altro ancora. Questa integrazione consente agli analisti di individuare e pulire rapidamente i messaggi di posta elettronica di phishing degli utenti malintenzionati, il malware e gli account compromessi prima che possano causare danni significativi.

- Focus: poiché non possono mantenere la loro elevata velocità di risoluzione per tutti i tipi di tecnologie e scenari, questi team mantengono il loro focus solo su alcune aree tecniche e/o scenari. Spesso si tratta della produttività degli utenti, ad esempio la posta elettronica, gli avvisi AV degli endpoint (rispetto a EDR che passa alle indagini) e la prima risposta per i report degli utenti.

Analisi e gestione degli eventi imprevisti (Livello 2)

Questo team funge da punto di escalation per i problemi di valutazione (livello 1) e monitora direttamente gli avvisi che indicano un utente malintenzionato più sofisticato. In particolare, avvisi che attivano avvisi comportamentali, avvisi speciali relativi agli asset critici per l'azienda e che monitorano le campagne di attacco in corso. In modo proattivo, questo team esamina periodicamente la coda di avvisi del team di Valutazione e può investigare in modo proattivo usando gli strumenti XDR nel tempo libero.

Questo team fornisce un'analisi più approfondita su un volume inferiore di attacchi più complessi, spesso attacchi a più fasi eseguiti dagli utenti malintenzionati in persona. Questo team pilota i tipi di avviso nuovi/non familiari per documentare i processi per il team di Valutazione e l'automazione. Questi includono spesso gli avvisi generati da Microsoft Defender per il cloud in app ospitate sul cloud, macchine virtuali, contenitori e Kubernetes, database SQL e così via.

Gestione eventi imprevisti: questo team si occupa degli aspetti non tecnici della gestione degli eventi imprevisti, incluso il coordinamento con altri team come ad esempio quelli delle comunicazioni, legali, la leadership e altri stakeholder aziendali.

Rilevamento e gestione degli eventi imprevisti (Livello 3)

Si tratta di un team multidisciplinare incentrato sull'identificazione di utenti malintenzionati che potrebbero essere sfuggiti ai rilevamenti reattivi e sulla gestione dei principali eventi con impatto sull'azienda.

- Ricerca: questo team cerca in modo proattivo le minacce non rilevate, aiuta con le escalation e le investigazioni avanzate per indagini reattive e affina avvisi/automazione. Questi team operano più in un modello basato su ipotesi che in un modello di avviso reattivo e sono anche dove i team rosso/viola si connettono alle operazioni di sicurezza.

Risultati

Per dare un'idea di come funziona, si seguirà il ciclo di vita di un comune evento imprevisto

- L'analista di valutazione (livello 1) richiede un avviso malware dalla coda e analizza (ad esempio, con la console XDR di Microsoft Defender)

- Anche se la maggior parte dei casi di valutazione viene rapidamente risolta e chiusa, questa volta l'analista osserva che il malware potrebbe richiedere una correzione più complessa/avanzata (ad esempio, l'isolamento del dispositivo e la pulizia). La valutazione esegue l'escalation del caso all'analista di indagine (Livello 2), che prende il comando per l'indagine. Il team di valutazione può scegliere di essere coinvolto e di saperne di più (il team di indagine potrebbe usare Microsoft Sentinel o un altro SIEM per un contesto più ampio)

- L'indagine verifica le conclusioni dell'indagine (o approfondisce ulteriormente) e procede con la correzione e la chiusura del caso.

- Successivamente, Rilevamento (livello 3) potrebbe notare questo caso durante la revisione degli eventi imprevisti chiusi per individuare le caratteristiche comuni o le anomalie che vale la pena approfondire:

- Rilevamenti che potrebbero essere idonei per la correzione automatica

- Più eventi imprevisti simili che potrebbero avere una causa radice comune

- Altri potenziali miglioramenti di processo/strumento/avviso In una situazione, il Livello 3 ha esaminato il caso e ha scoperto che l'utente era caduto in una truffa tecnica. Questo rilevamento è stato quindi contrassegnato come un avviso con priorità potenzialmente più alta poiché i truffatori erano riusciti a ottenere l'accesso a livello di amministratore per l'endpoint. Un'esposizione ai rischi più elevata.

Intelligence per le minacce

I team di intelligence sulle minacce offrono informazioni dettagliate e contesto per supportare tutte le altre funzioni, usando una piattaforma di intelligence sulle minacce nelle organizzazioni più grandi. Ciò potrebbe includere molti facet diversi, tra cui

- Ricerca tecnica reattiva per gli eventi imprevisti attivi

- Ricerca tecnica proattiva su gruppi di utenti malintenzionati, tendenze di attacco, attacchi ad alto profilo, tecniche emergenti e così via.

- Analisi strategica, ricerca e approfondimenti per ottenere informazioni utili per processi aziendali e tecnici e priorità.

- E altro ancora...