Introduzione a Microsoft Defender per identità

Microsoft Defender per identità è una soluzione di sicurezza basata sul cloud che sfrutta i segnali di Active Directory locali per identificare, rilevare e analizzare minacce avanzate, identità compromesse ed azioni Insider dannose dirette all'organizzazione.

Microsoft Defender per identità offre i seguenti vantaggi:

- Monitorare utenti, comportamenti entità e attività con analisi basate sull'apprendimento

- Proteggere le identità utente e le credenziali archiviate in Active Directory

- Identificare e analizzare le attività utente sospette e gli attacchi avanzati per tutta la kill chain

- Fornire informazioni chiare sull'incidente in una sequenza temporale semplice per la valutazione veloce

Monitorare e tracciare un profilo sul comportamento e le attività degli utenti

Microsoft Defender per identità monitora e analizza le attività e le informazioni degli utenti nella rete, ad esempio le autorizzazioni e l'appartenenza ai gruppi. Quindi crea uno standard comportamentale per ogni utente. Microsoft Defender per identità identifica le anomalie con un'intelligence integrata adattabile, fornendo informazioni dettagliate su attività ed eventi sospetti, rivelando minacce avanzate, utenti compromessi e le minacce interne a cui l’organizzazione deve far fronte. I sensori proprietari di Microsoft Defender per identità monitorano i controller di dominio dell'organizzazione, fornendo una visione completa di tutte le attività degli utenti da ogni dispositivo.

Proteggere le identità degli utenti e ridurre la superficie di attacco

Microsoft Defender per identità offre informazioni importanti sulle configurazioni delle identità e sulle procedure di sicurezza consigliate. Tramite i report sulla sicurezza e l’analisi del profilo utente, Microsoft Defender per identità consente di ridurre drasticamente la superficie di attacco dell'organizzazione, rendendo più difficile compromettere le credenziali utente e l’avanzata di un attacco. I percorsi visivi di movimento laterale di Microsoft Defender per identità consentono di comprendere in maniera rapida, come un utente malintenzionato può muoversi lateralmente all'interno dell'organizzazione al fine di compromettere gli account sensibili e aiuta a prevenire tali rischi in anticipo. I report sulla sicurezza di Microsoft Defender per identità consentono di identificare utenti e dispositivi che eseguono l'autenticazione attraverso password di testo non crittografate e forniscono ulteriori informazioni per migliorare il comportamento e i criteri di sicurezza dell'organizzazione.

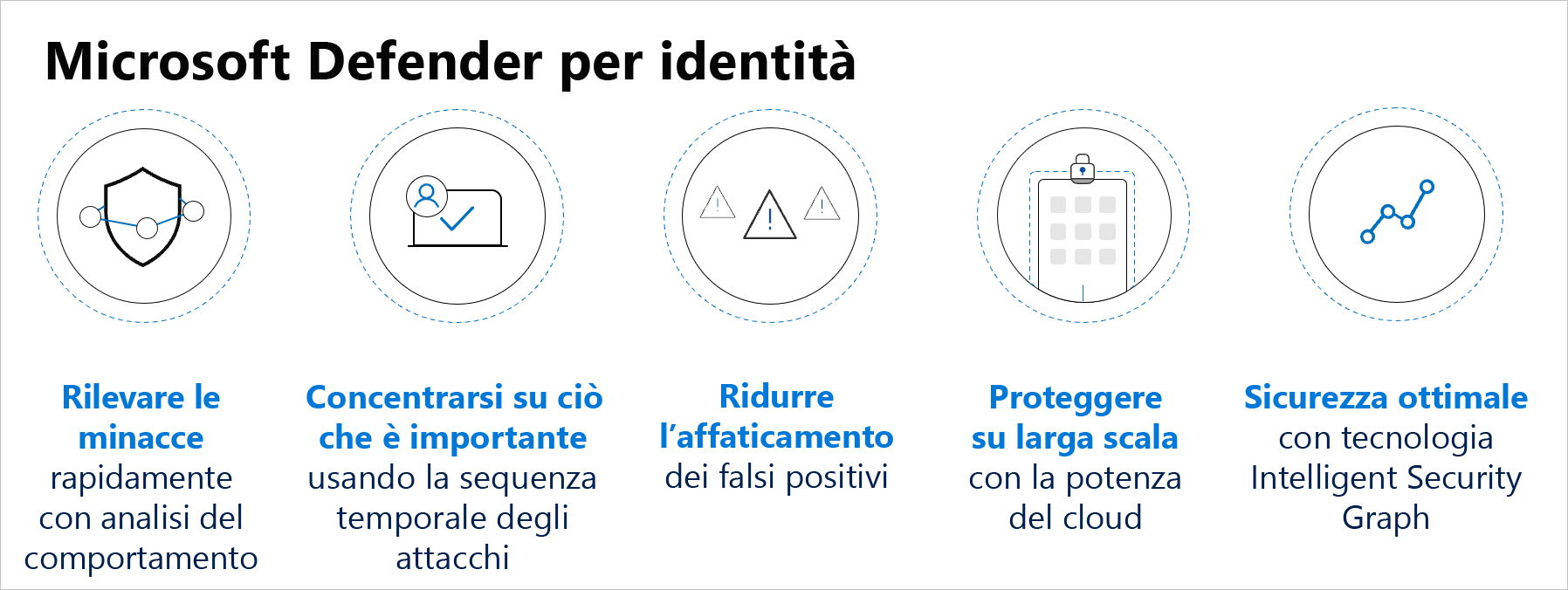

Identificare le attività sospette e gli attacchi avanzati nella kill-chain degli attacchi informatici

In genere, gli attacchi vengono lanciati contro qualsiasi entità accessibile, come un utente con privilegi limitati, per poi muoversi rapidamente lateralmente fino a quando l'aggressore non ottiene accesso a risorse preziose, come account sensibili, amministratori di dominio e dati altamente sensibili. Microsoft Defender per identità ha una vasta gamma di rilevamenti nella Kill-chain, dalla ricognizione,le credenziali compromesse, ai movimenti laterali e la dominanza del dominio.

Ad esempio, nella fase di ricognizione, la ricognizione LDAP viene utilizzata dagli utenti malintenzionati per ottenere informazioni critiche sull'ambiente del dominio. Informazioni che consento agli utenti malintenzionati di mappare la struttura del dominio e a identificare gli account privilegiati da usare in seguito. Questo rilevamento viene generato in base ai computer che eseguono query di enumerazione LDAP sospette o query rivolte a gruppi sensibili.

Gli attacchi di forza bruta sono un modo comune per compromettere le credenziali. Questo è il momento in cui un utente malintenzionato tenta di autenticarsi con più password su account diversi, finché non viene trovata una password corretta, o usando password spraying su larga scala che funziona per almeno un account. Una volta individuata, l'utente malintenzionato accede usando l'account autenticato. Microsoft Defender per identità è in grado di rilevarlo quando rileva più errori di autenticazione che si verificano usando Kerberos, NTLM o con l’uso di password spraying.

Il passaggio successivo consiste nel caso in cui un utente malintenzionato tenti di muoversi lateralmente nell’ambiente, utilizzando ad esempio il pass-the-ticket. Il pass-the-ticket è una tecnica di movimento laterale in cui gli utenti malintenzionati si appropriano di un ticket Kerberos da un computer e lo utilizzano per accedere a un altro computer riutilizzandolo. In questo rilevamento, un ticket Kerberos viene usato su due (o più) computer diversi.

In definitiva, gli utenti malintenzionati vogliono stabilire la dominanza del dominio. Un metodo, ad esempio, è l'attacco DCShadow. Questo attacco è progettato per modificare gli oggetti di directory utilizzando la replicazione dannosa. Questo attacco può essere eseguito da qualsiasi macchina creando un controller di dominio fraudolento utilizzando un processo di replicazione. In questo caso, Microsoft Defender per identità attiva un avviso quando un computer nella rete tenta di registrarsi come controller di dominio fraudolento.

Questo non è il set completo di rilevamenti, tuttavia mostra l’ampia gamma di rilevamenti che Microsoft Defender per identità può effettuare.

Informazioni su come individuare attività sospette e potenziali attacchi con Microsoft Defender per identità

Visualizzare una versione video della guida interattiva (sottotitoli disponibili in più lingue).

Fare clic sull'opzione Schermo intero nel lettore video. Dopo aver seguito un collegamento, usare la freccia Indietro nel browser per tornare a questa pagina.