Monitorare, analizzare e correggere gli utenti con rischio elevato

Analizzare i rischi

Identity Protection offre alle organizzazioni tre report utilizzabili per eseguire indagini sui rischi relativi alle identità nel proprio ambiente: Utenti a rischio, Accessi a rischio e Rilevamenti dei rischi. Indagare sugli eventi è fondamentale per comprendere meglio e identificare eventuali punti deboli nella strategia di sicurezza.

Tutti e tre i report consentono il download degli eventi in formato CSV per un'ulteriore analisi all'esterno del portale di Azure. I report Utenti a rischio e Accessi a rischio consentono di scaricare le 2.500 voci più recenti, mentre il report Rilevamenti dei rischi consente di scaricare i 5.000 record più recenti.

Le organizzazioni possono sfruttare le integrazioni dell'API Microsoft Graph per aggregare i dati con altre origini a cui hanno accesso come organizzazione.

Per trovare i tre report passare all'interfaccia di amministrazione di Microsoft Entra, quindi a Identità e quindi Protezione - Identity Protection.

Esplorazione dei report

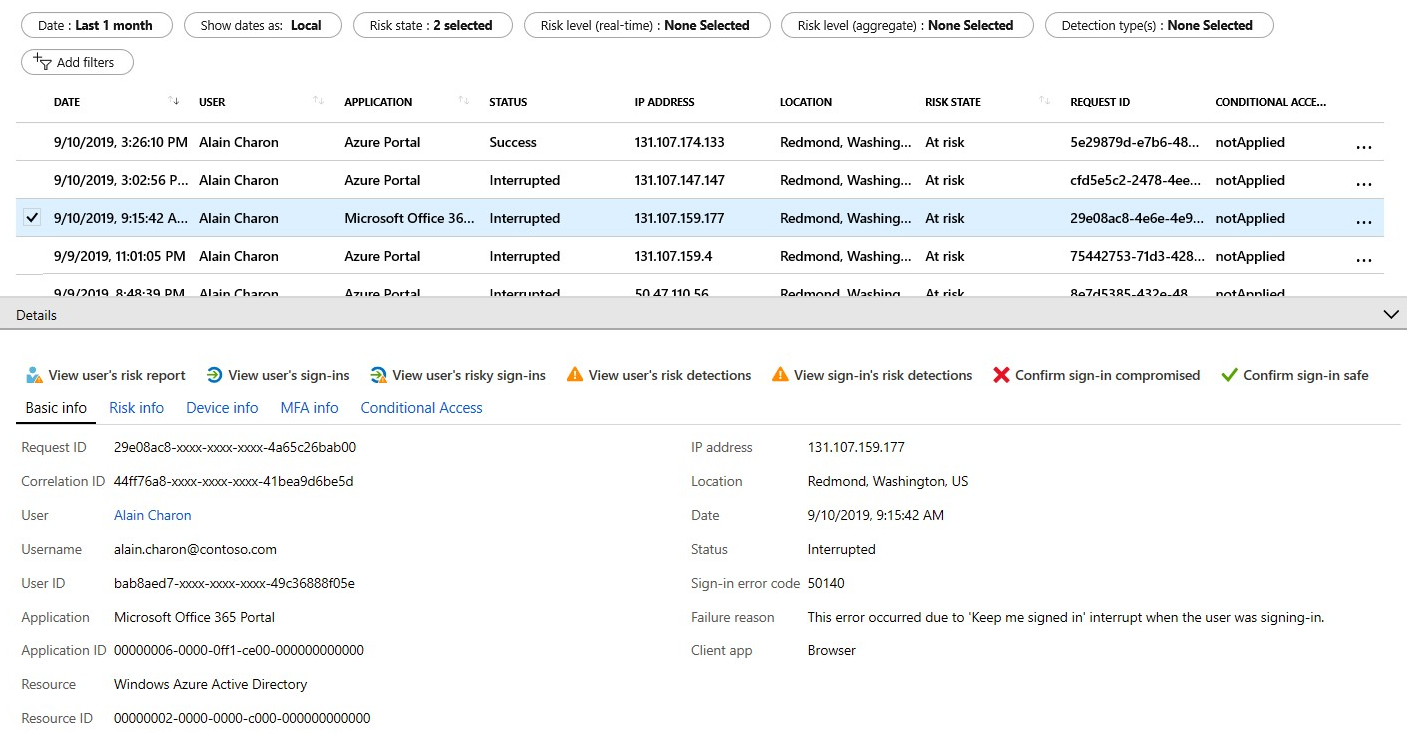

Ogni report viene avviato con un elenco di tutti i rilevamenti relativi al periodo indicato nella parte superiore del report. Ogni report consente l'aggiunta o la rimozione di colonne in base alle preferenze dell'amministratore. Gli amministratori possono scegliere di scaricare i dati in formato CSV o JSON. I report possono essere filtrati usando i filtri disponibili nella parte superiore del report.

La selezione di singole voci abilita voci aggiuntive nella parte superiore del report, ad esempio la possibilità di confermare un accesso come compromesso o sicuro, confermare un utente come compromesso oppure ignorare il rischio utente.

La selezione di singole voci espande una finestra dei dettagli sotto i rilevamenti. La visualizzazione dei dettagli consente agli amministratori di analizzare ed eseguire azioni su ogni rilevamento.

Utenti a rischio

Con le informazioni contenute nel report utenti a rischio gli amministratori possono trovare:

- Quali utenti sono a rischio, per quali utenti sono stati risolti i rischi o sono stati ignorati i rischi

- Dettagli sui rilevamenti.

- Cronologia di tutti gli accessi a rischio.

- Cronologia rischio.

Gli amministratori possono quindi scegliere di intervenire su questi eventi. Lo studente può scegliere di:

- Reimpostare la password dell'utente.

- Confermare la compromissione dell'utente.

- Rimozione del rischio utente.

- Impedire all'utente di accedere.

- Eseguire ulteriori analisi usando Azure ATP.

Accessi a rischio

Il report sugli accessi a rischio contiene dati filtrabili per gli ultimi 30 giorni (un mese).

Con le informazioni fornite dal report sugli accesso a rischio, gli amministratori possono rilevare:

- Gli account di accesso classificati come a rischio, confermati compromessi, confermati sicuri, ignorati o corretti.

- I livelli di rischio in tempo reale e aggregati associati ai tentativi di accesso.

- Tipi di rilevamento attivati.

- Criteri di accesso condizionale applicati.

- Dettagli di MFA.

- Informazioni sul dispositivo.

- Informazioni sull'applicazione.

- Informazioni sulla posizione.

Gli amministratori possono quindi scegliere di intervenire su questi eventi. Gli amministratori possono scegliere di:

- Confermare l'accesso compromesso.

- Confermare l'accesso sicuro.

Rilevamenti dei rischi

Il report sui rilevamenti dei rischi contiene dati filtrabili per gli ultimi 90 giorni (tre mesi).

Con le informazioni contenute nel report rilevamenti di rischi gli amministratori possono trovare:

- Informazioni su ogni rilevamento di rischi, incluso il tipo.

- Altri rischi attivati contemporaneamente.

- Posizione del tentativo di accesso.

Gli amministratori possono quindi scegliere di tornare al report utenti a rischio o accessi a rischio per eseguire azioni in base alle informazioni raccolte.

Il report sui rilevamenti dei rischi fornisce anche un collegamento selezionabile per passare al rilevamento nel portale di Microsoft Defender for Cloud Apps (MDCA), in cui è possibile visualizzare altri avvisi e log.

Nota

Il sistema rileva che l'evento di rischio che ha contribuito al punteggio di rischio dell'utente a rischio è un falso positivo oppure che il rischio utente è stato corretto grazie all'applicazione di criteri, ad esempio completando una richiesta di autenticazione a più fattori o la modifica di una password sicura. Pertanto, il sistema eliminerà lo stato di rischio, verrà visualizzata l'indicazione "Accesso sicuro confermato dall'intelligenza artificiale" e l'evento non contribuirà più al rischio dell'utente.

Correggere i rischi e sbloccare gli utenti

Dopo aver completato l'analisi, sarà necessario intervenire per correggere il rischio o sbloccare gli utenti. Le organizzazioni possono anche abilitare la correzione automatica usando i criteri dei rischi . È consigliabile che le organizzazioni provino a chiudere tutti i rilevamenti dei rischi visualizzati entro un periodo di tempo opportuno. Microsoft consiglia di chiudere gli eventi il prima possibile, perché quando si lavora con i rischi il tempo è essenziale.

Correzione

Tutti i rilevamenti dei rischi attivi contribuiscono al calcolo di un valore denominato livello di rischio utente. Il livello di rischio utente è un indicatore (basso, medio, elevato) della probabilità che un account sia stato compromesso. Per gli amministratori è opportuno chiudere tutti i rilevamenti dei rischi, in modo che gli utenti interessati non siano più a rischio.

Alcuni rilevamenti dei rischi vengono contrassegnati da Identity Protection come chiusi dal sistema, perché gli eventi non sono più considerati rischiosi.

Gli amministratori hanno a disposizione le opzioni di correzione seguenti:

- Autocorrezione con i criteri di rischio.

- Reimpostazione manuale della password.

- Rimozione del rischio utente.

- Chiudere manualmente i singoli rilevamenti dei rischi.

Autocorrezione con i criteri di rischio

Se si consente agli utenti di eseguire l'autocorrezione, con l’autenticazione a più fattori (MFA) e la reimpostazione della password self-service nei criteri di rischio, gli utenti possono sbloccarsi da soli quando viene rilevato un rischio. Questi rilevamenti vengono quindi considerati chiusi. Per usarli quando viene rilevato un rischio, gli utenti devono essersi registrati in precedenza per MFA e la reimpostazione della password self-service.

Alcuni rilevamenti non aumentano il rischio fino al livello in cui è necessaria l'autocorrezione da parte di un utente, ma gli amministratori dovrebbero comunque valutare questi rilevamenti. Gli amministratori determinano che sono necessarie misure aggiuntive, ad esempio il blocco dell'accesso da determinate posizioni o la riduzione del rischio accettabile nei criteri.

Reimpostazione manuale della password

Se non è possibile richiedere la reimpostazione della password tramite i criteri di rischio utente, gli amministratori possono chiudere tutti i rilevamenti dei rischi per un utente reimpostando la password manualmente.

Gli amministratori hanno due possibilità rispetto alla reimpostazione di una password per gli utenti:

Generare una password provvisoria: generando una password provvisoria, è possibile ripristinare immediatamente un'identità a uno stato sicuro. Per questo metodo occorre contattare gli utenti interessati, che devono conoscere la password provvisoria. Poiché la password è temporanea, all'accesso successivo all'utente verrà chiesto di modificare la password.

Richiedere all'utente di reimpostare la password: richiedendo agli utenti di reimpostare le password, è possibile eseguire il ripristino in modo autonomo, senza contattare l'help desk o l'amministratore. Questo metodo si applica solo agli utenti registrati per MFA e la reimpostazione della password self-service. Per gli utenti non registrati, questa opzione non è disponibile.

Ignorare il rischio utente

Se la reimpostazione della password non è possibile ad esempio perché l'utente è stato eliminato, è possibile scegliere di ignorare i rilevamenti dei rischi per l'utente.

Quando si seleziona Ignora rischio utente, tutti gli eventi vengono chiusi e l'utente interessato non è più a rischio. Questo metodo, tuttavia, non influisce sulla password esistente e pertanto non ripristina l'identità correlata a uno stato sicuro.

Chiudere manualmente i singoli rilevamenti dei rischi

Chiudendo manualmente i singoli rilevamenti dei rischi è possibile abbassare il livello di rischio utente. Solitamente i rilevamenti dei rischi vengono chiusi manualmente in risposta a un'indagine correlata, ad esempio quando, comunicando con un utente, si scopre che il rilevamento di un rischio attivo non è più necessario.

Quando si chiudono manualmente i rilevamenti dei rischi, si può scegliere di eseguire una delle azioni seguenti per modificare lo stato di un rilevamento:

- Confermare la compromissione dell'utente.

- Rimozione del rischio utente.

- Confermare l'accesso sicuro.

- Confermare l'accesso compromesso.

Sblocco degli utenti

Un amministratore sceglie di bloccare un accesso in base ai criteri di rischio o alle indagini svolte. Un blocco avviene in base al rischio di accesso o al rischio utente.

Sblocco in base al rischio utente

Per sbloccare un account bloccato a causa del rischio utente, gli amministratori hanno le opzioni seguenti:

- Reimpostazione della password : è possibile reimpostare la password dell'utente.

- Rimozione del rischio utente: i criteri di rischio utente bloccano un utente se è stato raggiunto il livello di rischio utente configurato per bloccare l'accesso. È possibile ridurre il livello di rischio di un utente ignorando il rischio utente o chiudendo manualmente i rilevamenti dei rischi segnalati.

- Esclusione dell'utente dai criteri: se si ritiene che la configurazione corrente dei criteri di accesso causi problemi per specifici utenti, è possibile escludere tali utenti dai criteri.

- Disabilitazione del criterio : se si ritiene che la configurazione del criterio provochi problemi per tutti gli utenti, è possibile disabilitare il criterio.

Sblocco in base al rischio di accesso

Per sbloccare un account bloccato a causa del rischio di accesso, gli amministratori hanno le opzioni seguenti:

- Accesso da una località o un dispositivo familiare: un motivo comune del blocco di accessi sospetti è costituito da tentativi di accesso da località o dispositivi non familiari. Gli utenti possono determinare rapidamente se questo è il motivo del blocco provando ad accedere da una località o un dispositivo familiare.

- Esclusione dell'utente dai criteri: se si ritiene che la configurazione corrente dei criteri di accesso causi problemi per specifici utenti, è possibile escludere tali utenti dai criteri.

- Disabilitazione del criterio : se si ritiene che la configurazione del criterio provochi problemi per tutti gli utenti, è possibile disabilitare il criterio.

Anteprima di PowerShell

Usando il modulo in anteprima Microsoft Graph PowerShell SDK, le organizzazioni possono gestire i rischi usando PowerShell. I moduli di anteprima e il codice di esempio si trovano nel repository GitHub di Azure.

Usare l'API Microsoft Graph

Microsoft Graph è l'endpoint dell'API unificata di Microsoft e la home delle API Microsoft Entra Identity Protection. Esistono tre API che espongono informazioni sugli utenti e sugli accessi a rischio: riskDetection, riskyUsers, and signIn.

riskDetection consente di eseguire una query su Microsoft Graph per trovare un elenco dei rilevamenti di rischi collegati sia all'utente che all'accesso e le informazioni associate.

riskyUsers consente di eseguire una query su Microsoft Graph per trovare informazioni sugli utenti rilevati come a rischio da Identity Protection.

signIn consente di cercare in Microsoft Graph informazioni sugli accessi a Microsoft Entra ID con specifiche proprietà relative a stato, dettaglio e livello del rischio.

Questa sezione offre un'introduzione su come connettersi a Microsoft Graph ed eseguire query su queste API. Per una presentazione più approfondita, la documentazione completa e l'accesso a Graph Explorer, vedere il sito di Microsoft Graph (https://graph.microsoft.io/) o la documentazione di riferimento specifica sulle API riskDetection, riskyUsers, and signIn.

Connettersi a Microsoft Graph

Per accedere ai dati di Identity Protection tramite Microsoft Graph occorre eseguire tre passaggi: recuperare il nome di dominio, creare una nuova registrazione dell'app, configurare le autorizzazioni per l'API e configurare credenziali valide.

Recuperare il nome di dominio

- Accedere all'interfaccia di amministrazione di Microsoft Entra.

- Passare a Identità, quindi aprire Impostazioni e selezionare Nomi di dominio.

- Prendere nota del dominio .onmicrosoft.com. Queste informazioni saranno utili più avanti.

Creare una nuova registrazione di app

Nell'interfaccia di amministrazione di Microsoft Entra passare a Identità e applicazioni, quindi Registrazioni app.

Seleziona Nuova registrazione.

Nella pagina Crea seguire questa procedura:

- Nella casella di testo Nome, digitare un nome per l'applicazione, ad esempio: API di rilevamento dei rischi di Microsoft Entra.

- In Tipi di account supportati selezionare il tipo degli account che useranno le API.

- Selezionare Registrazione.

Copia l'ID applicazione.

Configurare autorizzazioni API

Dall'applicazione creata selezionare Autorizzazioni API.

Nella pagina Autorizzazioni configurate selezionare Aggiungi un'autorizzazione sulla barra degli strumenti in alto.

Nella pagina Aggiungi accesso all'API scegliere Selezionare un'API.

Nella pagina Selezionare un'API selezionare Microsoft Graph e quindi fare clic su Seleziona.

Nella pagina Richiedi le autorizzazioni dell'API:

- Seleziona Autorizzazioni applicazione.

- Selezionare le caselle di controllo accanto a IdentityRiskEvent.Read.All e IdentityRiskyUser.Read.All.

- Selezionare Aggiungi autorizzazioni.

Selezionare Concedi consenso amministratore per (dominio).

Configurare credenziali valide

Dall'Applicazione creata, selezionare Certificati e segreti.

In Segreti client, selezionare Nuovo segreto client.

Inserire una Descrizione per il segreto client e impostare il periodo di scadenza in base ai criteri dell'organizzazione.

Seleziona Aggiungi.

Nota

Se si perde la chiave, si dovrà tornare a questa sezione e crearne una nuova. Mantenere la chiave segreta, perché chiunque ne fosse a conoscenza potrà accedere ai dati.

Autenticarsi in Microsoft Graph ed eseguire query sull'API rilevamento di rischi di Azure AD

A questo punto saranno disponibili:

- Il nome di dominio del tenant

- L'ID applicazione (client)

- Il segreto client o il certificato

Per autenticarsi, inviare una richiesta POST a https://login.microsoft.com includendo nel corpo i parametri seguenti:

- grant_type:

client_credentials - risorsa:

https://graph.microsoft.com - client_id:

- client_secret:

Se la richiesta va a buon fine, verrà restituito un token di autenticazione. Per chiamare l'API, creare un'intestazione con il parametro seguente:

Authorization`="<token_type> <access_token>"

Quando si esegue l'autenticazione, è possibile trovare il tipo di token e il token di accesso nel token restituito.

Inviare questa intestazione come richiesta all'URL dell'API seguente: https://graph.microsoft.com/v1.0/identityProtection/riskDetections.

La risposta, se l'esito è positivo, è una raccolta di rilevamenti dei rischi per le identità e dei dati associati in formato JSON OData, che può essere analizzato e gestito in base alle proprie esigenze.

Esempio

Questo esempio illustra l'uso di un segreto condiviso per l'autenticazione. In ambiente di produzione, l'archiviazione di segreti nel codice è in genere disapprovata. Le organizzazioni possono usare le identità gestite per le risorse di Azure per proteggere queste credenziali.

Di seguito è riportato il codice di esempio per autenticarsi e chiamare l'API con PowerShell. Aggiungere semplicemente l'ID client, la chiave privata e il dominio del tenant.

$ClientID = "<your client ID here>" # Should be a ~36 hex character string; insert your info here

$ClientSecret = "<your client secret here>" # Should be a ~44 character string; insert your info here

$tenantdomain = "<your tenant domain here>" # For example, contoso.onmicrosoft.com

$loginURL = "https://login.microsoft.com"

$resource = "https://graph.microsoft.com"

$body = @{grant_type="client_credentials";resource=$resource;client_id=$ClientID;client_secret=$ClientSecret}

$oauth = Invoke-RestMethod -Method Post -Uri $loginURL/$tenantdomain/oauth2/token?api-version=1.0 -Body $body

Write-Output $oauth

if ($oauth.access_token -ne $null) {

$headerParams = @{'Authorization'="$($oauth.token_type) $($oauth.access_token)"}

$url = "https://graph.microsoft.com/v1.0/identityProtection/riskDetections"

Write-Output $url

$myReport = (Invoke-WebRequest -UseBasicParsing -Headers $headerParams -Uri $url)

foreach ($event in ($myReport.Content | ConvertFrom-Json).value) {

Write-Output $event

}

} else {

Write-Host "ERROR: No Access Token"

}

Ottenere tutti i rilevamenti dei rischi offline (API riskDetection)

I criteri di rischio di accesso di Identity Protection consentono di applicare condizioni quando il rischio viene rilevato in tempo reale. Ma cosa accade per i rilevamenti che avvengono offline? Per comprendere quali sono i rilevamenti avvenuti offline e che, di conseguenza, non hanno attivato i criteri di rischio di accesso, è possibile eseguire una query sull'API riskDetection.

GET https://graph.microsoft.com/v1.0/identityProtection/riskDetections?$filter=detectionTimingType eq 'offline'

Ottenere tutti gli utenti che hanno soddisfatto una richiesta MFA attivata dai criteri di accesso a rischio (API riskyUsers)

Per comprendere il valore dei criteri basati sul rischio di Identity Protection sull'organizzazione, è possibile eseguire una query su tutti gli utenti che hanno superato correttamente una richiesta MFA attivata da criteri di rischio di accesso. Queste informazioni possono essere utili per sapere quali utenti sono stati erroneamente rilevati come a rischio da Identity Protection e quali utenti legittimi stanno eseguendo ritenute a rischio dall'intelligenza artificiale.

GET https://graph.microsoft.com/v1.0/identityProtection/riskyUsers?$filter=riskDetail eq 'userPassedMFADrivenByRiskBasedPolicy'