Proteggere le macchine virtuali di cui è stata eseguita la migrazione

È stata completata la migrazione dei carichi di lavoro nel cloud. Questo progetto pilota ha interessato un piccolo set di macchine virtuali che comprendevano applicazioni meno recenti, non considerate cruciali per l'azienda. Sono state apprese numerose informazioni sul funzionamento del processo di migrazione e ora è necessario prepararsi a spostare un numero maggiore di carichi di lavoro più complessi in Azure.

Il trasferimento dei carichi di lavoro nel cloud non solleva da alcuna responsabilità in materia di sicurezza del sistema operativo, delle applicazioni e dei dati. Sebbene la piattaforma di Azure offra un'infrastruttura sicura, è disponibile un modello di responsabilità della sicurezza condivisa. È necessario assicurarsi che l'ambiente di Azure sia protetto a livello amministrativo, di applicazione e di rete.

Mentre la protezione dell'ambiente è un'attività continuativa, è opportuno eseguire determinate azioni subito dopo la migrazione per garantire la protezione dei carichi di lavoro.

In questa unità verranno fornite informazioni sulle tecniche che è possibile usare per proteggere le macchine virtuali appena migrate immediatamente dopo la migrazione. Si continuerà a ottimizzare i controlli di sicurezza sui carichi di lavoro e le applicazioni nel corso del tempo, nel tentativo di proteggere i dati e gli asset dei clienti.

Migliorare la resilienza delle macchine virtuali

I clienti si aspettano che le applicazioni siano disponibili quando devono usarle e che i dati siano sicuri. Minacce informatiche crescenti e tempi di inattività delle applicazioni non pianificati possono compromettere l'esperienza dell'utente.

Gli utenti possono riscontrare tempi di inattività dell'applicazione in un ambiente basato su cloud per vari motivi. Assicurarsi che le macchine virtuali migrate dispongano di un livello sufficiente di resilienza implementando una soluzione di backup e ripristino.

Come primo passaggio, provare a usare il servizio Backup di Azure. Backup di Azure è integrato in Azure e non richiede alcuna infrastruttura aggiuntiva.

Con backup di Azure è possibile pianificare backup regolari di intere macchine virtuali Windows o Linux, file e cartelle e persino database SQL. Per scenari più complessi è opportuno prendere in considerazione opzioni aggiuntive per migliorare la resilienza, ma Backup di Azure consente di imporre immediatamente un certo controllo di sicurezza sulle macchine virtuali migrate.

Per migliorare ulteriormente la soluzione, configurare l'autenticazione a più fattori (Multi-Factor Authentication, MFA) in modo che solo gli utenti autorizzati possano eseguire operazioni di backup critiche.

Limitare l'accesso in ingresso alle macchine virtuali

Con i carichi di lavoro nel cloud, le macchine virtuali di Azure possono diventare vulnerabili ad attacchi di sicurezza tramite porte di gestione aperte, come la porta 3389. Gli indirizzi IP di Azure sono noti e i pirati informatici eseguono probe continui per sferrare attacchi sulle porte 3389 aperte. Se un utente malintenzionato riesce ad accedere a una macchina virtuale tramite una porta di gestione aperta, può ottenere un punto di appoggio nell'ambiente in uso.

Per ridurre il rischio di attacchi tramite porte aperte è possibile limitare l'accesso in ingresso alle macchine virtuali. Uso del Centro sicurezza di Azure, abilitare l'accesso just-in-time (JIT) alle macchine virtuali. JIT usa gruppi di sicurezza di rete (Network Security Group, NSG) e regole in ingresso per limitare il tempo per cui una porta specifica rimane aperta.

È possibile configurare un criterio JIT in una singola macchina virtuale. È possibile eseguire questa operazione dal Centro sicurezza, direttamente dalla macchina virtuale o a livello programmatico. Il criterio specifica le regole per il modo in cui gli utenti possono connettersi alle macchine virtuali.

Se un utente dispone delle autorizzazioni per la macchina virtuale, viene approvata una richiesta di accesso e il Centro sicurezza configura gruppi di sicurezza di rete per consentire il traffico in ingresso alle porte selezionate per la durata specificata nei criteri. Allo scadere del tempo, il Centro sicurezza ripristina le regole del firewall e del gruppo di sicurezza di rete allo stato precedente.

Crittografare i dischi

Le violazioni della sicurezza che comportano la perdita di dati possono avere conseguenze gravi, comportando in genere pesanti sanzioni legali e finanziarie per le aziende in cui si verificano. Naturalmente, le principali iniziative di conformità come HIPAA e PCI hanno requisiti di crittografia dei dati avanzati.

La crittografia dei dati protegge dalla perdita o dal furto di un dispositivo impedendo l'accesso non autorizzato o la rimozione del disco rigido e consente inoltre di proteggere i file interni nel caso in cui un utente malintenzionato tenti di accedervi tramite metodi alternativi.

Per proteggere le macchine virtuali di Azure è possibile usare Crittografia dischi di Azure per crittografare i dischi delle macchine virtuali Windows e Linux. Crittografia dischi sfrutta BitLocker per Windows e DM-Crypt per Linux per la crittografia del volume per i dischi dati e del sistema operativo.

È possibile usare una chiave di crittografia creata da Azure oppure chiavi di crittografia personali, protette in Azure Key Vault. Con Crittografia dischi di Azure, i dati delle macchine virtuali IaaS (infrastruttura distribuita come servizio) sono protetti a riposo (su disco) e durante l'avvio della macchina virtuale.

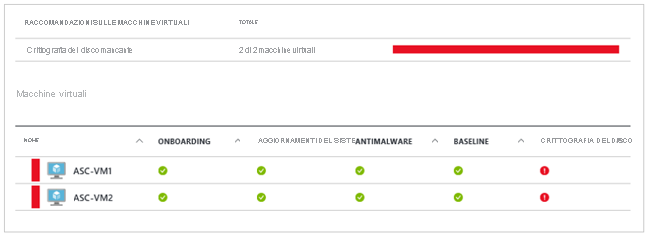

Il Centro sicurezza di Azure offre un set di strumenti per il monitoraggio e la gestione della sicurezza delle macchine virtuali e di altre risorse di cloud computing con il cloud pubblico di Azure. Se si usa il Centro sicurezza di Azure, questo avvisa se sono presenti macchine virtuali che non sono crittografate e consiglia di crittografarle.