Sicurezza dell'ambiente

Gli ambienti sono contenitori che gli amministratori possono usare per gestire app, flussi, connessioni e altri asset, nonché le autorizzazioni per consentire agli utenti dell'organizzazione l'accesso controllato all'ambiente e alle sue risorse.

Le app nei flussi di Microsoft Power Apps e Microsoft Power Automate non forniscono agli utenti l'accesso agli asset di dati per i quali non dispongono già delle autorizzazioni. Gli utenti dovrebbero avere accesso solo ai dati necessari.

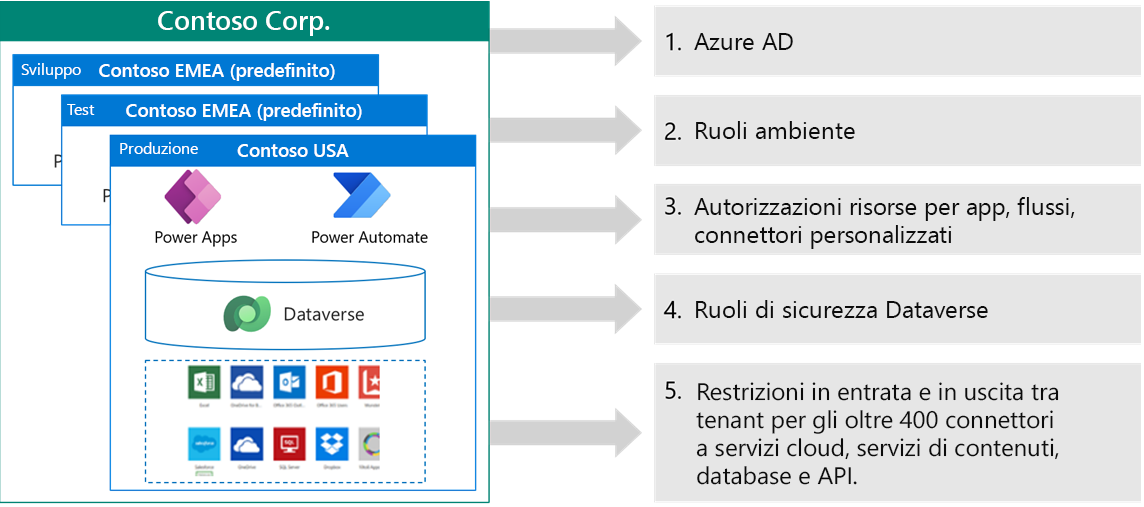

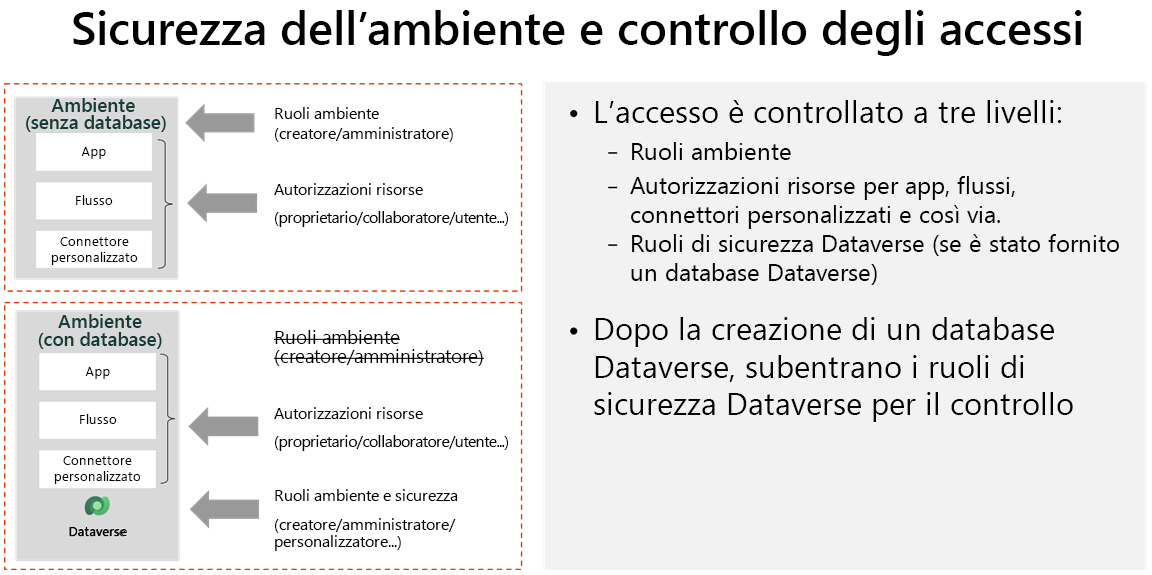

L'accesso agli ambienti è a più livelli. Gli ambienti sono contenuti in un tenant di Microsoft Entra ID. L'accesso all'ambiente viene autenticato da Microsoft Entra ID. Gli utenti devono disporre di un account utente in Microsoft Entra ID per accedere agli ambienti, nonché di una licenza per usare Microsoft Power Platform. Per accedere a un ambiente individuale, l'utente ha bisogno di un ruolo Microsoft 365 se non è disponibile un database di Microsoft Dataverse e di un ruolo di sicurezza Dataverse se invece il database di Dataverse è disponibile. Gli utenti devono inoltre avere l'autorizzazione per le risorse in un ambiente, ad esempio app, flussi e connettori.

Un amministratore può anche controllare l'accesso agli ambienti da altri tenant Microsoft Entra ID in scenari Business to Business (B2B).

Microsoft Entra ID

Microsoft Power Platform usa Microsoft Entra ID per autenticare gli utenti.

Microsoft Entra ID ha diverse funzionalità che Microsoft Power Platform può usare:

- Gestione delle identità e degli accessi: per gestire l'accesso alle app da Power Apps.

- Autenticazione: per verificare le credenziali quando un utente accede a un'app con più utenti in un flusso.

- Single Sign-On (SSO): per accedere alle app senza dover eseguire separatamente l'accesso.

- Autenticazione a più fattori: richiede a un utente di accedere con altre forme di identificazione.

- Business to Business (B2B): per gestire gli utenti guest e i partner esterni mantenendo il controllo sui dati aziendali. L'accesso guest è supportato per Microsoft Power Platform.

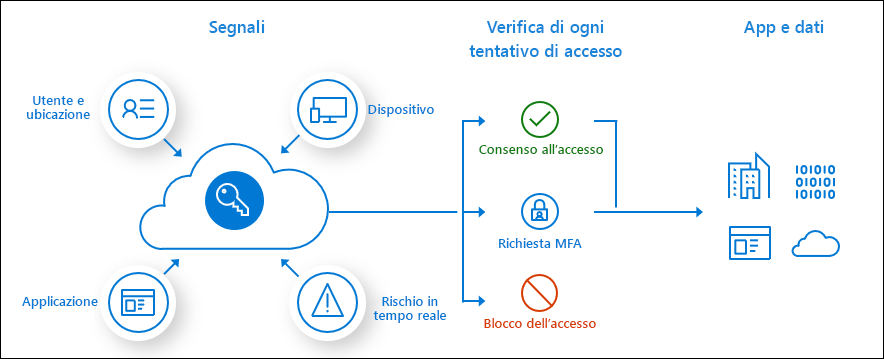

- Accesso condizionale: per gestire l'accesso alle app usando dei segnali per prendere decisioni su come consentirlo.

- Gestione dispositivi: per gestire le modalità di accesso dei dispositivi ai dati aziendali.

- Utenti aziendali: per gestire l'assegnazione delle licenze.

- Soluzione ibrida di gestione delle identità: Microsoft Entra ID Connect fornisce una singola identità utente per l'autenticazione e l'autorizzazione, indipendentemente dalla posizione (cloud o locale).

- Identity governance: per gestire l'identità dell'organizzazione tramite controlli di accesso di dipendenti, partner commerciali, fornitori, assistenza e app.

- Identity protection: per rilevare le potenziali vulnerabilità che influiscono sulle identità dell'organizzazione.

- Report e monitoraggio: per ottenere informazioni dettagliate sulla sicurezza e sui modelli di utilizzo nell'ambiente. L'interfaccia di amministrazione di Microsoft Power Platform fornisce informazioni più dettagliate rispetto a quelle di Microsoft Entra ID.

Altre funzionalità di Microsoft Entra ID attualmente non supportate con Microsoft Power Platform:

- Business to Consumer (B2C): per controllare il modo in cui i clienti accedono tramite le identità degli account social, aziendali o locali preferiti.

- Identità gestite: un'identità in Microsoft Entra ID in grado di autenticare qualsiasi servizio di autenticazione supportato da Microsoft Entra ID. Al momento questa funzionalità non è supportata in Microsoft Power Platform, quindi deve essere sostituita con le entità servizio.

- Privileged Identity Management (PIM): fornisce un accesso amministratore con privilegi elevati con modalità just-in-time (JIT).

È probabile che un'organizzazione abbia già scelto come implementare Microsoft Entra ID e una piattaforma Microsoft Power Platform ed è quindi improbabile che decida di cambiare l'approccio radicalmente. Tuttavia, Microsoft Power Platform potrebbe fornire l'accesso agli utenti che non hanno mai avuto accesso all'app IT in precedenza, ad esempio dipendenti in prima linea mobili, partner aziendali e appaltatori esterni che non hanno un'identità in Microsoft Entra ID. Pertanto, potrebbe essere necessario prendere in considerazione l'accesso condizionale, l'accesso B2B e l'accesso per utenti guest.

L'accesso condizionale richiede una licenza Microsoft Entra ID Premium. I criteri di accesso condizionale possono concedere o bloccare l'accesso ad app e dati in base ai seguenti fattori:

- Utente

- Dispositivo

- Località

La collaborazione Microsoft Azure Active Directory B2B (Microsoft Entra ID B2B) è una funzionalità che consente di invitare utenti guest per collaborare con l'organizzazione. È possibile assegnare licenze agli utenti guest per eseguire app create con Microsoft Power Platform. Al momento, gli utenti guest non possono creare o modificare Power Apps.

Per altre informazioni, vedere Condividere un'app canvas con gli utenti guest e Informazioni sui piani per app di Power Apps.

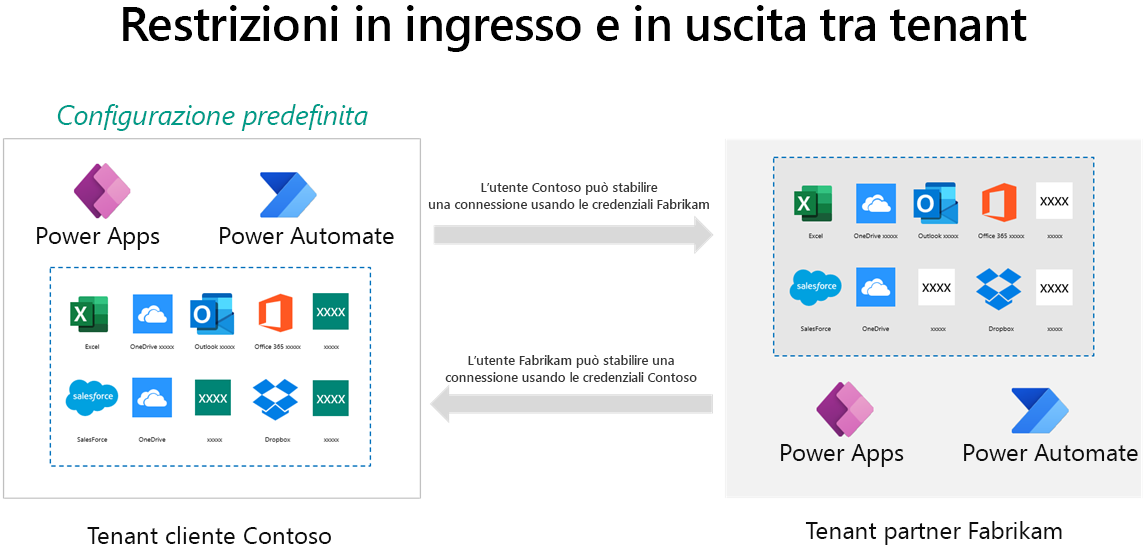

Isolamento tra tenant

Negli scenari di collaborazione B2B è possibile aumentare la sicurezza della condivisione di app e dati nel tenant con un tenant di un'altra origine. Nella configurazione predefinita ogni tenant può accedere alle risorse di un altro tenant.

Microsoft Entra ID ha una funzionalità chiamata Restrizioni del tenant, che consente alle organizzazioni di specificare l'elenco di tenant a cui gli utenti possono accedere. Microsoft Entra ID quindi concede l'accesso solo a questi tenant autorizzati. L'isolamento tra tenant consente di specificare gli altri tenant a cui gli utenti possono connettersi e di bloccare le connessioni in ingresso o in uscita per app canvas e flussi.

Limitare le connessioni in uscita significa che un utente nel tenant non può connettersi al tenant di un partner o esterno. È possibile limitare le connessioni tra tenant in uscita usando le restrizioni del tenant applicabili a tutte le app cloud di Microsoft Entra ID che possono bloccare le connessioni in uscita per i flussi di Power Apps e Power Automate.

Limitare le connessioni in ingresso significa che un utente del tenant di un partner o esterno non può creare una connessione al tenant specificato.

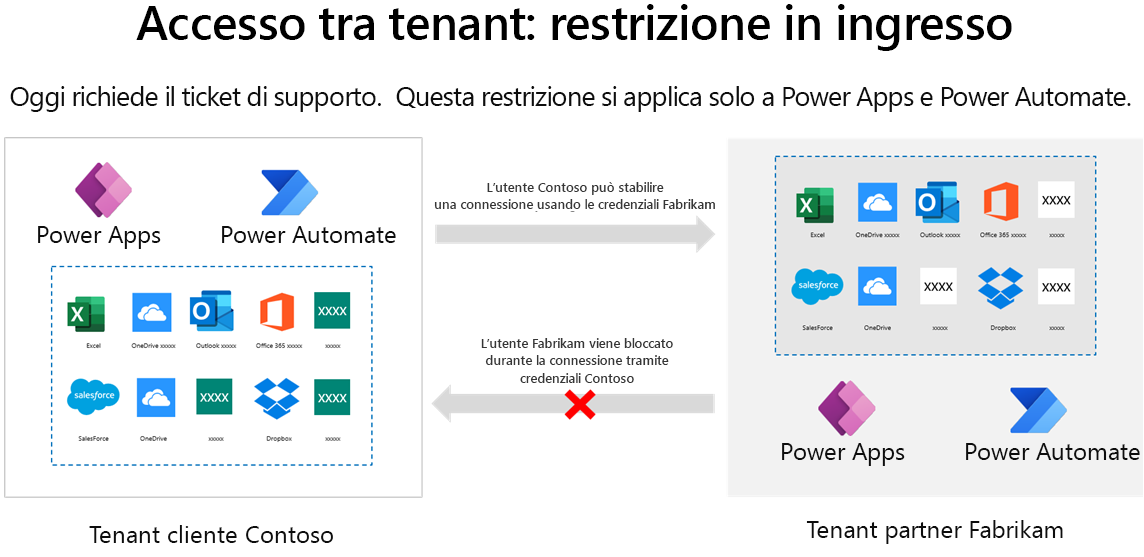

Importante

La limitazione delle connessioni tra tenant in ingresso richiede un ticket di supporto. Quindi, questa restrizione si applicherà solo ai flussi di Power Apps e Power Automate.

Protezione degli ambienti con i gruppi di sicurezza

Per impostazione predefinita, un utente con una licenza Power Apps può accedere potenzialmente a tutti gli ambienti in un tenant e può vedere tutti gli utenti con licenza nella tabella degli utenti in un ambiente. I gruppi di sicurezza Microsoft Entra ID possono essere usati per limitare l'accesso agli ambienti. Questa funzionalità consente anche di mantenere la tabella utenti ottimizzata solo per gli utenti dell'ambiente.

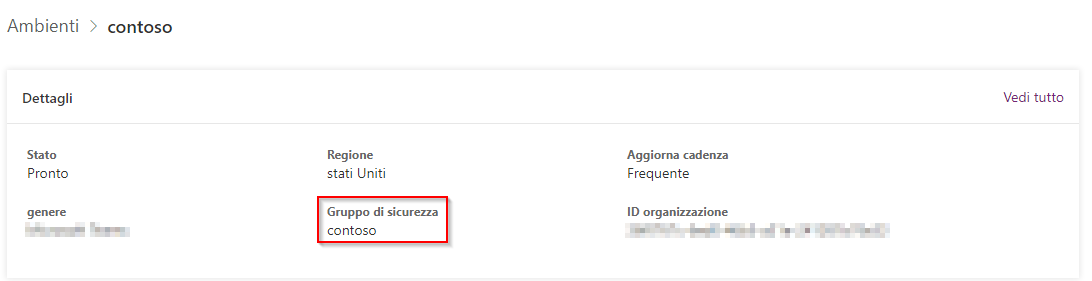

Un gruppo di sicurezza può essere associato a un ambiente quando questo viene creato oppure può essere collegato successivamente. Nello screenshot seguente, un gruppo di sicurezza per gli sviluppatori è stato associato all'ambiente di sviluppo.

Lo screenshot precedente evidenzia il seguente comportamento:

- Quando gli utenti vengono inclusi nel gruppo di sicurezza, vengono aggiunti a Dataverse come utenti.

- Quando gli utenti vengono rimossi dal gruppo di sicurezza, vengono disabilitati in Dataverse.

- Quando un gruppo di sicurezza è associato a un ambiente esistente che già include degli utenti, gli utenti nell'ambiente che non sono membri del gruppo di sicurezza vengono disabilitati.

- Se a un ambiente non sono associati gruppi di sicurezza, tutti gli utenti con una licenza Power Apps vengono creati come utenti e abilitati nell'ambiente.

Nota

I gruppi di distribuzione e i gruppi di Microsoft Office 365 non possono essere associati agli ambienti.

Ruoli e account amministratore

La gestione degli ambienti e l'esecuzione di alcune attività di amministrazione richiedono uno o più dei seguenti ruoli amministrativi:

- Amministratore globale: un utente con questo ruolo dispone dell'accesso amministrativo completo a tutti i servizi nel tenant. Gli amministratori globali hanno accesso a tutti gli ambienti Microsoft Power Platform e vengono aggiunti a tutti gli ambienti Dataverse con il ruolo di sicurezza Amministratore di sistema.

- Amministratore Microsoft Power Platform: un utente con il ruolo di amministratore di Microsoft Power Platform può creare ambienti, gestire tutti gli ambienti (anche se gli utenti non appartengono al gruppo di sicurezza per l'ambiente), gestire Power Apps, gestire Power Automate e gestire i criteri di prevenzione della perdita dei dati. Un amministratore Microsoft Power Platform può anche gestire i ticket di supporto e monitorare l'integrità del servizio.

- Amministratore con delega: l'amministrazione delegata viene usata dai partner del programma Microsoft Cloud Solution Provider per gestire i clienti tramite Microsoft Partner Portal. Un amministratore con delega ha la gestione completa di tutti i servizi nel tenant del cliente.

Nota

Il ruolo di amministratore di Microsoft Dynamics 365 è deprecato. Un utente con il ruolo di amministratore di Dynamics 365 può creare e gestire ambienti, ma solo se l'utente appartiene al gruppo di sicurezza dell'ambiente specificato. Un utente con il ruolo di amministratore di Dynamics 365 avrà il ruolo di sicurezza Amministratore di sistema per gli ambienti specificati.

Questi ruoli non coincidono con i ruoli di sicurezza in un ambiente. Agli utenti non amministrativi può essere assegnato un ruolo per un ambiente. Questi ruoli variano, a seconda che l'ambiente contenga un database di Dataverse o meno.

Il ruolo Amministratore dell'ambiente viene usato solo quando non è presente un database di Dataverse. L'amministratore di un ambiente specifico può consentire all'utente con questo ruolo di aggiungere e rimuovere utenti con il ruolo Autore dell'ambiente. Il ruolo Autore dell'ambiente consente a un utente di creare app nell'ambiente specificato.

Quando viene aggiunto un database di Dataverse all'ambiente, a un utente con il ruolo Amministratore dell'ambiente viene assegnato il ruolo di sicurezza Amministratore di sistema nel database di Dataverse e a un utente con il ruolo Autore dell'ambiente viene assegnato il ruolo di sicurezza Utente base.