Usare i log per rilevare attività sospette

La perdita di dati si verifica per lo più nei casi in cui gli account degli utenti vengono compromessi e quindi usati per accedere a risorse o asset riservati nella rete. Azure offre funzionalità di registrazione e controllo che consentono di valutare se il comportamento recente degli utenti è coerente con il loro comportamento tipico. Quando questo comportamento devia rispetto alla norma, viene contrassegnato come sospetto.

I membri del team di sicurezza sono preoccupati che possa ripetersi una violazione recente. Vogliono sapere quali funzionalità e servizi di Azure potrebbero contribuire a prevenire una violazione dei dati. Per rassicurare il team, si vuole cercare di acquisire maggiori informazioni su ciò che Azure offre per la registrazione delle attività utente e su come usare tale registrazione per identificare un comportamento di accesso sospetto.

In questa unità si analizzeranno due approcci per il monitoraggio del comportamento dell'utente. Il primo approccio è incentrato sui dettagli di accesso dell'utente archiviati nei file di log di accesso. Il secondo approccio esamina l'attività dell'utente dopo l'accesso. Queste attività vengono archiviate nei file di controllo.

Log di Microsoft Entra

Microsoft Entra ID acquisisce le informazioni di log per l'intero tenant di Azure. È possibile usare queste informazioni per l'analisi e la creazione di report. Quando si valuta il comportamento degli utenti, è opportuno esaminare i log attività e di sicurezza raccolti per il tenant.

I log attività riguardano tutti i comportamenti e le interazioni di un utente con la rete e i relativi asset. Ci sono due tipi di file di log a cui è necessario prestare particolare attenzione:

- Log di accesso: i log di accesso contengono informazioni dettagliate su tutte le attività utente e sulle applicazioni che hanno richiesto l'autenticazione per l'accesso.

- Log di controllo: i log di controllo indicano le attività svolte da un utente o un gruppo durante l'accesso alla rete.

I log di sicurezza rappresentano un elenco delle eccezioni trovate nei log attività. È importante prestare attenzione a due file di log di sicurezza principali:

- Accessi a rischio: i log degli accessi a rischio contengono dati sugli account utente in cui il comportamento di accesso non è coerente con i tentativi di accesso precedenti.

- Utenti contrassegnati per il rischio: i log degli utenti contrassegnati per il rischio mostrano tutti gli utenti contrassegnati come utenti rischiosi.

Per il momento, tuttavia, si è interessati solo a tenere traccia dei log di accesso e attività utente.

File di log di accesso

I file di log di accesso contengono una copia di tutti i tentativi di accesso alla rete. I log tengono traccia solo degli accessi tradizionali con credenziali utente. I file di log di accesso non registrano l'autenticazione automatica usata nelle connessioni da server a server.

I file di log di accesso possono essere usati per identificare:

- Modelli di comportamento di accesso utente.

- Tendenze nell'attività dell'accesso utente nel tempo.

- Stato complessivo di tutti gli utenti che accedono alla rete.

Prerequisiti per i log di accesso

Data la natura sensibile dei dati acquisiti dai log di accesso, l'accesso ai log è riservato e limitato. Per usare i file di log di accesso, è necessario disporre di:

- Sottoscrizione di Microsoft Entra ID P1, P2 o Premium 2.

- Almeno un utente con il ruolo di Amministratore globale, Lettore report, Ruolo con autorizzazioni di lettura per la sicurezza o Amministratore della sicurezza.

Visualizzazione dei log di accesso

Azure acquisisce un'ampia gamma di dati sulle attività utente, dai periodi di accesso all'applicazione che ha effettuato una richiesta di accesso e altro ancora. Accedere al file di log di accesso nell'istanza di Microsoft Entra nel portale di Azure. La prima volta che si abilita il servizio di registrazione di accesso, è possibile che sia richiesta fino a un'ora prima che i dati vengano visualizzati.

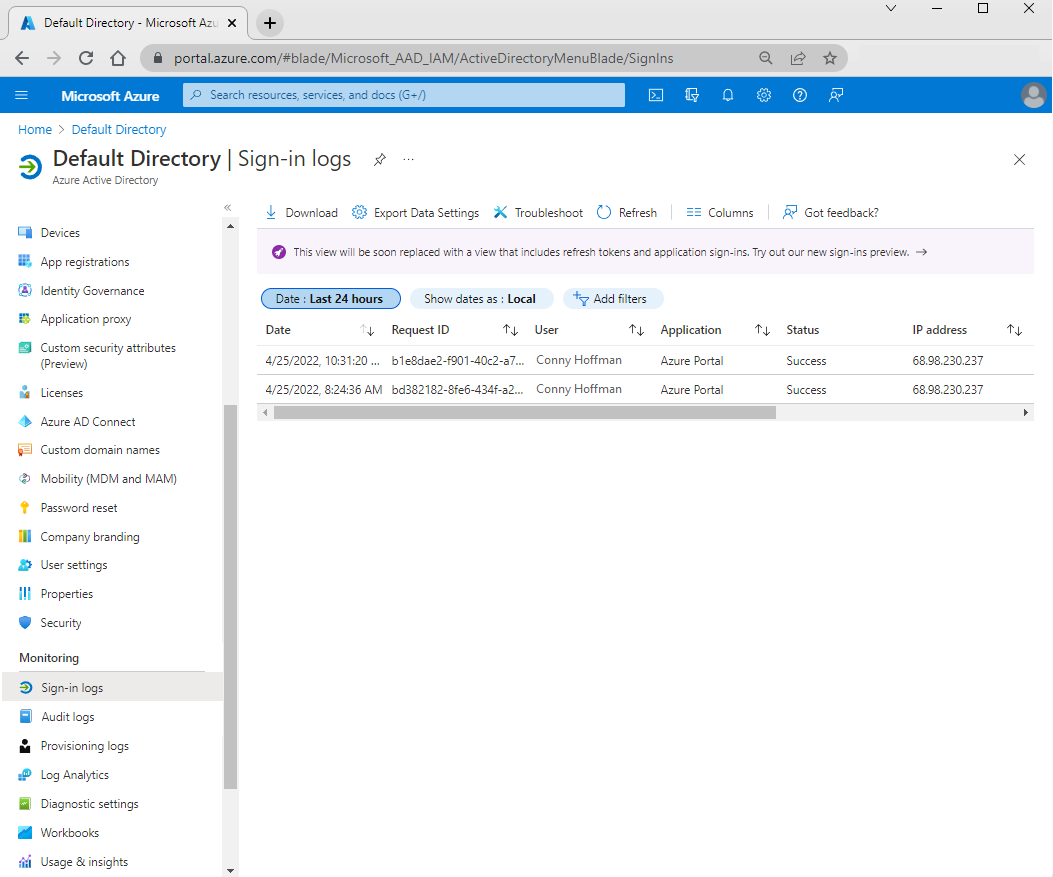

Per visualizzare i log di accesso per il tenant, nel menu a sinistra in Monitoraggio selezionare Log di accesso. L'esempio seguente mostra una visualizzazione tipica dei dati della tabella degli accessi:

Le colonne della tabella predefinite visualizzano informazioni come la data di accesso, il nome utente, lo stato di accesso e la posizione.

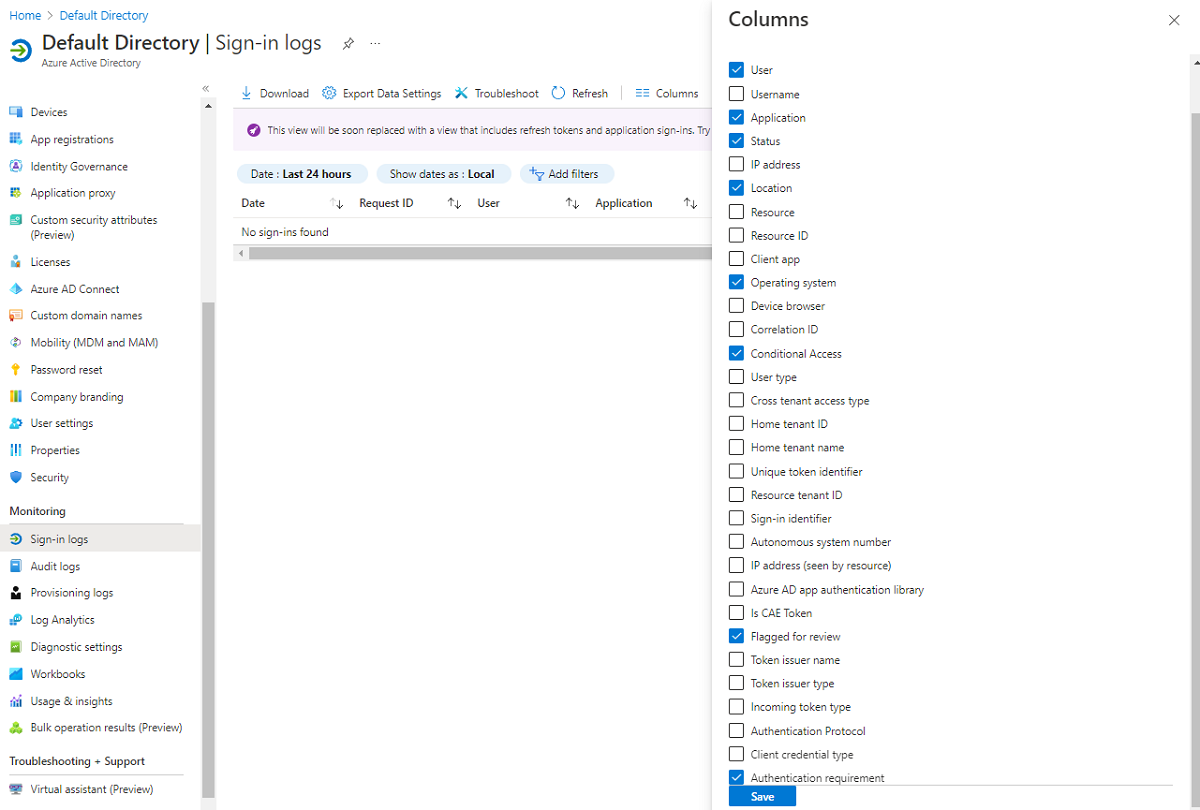

Come per tutti i report in Azure, è possibile personalizzare la struttura del report aggiungendo e rimuovendo le colonne. Per modificare le colonne, nella barra dei menu dei log di accesso selezionare Colonne. Nel riquadro Colonne è possibile aggiungere o rimuovere colonne in base alle esigenze. Oltre alle colonne predefinite, è possibile scegliere le colonne per visualizzare altre informazioni.

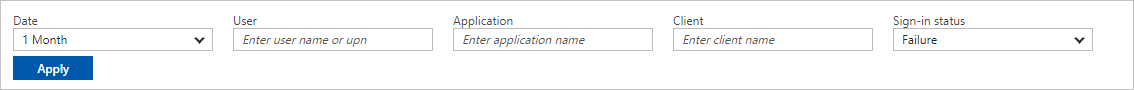

Filtrare i dati di log

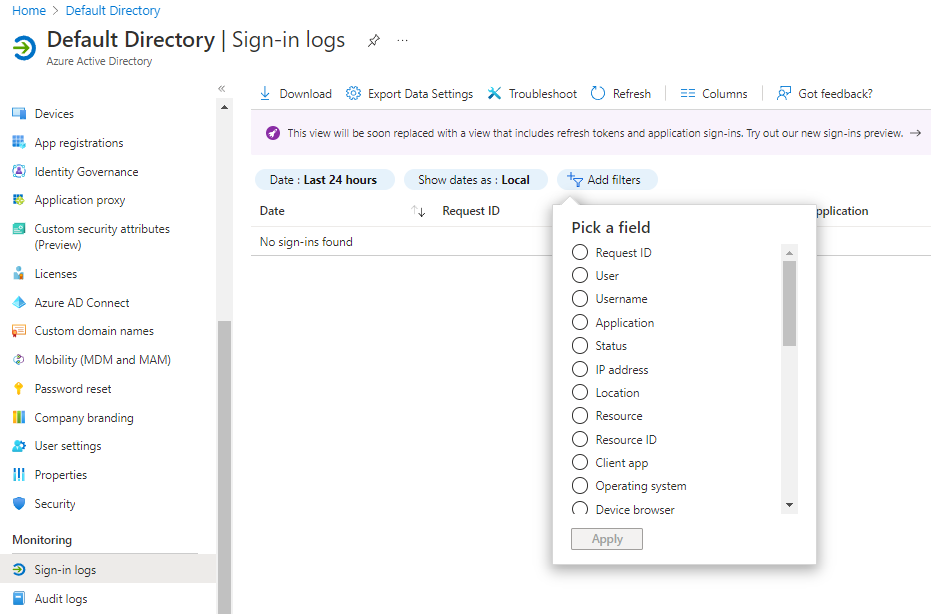

Anche dopo aver selezionato tutte le colonne di accesso da visualizzare, è ancora presente una grande quantità di dati. Per gestire i volumi di dati e ottenere quelli necessari, è possibile applicare filtri. Ad esempio, potrebbe essere necessario visualizzare solo i record di accesso in cui gli utenti sono stati contrassegnati come a rischio o in cui l'autenticazione a più fattori non è riuscita. L'uso di filtri consente di visualizzare i dati non elaborati in vari modi per individuare tendenze o modelli.

Per usare i filtri, nella barra dei menu dei log di accesso selezionare Aggiungi filtri e quindi selezionare i filtri da usare.

Ecco alcuni filtri chiave e le loro funzioni:

- Utente: usare per cercare utenti specifici, in base al nome o al nome dell'entità utente.

- Applicazione: usare per trovare le richieste di accesso da applicazioni specifiche.

- Stato: usare per limitare i risultati agli utenti che hanno eseguito correttamente l'accesso o agli utenti per i quali l'accesso non è riuscito.

- Accesso condizionale: usare per esaminare se sono stati applicati i criteri di accesso condizionale applicabili.

- Data: usare per modificare l'intervallo di tempo dei dati esaminati, da un mese a un singolo giorno.

Scaricare i log di accesso

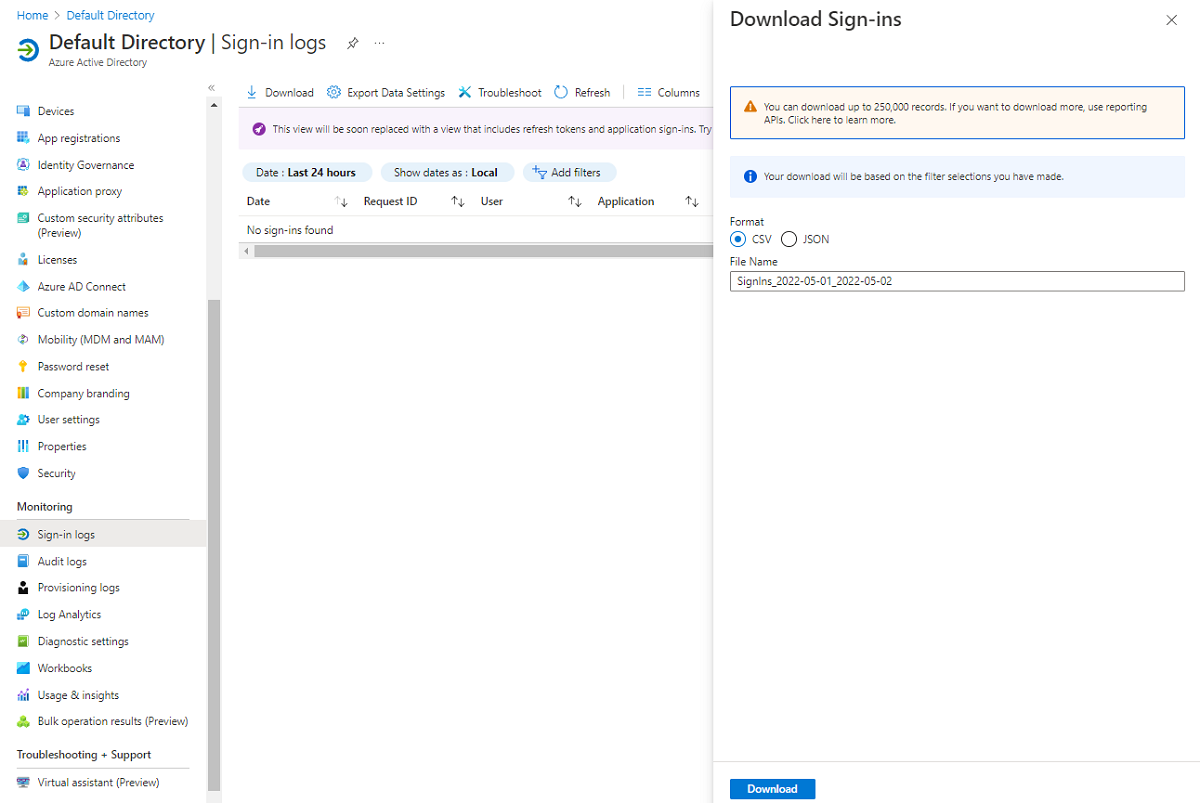

Sono state determinate le colonne con le informazioni desiderate e sono stati applicati i filtri per limitare i dati a un subset di dati specifico e gestibile. A questo punto è possibile elaborare i dati. Anche se Azure offre alcuni ottimi strumenti per la visualizzazione dei dati e ulteriori analisi, è possibile che si usino già applicazioni specifiche per elaborare i dati. Con Azure è possibile scaricare i dati di accesso in base ai filtri correnti.

Quando si scaricano i log di accesso, vengono scaricati solo i 250.000 record più recenti, in base ai criteri di filtro applicati.

Per scaricare i dati nella visualizzazione, nella barra dei menu dei log di accesso selezionare Scarica. Si selezionerà un formato da usare per i dati, CSV o JSON, quindi si immetterà un nome per il file di download.

Codice degli errori di accesso

L'analisi degli accessi non riusciti è un modo fondamentale per mantenere sicuro e integro un ambiente di Azure. Quando si esaminano i file di log di accesso, è possibile filtrare i dati in base allo stato in modo da visualizzare solo gli accessi non riusciti:

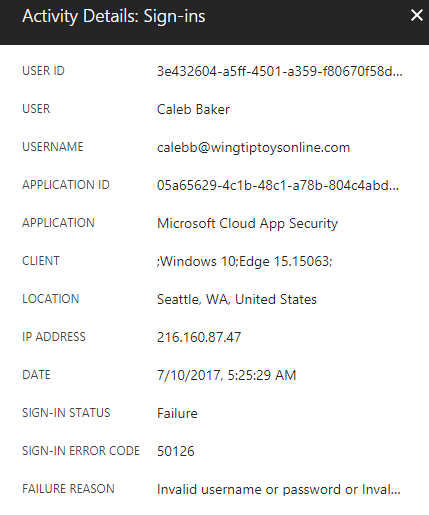

Quando si seleziona uno dei record di accesso nell'elenco risultati, viene visualizzato uno snapshot del record, che include stato di accesso, codice errore di accesso e motivo dell'errore.

Nell'unità di riepilogo del modulo è disponibile un collegamento a un elenco completo dei codici di errore. Nella tabella seguente sono elencati alcuni codici di errore di esempio e le relative descrizioni ufficiali:

| Errore | Descrizione |

|---|---|

| 50002 | L'accesso non è riuscito a causa delle limitazioni dell'accesso proxy nel tenant. Se questo errore è dovuto ai propri criteri per il tenant, è possibile modificare le impostazioni di limitazione per il tenant per correggerlo. |

| 50005 | Gli utenti hanno cercato di accedere a un dispositivo da una piattaforma che attualmente non è supportata tramite i criteri di accesso condizionale. |

| 50020 | L'utente non è autorizzato per uno dei motivi seguenti: l'utente sta cercando di accedere con un account del servizio gestito con l'endpoint v1 oppure l'utente non esiste nel tenant. Contattare il proprietario dell'applicazione. |

| 50055 | È stata immessa una password non valida o scaduta. |

| 50057 | L'account utente è disabilitato. L'account è stato disabilitato da un amministratore. |

| 50074 | L'utente non ha superato la richiesta di autenticazione a più fattori (MFA). |

| 50126 | La password o il nome utente non è valido oppure la password o il nome utente locale non è valido. |

| 50133 | La sessione non è valida perché è scaduta oppure a causa di una modifica della password recente. |

| 50173 | È necessario un nuovo token di autenticazione. Chiedere all'utente di effettuare di nuovo l'accesso con credenziali aggiornate. |

| 53003 | L'accesso è stato bloccato a causa di criteri di accesso condizionale. |

| 65004 | L'utente ha rifiutato il consenso per l'accesso all'app. Chiedere all'utente di ripetere l'accesso e fornire il consenso per l'app. |

| 70019 | Il codice di verifica è scaduto. Chiedere all'utente di ripetere l'accesso. |

| 80007 | L'agente di autenticazione non può convalidare la password dell'utente. |

| 81007 | Il tenant non è abilitato per l'accesso Seamless SSO. |

File di registro di controllo

I file di controllo forniscono una cronologia di ogni attività nel tenant di Microsoft Entra. I log di controllo vengono mantenuti a scopo di conformità e conservano i record di tutte le attività di sistema. Le attività recenti potrebbero non essere incluse nei risultati fino a un'ora dopo che si verificano.

Prerequisiti per i log di controllo

Almeno un utente con ruoli o autorizzazioni di Amministratore globale, Lettore report, Ruolo con autorizzazioni di lettura per la sicurezza o Amministratore della sicurezza.

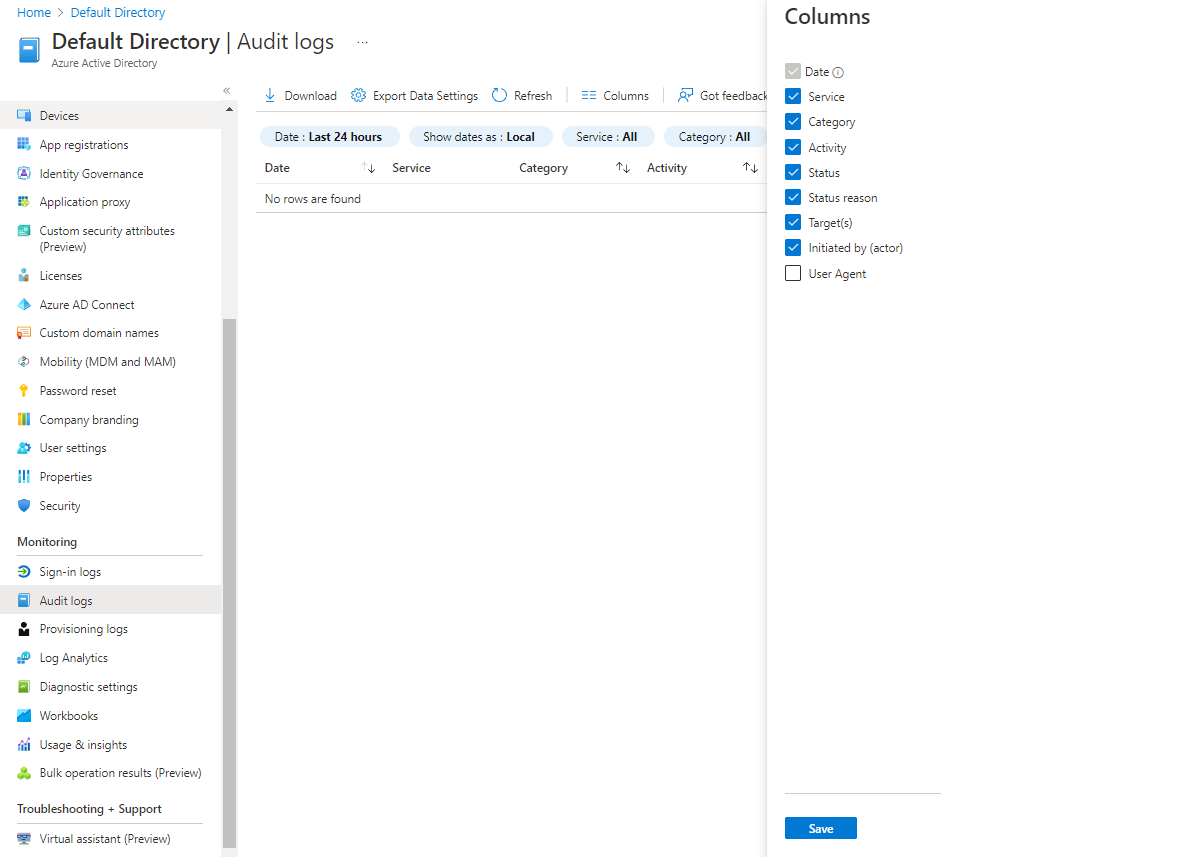

Visualizzazione dei log di controllo

Accedere ai log di controllo tramite l'istanza di Microsoft Entra nel portale di Azure. Nel menu a sinistra, in Monitoraggio, selezionare Log di controllo.

Come i log di accesso, è possibile modificare i log di controllo per soddisfare esigenze specifiche. Nella visualizzazione del log di controllo predefinito vengono visualizzate le colonne seguenti:

- Data

- Servizioo

- Categoria

- Attività

- Stato

- Motivo stato

- Destinazione/i

- Azione avviata da (attore)

È anche possibile aggiungere la colonna Agente utente.

Filtrare i risultati dei log di controllo

I log di controllo possono contenere centinaia di migliaia di voci dall'intero ambiente di Azure. Per gestire questo volume di dati, è possibile applicare filtri ai risultati per visualizzare solo i dati necessari. È possibile filtrare i dati solo nei campi seguenti:

- Data: specificare un intervallo di date, che può variare da un mese a un giorno, o un intervallo personalizzato.

- Mostra date come: selezionare Locale o UTC.

- Servizio: limitare i servizi inclusi nei risultati.

- Categoria: specifica la categoria di controllo desiderata. Ad esempio, è possibile scegliere unità amministrativa o gestione utenti.

- Attività: le opzioni dipendono dal tipo di servizio e dalla categoria selezionati in precedenza.

- Stato: filtrare in baso all'esito positivo o negativo dell'attività.

Selezionare Aggiungi filtri per selezionare uno dei filtri seguenti:

- Destinazione: filtrare in base a un nome o un nome dell'entità utente di destinazione.

- Azione avviata da (attore): specificare un nome utente o un nome dell'entità universale in base a cui filtrare i dati. In entrambi i casi viene fatta distinzione tra maiuscole e minuscole.

- Agente utente: filtrare in base al nome dell'agente utente.

Scaricare i log di controllo

Dopo aver applicato i filtri per ridurre i dati a un subset gestibile e specifico, è possibile scaricare i dati. Quando si scaricano i record del log di controllo, vengono scaricati solo i 250.000 record più recenti, in base ai criteri di filtro applicati.

Come per i log di accesso, si selezionerà un formato da usare per i dati, CSV o JSON, quindi si immetterà un nome per il file di download.

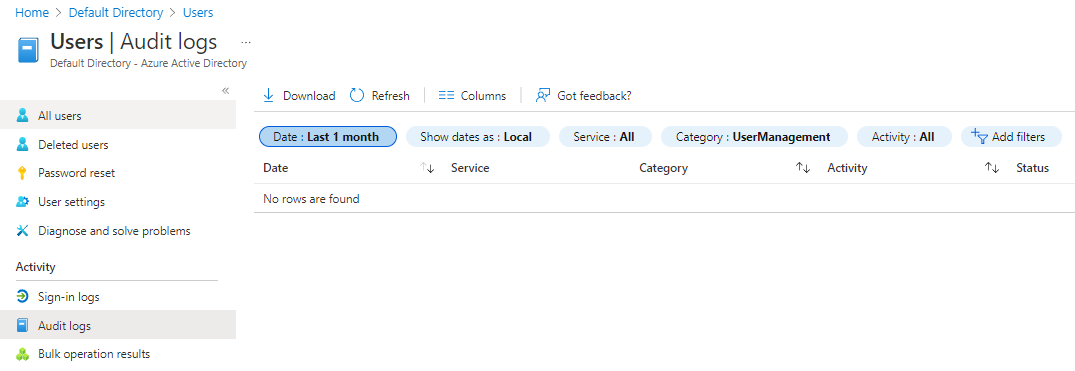

Accedere ai log tramite utenti, gruppi e applicazioni aziendali

È possibile accedere ai log di accesso e ai log di controllo raccolti per l'istanza di Microsoft Entra tramite utenti, gruppi e applicazioni aziendali. I dati vengono pre-filtrati in base al punto di accesso usato. Se si accede ai log tramite il menu degli utenti, vengono visualizzati solo i dati del log relativi agli utenti. Lo stesso vale per i gruppi e le applicazioni aziendali.

Per accedere ai log di accesso degli utenti o ai log di controllo degli utenti dall'istanza di Microsoft Entra, selezionare Utenti nel menu a sinistra Gestisci. Selezionare quindi il tipo di log da visualizzare in Attività.

Per accedere ai log di controllo di un gruppo dall'istanza di Microsoft Entra, selezionare Gruppi nel menu a sinistra.