Individuare app usando il report sulle app di Microsoft Defender for Cloud Apps e Active Directory Federation Services

Per iniziare a imparare come proteggere le app cloud, è prima di tutto necessario comprendere cos'è Cloud Access Security Broker (CASB). Apprendere quindi cos'è l'implementazione Microsoft di CASB.

CASB (Cloud Access Security Broker): punto di imposizione dei criteri di sicurezza locali o basati sul cloud, posizionato tra i consumer e i provider di servizi cloud per combinare e inserire i criteri di sicurezza aziendali quando si accede alle risorse basate sul cloud.

MDCA (Microsoft Defender for Cloud Apps): l’implementazione Microsoft di un servizio CASB per proteggere dati, servizi e applicazioni con criteri aziendali. Fornisce servizi di reporting e analisi supplementari

Microsoft Defender for Cloud Apps

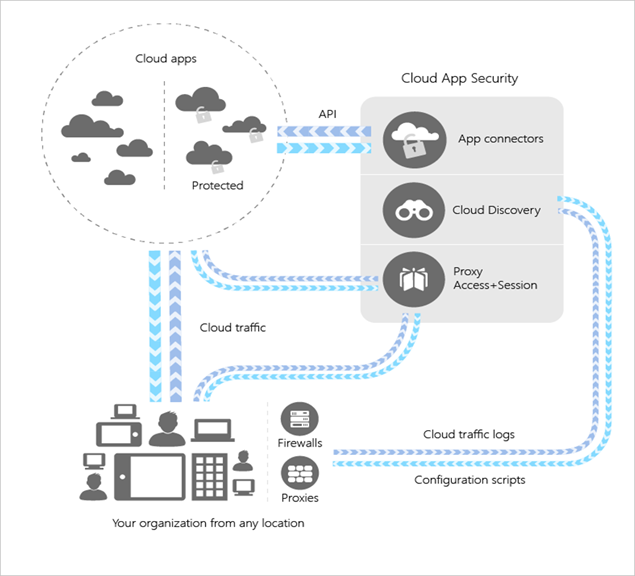

Con il passaggio al cloud aumenta la flessibilità sia per i dipendenti sia per l'IT. Tuttavia, questo introduce anche nuove sfide e complessità per la sicurezza dell'organizzazione. Per usufruire completamente dei vantaggi delle app e dei servizi cloud, un team IT deve trovare l'equilibrio giusto per supportare l'accesso mantenendo il controllo per proteggere i dati critici. Microsoft Defender for Cloud Apps (MDCA) è una soluzione Cloud Access Security Broker (CASB) in grado di supportare diverse modalità di distribuzione, tra cui raccolta di log, connettori API e proxy inverso. Offre una visibilità completa, un controllo sui trasferimenti di dati e analisi sofisticate per identificare e combattere gli attacchi alla sicurezza informatica in tutti i servizi cloud Microsoft e di terze parti. Microsoft Defender for Cloud Apps si integra in modo nativo con le principali soluzioni Microsoft ed è progettato per le esigenze dei professionisti della sicurezza. Fornisce funzionalità semplici per la distribuzione e la gestione centralizzata nonché opzioni innovative di automazione. Microsoft Defender for Cloud Apps è una soluzione trasversale SaaS che offre visibilità approfondita, controlli avanzati dei dati e protezione avanzata dalle minacce per le app cloud. Cloud Discovery, una funzionalità di Microsoft Defender for Cloud Apps, consente di ottenere visibilità sullo shadow IT individuando le app cloud in uso.

Architettura

Microsoft Defender for Cloud Apps integra la visibilità con il cloud:

Utilizzando Cloud Discovery per mappare e identificare l'ambiente cloud e le applicazioni cloud utilizzate dall'organizzazione.

Approvazione e rimozione dell'autorizzazione per le app nel cloud.

Utilizzando connettori di app facili da distribuire che sfruttano le API del provider per la visibilità e la governance delle app a cui un'organizzazione può connettersi.

Utilizzando la protezione Conditional Access App Control è possibile ottenere visibilità e controllo in tempo reale sugli accessi e sulle attività all'interno delle applicazioni cloud.

Controllo continuo tramite l'impostazione e l'ottimizzazione costante di criteri.

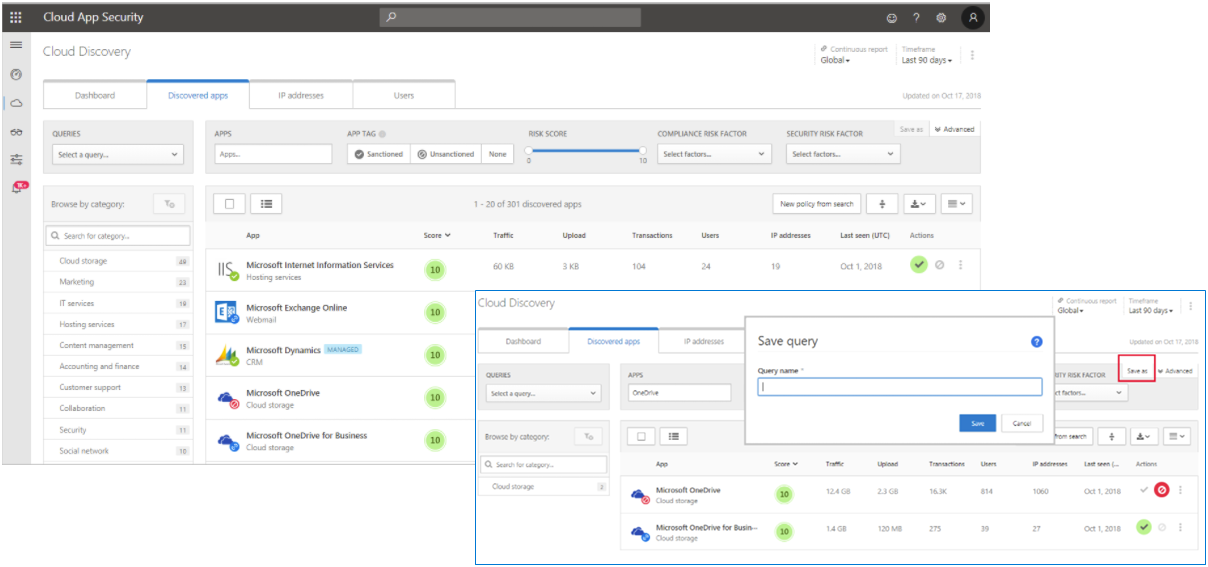

Cloud Discovery

Cloud Discovery usa i log del traffico per individuare e analizzare dinamicamente le app cloud usate dall'organizzazione. Per creare un report snapshot dell'uso del cloud da parte dell'organizzazione, caricare manualmente i file di log dai firewall o dai proxy per l'analisi. Per configurare la generazione continua di report, usare gli agenti di raccolta log di Microsoft Defender for Cloud Apps per inoltrare periodicamente i log.

Esaminare il dashboard di Cloud Discovery

L'amministratore deve prima esaminare le informazioni nel dashboard di Cloud Discovery per ottenere un quadro generale delle app di Cloud Discovery. Cerca:

- Per prima cosa esaminare l'uso complessivo delle app cloud nell'organizzazione nella panoramica di alto livello sull'utilizzo.

- Scendere quindi al livello di dettaglio successivo per verificare quali sono le categorie principali usate nell'organizzazione per ognuno dei diversi parametri di uso e qual è la percentuale di utilizzo da parte delle app approvate.

- Scendere ancora più in dettaglio e visualizzare tutte le app di una categoria specifica nella scheda App individuate.

- È possibile visualizzare i principali utenti e gli indirizzi IP di origine per identificare quali sono gli utenti più dominanti delle app cloud nell'organizzazione.

- Controllare in che modo le app individuate sono distribuite in base alla posizione geografica (la località della sede centrale) nella mappa delle sedi centrali delle app.

- Non dimenticarsi infine di controllare il punteggio di rischio delle app individuate nella panoramica del livello di rischio delle app. Controllare lo stato degli avvisi di individuazione per vedere quanti avvisi aperti è necessario esaminare.

Applicazione di filtri alle app individuate

- Tag dell'app - Selezionare se l'app è stata o meno approvata o se non ha un tag assegnato. È anche possibile creare un tag personalizzato per l'app e usarlo per filtrare in base a tipi di app specifici.

- App e domini - Consente di cercare app specifiche o app usate in domini specifici.

- Categorie - Il filtro delle categorie, disponibile a sinistra della pagina, consente di cercare i tipi di app in base alle categorie. ad esempio app di social network, app di archiviazione cloud e servizi di hosting. È possibile selezionare più categorie contemporaneamente o un'unica categoria e quindi applicare i filtri di base e avanzati solo alle categorie selezionate.

- Fattore di rischio della conformità: cercare standard, certificazioni e conformità specifici per l'app (HIPAA, ISO 27001, SOC 2, PCI-DSS e altri ancora).

- Fattore di rischio generale - Cercare fattori di rischio generali, ad esempio popolarità tra i consumatori, impostazioni locali del data center e altri fattori ancora.

- Punteggio di rischio: consente il filtraggio delle app in base al punteggio di rischio in modo da potersi concentrare, ad esempio, sulla revisione solo delle app ad alto rischio. È anche possibile eseguire l'override del punteggio di rischio configurato da Microsoft Defender for Cloud Apps. Per altre informazioni, vedere Uso del punteggio di rischio.

- Fattore di rischio della sicurezza - Consente di filtrare in base a misure di sicurezza specifiche, ad esempio crittografia dei dati inattivi, autenticazione a più fattori e così via.

- Utilizzo: consente il filtraggio in base alle statistiche di utilizzo dell'app. per ottenere, ad esempio, le app con un numero minore o maggiore di caricamenti di dati rispetto a una quantità indicata o le app con un numero maggiore o minore di utenti rispetto a un valore specificato.

- Fattore di rischio legale: offre la possibilità di filtrare in base a tutte le normative e i criteri presenti per assicurare la protezione dei dati e la privacy degli utenti dell'app. Ad esempio, app cloud predisposte per dati dei clienti sicuri, DMCA e per i criteri di conservazione dati.

Approvazione e annullamento dell'approvazione di un'app

È possibile usare Microsoft Defender for Cloud Apps per approvare o annullare l'approvazione di app nell'organizzazione mediante il catalogo delle app cloud. Il team di analisti Microsoft ha un vasto catalogo in continua crescita di oltre 16.000 app cloud, classificate e valutate in base agli standard di settore. Usare il catalogo delle app cloud per valutare il rischio per le app cloud in base a certificazioni normative, standard di settore e procedure consigliate. È quindi possibile personalizzare i punteggi e i pesi dei diversi parametri adeguandoli alle esigenze dell'organizzazione. In base a questi punteggi, Microsoft Defender for Cloud Apps monitora il livello di rischio di un'app. Il punteggio è basato su oltre 80 fattori di rischio che possono influire sull'ambiente in uso.

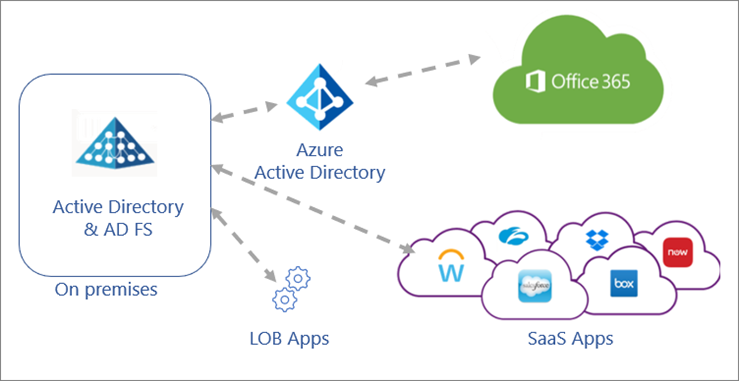

Active Directory Federation Services

Se si usa una directory locale che contiene account utente, è probabile che siano presenti molte applicazioni in cui gli utenti eseguono l'autenticazione. Ognuna di queste app è configurata per consentire agli utenti di accedere usando le proprie identità. Gli utenti possono anche eseguire l'autenticazione direttamente con Active Directory locale. Active Directory Federation Services (AD FS) è un servizio di gestione delle identità locale basato su standard. AD FS estende la possibilità di usare la funzionalità Single Sign-On (SSO) tra partner commerciali attendibili senza che gli utenti debbano accedere separatamente a ogni applicazione - federazione. Molte organizzazioni hanno app SaaS (Software as a Service, software come un servizio) o line-of-business personalizzate federate direttamente in AD FS, insieme ad app basate su Microsoft 365 e Microsoft Entra ID.

Per aumentare la sicurezza delle applicazioni, l'obiettivo è avere un unico set di controlli e criteri di accesso in tutti gli ambienti locali e cloud.

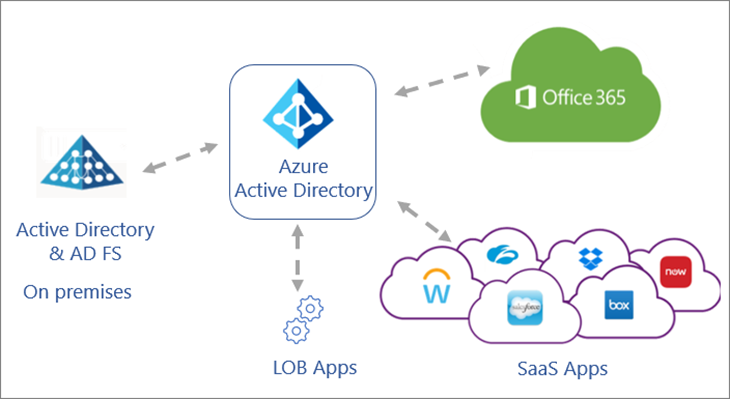

Molte organizzazioni usano AD FS per fornire accesso SSO alle applicazioni cloud. Il trasferimento delle applicazioni AD FS in Microsoft Entra ID per l'autenticazione offre vantaggi significativi, in particolare in termini di gestione dei costi, gestione dei rischi, produttività, conformità e governance. Tuttavia, può essere necessario molto tempo per determinare quali applicazioni sono compatibili con Microsoft Entra ID e per identificare passaggi di migrazione specifici.

Talvolta è possibile che l'organizzazione usi provider di identità locali o cloud alternativi, ad esempio SiteMinder, Oracle Access Manager, PingFederate e così via. La maggior parte di esse sono installazioni locali. Alcuni provider di servizi cloud, ad esempio Okta e OneLogin, offrono servizi analoghi.

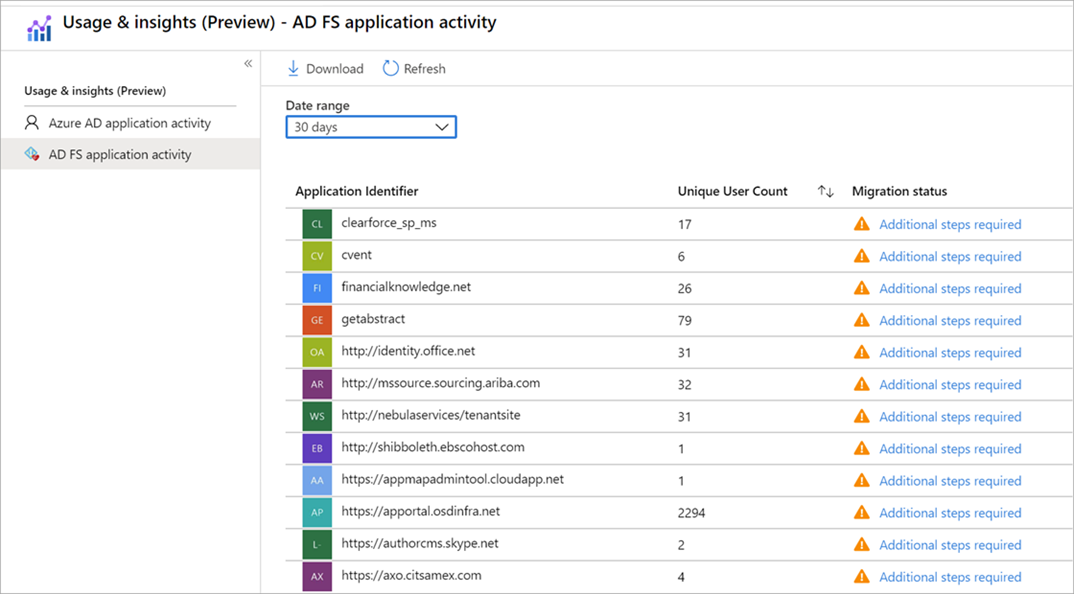

Il report attività delle applicazioni AD FS nel portale di Azure consente di identificare rapidamente le applicazioni di cui è possibile eseguire la migrazione in Microsoft Entra ID. Il report valuta tutte le applicazioni AD FS per la compatibilità con Microsoft Entra ID, verifica la presenza di eventuali problemi e fornisce indicazioni sulla preparazione di singole applicazioni per la migrazione. Con il report attività delle applicazioni AD FS è possibile individuare applicazioni AD FS e definire l'ambito della migrazione. Il report attività delle applicazioni AD FS elenca tutte le applicazioni AD FS nell'organizzazione che hanno avuto un account di accesso utente attivo negli ultimi 30 giorni. I dati dell'attività sono disponibili agli utenti cui è stato assegnato uno di questi ruoli di amministratore: amministratore globale, lettore globale, lettore report, amministratore che legge i dati di sicurezza, amministratore applicazione o amministratore applicazione cloud.

Tipi di app di cui eseguire la migrazione

La migrazione di tutta l'autenticazione delle applicazioni in Microsoft Entra ID è una procedura ottimale, in quanto offre un singolo piano di controllo per la gestione delle identità e degli accessi.

Esistono due tipi di applicazioni di cui eseguire la migrazione:

- Applicazioni SaaS, acquistate dall'organizzazione.

- Applicazioni line-of-business, sviluppate dall'organizzazione e che non devono essere usate da altre aziende. Le applicazioni possono usare protocolli moderni o legacy per l'autenticazione. La maggior parte delle applicazioni SaaS usa protocolli di autenticazione moderni e fornisce indicazioni su come abilitare l'accesso SSO. Prendere in considerazione prima di tutto la migrazione di applicazioni che usano protocolli di autenticazione moderni, come SAML e OpenID Connect. Queste app possono essere riconfigurate per l'autenticazione con Microsoft Entra ID tramite un connettore incorporato nella raccolta di app o attraverso la registrazione dell'applicazione in Microsoft Entra ID. Integrare le app che usano protocolli meno recenti usando il proxy di applicazione e/o Microsoft Entra Domain Services.

Individuare le applicazioni AD FS di cui è possibile eseguire la migrazione

Il report attività delle applicazioni AD FS è disponibile nel portale di Azure nei report Utilizzo e informazioni dettagliate di Microsoft Entra. Il report attività delle applicazioni AD FS analizza ogni applicazione AD FS per determinare se sia possibile eseguirne la migrazione così com'è o dopo una revisione.

Accedere al portale di Azure con un ruolo di amministratore che abbia accesso ai dati dell'attività delle applicazioni AD FS (amministratore globale, lettore report, amministratore che legge i dati di sicurezza, amministratore applicazione o amministratore applicazione cloud).

Selezionare Microsoft Entra IDe quindi selezionare Applicazioni aziendali.

In Attività selezionare Utilizzo e informazioni dettagliate e quindi selezionare Attività dell'applicazione AD FS per aprire un elenco di tutte le applicazioni AD FS nell'organizzazione.

Per ogni applicazione nell'elenco di attività delle applicazioni AD FS visualizzare il valore di Stato di migrazione:

- Pronto per la migrazione indica che la configurazione dell'applicazione AD FS è completamente supportata in Microsoft Entra ID ed è possibile eseguire la migrazione dell'applicazione così com'è.

- Verifica necessaria indica che è possibile eseguire la migrazione di alcune delle impostazioni dell'applicazione in Microsoft Entra ID, ma è necessario esaminare le impostazioni di cui non è possibile eseguire la migrazione così come sono.

- Sono necessari passaggi aggiuntivi indica che Microsoft Entra ID non supporta alcune delle impostazioni dell'applicazione e di conseguenza non è possibile eseguire la migrazione dell'applicazione nel suo stato corrente.