Pianificare le impostazioni predefinite per la sicurezza

La gestione della sicurezza può risultare difficile per via di attacchi correlati alle identità comuni, come password spraying, attacchi replay e phishing, che diventano sempre più diffusi. Le impostazioni predefinite per la sicurezza offrono impostazioni predefinite sicure che Microsoft gestisce per conto delle organizzazioni per garantire la sicurezza dei clienti finché le organizzazioni non sono pronte per gestire in modo continuativo la sicurezza delle identità. Le impostazioni predefinite per la sicurezza rappresentano impostazioni per la sicurezza preconfigurate, ad esempio:

Richiedere a tutti gli utenti di eseguire la registrazione per l'autenticazione a più fattori.

Richiedendo agli amministratori di eseguire l'autenticazione a più fattori.

Bloccando i protocolli di autenticazione legacy.

Richiedendo agli utenti di eseguire l'autenticazione a più fattori quando necessario.

Proteggendo attività con privilegi come l'accesso al portale di Azure.

Disponibilità

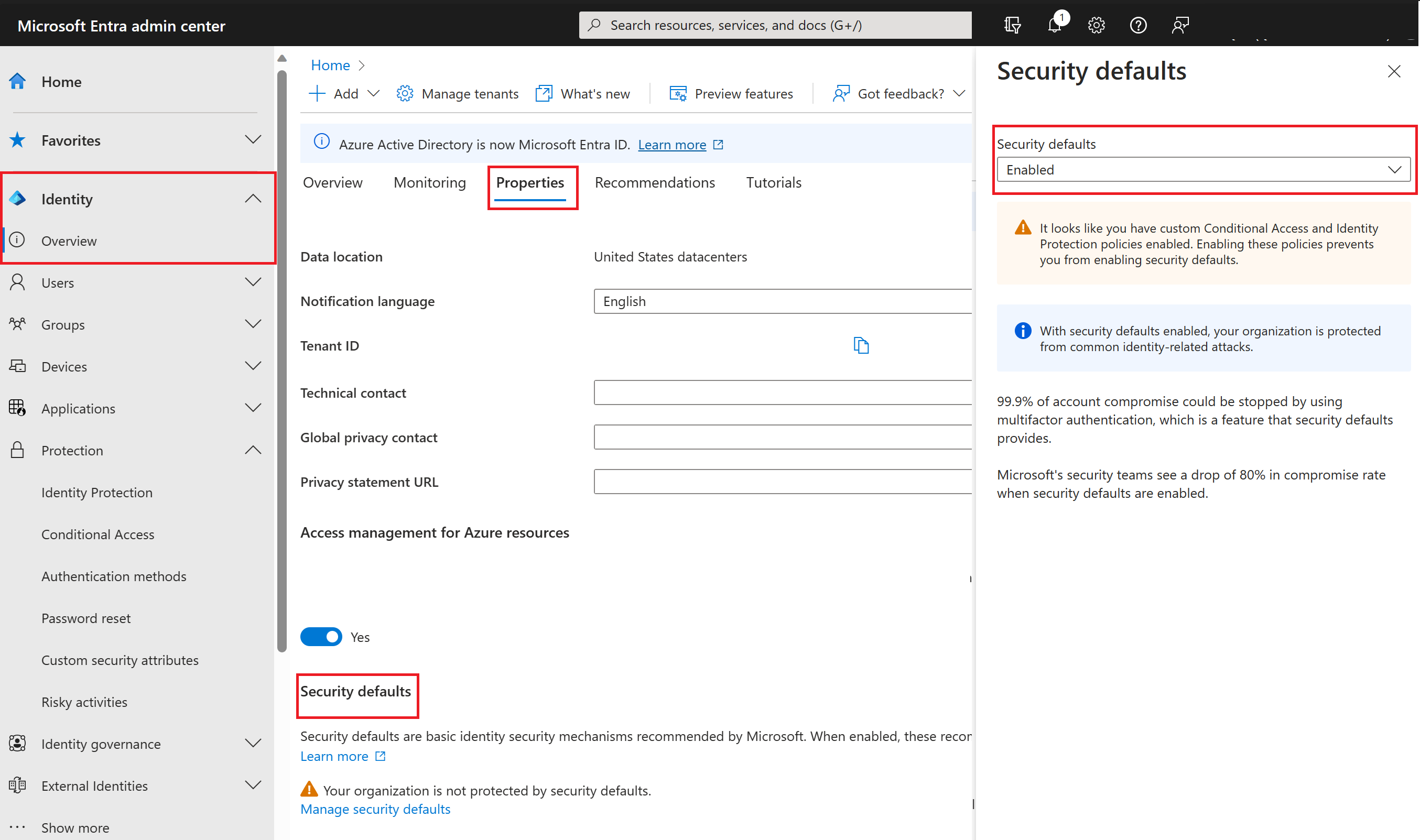

Le impostazioni predefinite per la sicurezza Microsoft sono disponibili a tutti. L'obiettivo consiste nel garantire che tutte le organizzazioni dispongano di un livello di sicurezza base abilitato senza costi aggiuntivi. Si attivano le impostazioni predefinite per la sicurezza nel portale di Azure. Se il tenant è stato creato a partire dal 22 ottobre 2019, è possibile che le impostazioni predefinite per la sicurezza siano già abilitate nel tenant. Per garantire la protezione di tutti gli utenti, la funzionalità delle impostazioni predefinite per la sicurezza viene implementata per tutti i nuovi tenant creati.

A chi sono destinate le impostazioni predefinite per la sicurezza?

| Chi deve usare le impostazioni predefinite per la sicurezza? | Chi non deve usare le impostazioni predefinite per la sicurezza? |

|---|---|

| Le organizzazioni che vogliono aumentare la propria postura di sicurezza ma non sanno come o da dove iniziare | Le organizzazioni che attualmente usano criteri di accesso condizionale per riunire i segnali, prendere decisioni e imporre i criteri dell'organizzazione |

| Organizzazioni che usano il livello gratuito delle licenze Microsoft Entra ID | Organizzazioni con licenze Microsoft Entra ID Premium |

| Le organizzazioni con requisiti di sicurezza complessi che giustifichino l'uso dell'accesso condizionale |

Criteri applicati

Registrazione per l'autenticazione a più fattori unificata

Tutti gli utenti del tenant devono registrarsi per l'autenticazione a più fattori (MFA) sotto forma di autenticazione a più fattori. Gli utenti hanno 14 giorni per registrarsi per l'autenticazione a più fattori, parte di Microsoft Entra ID usando l'app Microsoft Authenticator. Dopo i 14 giorni, l'utente non sarà in grado di accedere fino al completamento della registrazione. Il periodo di 14 giorni di un utente inizia dopo il primo accesso interattivo completato dopo l'abilitazione delle impostazioni predefinite per la sicurezza.

Protezione degli amministratori

Gli utenti con accesso con privilegi hanno un accesso maggiore all'ambiente. Considerate le facoltà di questi account, è consigliabile trattarli con particolare attenzione. Un metodo comune per migliorare la protezione degli account con privilegi consiste nel richiedere una forma di verifica degli account più avanzata per l'accesso. In Microsoft Entra ID è possibile richiedere l'autenticazione a più fattori per ottenere una verifica degli account più avanzata.

Al termine della registrazione con l’autenticazione a più fattori, ai nove ruoli di amministratore Microsoft Entra seguenti verrà richiesto di eseguire una procedura di autenticazione aggiuntiva ogni volta eseguono l'accesso:

- Amministratore globale

- Amministratore SharePoint

- Amministratore di Exchange

- Amministratore accesso condizionale

- Amministratore della sicurezza

- Amministratore supporto tecnico

- Amministratore fatturazione

- Amministratore utenti

- Amministratore dell'autenticazione

Protezione di tutti gli utenti

Si tende a pensare che gli account amministratore siano gli unici account che richiedono livelli aggiuntivi di autenticazione. Gli amministratori hanno accesso esteso alle informazioni sensibili e possono apportare modifiche alle impostazioni a livello di sottoscrizione. Ma gli utenti malintenzionati spesso hanno come obiettivo gli utenti finali.

Una volta che gli utenti malintenzionati ottengono l'accesso, possono richiedere l'accesso alle informazioni con privilegi per conto del titolare dell'account originale. Possono anche scaricare l'intera directory per eseguire un attacco di phishing all'intera organizzazione.

Un metodo comune per migliorare la protezione per tutti gli utenti è quello di richiedere una forma più avanzata di verifica dell'account, come l'autenticazione a più fattori, per tutti. Al termine della registrazione dell'autenticazione a più fattori, gli utenti riceveranno la richiesta di autenticazione aggiuntiva ogni volta che è necessario. Questa funzionalità protegge tutte le applicazioni registrate con Microsoft Entra ID, incluse le applicazioni SaaS.

Bloccare l'autenticazione legacy

Per consentire agli utenti di accedere facilmente alle app cloud, Microsoft Entra ID supporta un'ampia gamma di protocolli di autenticazione, tra cui l'autenticazione legacy. L'autenticazione legacy è una richiesta di autenticazione effettuata da:

- Client che non usano l'autenticazione moderna (ad esempio, un client Office 2010). L'autenticazione moderna comprende i client che implementano protocolli, ad esempio OAuth 2,0, per il supporto di funzionalità quali l'autenticazione a più fattori e le smart card. L'autenticazione legacy in genere supporta solo meccanismi meno sicuri come le password.

- Client che usa protocolli di posta come IMAP, SMTP o POP3.

Oggi la maggior parte dei tentativi di accesso che compromettono la sicurezza derivano dall'autenticazione legacy. L'autenticazione legacy non supporta l'autenticazione a più fattori. Anche se nella directory è abilitato un criterio di autenticazione a più fattori, un utente malintenzionato può eseguire l'autenticazione usando un protocollo precedente e ignorare l'autenticazione a più fattori.

Una volta abilitate le impostazioni predefinite per la sicurezza nel tenant, tutte le richieste di autenticazione effettuate da un protocollo precedente verranno bloccate. Le impostazioni predefinite per la sicurezza bloccano l'autenticazione di base Exchange Active Sync.