Pianificare i criteri di accesso condizionale

Pianificare la distribuzione dell'accesso condizionale è fondamentale affinché la strategia di accesso per le applicazioni e le risorse dell'organizzazione sia quella desiderata.

In un mondo dominato dai dispositivi mobili e basato sul cloud, gli utenti accedono alle risorse dell'organizzazione da qualsiasi luogo con un'ampia gamma di dispositivi e applicazioni. Pertanto, non è più sufficiente concentrarsi solo su chi può accedere a una risorsa. È anche necessario considerare la posizione in cui si trova l'utente, il dispositivo usato, la risorsa a cui accede e altro ancora.

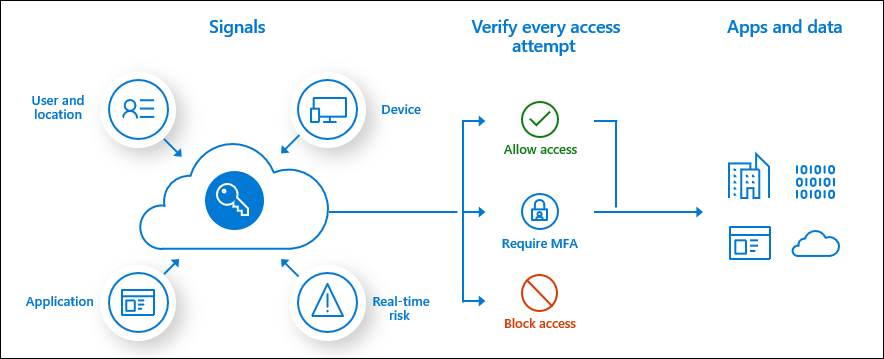

L'accesso condizionale di Microsoft Entra analizza segnali quali l'utente, il dispositivo e la posizione per automatizzare le decisioni e applicare i criteri di accesso dell'organizzazione per le risorse. È possibile usare criteri di accesso condizionale per applicare controlli di accesso quali l'autenticazione a più fattori (MFA). I criteri di accesso condizionale consentono di richiedere agli utenti di usare l'autenticazione a più fattori quando è necessario per la sicurezza e di evitare di disturbare gli utenti quando non è necessario.

Le impostazioni predefinite per la sicurezza garantiscano un livello di sicurezza di base, ma l'organizzazione ha bisogno di una maggiore flessibilità rispetto a quella offerta da tali impostazioni. È possibile usare l'accesso condizionale per personalizzare le impostazioni predefinite per la sicurezza con maggiore granularità e per configurare nuovi criteri per la sicurezza in base alle esigenze.

Vantaggi

I vantaggi della distribuzione dell'accesso condizionale sono:

- Aumento della produttività. Interrupt degli utenti solo con una condizione di accesso, ad esempio l'autenticazione a più fattori quando richiesta da uno o più segnali. I criteri di accesso condizionale consentono di controllare quando agli utenti viene richiesta l'autenticazione a più fattori, quando l'accesso è bloccato e quando è necessario usare un dispositivo attendibile.

- Gestire il rischio. L'automazione della valutazione dei rischi con le condizioni dei criteri significa che gli accessi a rischio sono identificati immediatamente e vengono risolti o bloccati. L'accoppiamento dell'accesso condizionale con Identity Protection, che rileva anomalie ed eventi sospetti, consente di definire le destinazioni quando l'accesso alle risorse è bloccato o controllato.

- Gestire la conformità e la governance. L'accesso condizionale consente di controllare l'accesso alle applicazioni, di presentare le condizioni per l'utilizzo per il consenso e di limitare l'accesso in base ai criteri di conformità.

- Gestione dei costi. Il trasferimento dei criteri di accesso a Microsoft Entra ID riduce la dipendenza da soluzioni personalizzate o locali per l'accesso condizionale e i relativi costi di infrastruttura.

- Zero Trust. L'accesso condizionale consente di passare a un ambiente Zero Trust.

Informazioni sui componenti dei criteri di accesso condizionale

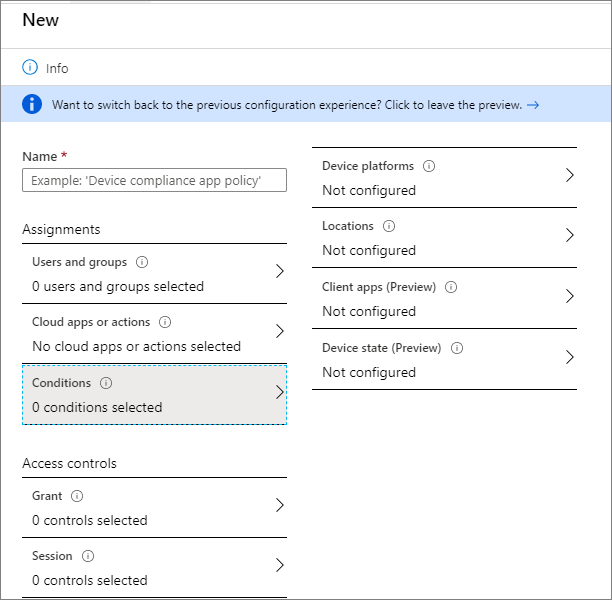

I criteri di accesso condizionale sono istruzioni if-then: se un'assegnazione è soddisfatta, applicare i controlli di accesso. Quando l'amministratore configura i criteri di accesso condizionale, le condizioni sono denominate assegnazioni. I criteri di accesso condizionale consentono di applicare i controlli di accesso alle applicazioni dell'organizzazione in base a determinate assegnazioni.

Le assegnazioni definiscono gli utenti e i gruppi interessati dai criteri, dalle app cloud o dalle azioni a cui vengono applicati i criteri e le condizioni in base alle quali vengono applicati i criteri. Le impostazioni di controllo di accesso concedono o bloccano l'accesso ad app cloud diverse e possono limitare l'esperienza all'interno di app cloud specifiche.

Ecco alcune domande comuni su assegnazioni, controlli di accesso e controlli di sessione:

- Utenti e gruppi: quali utenti e gruppi sono inclusi o esclusi dai criteri? Questo criterio include tutti gli utenti, un gruppo specifico di utenti, ruoli della directory o utenti esterni?

- App o azioni cloud: a quali applicazioni sono applicati i criteri? Quali azioni utente saranno soggette a questo criterio?

- Condizioni: quali piattaforme di dispositivo sono incluse o escluse dai criteri? Quali sono i percorsi attendibili dell'organizzazione?

- Controlli di accesso: Si vuole concedere l'accesso alle risorse implementando requisiti quali l'autenticazione a più fattori, dispositivi contrassegnati come conformi o dispositivi aggiunti a Microsoft Entra ibrido?

- Controlli di sessione: si vuole controllare l'accesso alle app cloud implementando requisiti quali le autorizzazioni imposte dalle app o Controllo app per l'accesso condizionale?

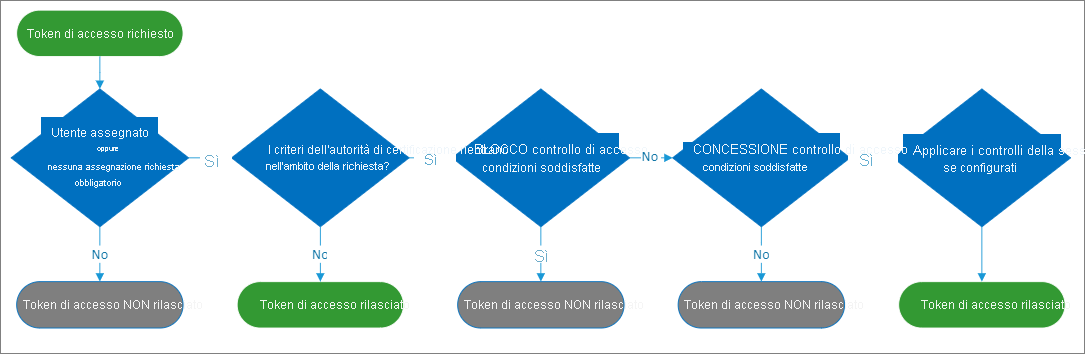

Rilascio dei token di accesso

I token di accesso, che consentono ai client di chiamare in modo sicuro le API Web protette, sono usati dalle API Web per eseguire l'autenticazione e l'autorizzazione. In base alla specifica OAuth, i token di accesso sono stringhe opache senza un formato impostato. Alcuni provider di identità (IdP) usano i valori GUID; altri usano BLOB crittografati. Microsoft Identity Platform usa un'ampia gamma di formati di token di accesso a seconda della configurazione dell'API che accetta il token.

È importante comprendere la modalità di rilascio dei token di accesso.

Nota

Se non è necessaria alcuna assegnazione e non sono attivi criteri di accesso condizionale, il comportamento predefinito consiste nel rilascio di un token di accesso.

Si consideri, ad esempio, un criterio in cui:

"IF" l'utente è nel Gruppo 1, "THEN" forzare l'autenticazione a più fattori per l'accesso all'app 1.

Se un utente non presente nel Gruppo 1 tenta di accedere all'applicazione, viene soddisfatta la condizione "if" e viene rilasciato un token. Per escludere utenti esterni al Gruppo 1, è necessario un criterio separato che blocchi tutti gli altri utenti.

Seguire le procedura consigliate

Il framework di accesso condizionale offre una grande flessibilità di configurazione. Con un'elevata flessibilità, tuttavia, è consigliabile esaminare attentamente ogni criterio di configurazione prima del rilascio per evitare risultati indesiderati.

Configurare account di accesso di emergenza

Se si configura un criterio in modo errato, potrebbe bloccare l'accesso delle organizzazioni al portale di Azure. È possibile ridurre il blocco accidentale degli accessi degli amministratori creando due o più account di accesso di emergenza nell'organizzazione. Altre informazioni sugli account di accesso di emergenza vengono fornite più avanti in questo corso.

Configurare la modalità solo report

Può essere difficile prevedere il numero e i nomi degli utenti interessati da iniziative comuni di distribuzione, ad esempio:

- Blocco dell'autenticazione legacy.

- Richiesta di autenticazione a più fattori.

- Implementazione di criteri di rischio di accesso.

La modalità solo report consente agli amministratori di valutare i criteri di accesso condizionale prima di abilitarli nell'ambiente in uso.

Escludere paesi da cui non si prevede mai un accesso

Microsoft Entra ID consente di creare posizioni denominate. Creare una località denominata che includa tutti i paesi da cui non si prevede mai che si verifichi un accesso. Creare quindi un criterio per tutte le app che blocchi l'accesso da tale località denominata. Assicurarsi di escludere gli amministratori da questi criteri.

Criteri comuni

Quando si pianifica una soluzione di criterio di accesso condizionale, valutare se è necessario creare criteri per ottenere i seguenti risultati.

Richiedi MFA. Casi d'uso comuni sono la richiesta di autenticazione a più fattori da parte degli amministratori, per app specifiche, per tutti gli utenti o in caso di provenienza da percorsi di rete non attendibili.

Rispondere ad account potenzialmente compromessi. È possibile abilitare tre criteri predefiniti: richiedere a tutti gli utenti di registrarsi per l'autenticazione a più fattori, richiedere la modifica della password per gli utenti ad alto rischio e richiedere l'autenticazione a più fattori per gli utenti con rischio di accesso medio o elevato.

Richiedere dispositivi gestiti. L'ampia diffusione dei dispositivi supportati per l'accesso alle risorse cloud offre notevoli vantaggi in termini di produttività degli utenti. Può tuttavia essere necessario evitare che alcune risorse dell'ambiente risultino accessibili a dispositivi con un livello di protezione sconosciuto. Per le risorse di questo tipo, richiedere che gli utenti possano accedervi solo tramite un dispositivo gestito.

Richiedere applicazioni client approvate. I dipendenti usano dispositivi mobili sia per le attività personali che per quelle aziendali. Per gli scenari BYOD, è necessario decidere se gestire l'intero dispositivo o solo i dati in esso contenuti. Se si gestiscono solo i dati e l'accesso, è possibile richiedere applicazioni cloud approvate in grado di proteggere i dati aziendali.

Bloccare l'accesso. Il blocco dell'accesso esegue l'override di tutte le altre assegnazioni per un utente e ha la facoltà di bloccare l'accesso al tenant da parte dell'intera organizzazione. Può essere usato, ad esempio, durante la migrazione di un'applicazione a Microsoft Entra ID quando non è ancora possibile consentire l'accesso ad alcun utente. È anche possibile impedire a percorsi di rete specifici di accedere alle app cloud o bloccare l'accesso alla risorse del tenant per le app che usano l'autenticazione legacy.

Importante

Se si crea un criterio per bloccare l'accesso di tutti gli utenti, assicurarsi di escludere gli account di accesso di emergenza e prendere in considerazione l'esclusione di tutti gli amministratori dal criterio.

Compilare e testare i criteri

In ogni fase della distribuzione assicurarsi che i risultati siano quelli previsti.

Quando i nuovi criteri sono pronti, distribuirli in più fasi nell'ambiente di produzione:

- Dare comunicazione delle modifiche agli utenti finali.

- Iniziare con un set di utenti ridotto e verificare che il criterio abbia il comportamento previsto.

- Quando si espande un criterio per includere un maggior numero di utenti, continuare a escludere tutti gli amministratori. Escludere gli amministratori assicura che qualcuno possa comunque accedere a un criterio, se è necessaria una modifica.

- Applicare un criterio a tutti gli utenti solo dopo averlo testato accuratamente. Assicurarsi di disporre di almeno un account amministratore a cui non si applichi il criterio.

Creare utenti di test

Creare un set di utenti di test che riflettano gli utenti nell'ambiente di produzione. La creazione di utenti di test consente di verificare che i criteri funzionino come previsto prima di applicarli agli utenti reali e potenzialmente compromettere l'accesso di questi alle applicazioni e alle risorse.

Alcune organizzazioni hanno tenant di test a questo scopo. Tuttavia, può essere difficile ricreare tutte le condizioni e le app in un tenant di test per verificare completamente i risultati di un criterio.

Creare un piano di test

Il piano di test è importante per disporre di un confronto tra i risultati previsti e i risultati effettivi. È sempre necessario definire il risultato atteso prima di eseguire un test. Nella tabella seguente vengono descritti alcuni test case di esempio. Modificare gli scenari e i risultati previsti in base al modo in cui sono configurati i criteri di accesso condizionale.

| Nome dei criteri | Scenario | Risultato previsto |

|---|---|---|

| Richiedere l'autenticazione a più fattori quando si lavora | Un utente autorizzato accede all'applicazione da un percorso attendibile/dal posto di lavoro | All'utente non viene richiesta l'autenticazione a più fattori. L'utente è autorizzato all'accesso. L'utente si connette da una posizione attendibile. In questo caso è possibile scegliere di richiedere l'autenticazione a più fattori. |

| Richiedere l'autenticazione a più fattori quando si lavora | Un utente autorizzato accede all'applicazione da un percorso non attendibile/non dal posto di lavoro | All'utente viene richiesta l'autenticazione a più fattori e può eseguire correttamente l'accesso |

| Richiedi autenticazione a più fattori (per l'amministratore) | L'amministratore globale accede all'applicazione | All'amministratore viene richiesta l'autenticazione a più fattori |

| Accessi a rischio | Un utente accede all'applicazione usando un browser non approvato | All'utente viene richiesta l'autenticazione a più fattori |

| Gestione dei dispositivi | Un utente autorizzato cerca di accedere da un dispositivo autorizzato | Accesso concesso |

| Gestione dei dispositivi | Un utente autorizzato cerca di accedere da un dispositivo non autorizzato | Accesso bloccato |

| Modifica password per gli utenti a rischio | Un utente autorizzato tenta di accedere con credenziali compromesse (accesso a rischio elevato) | All'utente viene richiesto di cambiare la password o l'accesso viene bloccato in base al criterio |

Requisiti di licenza

- Frere Microsoft Entra ID - Nessun accesso condizionale

- Abbonamento gratuito a Office 365 - Nessun accesso condizionale

- Microsoft Entra ID Premium 1 (o Microsoft 365 E3 e versioni successive) - L'accesso condizionale funziona in base alle regole standard

- Microsoft Entra ID Premium 2 - Accesso condizionale e possibilità di usare anche le opzioni di accesso a rischio, utenti a rischio e accesso basato sul rischio (da Identity Protection)