Definire una strategia di accesso con privilegi per gli utenti amministratori

Che cos'è Privileged identity management (PIM)?

PIM è un servizio in Microsoft Entra ID per la gestione dell'accesso alle risorse con privilegi. PIM consente di gestire, controllare e monitorare l'accesso alle risorse importanti dell'organizzazione. Tali risorse includono quelli in Microsoft Entra ID, Azure e altri Microsoft Online Services, ad esempio Microsoft 365 o Microsoft Intune.

Cosa fa PIM?

PIM offre l'attivazione del ruolo basata su orario e su approvazione per l'accesso alle risorse. Ciò consente di attenuare i rischi di autorizzazioni di accesso eccessive, non necessarie o improprie per le risorse più importanti. Ecco alcune delle funzionalità chiave di PIM:

- Fornire l'accesso con privilegi JIT alle risorse di Microsoft Entra ID e Azure

- Assegnare l'accesso con vincoli di tempo alle risorse usando dati di inizio e fine

- Richiedere l'approvazione per attivare i ruoli con privilegi

- Applicare Azure Multifactor Authentication per attivare qualsiasi ruolo

- Usare la giustificazione per comprendere i motivi delle attivazioni da parte degli utenti

- Ricevere notifiche all'attivazione dei ruoli con privilegi

- Condurre verifiche di accesso per assicurarsi che gli utenti necessitino ancora dei ruoli

- Scaricare la cronologia di audit per i controlli interni o esterni

Prima di distribuire PIM nell'organizzazione, seguire le istruzioni e comprendere i concetti illustrati in questa sezione. Ciò consentirà di semplificare la creazione di un piano personalizzato per i requisiti dell'organizzazione relativi alle identità con privilegi.

Nota

PIM richiede una licenza Premium P2.

Identificare gli stakeholder

La sezione seguente consente di identificare tutti gli stakeholder interessati al progetto. Si esaminerà chi deve approvare, rivedere o rimanere informato. Include tabelle separate per la distribuzione di PIM per i ruoli di Microsoft Entra e PIM per i ruoli di Azure. Aggiungere i nomi degli stakeholder alla tabella seguente in base alla struttura della propria organizzazione.

Proprietario della sicurezza = Approvazione per questo progetto

R = Rivedere il progetto e fornire pareri

I = Tenersi informati sul progetto

Parti interessate: Privileged Identity Management per i ruoli di Microsoft Entra

| Nome | Ruolo | Azione |

|---|---|---|

| Nome e indirizzo di posta elettronica | Architetto dell'identità o Amministratore globale di Azure: un rappresentante del team di gestione delle identità incaricato di definire come allineare questa modifica all'infrastruttura di gestione delle identità di base dell'organizzazione. | A/R/I |

| Nome e indirizzo di posta elettronica | Proprietario del servizio o manager di linea: un rappresentante dei proprietari IT di un servizio o un gruppo di servizi. Si tratta di persone fondamentali per prendere decisioni e supportare l'implementazione di PIM per il team. | A/R/I |

| Nome e indirizzo di posta elettronica | Proprietario della sicurezza: un rappresentante del team addetto alla sicurezza che può approvare il fatto che il piano soddisfa i requisiti di sicurezza dell'organizzazione. | A/R |

| Nome e indirizzo di posta elettronica | Manager del supporto IT/Supporto tecnico: un rappresentante dell'organizzazione del supporto IT che può fornire feedback sulla fattibilità di questa modifica dal punto di vista del supporto tecnico. | R/I |

| Nome e indirizzo di posta elettronica per gli utenti pilota | Utenti con ruolo con privilegi: il gruppo di utenti per cui è stata implementata la gestione delle identità con privilegi. Tali utenti devono essere in grado di attivare i loro ruoli dopo l'implementazione di PIM. | I |

Stakeholder: Privileged Identity Management per i ruoli di Azure

| Nome | Ruolo | Azione |

|---|---|---|

| Nome e indirizzo di posta elettronica | Proprietario della sottoscrizione/risorsa: un rappresentante dei proprietari IT di ogni sottoscrizione o risorsa per cui si vuole distribuire PIM. | A/R/I |

| Nome e indirizzo di posta elettronica | Proprietario della sicurezza: un rappresentante del team addetto alla sicurezza che può approvare il fatto che il piano soddisfa i requisiti di sicurezza dell'organizzazione. | A/R |

| Nome e indirizzo di posta elettronica | Manager del supporto IT/Supporto tecnico: un rappresentante dell'organizzazione del supporto IT che può fornire feedback sulla fattibilità di questa modifica dal punto di vista del supporto tecnico. | R/I |

| Nome e indirizzo di posta elettronica per gli utenti pilota | Utenti con ruolo di Azure: il gruppo di utenti per cui è stata implementata la gestione delle identità con privilegi. Tali utenti devono essere in grado di attivare i loro ruoli dopo l'implementazione di PIM. | I |

Iniziare a usare Privileged Identity Management

Come parte del processo di pianificazione, preparare PIM seguendo quanto descritto nell'articolo "Iniziare a usare Privileged Identity Management". PIM fornisce l'accesso ad alcune funzionalità specificamente progettate per semplificare la distribuzione.

Se l'obiettivo è quello di distribuire PIM per le risorse di Azure, vedere l'articolo "Individuare le risorse di Azure da gestire in Privileged Identity Management". Solo i proprietari di sottoscrizioni e gruppi di gestione possono impostare la gestione di queste risorse tramite PIM. Una volta impostata la gestione, la funzionalità di PIM è disponibile per i proprietari a tutti i livelli, inclusi gruppo di gestione, sottoscrizione, gruppo di risorse e risorsa. Un amministratore globale che prova a distribuire PIM per le risorse di Azure può elevare i privilegi di accesso per gestire tutte le sottoscrizioni di Azure per poter accedere personalmente a tutte le risorse di Azure nella directory a scopo di individuazione. È tuttavia consigliabile ottenere l'approvazione dai singoli proprietari delle sottoscrizioni prima di gestire le loro risorse con PIM.

Applicare il principio di accesso con privilegi minimi

È importante assicurarsi di aver applicato il principio dei privilegi minimi nell'organizzazione per i ruoli di Microsoft Entra ID e di Azure.

Pianificare la delega dei privilegi minimi

Per i ruoli di Microsoft Entra, in genere le organizzazioni assegnano il ruolo di amministratore globale a un certo numero di amministratori quando la maggior parte degli amministratori necessita solo di uno o due ruoli di amministratore specifici e meno potenti. Con un numero elevato di amministratori globali o altri ruoli con privilegi elevati, è difficile tenere traccia delle assegnazioni di ruolo con privilegi.

Per implementare il principio dei privilegi minimi per i ruoli di Microsoft Entra, seguire questa procedura.

Comprendere la granularità dei ruoli leggendo e comprendendo i ruoli di amministratore di Microsoft Entra disponibili. L'utente e il team devono anche fare riferimento ai ruoli di amministratore per attività di identità in Microsoft Entra ID, che spiega il ruolo con privilegi minimi per attività specifiche.

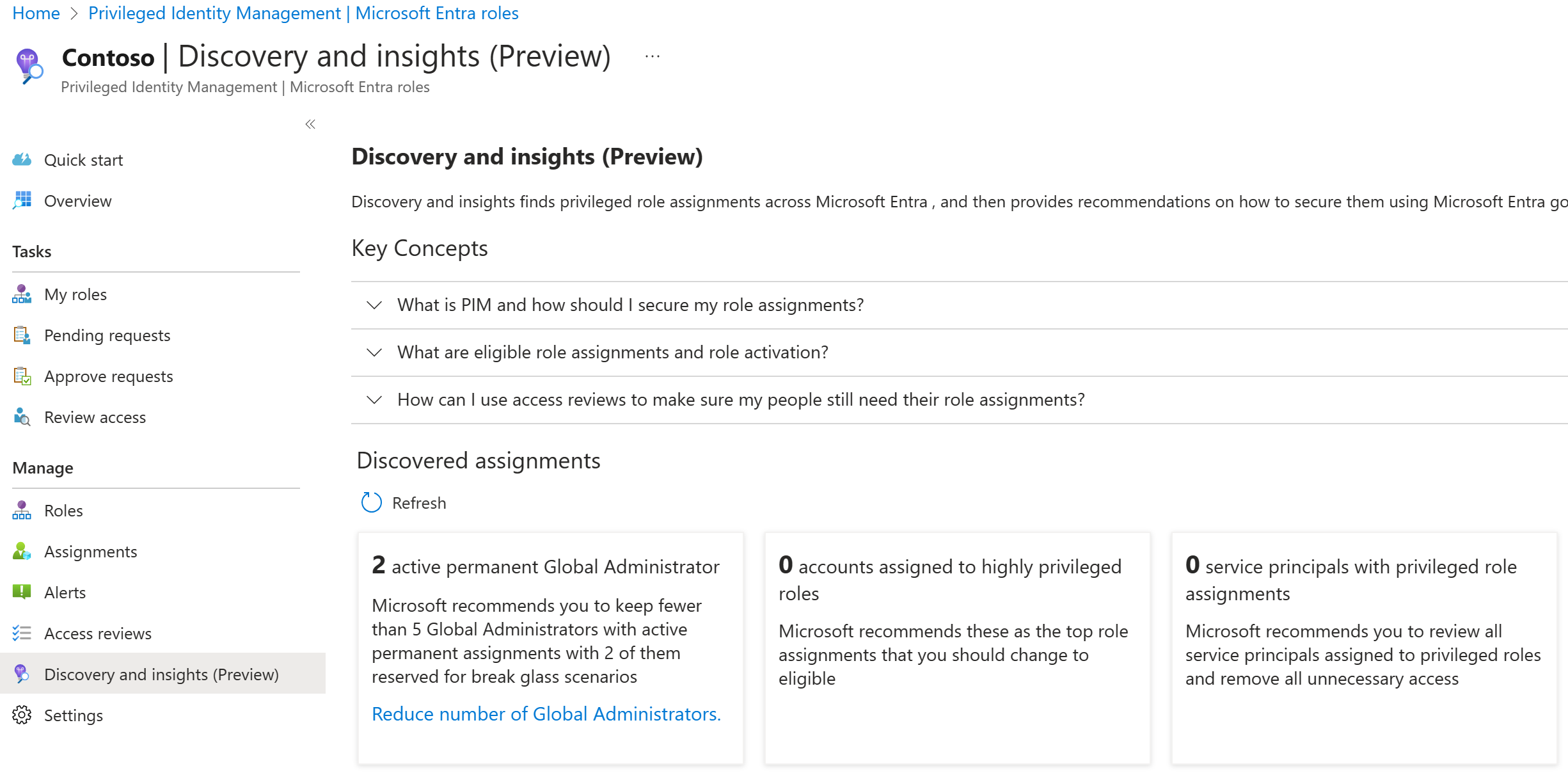

Visualizzare l'elenco degli utenti che dispongono di ruoli con privilegi all'interno dell'organizzazione. È possibile usare la funzionalità Individuazione e informazioni dettagliate (anteprima) di PIM per ridurre l'esposizione.

Per tutti gli amministratori globali all'interno dell'organizzazione, individuare il motivo per cui devono avere tale ruolo. Rimuoverli quindi dal ruolo Amministratore globale e assegnare ruoli predefiniti o ruoli personalizzati con privilegi inferiori all'interno di Microsoft Entra ID. Attualmente Microsoft ha solo circa 10 amministratori con il ruolo di amministratore globale.

Per tutti gli altri ruoli di Microsoft Entra, esaminare l'elenco delle assegnazioni, identificare gli amministratori che non hanno più bisogno del ruolo e rimuoverli dalle assegnazioni.

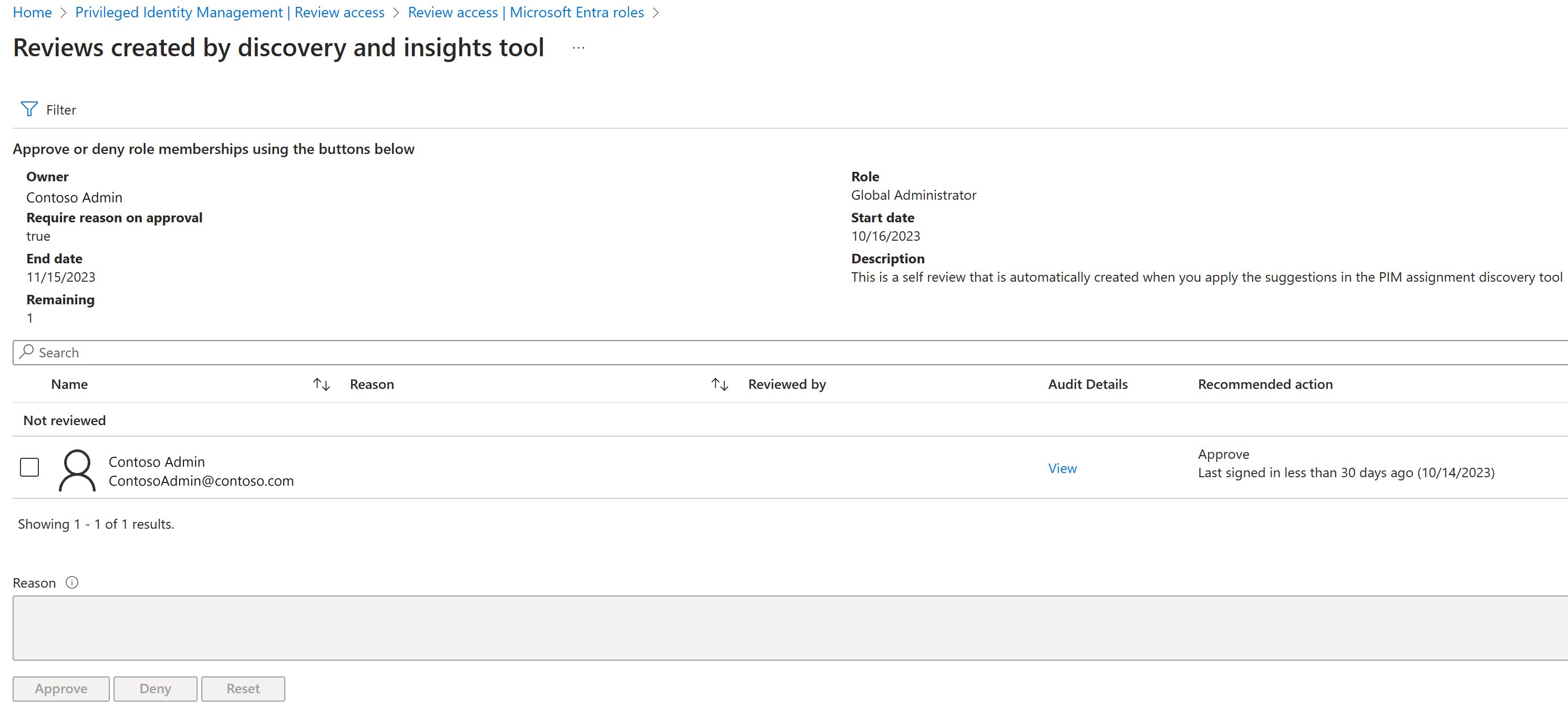

Per automatizzare gli ultimi due passaggi, è possibile usare le verifiche di accesso in PIM. Seguendo la procedura descritta in "Avviare una verifica di accesso per i ruoli di Microsoft Entra in Privileged Identity Management", è possibile configurare una verifica di accesso per ogni ruolo di Microsoft Entra ID con uno o più membri.

Impostare i revisori su Membri (autonomo). Tutti gli utenti del ruolo riceveranno un messaggio e-mail in cui viene chiesto di confermare la necessità dell'accesso. Attivare inoltre l'opzione Richiedi il motivo all'approvazione nelle impostazioni avanzate in modo che gli utenti debbano indicare il motivo per cui necessitano del ruolo. In base a queste informazioni, è possibile rimuovere gli utenti dai ruoli non necessari o delegarli per ruoli di amministratore più granulari.

Le verifiche di accesso si basano sulla posta elettronica per comunicare agli utenti di controllare il rispettivo accesso ai ruoli. Se si hanno alcuni account con privilegi a cui non è associato un indirizzo di posta elettronica, assicurarsi di specificare l'indirizzo di posta elettronica secondario per tali account.

Pianificare la delega dei ruoli delle risorse di Azure

Per le sottoscrizioni e le risorse di Azure, è possibile configurare un processo di verifica di accesso simile per esaminare i ruoli in ogni sottoscrizione o risorsa. L'obiettivo di questo processo è ridurre al minimo le assegnazioni dei ruoli Proprietario e Amministratore Accesso utenti associate a ogni sottoscrizione o risorsa e rimuovere le assegnazioni non necessarie. Le organizzazioni, tuttavia, delegano spesso tali attività al proprietario di ogni sottoscrizione o risorsa perché ha una conoscenza più approfondita dei ruoli specifici (soprattutto per quanto riguarda i ruoli personalizzati).

Un amministratore globale che prova a distribuire PIM per i ruoli di Azure nell'organizzazione può elevare i privilegi di accesso per gestire tutte le sottoscrizioni di Azure per poter accedere a ogni sottoscrizione. È quindi possibile contattare i singoli proprietari delle sottoscrizioni e collaborare con loro per rimuovere le assegnazioni non necessarie e ridurre al minimo le assegnazioni del ruolo Proprietario.

Gli utenti con il ruolo Proprietario per una sottoscrizione di Azure possono anche usare le verifiche di accesso per le risorse di Azure per controllare e rimuovere assegnazioni di ruolo non necessarie in modo simile al processo descritto in precedenza per i ruoli di Microsoft Entra.

Determinare le assegnazioni di ruolo da proteggere con Privileged Identity Management

Dopo aver eseguito la pulizia delle assegnazioni di ruolo con privilegi all'interno dell'organizzazione, è necessario decidere quali ruoli proteggere con PIM.

Se un ruolo è protetto da PIM, è necessario elevare i privilegi degli utenti idonei assegnati a tale ruolo in modo che possano usare i privilegi concessi dal ruolo. Il processo di elevazione dei privilegi può includere anche l'ottenimento dell'approvazione, l'uso di Azure Multifactor Authentication e l'indicazione del motivo dell'attivazione. PIM può anche tenere traccia delle elevazioni tramite notifiche e i log eventi di controllo PIM e Microsoft Entra.

La scelta dei ruoli da proteggere con PIM può essere difficile e varia a seconda dell'organizzazione. Questa sezione fornisce le procedure consigliate per i ruoli di Microsoft Entra e Azure.

Ruoli di Microsoft Entra

È importante dare la priorità alla protezione dei ruoli di Microsoft Entra con il numero più alto di autorizzazioni. In base ai modelli di utilizzo tra tutti i clienti PIM, i primi 10 ruoli di Microsoft Entra gestiti da PIM sono:

Amministratore globale

Amministratore della sicurezza

Amministratore utenti

Amministratore di Exchange

Amministratore SharePoint

Amministratore di Intune

Ruolo con autorizzazioni di lettura per la sicurezza

Amministratore del servizio

Amministratore fatturazione

Amministratore di Skype for Business

Suggerimento

Microsoft consiglia di gestire prima di tutto i ruoli di amministratore globale e amministratore della sicurezza usando PIM perché sono quelli che possono provocare più danni se vengono compromessi.

È importante considerare le autorizzazioni e i dati più sensibili per l'organizzazione. Per alcune organizzazioni, ad esempio, è importante proteggere il ruolo di amministratore di Power BI o di amministratore di Teams usando PIM perché questi ruoli hanno la possibilità di accedere ai dati e modificare i flussi di lavoro principali.

Se ci sono ruoli con utenti guest assegnati, tali ruoli sono vulnerabili agli attacchi.

Suggerimento

Microsoft consiglia di gestire tutti i ruoli con utenti guest usando PIM per ridurre i rischi associati agli account utente guest compromessi.

I ruoli di lettore come quelli con autorizzazioni di lettura nella directory, autorizzazioni di lettura per il Centro messaggi e autorizzazioni di lettura per la sicurezza vengono talvolta considerati meno importanti rispetto ad altri ruoli, perché non dispongono dell'autorizzazione di scrittura. Alcuni clienti scelgono tuttavia di proteggere anche tali ruoli perché gli utenti malintenzionati che ottengono l'accesso a questi account possono riuscire a leggere dati sensibili, inclusi i dati personali. Prendere in considerazione questo rischio quando si decide se si desidera che i ruoli di lettore nell'organizzazione vengano gestiti con PIM.

Ruoli Azure

Quando si decide quali assegnazioni di ruolo devono essere gestite usando PIM per le risorse di Azure, è innanzitutto necessario identificare le sottoscrizioni e le risorse più importanti per l'organizzazione. Ecco alcuni esempi di sottoscrizioni o risorse di questo tipo:

- Risorse che ospitano i dati più sensibili.

- Risorse da cui dipendono le applicazioni principali destinate ai clienti.

Un amministratore globale che ha difficoltà a decidere quali sottoscrizioni e risorse sono più importanti può contattare i proprietari delle sottoscrizioni nell'organizzazione per raccogliere un elenco di risorse gestite da ogni sottoscrizione. Collaborando quindi con i proprietari delle sottoscrizioni sarà possibile raggruppare le risorse in base al livello di gravità in caso di compromissione (basso, medio, alto). Dare la priorità alla gestione delle risorse con PIM in base a questo livello di gravità.

Suggerimento

Microsoft consiglia di collaborare con i proprietari di sottoscrizioni o risorse di servizi critici per configurare un flusso di lavoro di PIM per tutti i ruoli correlati a sottoscrizioni o risorse sensibili.

In PIM per le risorse di Azure sono supportati account di servizio con vincoli di tempo. È consigliabile gestire gli account del servizio esattamente come i normali account utente.

Per le sottoscrizioni o le risorse che non hanno un'importanza critica, non è necessario configurare PIM per tutti i ruoli. È comunque consigliabile proteggere i ruoli Proprietario e Amministratore Accesso utenti con PIM.

Suggerimento

Microsoft consiglia di gestire i ruoli Proprietario e Amministratore Accesso utenti di tutte le sottoscrizioni e le risorse con PIM.

Stabilire se usare un gruppo per assegnare i ruoli

L'assegnazione di un ruolo a un gruppo invece che a singoli utenti è una decisione strategica. In fase di pianificazione, prendere in considerazione l'assegnazione di un ruolo a un gruppo per gestire le assegnazioni di ruolo quando:

- Un ruolo è assegnato a molti utenti.

- Si vuole delegare l'assegnazione del ruolo.

Un ruolo è assegnato a molti utenti

Per tenere traccia manualmente degli utenti a cui è assegnato un ruolo e gestire le assegnazioni in base alle necessità può essere necessario molto tempo. Per assegnare un ruolo a un gruppo, creare prima di tutto un gruppo a cui è possibile assegnare il ruolo e quindi indicare il gruppo come idoneo per un ruolo. Questa azione sottopone tutti gli utenti del gruppo allo stesso processo di attivazione dei singoli utenti idonei all'elevazione nel ruolo. I membri del gruppo attivano le assegnazioni al gruppo singolarmente usando il processo di richiesta e approvazione di PIM. Il gruppo non viene attivato, ma solo l'appartenenza al gruppo dell'utente.

Si vuole delegare l'assegnazione del ruolo

Un proprietario di un gruppo può gestire l'appartenenza a un gruppo. Per i gruppi a cui è possibile assegnare ruoli di Microsoft Entra ID, solo l'amministratore ruolo con privilegi, l'amministratore globale e i proprietari del gruppo possono gestire l'appartenenza al gruppo. Quando un amministratore aggiunge nuovi membri al gruppo, tali membri ottengono l'accesso ai ruoli assegnati al gruppo se l'assegnazione è idonea o attiva. Usare i proprietari del gruppo per delegare la gestione dell'appartenenza al gruppo per un ruolo assegnato in modo da ridurre i privilegi necessari.

Suggerimento

Microsoft consiglia di gestire tramite PIM i gruppi a cui è possibile assegnare ruoli di Microsoft Entra ID. Quando un gruppo a cui è possibile assegnare ruoli viene impostato per la gestione con PIM, viene detto gruppo di accesso con privilegi. Usare PIM per richiedere ai proprietari del gruppo di attivare l'assegnazione di ruolo di proprietario per poter gestire l'appartenenza al gruppo.

Decidere quali assegnazioni di ruolo devono essere permanenti o idonee

Dopo aver definito l'elenco dei ruoli da gestire con PIM, è necessario stabilire quali utenti devono ottenere il ruolo idoneo rispetto al ruolo attivo in modo permanente. I ruoli attivi in modo permanente sono quelli normali assegnati tramite Microsoft Entra ID e le risorse di Azure, mentre i ruoli idonei possono essere assegnati solo in PIM.

Microsoft consiglia di non definire alcuna assegnazione attiva in modo permanente sia per i ruoli di Microsoft Entra che di Azure, fatta eccezione per i due account di accesso di emergenza consigliati, che devono avere il ruolo di amministratore globale permanente.

Anche se è consigliabile una configurazione senza amministratori permanenti, talvolta per le organizzazioni è difficile realizzare subito questo obiettivo. Di seguito sono riportate alcune considerazioni da valutare per prendere questa decisione:

Frequenza di elevazione dei privilegi: se l'utente ha bisogno di un'assegnazione con privilegi una sola volta, non è necessario configurare l'assegnazione permanente. Se invece l'utente ha bisogno del ruolo per svolgere le attività di tutti i giorni e l'uso di PIM riduce notevolmente la sua produttività, può essere opportuno assegnargli il ruolo permanente.

Casi specifici per l'organizzazione: se l'utente a cui viene assegnato il ruolo idoneo è membro di un team molto distante oppure è un dirigente di alto livello, a tal punto che le comunicazioni e l'applicazione del processo di elevazione dei privilegi risulterebbero difficili, è possibile prenderlo in considerazione per il ruolo permanente.

Suggerimento

Microsoft consiglia di configurare verifiche di accesso periodiche per gli utenti con assegnazioni di ruolo permanenti.

Creare una bozza delle impostazioni di Privileged Identity Management

Prima di implementare la soluzione PIM, è consigliabile definire una bozza delle impostazioni di PIM per ogni ruolo con privilegi usato dall'organizzazione. Questa sezione presenta alcuni esempi di impostazioni di PIM per ruoli specifici. Gli esempi sono forniti solo a scopo di riferimento e possono variare a seconda dell'organizzazione. Ognuna di queste impostazioni è descritta in dettaglio, con consigli di Microsoft, dopo le tabelle.

Impostazioni di Privileged Identity Management per i ruoli di Microsoft Entra

| Impostazione | Amministratore globale | Amministratore di Exchange | Amministratore supporto tecnico |

|---|---|---|---|

| Richiedere l'autenticazione a più fattori - Verifica in due passaggi | Sì | Sì | No |

| Notifica | Sì | Sì | No |

| Ticket di evento imprevisto | Sì | No | Sì |

| Richiedi approvazione | Sì | No | No |

| Responsabile dell'approvazione | Altri amministratori globali | None | None |

| Durata attivazione | 1 ora | 2 ore | 8 ore |

| Amministratore permanente | Account di accesso di emergenza | None | None |

Impostazioni di Privileged Identity Management per i ruoli di Azure

| Impostazione | Proprietario delle sottoscrizioni critiche | Amministratore accesso utenti di sottoscrizioni meno critiche | Collaboratore macchine virtuali |

|---|---|---|---|

| Richiedere l'autenticazione a più fattori - Verifica in due passaggi | Sì | Sì | No |

| Notifica | Sì | Sì | Sì |

| Richiedi approvazione | Sì | No | No |

| Responsabile dell'approvazione | Altri proprietari della sottoscrizione | None | None |

| Durata attivazione | 1 ora | 1 ora | 3 ore |

| Amministratore attivo | None | None | None |

| Scadenza assegnazioni attive | n/d | n/d | n/d |

La tabella seguente include le descrizioni per ciascuna delle impostazioni.

| Impostazione | Descrizione |

|---|---|

| Ruolo | Nome del ruolo per cui si definiscono le impostazioni. |

| Richiedere l'autenticazione a più fattori - Verifica in due passaggi | Indicare se l'utente idoneo deve eseguire l'autenticazione a più fattori con la verifica in due passaggi prima dell'attivazione del ruolo. |

| Microsoft consiglia di applicare l'autenticazione a più fattori con la verifica in due passaggi per tutti i ruoli di amministratore, soprattutto se questi includono utenti guest. | |

| Notifica | Se è impostato l'invio di notifiche, gli utenti dell'organizzazione con i ruoli Amministratore globale, Amministratore dei ruoli con privilegi e Amministratore della sicurezza ricevono una notifica di posta elettronica quando un utente idoneo attiva il ruolo. |

| Alcune organizzazioni non hanno un indirizzo e-mail associato agli account amministratore. Per ottenere queste notifiche, impostare un indirizzo e-mail alternativo in modo che gli amministratori ricevano questi messaggi. | |

| Ticket di evento imprevisto | Indica se l'utente idoneo deve registrare un numero di ticket di evento imprevisto quando attiva il proprio ruolo. Questa impostazione consente a un'organizzazione di identificare ogni attivazione con un numero di evento imprevisto interno per limitare le attivazioni indesiderate. |

| Microsoft consiglia di sfruttare i numeri di ticket di evento imprevisto per associare PIM al sistema interno dell'organizzazione. Questo metodo può essere utile per i responsabili approvazione che devono conoscere il contesto per l'attivazione. | |

| Richiedi approvazione | Indica se l'utente idoneo deve ottenere l'approvazione per attivare il ruolo. |

| Microsoft consiglia di configurare l'approvazione per i ruoli con il livello di autorizzazione più elevato. In base ai modelli di utilizzo di tutti i clienti PIM, i ruoli di amministratore globale, amministratore utenti, amministratore di Exchange, amministratore della sicurezza e amministratore password sono quelli per cui viene più comunemente richiesta l'approvazione. | |

| Responsabile dell'approvazione | Se per attivare il ruolo idoneo è richiesta l'approvazione, elencare le persone che devono approvare la richiesta. Per impostazione predefinita, PIM imposta come responsabili approvazione tutti gli utenti amministratori a cui è assegnato un ruolo con privilegi, sia di tipo permanente che idoneo. |

| Se un utente è idoneo per un ruolo di Microsoft Entra e anche come responsabile approvazione del ruolo, non sarà in grado di approvare se stesso. | |

| Microsoft consiglia di scegliere come responsabili approvazione gli utenti che conoscono meglio il ruolo specifico e lo usano frequentemente piuttosto che un amministratore globale. | |

| Durata attivazione | Periodo di tempo durante il quale il ruolo di un utente rimarrà attivo prima della scadenza. |

| Amministratore permanente | Elenco degli utenti che saranno amministratori permanenti per il ruolo (l'attivazione non è mai necessaria). |

| Microsoft consiglia di non configurare amministratori permanenti per nessun ruolo tranne Amministratore globale. | |

| Amministratore attivo | Per le risorse di Azure, un amministratore attivo è uno degli utenti che non devono eseguire l'attivazione per usare il ruolo. Questo elenco non viene definito amministratore permanente come nei ruoli di Microsoft Entra perché è possibile impostare una scadenza per quando l'utente perderà questo ruolo. |

| Scadenza assegnazioni attive | Le assegnazioni di ruolo attive per i ruoli di Azure scadono al termine della durata configurata. È possibile scegliere tra 15 giorni, 1 mese, 3 mesi, 6 mesi, 1 anno oppure impostare un'assegnazione come attiva in modo permanente. |

| Scadenza assegnazioni idonee | Le assegnazioni di ruolo idonee per i ruoli di Azure scadono dopo tale periodo di validità. È possibile scegliere tra 15 giorni, 1 mese, 3 mesi, 6 mesi, 1 anno oppure impostare un'assegnazione come idonea in modo permanente. |