Pianificare e configurare i gruppi di accesso con privilegi

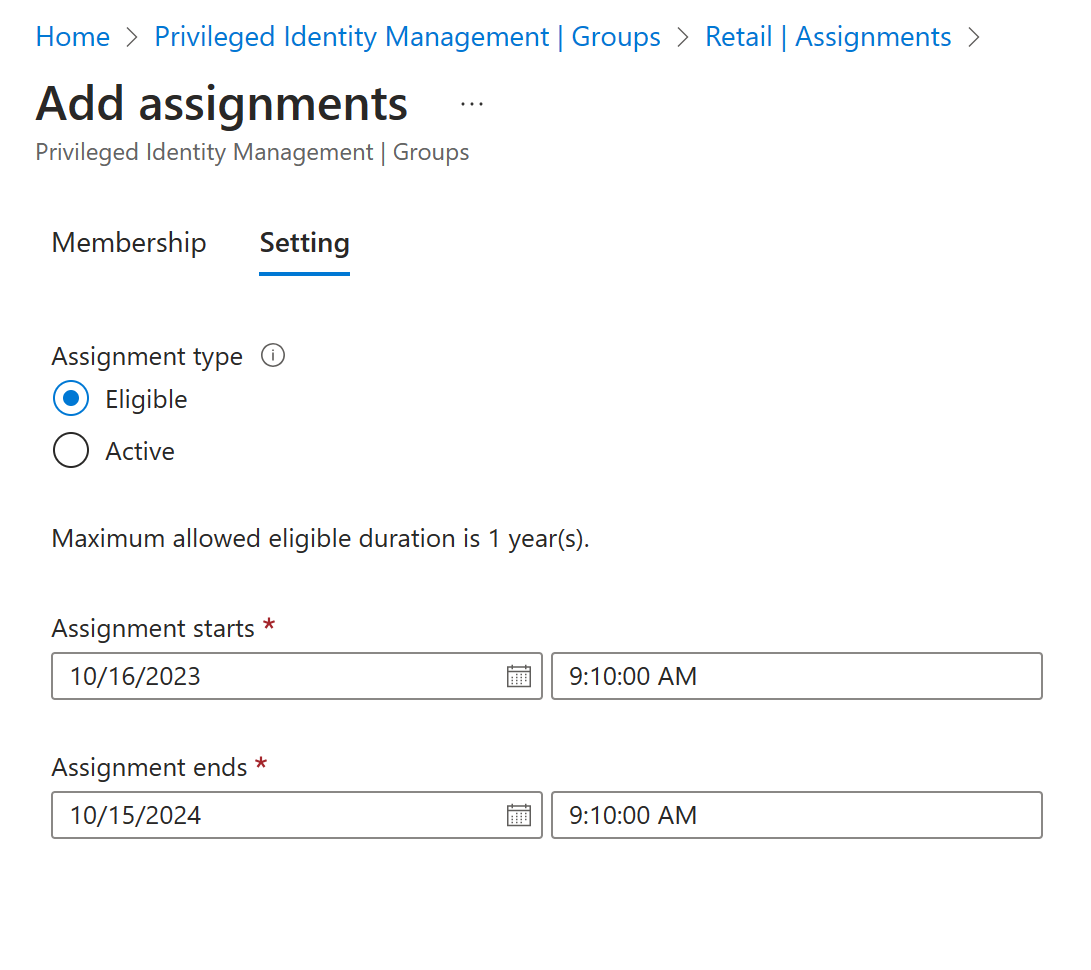

In PIM (Privileged Identity Management) è ora possibile assegnare l'idoneità per l'appartenenza o la proprietà dei gruppi con accesso con privilegi. È possibile assegnare i ruoli predefiniti di Microsoft Entra ID ai gruppi cloud e usare PIM per gestire l'idoneità e l'attivazione come membri e proprietari di gruppi. Con l'anteprima dei gruppi con accesso con privilegi, è possibile concedere agli amministratori specifici del carico di lavoro l'accesso rapido a più ruoli con una singola richiesta JIT.

Esempio: per gli amministratori di Office di livello 0 potrebbe essere necessario l'accesso JIT ai ruoli Amministratore di Exchange, Amministratore delle app di Office, Amministratore di Teams e Amministratore della ricerca per esaminare accuratamente gli eventi imprevisti giornalieri.

Si può creare un gruppo a cui è possibile assegnare ruoli, denominato "Tier 0 Office Admins", e renderlo idoneo per l'assegnazione ai quattro ruoli indicati in precedenza (o a qualsiasi ruolo predefinito di Microsoft Entra). Lo si abilita quindi per l'accesso con privilegi nella sezione Attività del gruppo. Dopo averlo abilitato per l'accesso con privilegi, è possibile assegnare gli amministratori e i proprietari al gruppo. Quando gli amministratori elevano il gruppo nei ruoli, il personale avrà le autorizzazioni di tutti e quattro i ruoli di Microsoft Entra.

Richiedere criteri diversi per ogni gruppo assegnabile a ruoli

Alcune organizzazioni usano strumenti come Microsoft Entra business-to-business (B2B) collaborazione per invitare i propri partner come guest all'organizzazione Microsoft Entra. Invece di un singolo criterio JIT per tutte le assegnazioni a un ruolo con privilegi, è possibile creare due diversi gruppi con accesso con privilegi, ognuno con specifici criteri. È possibile imporre requisiti meno rigidi per i dipendenti considerati attendibili e requisiti più rigidi, come il flusso di lavoro di approvazione, per i partner che richiedono l'attivazione nel gruppo assegnato.