Esercizio - Abilitare l'autenticazione a più fattori Di Microsoft Entra

È possibile eseguire i passaggi di base necessari per configurare e abilitare l'autenticazione a più fattori di Microsoft Entra usando i criteri condizionali. Tenere presente che una distribuzione in ambiente reale richiede un attento processo di valutazione e pianificazione. Assicurarsi di esaminare i collegamenti alla documentazione alla fine di questo modulo prima di abilitare l'autenticazione a più fattori per gli ambienti.

Importante

Per questo esercizio sono necessari Microsoft Entra ID P1 o P2. È possibile usare una versione di valutazione gratuita di 30 giorni per provare questa funzionalità oppure leggere semplicemente le istruzioni riportate di seguito per comprendere il flusso da seguire.

Configurare le opzioni per l'autenticazione a più fattori

Accedere al portale di Azure con un account amministratore globale.

Passare al dashboard di Microsoft Entra usando l'opzione Microsoft Entra ID nel menu laterale.

Selezionare Sicurezza nel menu a sinistra.

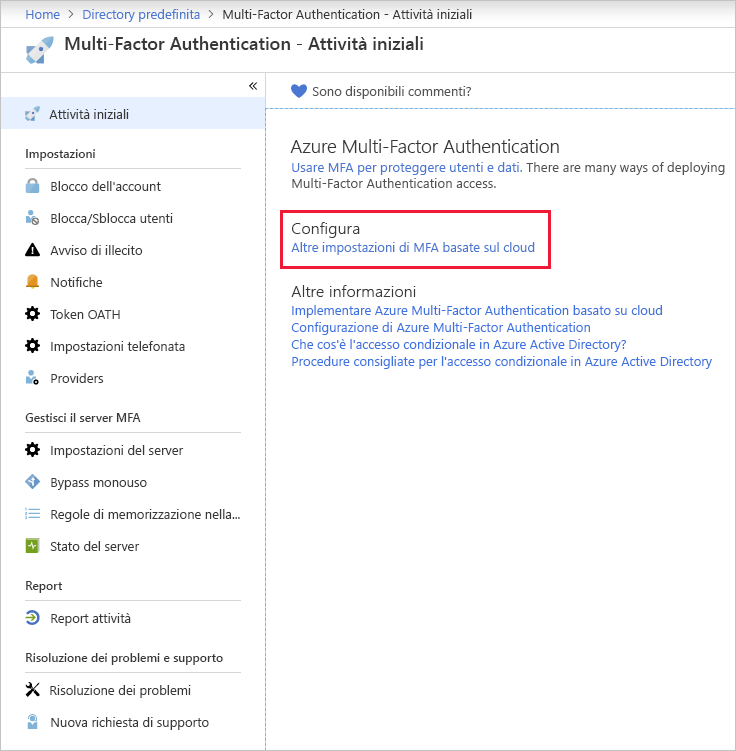

Selezionare l'autenticazione a più fattori sotto l'intestazione Gestisci nel menu. Qui sono disponibili opzioni per l'autenticazione a più fattori.

In Configura selezionare Impostazioni di autenticazione a più fattori aggiuntive basate sul cloud. Viene visualizzata una nuova pagina del browser in cui è possibile visualizzare tutte le opzioni MFA per Azure.

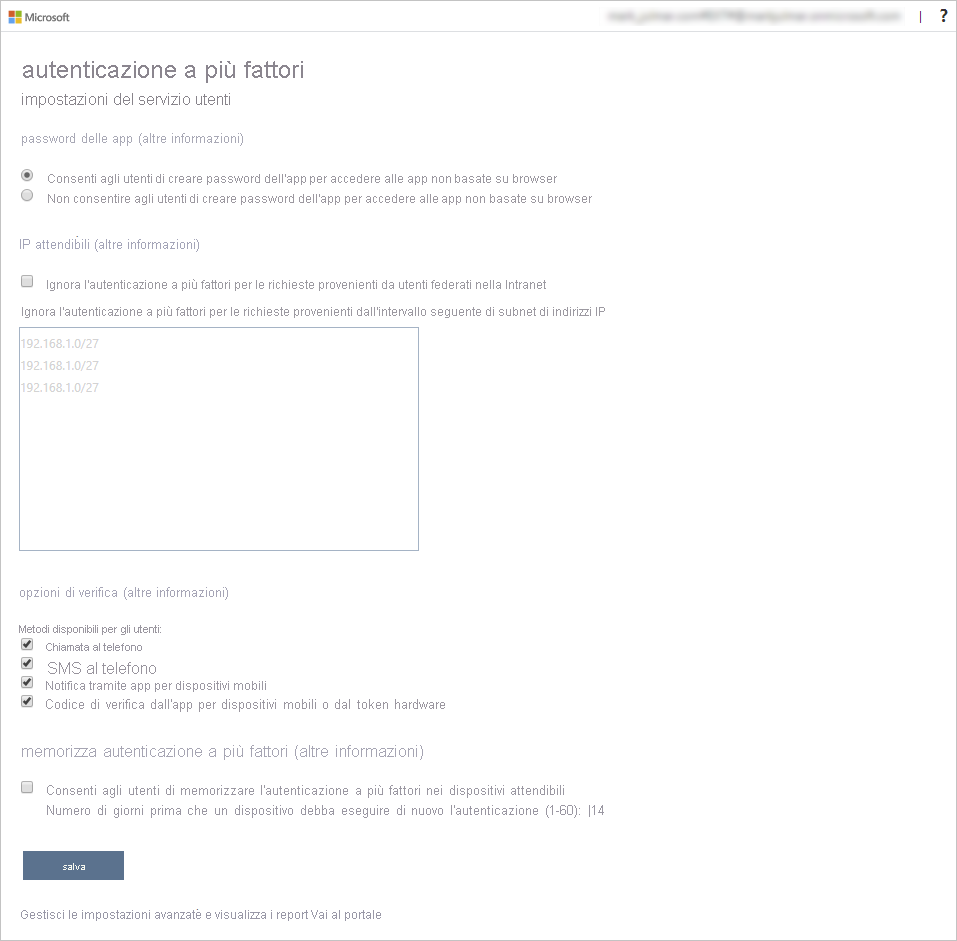

Questa pagina consente di selezionare i metodi di autenticazione supportati. In questo esempio vengono selezionati tutti.

È anche possibile abilitare o disabilitare le password per app che consentono agli utenti di creare password di account univoche per le app che non supportano l'autenticazione a più fattori. Questa funzionalità consente all'utente di eseguire l'autenticazione con l'identità di Microsoft Entra, usando una password diversa specifica per l'app.

Configurare regole di accesso condizionale per MFA

Esaminare quindi come configurare le regole dei criteri di accesso condizionale che imponino l'autenticazione a più fattori per gli utenti guest che accedono a app specifiche nella rete.

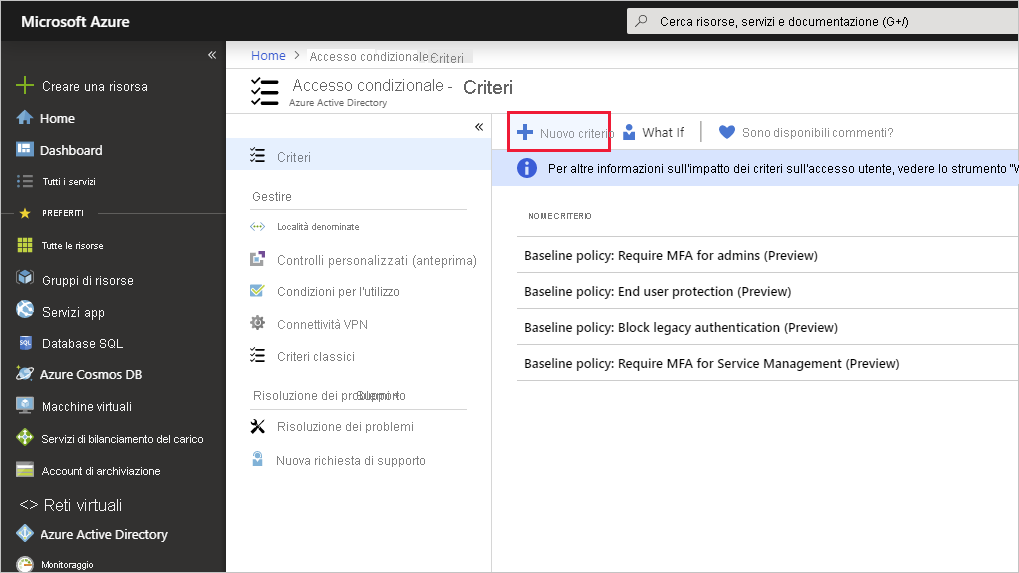

Tornare al portale di Azure e selezionare Accesso condizionale microsoft Entra ID>Security>.

Selezionare Crea nuovo criterio dal menu in alto.

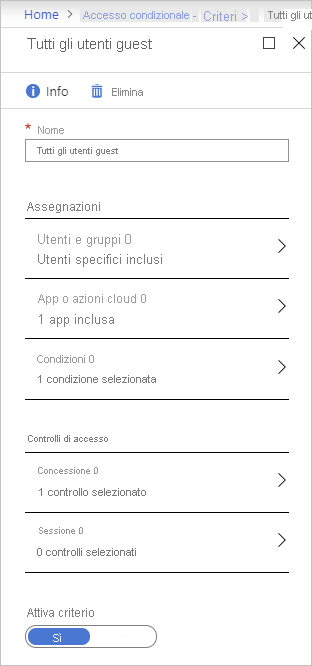

Assegnare un nome al criterio, ad esempio Tutti gli utenti guest.

In Utenti selezionare 0 utenti e gruppi selezionati.

- In Includi scegliere Seleziona utenti e gruppi.

- Selezionare utenti e gruppi e quindi scegliere Seleziona.

In Risorse di destinazione selezionare Nessuna risorsa di destinazione selezionata.

- Selezionare App cloud.

- In Includi scegliere Seleziona app.

- In Seleziona scegliere Nessuno. Selezionare le app dalle opzioni a destra e quindi scegliere Seleziona.

In Condizioni selezionare 0 condizioni selezionate.

- In Percorsi selezionare Non configurato.

- In Configura selezionare Sì, quindi selezionare Qualsiasi posizione.

In Concedi selezionare 0 controlli selezionati.

- Assicurarsi che l'opzione Concedi accesso sia selezionata.

- Selezionare Richiedi autenticazione a più fattori e scegliere Seleziona. Questa opzione applica l'autenticazione a più fattori.

Impostare Abilita criteri su Sì e quindi su Crea.

L'autenticazione a più fattori è ora abilitata per le applicazioni selezionate. Al successivo tentativo di accesso a tale app da parte di un utente o di un guest, viene richiesto di eseguire la registrazione per l'autenticazione a più fattori.