Eseguire l'onboarding dei server abilitati per Azure Arc in Microsoft Defender for Cloud

Tailwind Traders ha eseguito l'onboarding dei computer in server abilitati per Azure Arc e ora vuole eseguire l'onboarding di tali server in Microsoft Defender per il cloud. In questa unità si apprenderà come eseguire l'onboarding dei server abilitati per Azure Arc in Microsoft Defender per il cloud abilitando Log Analytics.

Aggiungere computer non Azure con Azure Arc

Poiché la macchina virtuale di Azure è già registrata e gestita come risorsa di Azure, è necessario riconfigurare la macchina virtuale. La riconfigurazione della macchina virtuale comporta la rimozione delle estensioni, la disabilitazione dell'agente guest della macchina virtuale di Azure e il blocco dell'accesso IMDS di Azure. Dopo aver apportato queste tre modifiche, la macchina virtuale di Azure si comporta come qualsiasi computer o server all'esterno di Azure. Questa macchina virtuale di Azure riconfigurata offrirà un punto di partenza per installare e valutare i server abilitati per Azure Arc.

I server abilitati per Azure Arc rappresentano la scelta consigliata per aggiungere computer non di Azure a Microsoft Defender for Cloud. La connessione di un computer ad Azure tramite server abilitati per Azure Arc crea una risorsa di Azure per il computer ibrido. Quando si installa l'agente di Log Analytics nel server abilitato per Arc, il computer ibrido verrà visualizzato anche in Defender for Cloud. Analogamente alle altre risorse di Azure, il server abilitato per Arc può anche avere raccomandazioni sulla sicurezza, avvisi di superficie ed essere acquisito nel punteggio di sicurezza.

Gli strumenti di distribuzione automatica di Log Analytics di Defender per il cloud non supportano i computer che eseguono Azure Arc. Le opzioni di distribuzione dell'agente di Log Analytics includono:

- È possibile distribuire le estensioni delle macchine virtuali per i server abilitati per Azure Arc dal portale di Azure. È anche possibile distribuirle usando PowerShell, l'interfaccia della riga di comando di Azure o un modello di ARM.

- Criteri di Azure tramite Configura l’estensione di Log Analytics nei server Linux abilitati per Azure Arc/Definizioni del criterio Configura l’estensione di Log Analytics nei server Windows abilitati per Azure Arc.

- Automazione di Azure e il relativo supporto per PowerShell e Python per automatizzare la distribuzione dell'estensione delle macchine virtuali dell'agente di Log Analytics.

Abilitare l'estensione delle macchine virtuali di Log Analytics dal portale di Azure

È possibile applicare le estensioni delle macchine virtuali al computer gestito dal server abilitato per Azure Arc tramite il portale di Azure:

Nel browser passare al portale di Azure.

Nel portale cercare e selezionare Server - Azure Arc e quindi selezionare il computer ibrido dall'elenco.

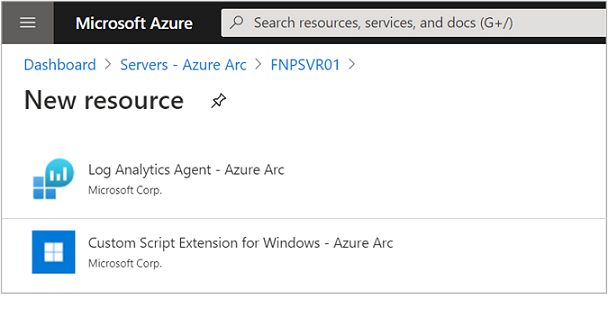

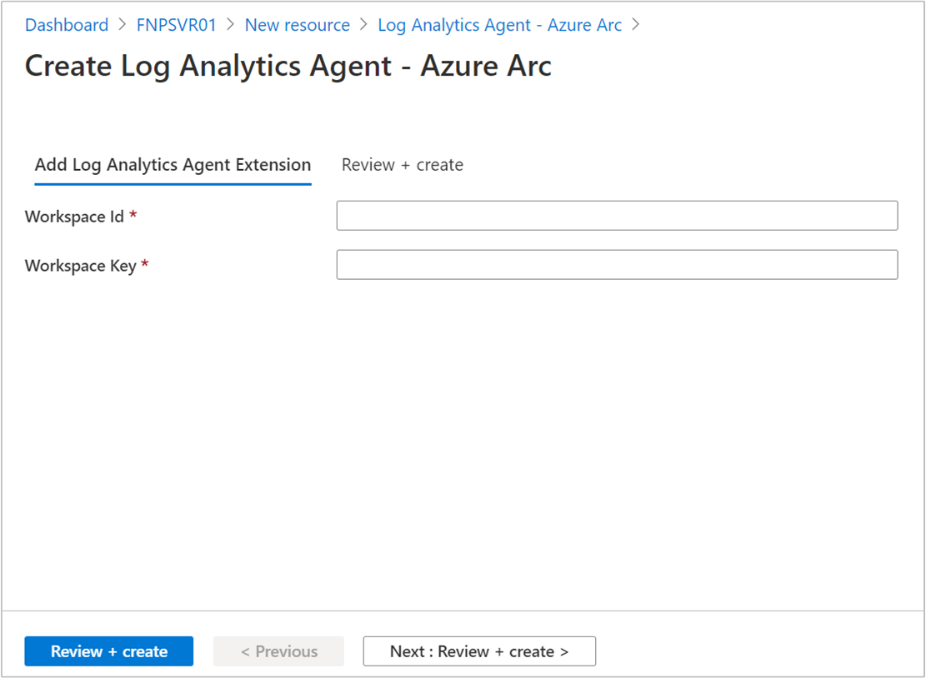

Scegliere Estensioni e quindi Aggiungi. Scegliere l'estensione per macchine virtuali di Log Analytics dall'elenco di quelle disponibili e quindi seguire le istruzioni della procedura guidata.

Per completare l'installazione, specificare l'ID dell'area di lavoro e la chiave primaria.

Dopo aver confermato le informazioni necessarie fornite, selezionare Rivedi e crea. Verrà visualizzato un riepilogo della distribuzione e sarà possibile esaminarne lo stato.

Verificare la distribuzione

A questo punto è possibile visualizzare i computer Azure e non Azure in un'unica posizione. In Microsoft Defender for Cloud aprire la pagina di inventario degli asset e filtrare i tipi di risorse pertinenti.

La pagina di inventario degli asset di Microsoft Defender for Cloud offre una singola area per visualizzare le risorse connesse e le relative posizioni di sicurezza. Defender for Cloud analizza periodicamente lo stato di sicurezza delle risorse connesse alle sottoscrizioni per identificare potenziali vulnerabilità di sicurezza. Fornisce quindi raccomandazioni su come correggere tali vulnerabilità.