Comprendere l'analisi del comportamento

Identificare le minacce all'interno dell'organizzazione e il loro impatto potenziale, che si tratti di un'entità compromessa o di un utente interno malintenzionato, è sempre stato un processo lungo e laborioso. Per passare al setaccio gli avvisi, ricavare informazioni utili ed eseguire attivamente la ricerca, sono necessarie grandi quantità di tempo e lavoro per ottenere risultati minimi. È inoltre possibile che le minacce sofisticate non vengano individuate. Minacce sfuggenti come le minacce zero-day, quelle mirate e quelle avanzate persistenti possono essere le più pericolose per l'organizzazione e rilevarle è ancora più importante.

La funzionalità relativa al comportamento delle entità in Microsoft Sentinel elimina la fatica e l'incertezza dai carichi di lavoro degli analisti. Fornisce intelligence utile e affidabile, per consentire agli analisti di concentrarsi sull'indagine e sulla correzione.

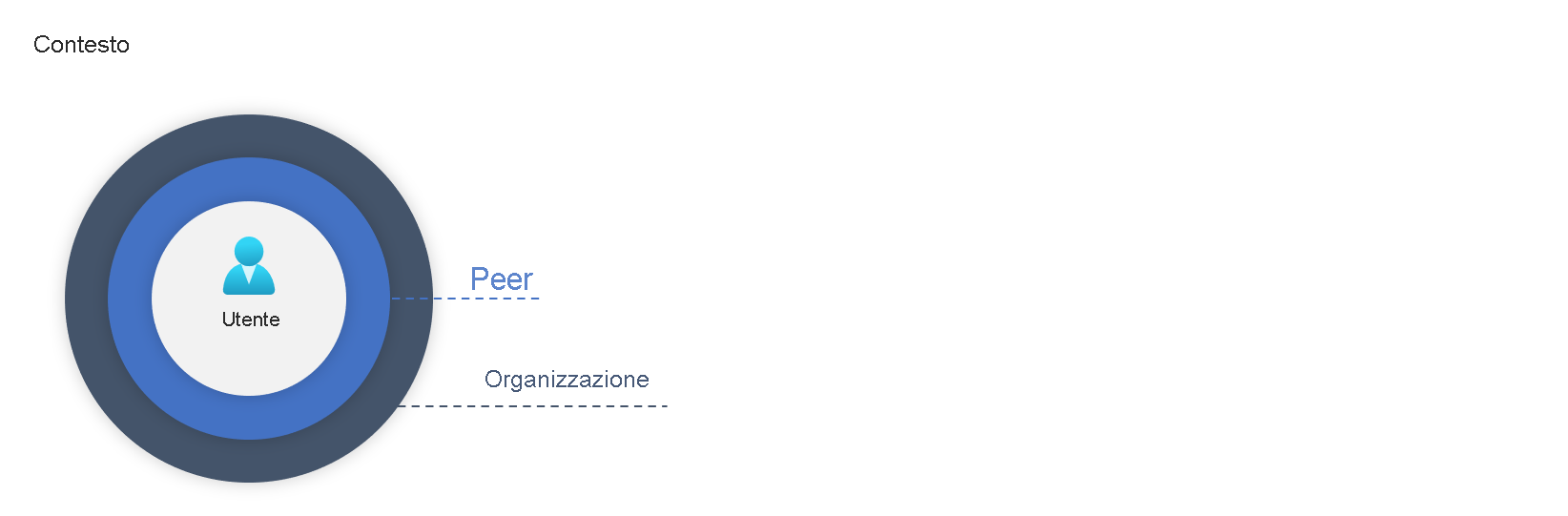

Microsoft Sentinel raccoglie log e avvisi da tutte le origini dati connesse, esegue l'analisi e crea profili comportamentali di base delle entità dell'organizzazione (utenti, host, indirizzi IP, applicazioni e così via). L'analisi viene eseguita nel tempo e per gruppo peer. Microsoft Sentinel usa varie tecniche e funzionalità di Machine Learning per identificare le attività anomale e determinare se una risorsa è stata compromessa. Inoltre, può determinare la sensibilità relativa di risorse specifiche, identificare gruppi peer di risorse e valutare l'impatto potenziale di qualsiasi risorsa compromessa: il cosiddetto raggio di attacco. Con queste informazioni, è possibile classificare in ordine di priorità l'indagine e la gestione degli eventi imprevisti in modo efficace.

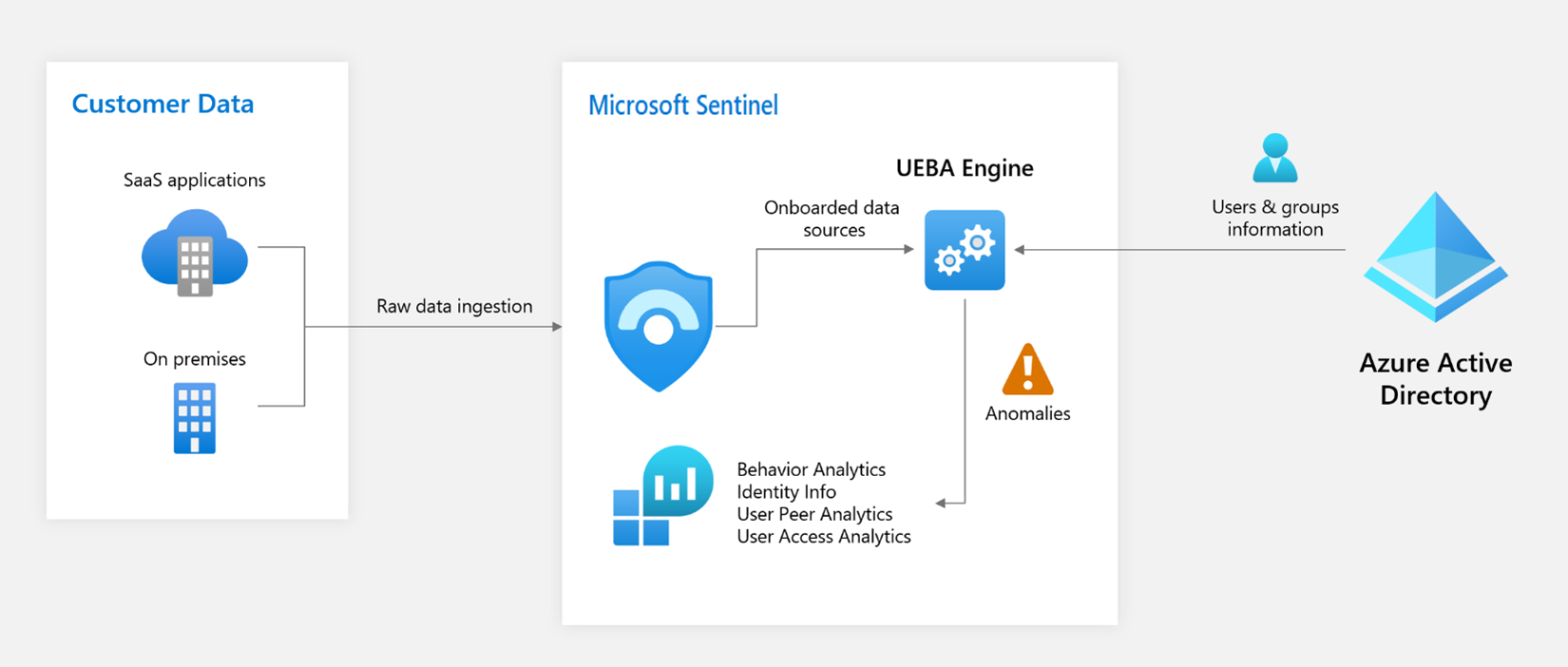

Panoramica dell'architettura

Analisi basata sulla sicurezza

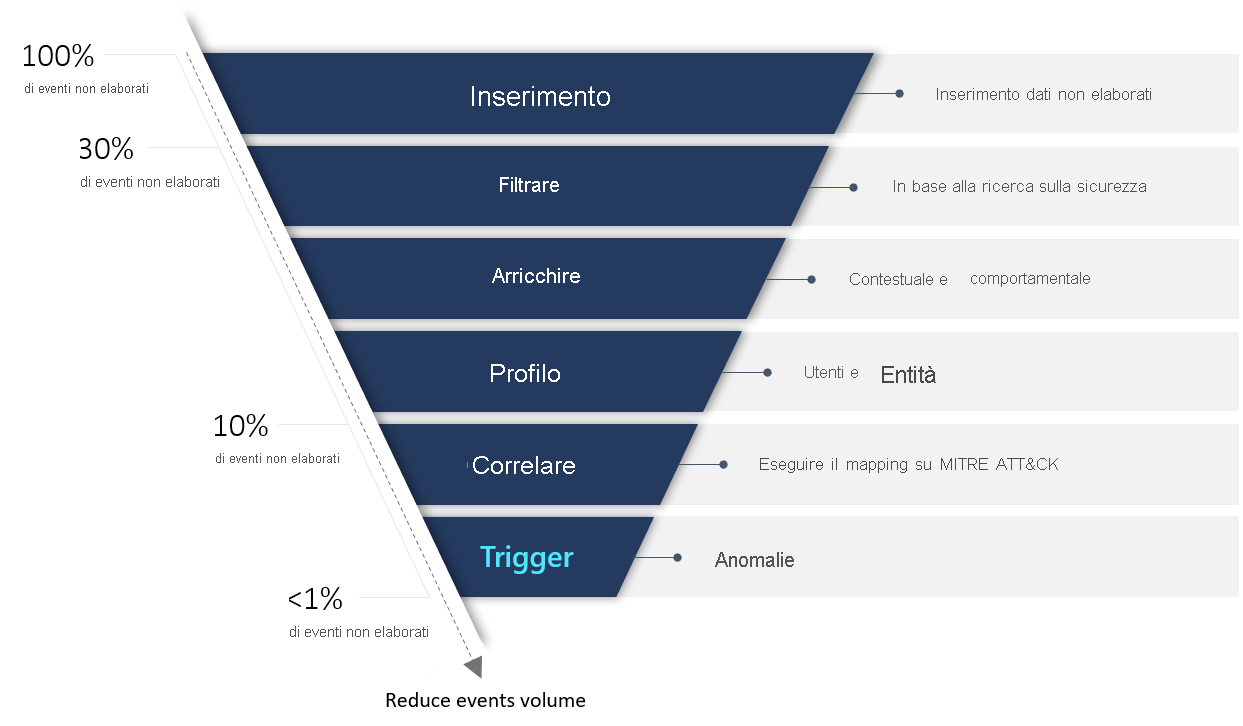

Adottando il paradigma di Gartner per le soluzioni UEBA, Microsoft Sentinel offre un approccio "da esterno a interno" basato su tre quadri di riferimento:

Casi d'uso: Microsoft Sentinel assegna priorità a vettori di attacco e scenari pertinenti in base alla ricerca sulla sicurezza allineata al framework MITRE ATT&CK di tattiche, tecniche e subtechniques. La classificazione in ordine di priorità consente di identificare varie entità come vittime, autori o punti cardine nella kill chain. Microsoft Sentinel è incentrato in particolare sui log più importanti che ogni origine dati può fornire.

Origini dati: supportano innanzitutto le origini dati di Azure, Microsoft Sentinel seleziona in modo accurato anche origini dati di terze parti per fornire dati corrispondenti agli scenari delle minacce.

Analisi: Microsoft Sentinel usa diversi algoritmi di Machine Learning (ML) e identifica le attività anomale presentando le prove in modo chiaro e conciso sotto forma di arricchimenti contestuali. Vedere gli esempi seguenti.

Microsoft Sentinel presenta artefatti che consentono agli analisti della sicurezza di comprendere chiaramente le attività anomale nel contesto e rispetto al profilo di base dell'utente. Le azioni eseguite da un utente, un host o un indirizzo vengono valutate in modo contestuale e un risultato "true" indica che è stata identificata un'anomalia:

In posizioni geografiche, dispositivi e ambienti.

Negli orizzonti temporali e di frequenza, rispetto alla cronologia dell'utente.

Rispetto al comportamento dei pari.

Rispetto al comportamento dell'organizzazione.

Punteggio

A ogni attività viene assegnato un punteggio usando il "Punteggio della priorità di indagine". Il punteggio determina la probabilità che un utente specifico esegua una determinata attività, in base a quanto appreso sul comportamento dell'utente e dei colleghi. Le attività identificate come più anomale ricevono un punteggio più alto, su una scala da 0 a 10.