Introduzione

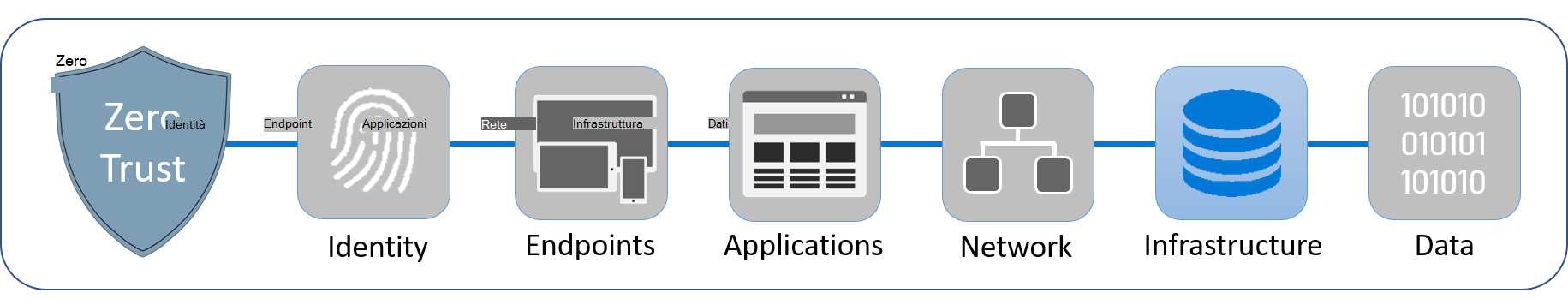

Zero Trust incorpora i principi in base ai quali è necessario verificare in modo esplicito, applicare l'accesso con privilegi minimi e presupporre sempre la violazione. Nel percorso basato su Zero Trust verrà ora esaminata l'infrastruttura.

L'infrastruttura, come l'aria, ci circonda. Tuttavia, per la maggior parte, nessuno di noi ci fa particolarmente caso. Esiste e basta. Per l'organizzazione, l'infrastruttura IT tocca e combina diversi aspetti dell'approccio Zero Trust. Sia che si usino il cloud o i server locali, l'intera l'infrastruttura IT riguarda l'hardware, il software, la rete e le strutture necessarie per far funzionare un'organizzazione. A causa della sua ampia copertura, l'infrastruttura IT tende a essere presa di mira più spesso dai criminali informatici.

L'approccio Zero Trust consente di affrontare le minacce alla sicurezza dell'infrastruttura usando il monitoraggio e il controllo per individuare vulnerabilità e punti deboli. Applicando i principi del modello Zero Trust alla gestione della configurazione, si garantisce che ogni elemento dell'infrastruttura sia aggiornato con le patch e gli aggiornamenti più recenti. L'applicazione dei principi del modello Zero Trust all'infrastruttura consentirà all'organizzazione di soddisfare gli obblighi di sicurezza e conformità.

In questa sede verrà illustrato il significato del termine infrastruttura e verrà spiegato per quale motivo si tratta di un vettore di minacce critico. Si comprenderà in che modo la gestione della configurazione può garantire il funzionamento ottimale di ogni dispositivo ed endpoint e come limitare l'accesso ai servizi critici tramite criteri just-in-time.