Guida end-to-end per la configurazione dei dispositivi Android Enterprise in Microsoft Intune

Questa guida consente agli amministratori di comprendere come configurare e risolvere i problemi dei dispositivi Android Enterprise in un ambiente Microsoft Intune. Vengono illustrati gli scenari comuni seguenti:

- Onboarding in Google

- Distribuzione dell'applicazione

- Abilitazione della registrazione del profilo di lavoro

- Configurazione dell'accesso condizionale

- Esperienza dell'utente finale per la registrazione del profilo di lavoro

- Emissione di una reimpostazione del passcode del profilo di lavoro

Consente di decidere quale funzionalità di gestione è la migliore per l'organizzazione e offre domande frequenti su Android Enterprise.

Valutare le proprie esigenze

Prima di abilitare i dispositivi Android Enterprise in Intune, è necessario determinare se si desidera registrare tali dispositivi come dispositivi personali (Bring Your Own Device o BYOD) o come dispositivi aziendali.

Dispositivi BYOD

I dispositivi BYOD sono configurati per avere un profilo di lavoro Android Enterprise. Questa funzionalità è integrata in Android 5.1 e versioni successive. Questa funzionalità consente alle app di lavoro e ai dati di essere archiviati in uno spazio indipendente e gestito dall'azienda nel dispositivo. Poiché le app personali e i dati rimangono nel dispositivo all'interno del profilo personale dell'utente, i dipendenti possono continuare a usare il dispositivo come in genere.

Dispositivi aziendali

Esistono due opzioni per i dispositivi di proprietà dell'azienda e ognuna di esse offre un caso d'uso univoco:

Dispositivi dedicati (in precedenza noti come COSU o uso singolo di proprietà dell'azienda).

Nota

L'esempio usato in questa guida è incentrato sugli scenari BYOD. Per altre informazioni sugli scenari di dispositivi dedicati (COSU), vedere Configurazione e registrazione cosu con il metodo di registrazione del codice a matrice.

I dispositivi dedicati sono in genere bloccati in una singola app o set di app (nota anche come modalità tutto schermo). Consente all'amministratore di controllare elementi come la barra di stato, i layout della tastiera, la schermata di blocco e altre impostazioni nel dispositivo. Impedisce agli utenti di abilitare altre app o modificare determinate impostazioni nei dispositivi dedicati.

Nota

I dispositivi gestiti in questo modo vengono registrati in Intune senza un account utente e non sono associati ad alcun utente finale. Non sono destinate ad applicazioni o app per uso personale che hanno un forte requisito per i dati dell'account specifici dell'utente, ad esempio Outlook o Gmail.

Dispositivi completamente gestiti (in precedenza noti come COBO o solo business di proprietà dell'azienda).

Nota

Per altre informazioni sui dispositivi completamente gestiti, vedere Configurare Intune registrazione dei dispositivi Android Enterprise completamente gestiti.

I dispositivi completamente gestiti si adattano a uno scenario più incentrato sull'utente. Un singolo utente è associato al dispositivo mentre l'amministratore mantiene ancora il controllo completo sul dispositivo (invece di uno scenario del profilo di lavoro, in cui più utenti hanno il controllo).

Quando si decide come registrare i dispositivi, tenere presente che non tutte le funzionalità sono disponibili per entrambi i metodi. La tabella seguente illustra alcune differenze principali.

| Set di caratteristiche | Profilo di lavoro (BYOD) | Dedicato (chiosco multimediale) | Completamente gestito |

|---|---|---|---|

| Profilo Email gestito | ✓ | × | ✓ |

| Profilo Wi-Fi gestito | ✓ | ✓ | ✓ |

| Profilo VPN gestito | ✓ | × | ✓ |

| Profilo certificato SCEP | ✓ | ✓ | ✓ |

| Profilo certificato PKCS | ✓ | × | ✓ |

| Profilo certificato attendibile | ✓ | ✓ | ✓ |

| Profilo personalizzato | ✓ | × | x |

| Impedisci ripristino delle impostazioni predefinite | × | ✓ | ✓ |

| Blocca acquisizione schermo & fotocamera | ✓ | ✓ | ✓ |

| Blocca pulsanti del volume | × | ✓ | ✓ |

| Blocca copia e incolla/Condivisione dati | ✓ | ✓ | ✓ |

| Password gestita | ✓ | ✓ | ✓ |

| Applicazioni gestite (obbligatorio) | ✓ | ✓ | ✓ |

| Applicazioni gestite (disponibile) | ✓ | × | ✓ |

| Profilo in contenitori | ✓ | × | x |

| Livello tutto schermo Gestione dispositivi | × | ✓ | x |

| Gestione dispositivi personali | ✓ | × | x |

| Registrazione NFC-Based | × | ✓ | ✓ |

| Registrazione Token-Based | × | ✓ | ✓ |

| Registrazione Code-Based a matrice | × | ✓ | ✓ |

| Tocco zero | × | ✓ | ✓ |

| Conformità/accesso condizionale | ✓ | × | ✓ |

Per altre informazioni, vedere Implementare il piano di Microsoft Intune.

Connettere un account Intune a un account Android Enterprise

Il primo passaggio per configurare Android Enterprise nell'ambiente consiste nel connettere l'account tenant Intune all'account Android Enterprise:

Creare un account del servizio Google (@gmail.com).

Nota

Questo account sarà associato a tutte le attività di gestione aziendale Android per il tenant. È l'account Google che gli amministratori IT dell'azienda condivideranno per gestire e pubblicare le app nella console di Google Play. È possibile usare un account Google esistente o crearne uno nuovo. L'account usato non deve essere associato a un dominio G-Suite.

Accedere all'interfaccia di amministrazione Microsoft Intune usando l'account amministratore globale con licenza Intune.

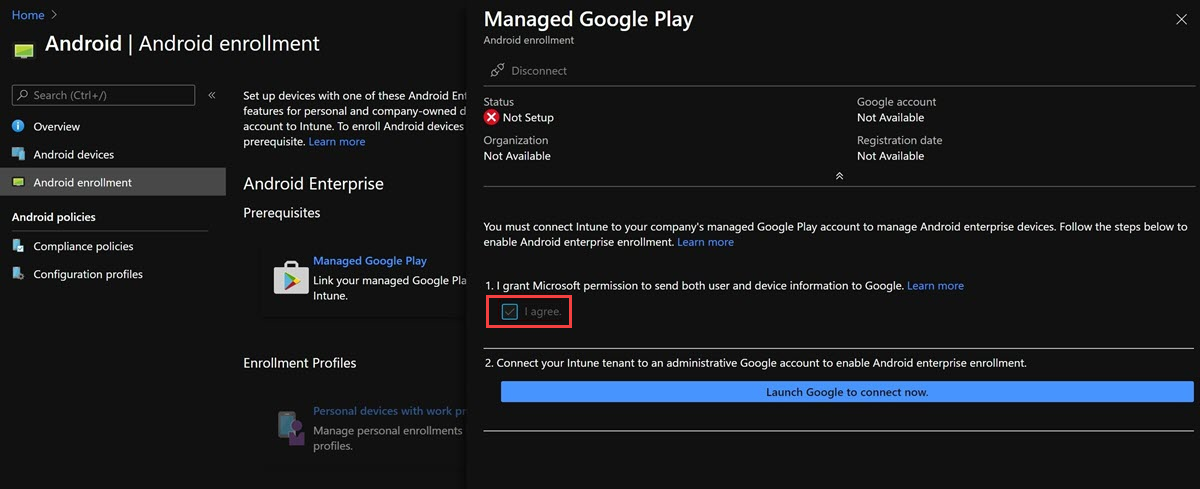

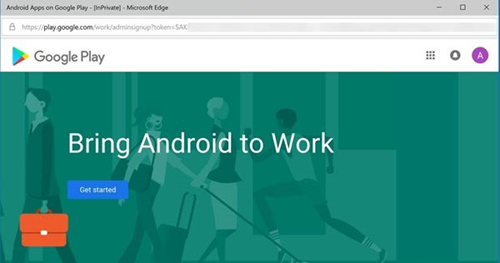

Passare a Dispositivi>Android>Android Enrollment>Managed Google Play, selezionare Accetto e quindi selezionare Avvia Google per connettersi ora per aprire il sito Web Google Play gestito.

Accedere al proprio account Google e quindi selezionare Introduzione.

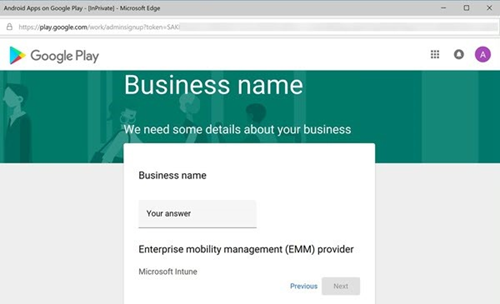

Immettere il nome dell'azienda e quindi selezionare Avanti.

Accettare i termini e quindi selezionare Conferma.

Selezionare Completa registrazione.

Per altre informazioni, vedere Connettere l'account Intune all'account Google Play gestito.

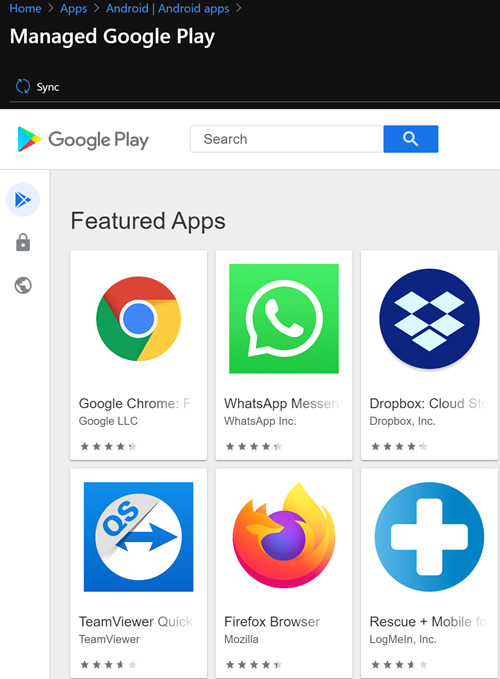

Distribuire le applicazioni

Dopo aver connesso l'account Intune all'account Android Enterprise, è possibile distribuire alcune applicazioni seguendo questa procedura:

Accedere all'interfaccia di amministrazione Microsoft Intune usando l'account amministratore globale con licenza Intune.

Passare ad App>Tutte le app>Aggiungi.

Nel riquadro Seleziona tipo di app individuare i tipi di app dello Store disponibili e quindi selezionare App Google Play gestita.

Selezionare Seleziona. Viene visualizzato l'app Store di Google Play gestito .

Cercare un'app per visualizzare i dettagli dell'app. Esempio: Portale aziendale Intune'app.

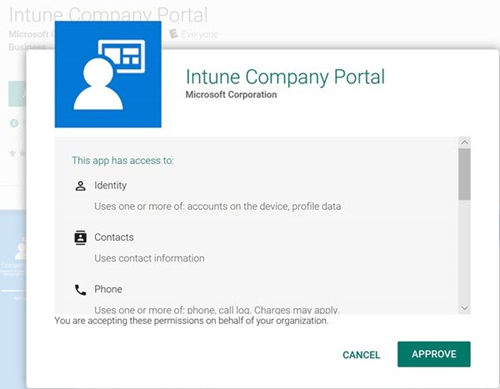

Nella pagina in cui viene visualizzata l'app selezionare Approva. Viene visualizzata una finestra per l'app e viene richiesto di concedere all'app le autorizzazioni necessarie per eseguire varie operazioni.

Selezionare di nuovo Approva per accettare le autorizzazioni dell'app.

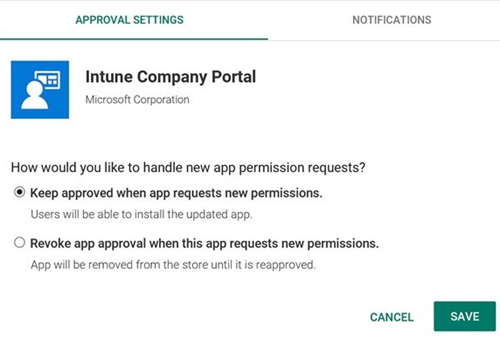

Nella scheda Impostazioni approvazione selezionare Mantieni approvata quando l'app richiede nuove autorizzazioni e quindi selezionare Salva.

Fare clic su Seleziona per selezionare l'app.

Selezionare Sincronizza nella parte superiore per sincronizzare l'app con il servizio Google Play gestito.

Selezionare Aggiorna per aggiornare l'elenco di app e visualizzare l'app appena aggiunta.

Nota

La sincronizzazione dell'app tra Intune e Google Play Store gestito è manuale. Pertanto, è necessario selezionare il pulsante Sincronizza ogni volta che si approva una nuova app.

Dopo aver aggiunto l'app a Microsoft Intune, è possibile assegnarla a utenti e dispositivi. Dall'interfaccia di amministrazione Microsoft Intune passare ad App>tutte le app. Cercare in Gestisci per visualizzare l'app visualizzata nell'elenco.

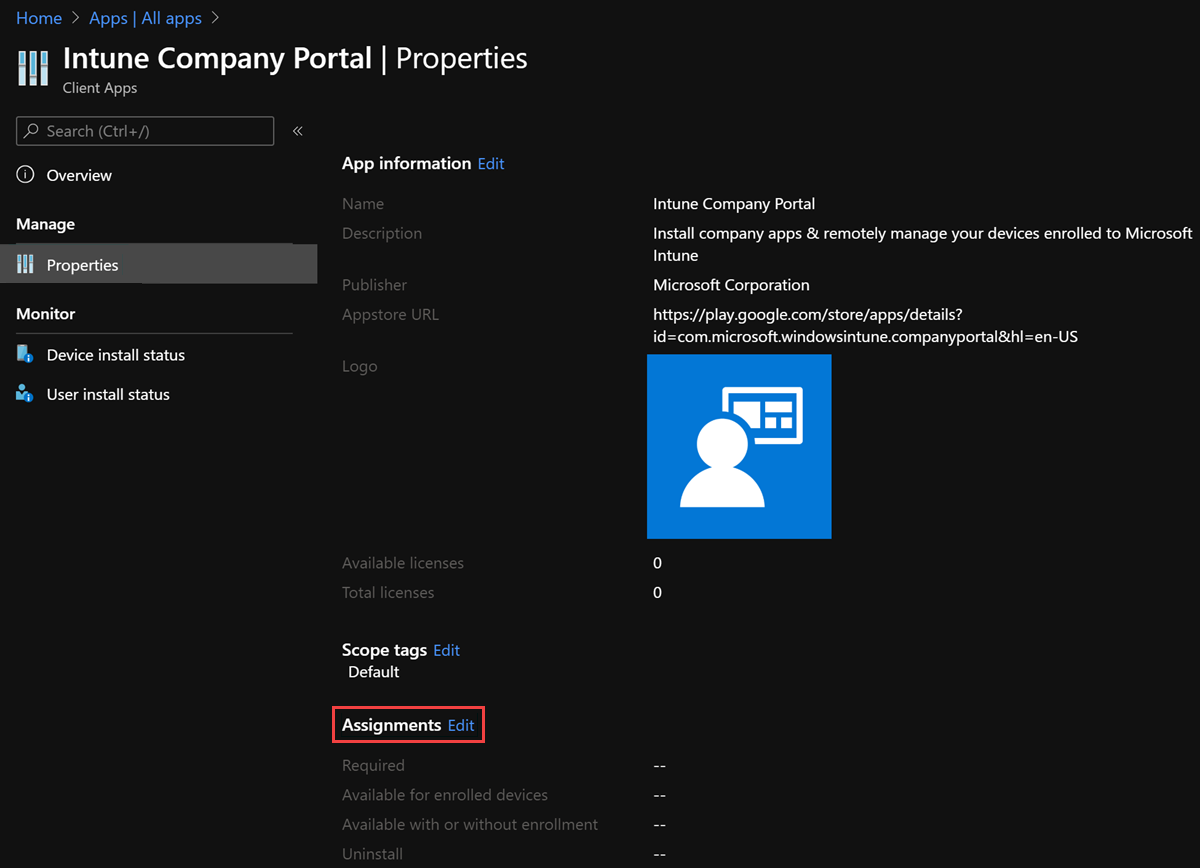

Per assegnare l'app a un gruppo, selezionare l'app da assegnare. Nella sezione Gestisci del menu selezionare Proprietà e quindi selezionare Modifica accanto a Assegnazioni per aprire il riquadro Aggiungi gruppo .

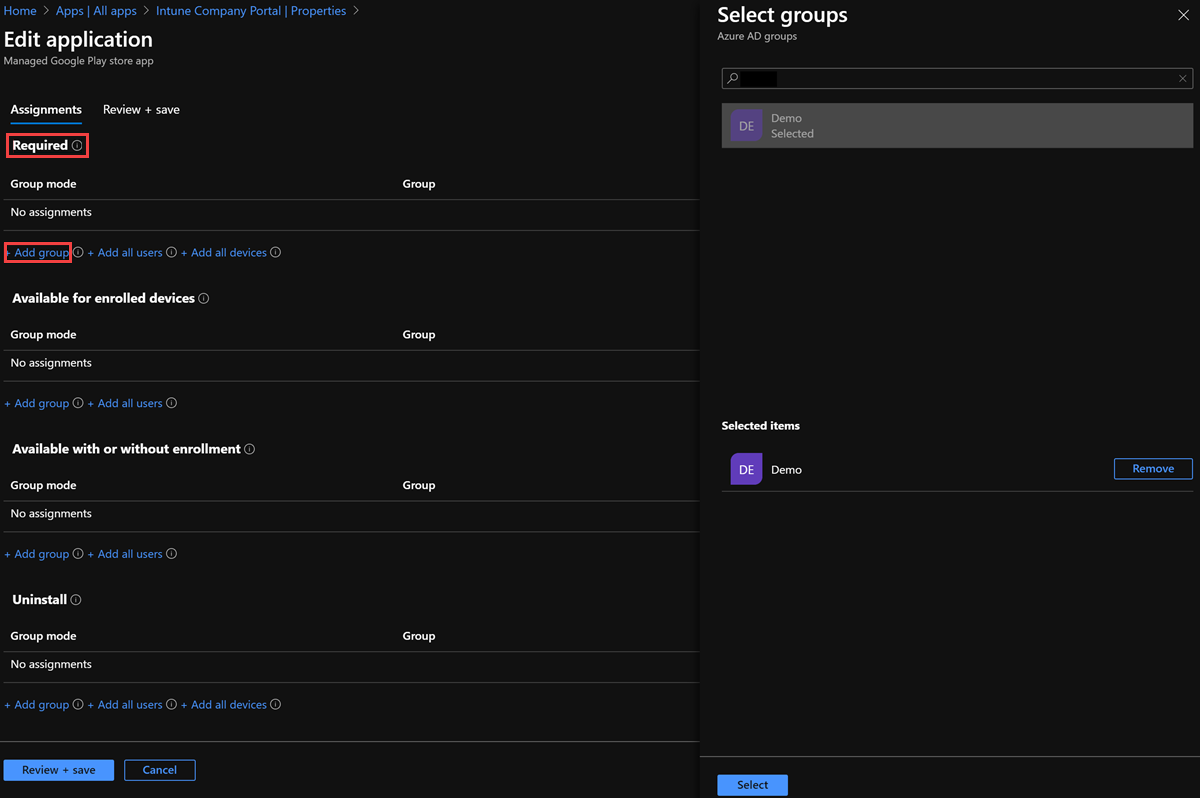

Nella scheda Assegnazioni , in Obbligatorio, selezionare Aggiungi gruppo, selezionare i gruppi da includere e quindi selezionare Seleziona.

Nel riquadro Assegna selezionare Rivedi e salva per completare la selezione dei gruppi inclusi.

Nel riquadro Assegnazioni selezionare Salva per salvare le modifiche.

Tornare alla visualizzazione Proprietà app e verificare l'app in Assegnazioni.

Per altre informazioni sulla distribuzione di app, vedere Aggiungere app di sistema Android Enterprise a Microsoft Intune.

Abilitare la registrazione del profilo di lavoro Aziendale Android

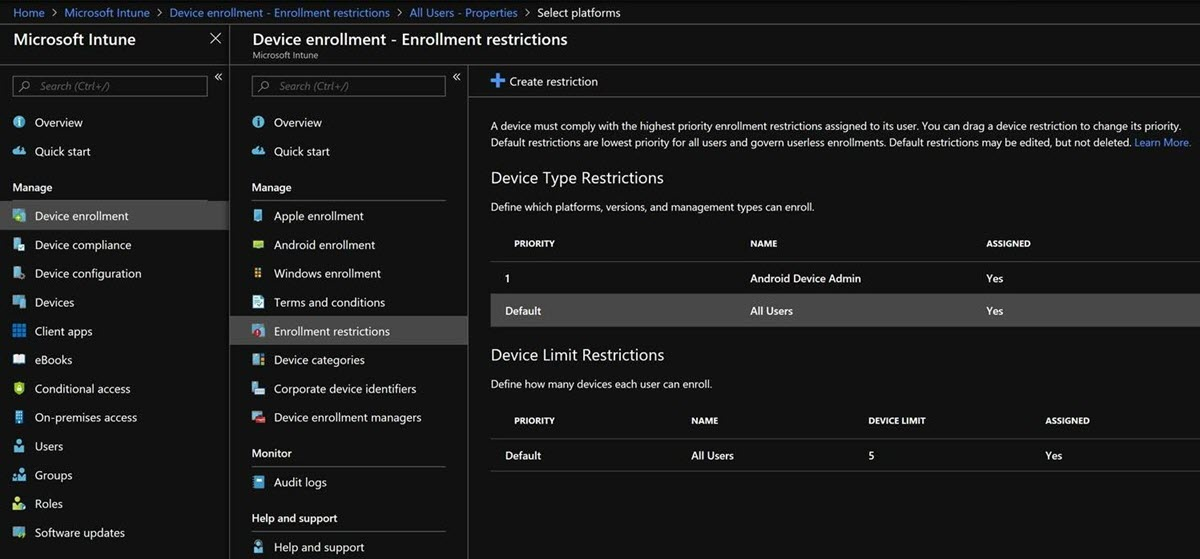

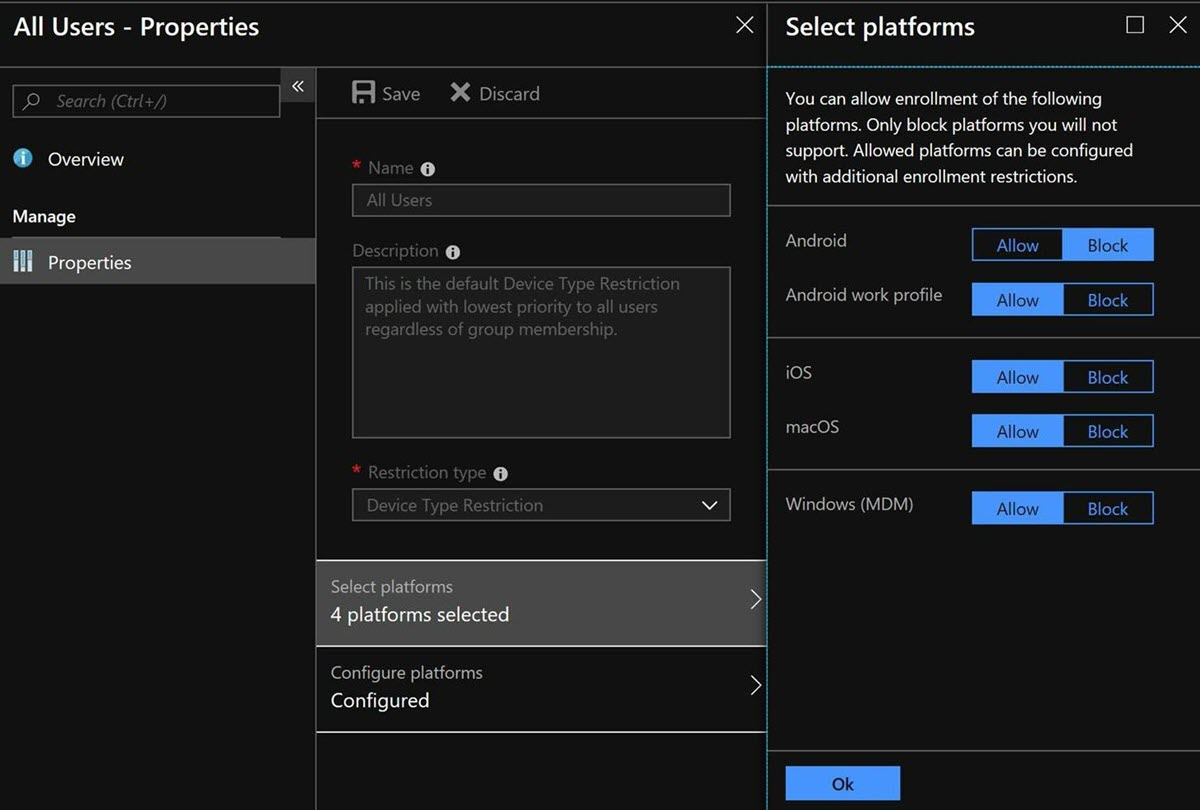

Nel portale di Intune passare aRestrizioni registrazione dispositivi> e quindi selezionare Predefinito in Restrizioni dei tipi di dispositivo.

Selezionare Proprietà>Selezionare piattaforme, selezionare Blocca per Android, selezionare Consentiprofilo di lavoro Android, selezionare OK e quindi selezionare Salva per salvare le modifiche.

Nota

Le restrizioni predefinite hanno la priorità più bassa e si applicano a tutti gli utenti, che non possono essere modificate. Quando si creano altre restrizioni personalizzate, tenere presente i gruppi a cui sono assegnati in modo da non creare un conflitto con questa configurazione.

Per altre informazioni, vedere Configurare la registrazione dei dispositivi del profilo di lavoro Android Enterprise.

Configurare l’accesso condizionale

Distribuire l'app Gmail o l'app Nine Work come Obbligatorio.

Creare un profilo di posta elettronica per l'app seguendo questa procedura:

Nel Intune portale di Azure selezionare Configurazione del dispositivo>Profili>Crea profilo e quindi immettere Nome e descrizione per il profilo di posta elettronica.

Selezionare Android Enterprise dall'elenco a discesa Piattaforma .

In Solo profilo di lavoro tipo>profilo selezionare Email.

Configurare le impostazioni del profilo di posta elettronica.

Per altre informazioni su queste impostazioni, vedere Impostazioni dei dispositivi Android per configurare la posta elettronica, l'autenticazione e la sincronizzazione in Intune.

Dopo aver creato il profilo di posta elettronica, assegnarlo ai gruppi.

Configurare l'accesso condizionale basato su dispositivo.

Per altre informazioni, vedere Configurare l'accesso condizionale per i dispositivi del profilo di lavoro Android.

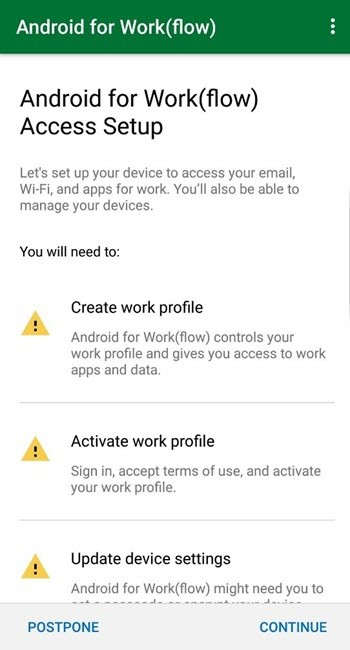

Registrare il dispositivo Android Enterprise

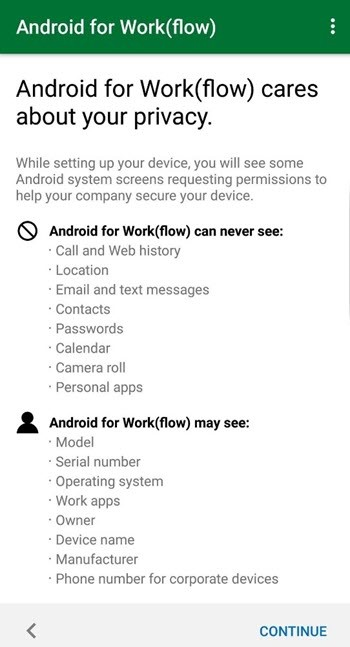

Accedere con l'account aziendale e quindi toccare Registra ora.

Nella schermata Configurazione di Accesso toccare Continua.

Nella schermata dell'informativa sulla privacy toccare Continua.

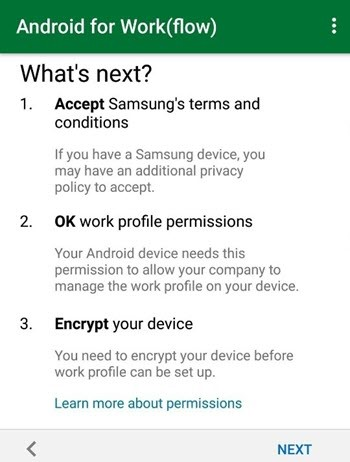

Nella schermata What's next (Cosa c'è di nuovo) toccare Avanti.

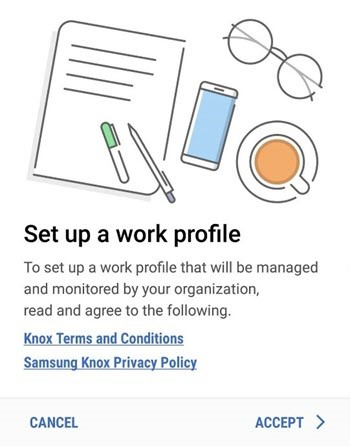

Nella schermata Configura un profilo di lavoro toccare Accetta.

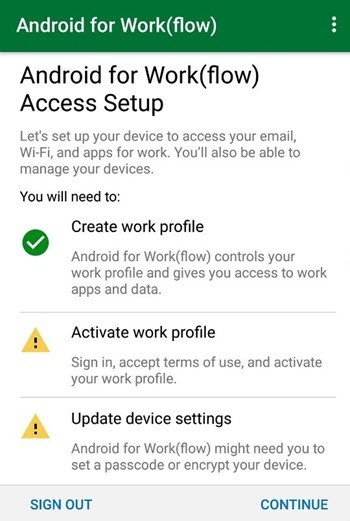

Nella schermata Attiva profilo di lavoro toccare Continua.

Nota

È possibile visualizzare un'icona di notifica nella parte superiore, il che significa che ora si è all'interno del profilo di lavoro.

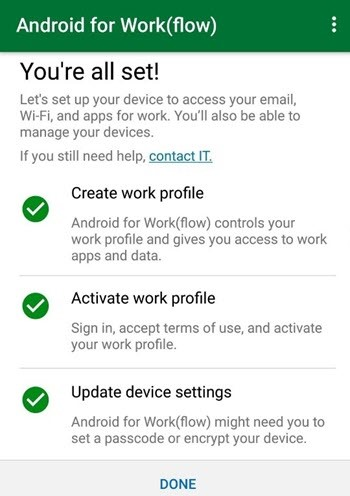

Nella schermata Tutto è impostato toccare Fine.

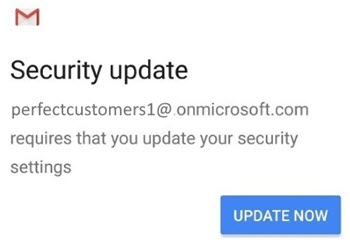

È ora possibile accedere a Gmail. Quando viene richiesto di aggiornare le impostazioni di sicurezza, toccare AGGIORNA ORA.

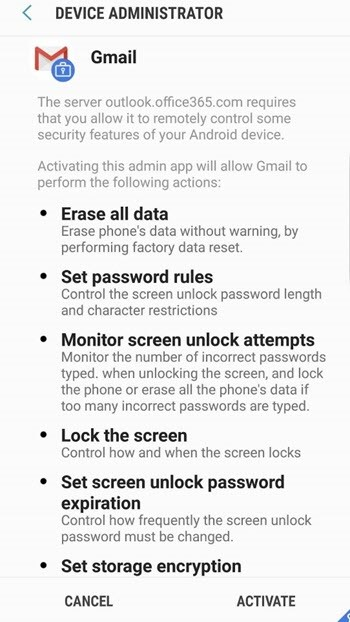

Toccare Attiva per attivare Gmail come amministratore del dispositivo.

Per altre informazioni, vedere Registrare dispositivi Android.

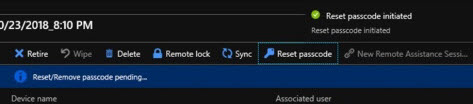

Reimpostare i passcode del profilo di lavoro Android

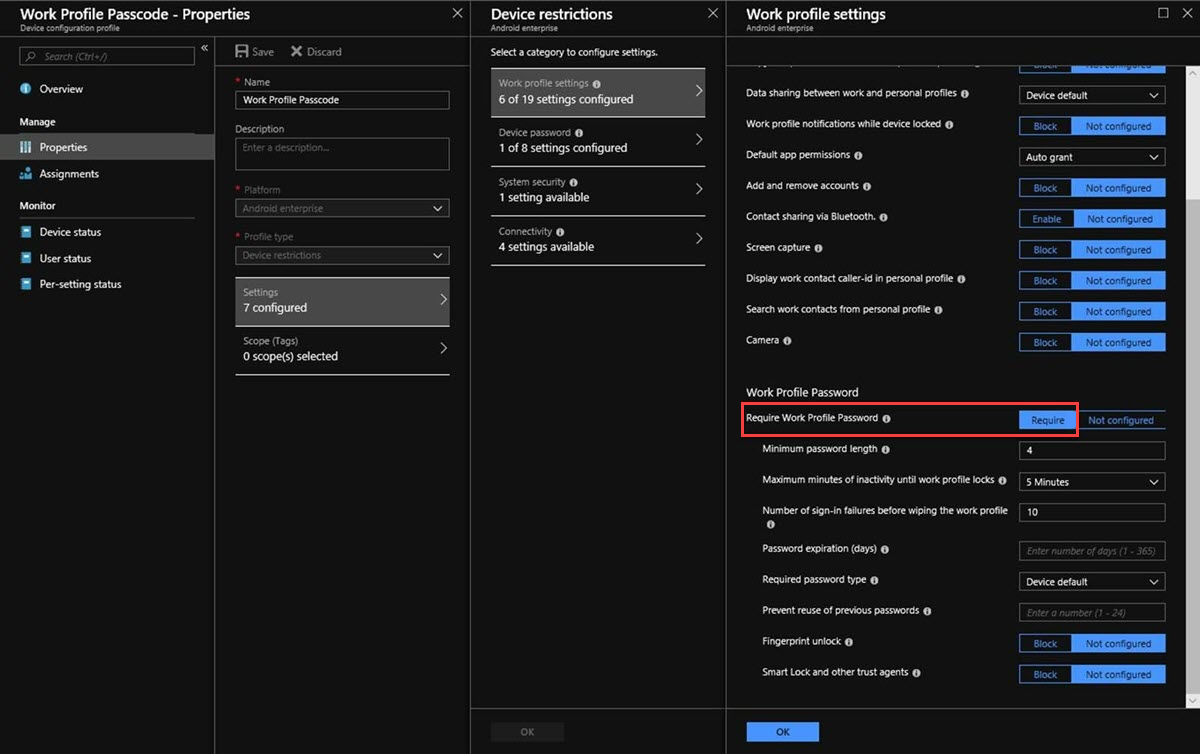

Creare un profilo di dispositivo che richiede un passcode del profilo di lavoro seguendo questa procedura:

Nella Intune portale di Azure selezionare Configurazione del dispositivo>Profili>Crea profilo, immettere Nome e descrizione per il profilo.

Selezionare Android Enterprise dall'elenco a discesa Piattaforma .

In Profile TypeWork Profile Only (Solo profilo di lavoro tipo > profilo) selezionare Restrizioni dispositivo.

In Impostazioni profilo di lavoro selezionare Richiedi in Richiedi password profilo di lavoro.

Nel dispositivo Android enterprise verrà richiesto di impostare un passcode del profilo di lavoro se non ne è stato impostato uno.

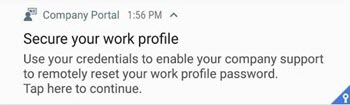

Attendere fino a quando non viene visualizzato un secondo messaggio che indica Proteggere il profilo di lavoro - Autorizzare il supporto tecnico dell'azienda a reimpostare in remoto la password del profilo di lavoro. Immettere il passcode per autorizzare la reimpostazione. Attiva il token di reimpostazione della password che Intune deve eseguire correttamente questa azione.

Nota

Se si ignora uno di questi passaggi, verrà visualizzato il messaggio di errore seguente:

L'avvio del passcode di reimpostazione non è riuscitoSelezionare Reimposta passcode.

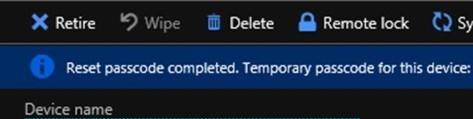

Al termine della reimpostazione, viene visualizzato il passcode temporaneo.

Immettere questo passcode temporaneo nel dispositivo.

Quando è necessario impostare il nuovo PIN, è necessario immettere nuovamente questo passcode temporaneo e quindi immettere il nuovo PIN.

Per altre informazioni sulla reimpostazione del passcode, vedere Reimpostare i passcode del profilo di lavoro Android.

Domande frequenti

Domanda: Perché le app non approvate da Google Play for Work store non vengono rimosse dalla pagina App per dispositivi mobili nel portale di Intune Amministrazione?

Risposta: questo comportamento è previsto.

Domanda: Perché le app Google Play gestite non vengono segnalate in App individuate nel portale di Intune?

Risposta: questo comportamento è previsto.

Domanda: Perché le app Google Play gestite non vengono distribuite tramite Intune visualizzate nel profilo di lavoro?

Risposta: le app di sistema possono essere abilitate nel profilo di lavoro dall'OEM del dispositivo al momento della creazione del profilo di lavoro. Non è controllato dal provider MDM.

Per risolvere i problemi, seguire questa procedura:

- Raccogliere Portale aziendale log.

- Prendere nota di tutte le app visualizzate in modo imprevisto nel profilo di lavoro.

- Annullare la registrazione del dispositivo da Intune e disinstallare il Portale aziendale.

- Installare l'app Test DPC che consente la creazione di un profilo di lavoro senza EMM per il test.

- Seguire le istruzioni in Test DPC per creare un profilo di lavoro nel dispositivo.

- Esaminare le app visualizzate nel profilo di lavoro.

- Se le stesse applicazioni vengono visualizzate nell'app DPC test, le app sono previste dall'OEM per quel dispositivo.

Domanda: Perché l'opzione Cancella (Reimpostazione impostazioni predefinite) non è disponibile per il dispositivo registrato del profilo di lavoro?

Risposta: questo comportamento è previsto. Nello scenario del profilo di lavoro, il provider MDM non ha il controllo completo sul dispositivo. L'unica opzione disponibile è Ritiro (Rimuovi dati aziendali) che rimuove l'intero profilo di lavoro e tutto il relativo contenuto.

Domanda: Perché non è possibile trovare il percorso di file Archiviazione interna/Android/Data.com.microsoft.windowsintune.companyportal/files nel dispositivo registrato del profilo di lavoro per raccogliere manualmente i log Portale aziendale?

Risposta: questo comportamento è previsto. Questo percorso viene creato solo per lo scenario Device Amministrazione (Registrazione Android legacy).

Per raccogliere i log, seguire questa procedura:

- Nell'app Portale aziendale con la notifica toccareGuida> del menu>Email Supporto e quindi toccare Invia Email & Carica log.

- Quando viene richiesto di inviare una richiesta di guida con, selezionare una delle app Email.

- Viene generato un messaggio di posta elettronica per l'amministratore IT con un ID evento imprevisto che può essere fornito al supporto tecnico Microsoft.

Domanda: Ho controllato l'ora dell'ultima sincronizzazione di Google Play gestita e non è stata aggiornata da giorni. Perché?

Risposta: questo comportamento è previsto. La sincronizzazione viene attivata solo quando si esegue questa operazione manualmente.

Domanda: Le applicazioni Web sono supportate per i dispositivi registrati con profilo di lavoro?

Risposta: Sì. Le app Web (o collegamenti Web) sono supportate per tutti gli scenari Android Enterprise.

Domanda: La reimpostazione del passcode del dispositivo è supportata?

Risposta: per i dispositivi registrati con profilo di lavoro, è possibile reimpostare il passcode del profilo di lavoro solo nei dispositivi che eseguono Android 8.0+ se il passcode del profilo di lavoro è gestito e l'utente ha consentito di reimpostarlo. Per i dispositivi dedicati e completamente gestiti, è supportata la reimpostazione del passcode del dispositivo.

Domanda: Il dispositivo deve essere crittografato al momento della registrazione. È disponibile un'opzione per disattivare la crittografia?

Risposta: No. Google richiede la crittografia per il profilo di lavoro.

Domanda: Perché i dispositivi Samsung bloccano l'uso di tastiere di terze parti come SwiftKey?

Risposta: Samsung ha iniziato a applicare questo comportamento nei dispositivi Android 8.0 e versioni successive. Microsoft sta attualmente lavorando con Samsung su questo problema e pubblica nuove informazioni quando è disponibile.

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per