Pianificare l'accesso condizionale locale basato su dispositivo

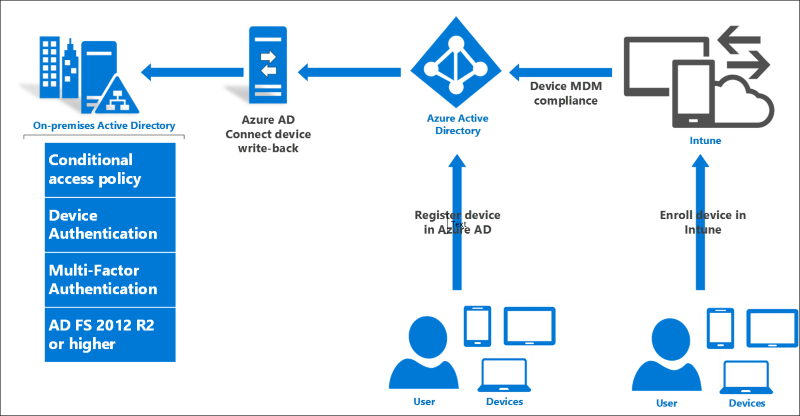

Questo documento descrive i criteri di accesso condizionale basati su dispositivi in uno scenario ibrido in cui le directory locali sono connesse a Microsoft Entra ID utilizzando Microsoft Entra Connect.

AD FS e accesso condizionale ibrido

ADFS fornisce il componente locale dei criteri di accesso condizionale in uno scenario ibrido. Quando si registrano dispositivi con Microsoft Entra ID per l'accesso condizionale alle risorse cloud, la funzionalità di writeback del dispositivo Microsoft Entra Connect rende disponibili le informazioni di registrazione dei dispositivi in locale per l'utilizzo e l'applicazione dei criteri AD FS. In questo modo, si dispone di un approccio coerente ai criteri di controllo degli accessi sia per le risorse locali che per quelle cloud.

Tipi di dispositivi registrati

Esistono tre tipi di dispositivi registrati, tutti rappresentati come oggetti dispositivo in Microsoft Entra ID e tutti utilizzabili per l'accesso condizionale con AD FS in locale.

| Descrizione | Aggiungere account aziendale o dell'istituto di istruzione | Aggiunta a Microsoft Entra | Aggiunta a un dominio di Windows 10 |

|---|---|---|---|

| Descrizione | Gli utenti aggiungono l’account aziendale o dell'istituto di istruzione al dispositivo BYOD in modo interattivo. Nota: Aggiungere account aziendale o dell'istituto di istruzione è il sostituto di Aggiungere alla rete aziendale in Windows 8/8.1 | Gli utenti aggiungono il proprio dispositivo di lavoro Windows 10 a Microsoft Entra ID. | I dispositivi Windows 10 aggiunti al dominio vengono registrati automaticamente in Microsoft Entra ID. |

| Modalità di accesso al dispositivo da parte degli utenti | Nessun accesso a Windows come account aziendale o dell'istituto di istruzione. Accedere con un account Microsoft. | Accedere a Windows come account (aziendale o dell'istituto di istruzione) che ha registrato il dispositivo. | Accedere con l'account AD. |

| Modalità di gestione dei dispositivi | Criteri MDM (con registrazione aggiuntiva di Intune) | Criteri MDM (con registrazione aggiuntiva di Intune) | Criteri di gruppo, Gestione configurazione |

| Tipo di scopi consentiti di Microsoft Entra ID | Aggiunto all'area di lavoro | Aggiunto a Microsoft Entra | Aggiunto a un dominio |

| Percorso delle impostazioni W10 | Impostazioni > Account > Il tuo account > Aggiungere un account aziendale o dell'istituto di istruzione | Impostazioni > Sistema > Informazioni > Aggiungi a Microsoft Entra ID | Impostazioni > Sistema > Informazioni su > Partecipa a un dominio |

| Disponibile anche per dispositivi iOS e Android? | Sì | No | No |

Per altre informazioni sui diversi modi per registrare i dispositivi, vedere anche:

- Uso di dispositivi Windows nell'area di lavoro

- Dispositivi registrati di Microsoft Entra

- Dispositivi aggiunti a Microsoft Entra

In che modo l'accesso utente e dispositivo di Windows 10 è diverso dalle versioni precedenti

Per Windows 10 e AD FS 2016, sono disponibili alcuni nuovi aspetti della registrazione e dell'autenticazione dei dispositivi che è bene conoscere, soprattutto se si ha familiarità con le funzioni di registrazione dei dispositivi e di "aggiunta all’area di lavoro" delle versioni precedenti.

In primo luogo, in Windows 10 e ADFS in Windows Server 2016, autenticazione e registrazione del dispositivo non sono più basati esclusivamente su un X509 certificato utente. Esiste un protocollo nuovo e più affidabile che garantisce una maggiore sicurezza e un'esperienza d'uso più fluida. Le differenze principali sono imputabili al fatto che per l'aggiunta al dominio Windows 10 e al dominio Microsoft Entra sono disponibili un certificato per computer X509 e una nuova credenziale denominata PRT. A tale riguardo, è possibile trovare tutte le informazioni qui e qui.

In secondo luogo, Windows 10 e AD FS 2016 supportano l'autenticazione degli utenti tramite Windows Hello for Business, in merito alla quale è possibile trovare informazioni qui e qui.

AD FS 2016 fornisce un sistema di SSO per dispositivi e utenti semplice e basato su credenziali PRT e Passport. Seguendo i passaggi descritti in questo documento, è possibile abilitare queste funzionalità e vederle in azione.

Criteri di controllo dell'accesso ai dispositivi

I dispositivi possono essere usati con semplici regole di controllo degli accessi AD FS, come ad esempio:

- Consentire l'accesso solo da un dispositivo registrato

- Richiedere l'autenticazione a più fattori quando un dispositivo non è registrato

Queste regole possono quindi essere combinate con altri fattori, ad esempio la posizione di accesso alla rete e l'autenticazione a più fattori, creando criteri di accesso condizionale avanzati, ad esempio:

- Richiedere l'autenticazione a più fattori per i dispositivi non registrati che accedono dall'esterno della rete aziendale, ad eccezione dei membri di uno o più gruppi specifici

Con ADFS 2016, questi criteri possono essere configurati in modo specifico per richiedere anche un particolare livello di attendibilità del dispositivo: autenticato, gestito o conforme.

Per ulteriori informazioni sulla configurazione dei criteri di controllo dell'accesso ad AD FS, vedere Criteri di controllo dell'accesso in AD FS.

Dispositivi autenticati

I dispositivi autenticati sono dispositivi registrati che non sono registrati in MDM (Intune e MDM di terze parti per Windows 10, Intune solo per iOS e Android).

I dispositivi autenticati potranno disporre dell'attestazione isManaged AD FS con valore FALSE. Per contro, i dispositivi non registrati non dispongono di tale attestazione. I dispositivi autenticati (e tutti i dispositivi registrati) potranno disporre dell’attestazione isKnown AD FS con valore TRUE.

Dispositivi gestiti:

I dispositivi gestiti sono dispositivi registrati con MDM.

I dispositivi gestiti potranno disporre dell'attestazione isManaged AD FS con valore TRUE.

Dispositivi conformi (con MDM o Criteri di gruppo)

I dispositivi conformi sono dispositivi già registrati che non sono solo iscritti a MDM, ma sono anche conformi ai criteri MDM. Le informazioni sulla conformità hanno origine con MDM e vengono scritte in Microsoft Entra ID.

Dispositivi conformi avranno il isCompliant ADFS un'attestazione con valore TRUE.

Per un elenco completo di dispositivi AD FS 2016 e attestazioni di accesso condizionale, vedere Riferimenti.

Riferimento

Aggiornamenti e modifiche di rilievo - Microsoft Identity Platform | Microsoft Docs

Elenco completo delle nuove attestazioni di AD FS 2016 e del dispositivo

https://schemas.microsoft.com/ws/2014/01/identity/claims/anchorclaimtypehttps://schemas.xmlsoap.org/ws/2005/05/identity/Identity_Selector_Interoperability_Profile_V1.5.pdfhttps://schemas.microsoft.com/2014/03/pssohttps://schemas.microsoft.com/2015/09/prthttp://schemas.xmlsoap.org/ws/2005/05/identity/claims/upnhttps://schemas.microsoft.com/ws/2008/06/identity/claims/primarygroupsidhttps://schemas.microsoft.com/ws/2008/06/identity/claims/primarysidhttps://schemas.xmlsoap.org/ws/2005/05/identity/Identity_Selector_Interoperability_Profile_V1.5_Web_Guide.pdfhttps://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountnamehttps://schemas.microsoft.com/ws/2008/06/identity/claims/groupsidhttps://schemas.microsoft.com/2012/01/devicecontext/claims/registrationid/dotnet/api/system.security.claims.claimtypes.windowsdeviceclaimhttps://schemas.microsoft.com/2012/01/devicecontext/claims/identifierhttps://schemas.microsoft.com/2012/01/devicecontext/claims/ostypehttps://schemas.microsoft.com/2012/01/devicecontext/claims/osversionhttps://schemas.microsoft.com/2012/01/devicecontext/claims/ismanagedhttps://schemas.microsoft.com/2012/01/devicecontext/claims/isregistereduser/dotnet/api/system.security.claims.claimtypes.windowsdeviceclaimhttps://schemas.microsoft.com/2014/02/deviceusagetimehttps://schemas.microsoft.com/2014/09/devicecontext/claims/iscomplianthttps://schemas.microsoft.com/2014/09/devicecontext/claims/trusttypehttps://schemas.microsoft.com/claims/authnmethodsreferenceshttps://schemas.microsoft.com/2012/01/requestcontext/claims/x-ms-client-user-agenthttps://schemas.microsoft.com/2012/01/requestcontext/claims/x-ms-endpoint-absolute-pathhttps://schemas.microsoft.com/ws/2012/01/insidecorporatenetworkhttps://schemas.microsoft.com/2012/01/requestcontext/claims/client-request-idhttps://schemas.microsoft.com/2012/01/requestcontext/claims/relyingpartytrustidhttps://schemas.microsoft.com/2012/01/requestcontext/claims/x-ms-client-iphttps://schemas.microsoft.com/2014/09/requestcontext/claims/useriphttps://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per