Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Le informazioni contenute in questo articolo si applicano a Windows 2016 e versioni successive.

Se l'organizzazione è federata con ID Microsoft Entra, è possibile usare l'Autenticazione a più fattori di Microsoft Entra per proteggere le risorse Active Directory Federation Services (AD FS), sia in locale che nel cloud. L'autenticazione a più fattori Microsoft Entra consente di eliminare le password e di usare un metodo più sicuro per l'autenticazione. Con AD FS è possibile configurare l'autenticazione a più fattori di Microsoft Entra per l'autenticazione principale o usarla come provider di autenticazione aggiuntivo.

A differenza di AD FS in Windows Server 2012 R2, l'adattatore di autenticazione a più fattori di AD FS 2016 Microsoft Entra si integra direttamente con Microsoft Entra ID e non richiede un server di autenticazione multifactoring di Azure locale. L'adattatore di autenticazione a più fattori Microsoft Entra è integrato in Windows Server 2016. Non sono necessarie altre installazioni.

Registrare gli utenti per l'autenticazione a più fattori Microsoft Entra usando AD FS

AD FS non supporta la registrazione "proofup" in linea delle informazioni di verifica della sicurezza dell'autenticazione a più fattori di Microsoft Entra, ad esempio in un numero di telefono o in un'app per dispositivi mobili. Senza il supporto per la prova in linea, gli utenti devono ottenere la verifica visitando https://account.activedirectory.windowsazure.com/Proofup.aspx prima di usare l'autenticazione a più fattori di Microsoft Entra per eseguire l'autenticazione alle applicazioni AD FS. Quando un utente che non ha ancora eseguito la verifica in ID Microsoft Entra tenta di eseguire l'autenticazione con l'autenticazione a più fattori di Microsoft Entra in AD FS, viene visualizzato un errore AD FS. In qualità di amministratore di AD FS, è possibile personalizzare questa esperienza di errore per guidare l'utente alla pagina di verifica. È possibile creare questo messaggio usando la personalizzazione onload.js per rilevare la stringa del messaggio di errore all'interno della pagina di AD FS. È quindi possibile visualizzare un nuovo messaggio per indirizzare l'utente a https://aka.ms/mfasetup in modo che possa ripetere l'autenticazione. Per altre informazioni, vedere Personalizzare la pagina Web di AD FS per guidare gli utenti nella registrazione dei metodi di verifica con l'autenticazione a più fattori.

Nota

Prima di questo aggiornamento, gli utenti dovevano eseguire l'autenticazione usando l'autenticazione a più fattori di Microsoft Entra per la registrazione visitando https://account.activedirectory.windowsazure.com/Proofup.aspx. Con questo aggiornamento, un utente AD FS che non ha ancora registrato le informazioni di verifica dell'autenticazione a più fattori di Microsoft Entra può accedere alla pagina di verifica di Azure usando il collegamento https://aka.ms/mfasetup solo con l'autenticazione principale, ad esempio l'autenticazione integrata di Windows o il nome utente e la password nelle pagine Web AD FS. Se l'utente non dispone di metodi di verifica configurati, l'ID Microsoft Entra esegue la registrazione in linea. L'utente visualizza il messaggio "L'amministratore ha richiesto di configurare questo account per un'ulteriore verifica di sicurezza". Quindi l'utente seleziona Configuralo ora. Agli utenti che hanno già configurato almeno un metodo di verifica verrà comunque richiesto di fornire l'autenticazione a più fattori (MFA) quando visitano la pagina di prova.

Topologie di distribuzione consigliate

Questa sezione tratta l'uso dell'autenticazione a più fattori Microsoft Entra come metodo di autenticazione principale con AD FS e l'autenticazione a più fattori Microsoft Entra per Office 365.

Autenticazione a più fattori Microsoft Entra come autenticazione principale

Vi sono un paio di ottimi motivi per usare l'autenticazione a più fattori di Microsoft Entra come autenticazione principale con AD FS:

- Evita le password per l'accesso a ID Microsoft Entra, Office 365 e altre app AD FS.

- Protegge l'accesso basato su password richiedendo un altro fattore, ad esempio il codice di verifica prima della password.

È anche possibile usare l'autenticazione a più fattori Microsoft Entra come metodo di autenticazione principale e l'accesso condizionale Microsoft Entra, inclusa la MFA effettiva richiedendo fattori aggiuntivi. Per usare l'autenticazione a più fattori Microsoft Entra in locale, è possibile configurare l'impostazione del dominio Microsoft Entra impostando SupportsMfa su $true. In questa configurazione, l'ID Microsoft Entra può richiedere ad AD FS di eseguire un'autenticazione aggiuntiva o "MFA effettiva" per gli scenari di accesso condizionale che lo richiedono.

A qualsiasi utente di AD FS non registrato (che non ha ancora configurato le informazioni di verifica per l'autenticazione a più fattori) deve essere richiesto di configurare le informazioni di verifica. Per inviare messaggi di richiesta agli utenti non registrati, è possibile usare una pagina di errore di AD FS personalizzata per indirizzare gli utenti a https://aka.ms/mfasetup e configurare le informazioni di verifica. Dopo la configurazione, l'utente può ripetere l'accesso ad AD FS.

L'autenticazione a più fattori Microsoft Entra come autenticazione principale è considerata un fattore singolo. Dopo la configurazione iniziale, gli utenti devono fornire un altro fattore per gestire o aggiornare le loro informazioni di verifica nell'ID Microsoft Entra o per accedere ad altre risorse che richiedono la MFA.

Nota

Con AD FS 2019, è necessario apportare una modifica al tipo di attestazione principale per il trust del provider di attestazioni di Active Directory e modificarlo da windowsaccountname a Nome Principale Utente (UPN). Eseguire il cmdlet di PowerShell seguente. Ciò non ha alcun effetto sul funzionamento interno della farm AD FS. È possibile che ad alcuni utenti vengano nuovamente richieste le credenziali dopo aver apportato questa modifica. Dopo aver eseguito di nuovo l'accesso, gli utenti finali non vedranno alcuna differenza.

Set-AdfsClaimsProviderTrust -AnchorClaimType "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/upn" -TargetName "Active Directory"

Autenticazione a più fattori Microsoft Entra come autenticazione aggiuntiva per Office 365

L'adattatore di autenticazione a più fattori Microsoft Entra per AD FS consente agli utenti di eseguire la MFA in AD FS. Per proteggere la risorsa Microsoft Entra, è necessario richiedere la MFA tramite un criterio di accesso condizionale. È inoltre necessario definire l'impostazione del dominio SupportsMfa su $true e generare l'attestazione multipleauthn quando un utente esegue correttamente la verifica in due passaggi.

Come descritto sopra, a qualsiasi utente di AD FS non registrato (che non ha ancora configurato le informazioni di verifica per l'autenticazione a più fattori) deve essere richiesto di configurare le informazioni di verifica. Per inviare messaggi di richiesta agli utenti non registrati, è possibile usare una pagina di errore di AD FS personalizzata per indirizzare gli utenti a https://aka.ms/mfasetup e configurare le informazioni di verifica. Dopo la configurazione, l'utente può ripetere l'accesso ad AD FS.

Prerequisiti

I prerequisiti seguenti sono necessari quando si usa l'autenticazione a più fattori Microsoft Entra per l'autenticazione con AD FS:

Nota

L'ID di Microsoft Entra e l'autenticazione a più fattori di Microsoft Entra sono inclusi in Microsoft Entra ID P1 o P2 e nella suite Enterprise Mobility (EMS). Se una di queste applicazioni è installata, non sono necessarie sottoscrizioni singole.

- Un ambiente locale di ADFS di Windows Server 2016.

- Il server deve essere in grado di comunicare con gli URL seguenti sulla porta 443.

https://adnotifications.windowsazure.comhttps://login.microsoftonline.com

- Il server deve essere in grado di comunicare con gli URL seguenti sulla porta 443.

- L'ambiente on-premises deve essere federato con Microsoft Entra ID.

- Modulo Microsoft Azure Active Directory per Windows PowerShell.

- Credenziali di amministratore dell'impresa per configurare la farm AD FS per l'autenticazione a più fattori Microsoft Entra.

- Avrai bisogno di un account che abbia il ruolo di Amministratore Applicazione nella tua istanza di Microsoft Entra ID per configurarlo utilizzando PowerShell.

Nota

I moduli Azure AD e MSOnline PowerShell sono deprecati a partire dal 30 marzo 2024. Per ulteriori informazioni, leggere l'aggiornamento sulla deprecazione. Dopo questa data, il supporto per questi moduli è limitato all'assistenza alla migrazione a Microsoft Graph PowerShell SDK e alle correzioni di sicurezza. I moduli deprecati continueranno a funzionare fino al 30 marzo 2025.

È consigliabile eseguire la migrazione a Microsoft Graph PowerShell per interagire con Microsoft Entra ID (in precedenza Azure AD). Per domande comuni sulla migrazione, consultare le Domande frequenti sulla migrazione. Nota: le versioni 1.0.x di MSOnline potrebbero subire interruzioni dopo il 30 giugno 2024.

Configurare il server ADFS

Per completare la configurazione per l'autenticazione a più fattori Microsoft Entra per AD FS, è necessario configurare ogni server AD FS usando la procedura descritta qui.

Nota

Assicurati che questi passaggi siano eseguiti su tutti gli server AD FS nella farm. Se si dispone di più server AD FS nella farm, è possibile eseguire la configurazione necessaria in remoto mediante Azure AD Powershell.

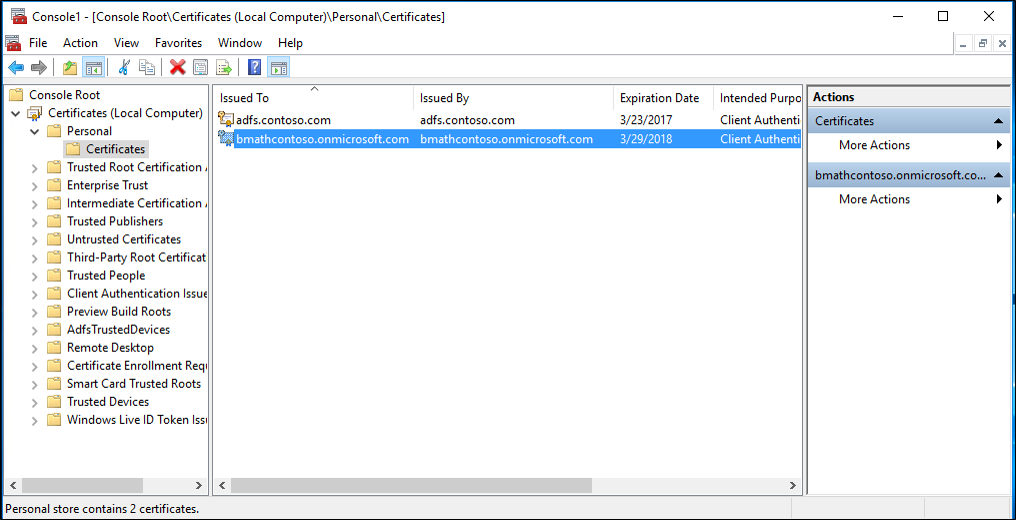

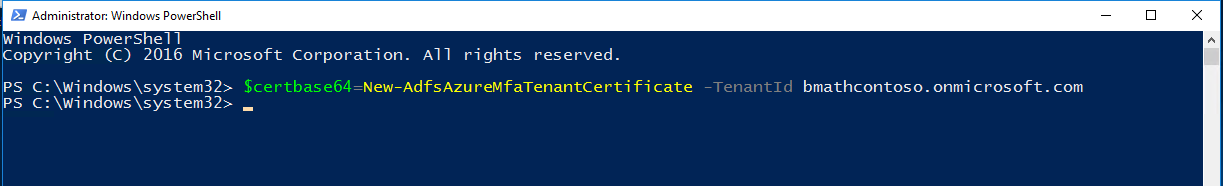

Passaggio 1: generare un certificato per l'autenticazione a più fattori Microsoft Entra in ogni server AD FS

La prima cosa da fare è usare il comando di PowerShell New-AdfsAzureMfaTenantCertificate per generare un certificato per l'autenticazione a più fattori Microsoft Entra da usare. Dopo aver generato il certificato, trovarlo nell'archivio certificati dei computer locali. Il certificato è contrassegnato con un nome soggetto contenente il TenantID per la directory Microsoft Entra.

TenantID è il nome della tua directory in Microsoft Entra ID. Utilizzare il seguente cmdlet di PowerShell per generare il nuovo certificato:

$certbase64 = New-AdfsAzureMfaTenantCertificate -TenantID <tenantID>

Passaggio 2: aggiungere le nuove credenziali al Client Service Principal di autenticazione a più fattori Azure

Per consentire ai server AD FS di comunicare con il client di autenticazione multifattore di Azure, è necessario aggiungere le credenziali all'oggetto servizio per il client di autenticazione multifattore di Azure. I certificati generati tramite il cmdlet New-AdfsAzureMFaTenantCertificate fungono da credenziali. Aprire PowerShell ed eseguire la procedura seguente per aggiungere le nuove credenziali al Client Service Principal di autenticazione a più fattori di Azure.

Passaggio 3: impostare il certificato come nuova credenziale per il client di autenticazione a più fattori di Azure

Nota

Per completare questo passaggio, è necessario connettersi all'istanza di Microsoft Entra ID con Microsoft Graph PowerShell usando Connect-MgGraph. Questi passaggi presuppongono che si sia già connessi tramite PowerShell.

Connect-MgGraph -Scopes 'Application.ReadWrite.All'

$servicePrincipalId = (Get-MgServicePrincipal -Filter "appid eq '981f26a1-7f43-403b-a875-f8b09b8cd720'").Id

$keyCredentials = (Get-MgServicePrincipal -Filter "appid eq '981f26a1-7f43-403b-a875-f8b09b8cd720'").KeyCredentials

$certX509 = [System.Security.Cryptography.X509Certificates.X509Certificate2]([System.Convert]::FromBase64String($certBase64))

$newKey = @(@{

CustomKeyIdentifier = $null

DisplayName = $certX509.Subject

EndDateTime = $null

Key = $certX509.GetRawCertData()

KeyId = [guid]::NewGuid()

StartDateTime = $null

Type = "AsymmetricX509Cert"

Usage = "Verify"

AdditionalProperties = $null

})

$keyCredentials += $newKey

Update-MgServicePrincipal -ServicePrincipalId $servicePrincipalId -KeyCredentials $keyCredentials

Importante

Questo comando deve essere eseguito in tutti i server AD FS nella farm. L'autenticazione a più fattori Microsoft Entra avrà esito negativo nei server in cui il certificato non è stato impostato come nuova credenziale per il client di autenticazione a più fattori di Azure.

Nota

981f26a1-7f43-403b-a875-f8b09b8cd720 è la GUIDA per il client di autenticazione a più fattori di Azure.

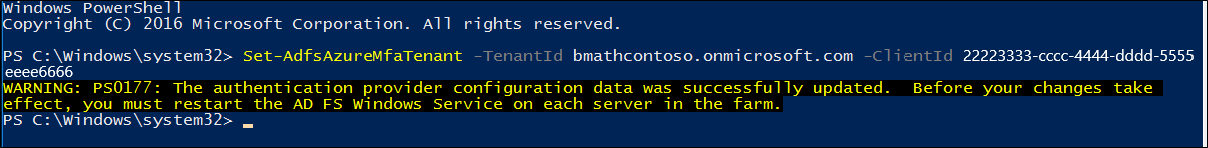

Configurare la Farm ADFS

Dopo aver completato i passaggi della sezione precedente per ogni server AD FS, impostare le informazioni sul tenant di Azure usando il cmdlet Set-AdfsAzureMfaTenant. Questo cmdlet deve essere eseguito solo una volta per una farm ADFS.

Aprire PowerShell e immettere il proprio tenantId con il cmdlet Set-AdfsAzureMfaTenant. Per i clienti che usano il cloud di Microsoft Azure per enti pubblici, aggiungere il parametro -Environment USGov:

Nota

È necessario riavviare il servizio AD FS in ogni server nella farm prima che le modifiche diventino effettive. Per avere un impatto minimo, rimuovere ogni server AD FS dalla rotazione del NLB, uno alla volta, e attendere che tutte le connessioni si svuotino.

Set-AdfsAzureMfaTenant -TenantId <tenant ID> -ClientId 981f26a1-7f43-403b-a875-f8b09b8cd720

Windows Server senza il Service Pack più recente non supporta il parametro -Environment per il cmdlet Set-AdfsAzureMfaTenant. Se si usa il cloud di Azure per enti pubblici e i passaggi precedenti non sono riusciti a configurare il tenant di Azure perché il parametro -Environment è mancante, completare la procedura seguente per creare manualmente le voci del Registro di sistema. Ignorare questi passaggi se il cmdlet precedente ha registrato correttamente le informazioni del tenant o se non si è nel cloud di Azure per enti pubblici:

Aprire l'editor del Registro di sistema nel server AD FS.

Spostarsi su HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\ADFS. Creare i valori seguenti per la chiave del Registro di sistema:

Chiave del Registro di sistema Valore SasUrl https://adnotifications.windowsazure.us/StrongAuthenticationService.svc/ConnectorSTSURL https://login.microsoftonline.usResourceUri https://adnotifications.windowsazure.us/StrongAuthenticationService.svc/ConnectorRiavviare il servizio AD FS in ogni server della farm, prima che le modifiche diventino effettive. Per ridurre l'impatto sui sistemi, estrarre ogni server AD FS dalla rotazione del bilanciamento del carico di rete, uno alla volta e attendere che tutte le connessioni si svuotino.

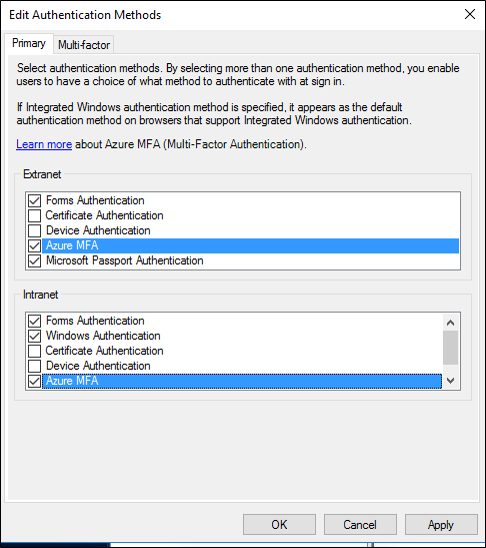

Dopo questo passaggio, si noterà che l'autenticazione a più fattori di Microsoft Entra è disponibile come metodo di autenticazione principale per l'uso di Intranet ed Extranet.

Se si vuole usare l'autenticazione a più fattori di Microsoft Entra come metodo di autenticazione secondario, nella casella Modifica metodi di autenticazione, selezionare la scheda a più fattori (la scheda Aggiuntiva in AD FS 2019) e assicurarsi che sia abilitata. Altrimenti è possibile che vengano visualizzati messaggi di errore, ad esempio "Non è stato trovato alcun metodo di autenticazione avanzata valido. Contattare l'amministratore per configurare e abilitare un provider di autenticazione avanzata appropriato."

Rinnovare e gestire i certificati di autenticazione a più fattori Microsoft Entra di AD FS

Le linee guida seguenti sono progettate per aiutare l'utente a gestire i certificati di autenticazione a più fattori Microsoft Entra nei server AD FS.

Per impostazione predefinita, quando si configura AD FS con l'autenticazione a più fattori Microsoft Entra, i certificati generati tramite il cmdlet PowerShell New-AdfsAzureMfaTenantCertificate sono validi per due anni. Per determinare quanto tempo manca alla scadenza dei certificati e per rinnovare e installare i nuovi certificati, seguire questa procedura.

Valutare la data di scadenza del certificato di autenticazione a più fattori Microsoft Entra di AD FS.

In ogni server AD FS, nell'archivio personale del computer locale, è presente un certificato autofirmato con "Microsoft AD FS Microsoft Entra autenticazione a più fattori" nell'area Autorità emittente e Soggetto. Questo certificato è il certificato di autenticazione a più fattori Microsoft Entra. Verificare il periodo di validità del certificato in ogni server AD FS per determinare la data di scadenza.

Creare un nuovo certificato di autenticazione a più fattori Microsoft Entra AD FS in ogni server AD FS.

Se il periodo di validità dei certificati sta per scadere, avviare la procedura di rinnovo generando un nuovo certificato di autenticazione a più fattori Microsoft Entra in ogni server AD FS. In PowerShell generare un nuovo certificato in ogni server AD FS usando il cmdlet seguente:

Attenzione

Se il certificato è già scaduto, non aggiungere il parametro

-Renew $trueal comando seguente. In questo scenario, il certificato scaduto esistente viene sostituito con un nuovo certificato anziché essere mantenuto e viene creato un certificato aggiuntivo.$newcert = New-AdfsAzureMfaTenantCertificate -TenantId <tenant id such as contoso.onmicrosoft.com> -Renew $trueSe il certificato non è già scaduto, il comando genera un nuovo certificato valido da due giorni a partire dalla data odierna a due anni più due giorni in futuro. Le operazioni di autenticazione a più fattori AD FS e Microsoft Entra non sono interessate durante l'esecuzione del cmdlet o il rinnovo del certificato. Il ritardo di due giorni è intenzionale e fornisce il tempo necessario per applicare i passaggi successivi per configurare il nuovo certificato nel tenant prima dell'avvio di AD FS usandolo per l'autenticazione a più fattori Microsoft Entra.

Configurare ogni nuovo certificato di autenticazione a più fattori di AD FS nel tenant Microsoft Entra.

Nota

Per completare questo passaggio, è necessario connettersi all'istanza di Microsoft Entra ID con Microsoft Graph PowerShell usando

Connect-MgGraph. Questi passaggi presuppongono che si sia già connessi tramite PowerShell.Connect-MgGraph -Scopes 'Application.ReadWrite.All' $servicePrincipalId = (Get-MgServicePrincipal -Filter "appid eq '981f26a1-7f43-403b-a875-f8b09b8cd720'").Id $keyCredentials = (Get-MgServicePrincipal -Filter "appid eq '981f26a1-7f43-403b-a875-f8b09b8cd720'").KeyCredentials $certX509 = [System.Security.Cryptography.X509Certificates.X509Certificate2]([System.Convert]::FromBase64String($newcert)) $newKey = @(@{ CustomKeyIdentifier = $null DisplayName = $certX509.Subject EndDateTime = $null Key = $certX509.GetRawCertData() KeyId = [guid]::NewGuid() StartDateTime = $null Type = "AsymmetricX509Cert" Usage = "Verify" AdditionalProperties = $null }) $keyCredentials += $newKey Update-MgServicePrincipal -ServicePrincipalId $servicePrincipalId -KeyCredentials $keyCredentialsSe il certificato precedente è scaduto, riavviare il servizio AD FS per selezionare il nuovo certificato. Non è necessario riavviare il servizio AD FS se il certificato è stato rinnovato prima della scadenza.

Verificare che i nuovi certificati vengano usati per l'autenticazione a più fattori Microsoft Entra.

Dopo che i nuovi certificati sono diventati validi, AD FS li preleverà e userà ogni rispettivo certificato per l'autenticazione a più fattori Microsoft Entra entro da poche ore a fino a un giorno. Dopo che AD FS ha usato i nuovi certificati, in ogni server verrà visualizzato un evento registrato nel registro eventi dell'amministratore di AD FS con le informazioni seguenti:

Log Name: AD FS/Admin

Source: AD FS

Date: 2/27/2018 7:33:31 PM

Event ID: 547

Task Category: None

Level: Information

Keywords: AD FS

User: DOMAIN\adfssvc

Computer: ADFS.domain.contoso.com

Description:

The tenant certificate for Azure MFA has been renewed.

TenantId: contoso.onmicrosoft.com.

Old thumbprint: 7CC103D60967318A11D8C51C289EF85214D9FC63.

Old expiration date: 9/15/2019 9:43:17 PM.

New thumbprint: 8110D7415744C9D4D5A4A6309499F7B48B5F3CCF.

New expiration date: 2/27/2020 2:16:07 AM.

Personalizzare la pagina Web di AD FS per guidare gli utenti nella registrazione dei metodi di verifica con l'autenticazione a più fattori

Usare gli esempi seguenti per personalizzare le pagine web di AD FS per gli utenti che non hanno ancora completato la registrazione delle informazioni per la verifica dell'autenticazione a più fattori.

Trovare l'errore

Innanzitutto, AD FS restituisce un paio di messaggi di errore diversi quando l'utente non dispone di informazioni di verifica. Se si usa l'autenticazione a più fattori Microsoft Entra come autenticazione principale, l'utente non verificato visualizza una pagina di errore AD FS contenente i messaggi seguenti:

<div id="errorArea">

<div id="openingMessage" class="groupMargin bigText">

An error occurred

</div>

<div id="errorMessage" class="groupMargin">

Authentication attempt failed. Select a different sign in option or close the web browser and sign in again. Contact your administrator for more information.

</div>

Quando si tenta di eseguire un'autenticazione aggiuntiva con l'ID Microsoft Entra, l'utente non sottoposto a verifica visualizza una pagina di errore di AD FS contenente i messaggi seguenti:

<div id='mfaGreetingDescription' class='groupMargin'>For security reasons, we require additional information to verify your account (mahesh@jenfield.net)</div>

<div id="errorArea">

<div id="openingMessage" class="groupMargin bigText">

An error occurred

</div>

<div id="errorMessage" class="groupMargin">

The selected authentication method is not available for 'username@contoso.com'. Choose another authentication method or contact your system administrator for details.

</div>

Rilevare l'errore e aggiornare il testo della pagina

Per rilevare l'errore e visualizzare le indicazioni personalizzate dell'utente, aggiungere JavaScript alla fine del file onload.js che fa parte del tema Web di AD FS. In questo modo è possibile:

- Cercare le stringhe di errore di identificazione.

- Fornire contenuto Web personalizzato.

Nota

Per indicazioni generali su come personalizzare il file onload.js, vedere Personalizzazione avanzata delle pagine di accesso di AD FS.

I passaggi seguenti illustrano un semplice esempio:

Aprire Windows PowerShell nel server AD FS primario e creare un nuovo tema Web AD FS eseguendo il comando seguente.

New-AdfsWebTheme –Name ProofUp –SourceName defaultCreare la cartella ed esportare il tema Web di AD FS predefinito.

New-Item -Path 'C:\Theme' -ItemType Directory;Export-AdfsWebTheme –Name default –DirectoryPath C:\ThemeAprire il file C:\Theme\script\onload.js in un editor di testo.

Aggiungere il codice seguente alla fine del file onload.js:

//Custom Code //Customize MFA exception //Begin var domain_hint = "<YOUR_DOMAIN_NAME_HERE>"; var mfaSecondFactorErr = "The selected authentication method is not available for"; var mfaProofupMessage = "You will be automatically redirected in 5 seconds to set up your account for additional security verification. After you've completed the setup, please return to the application you are attempting to access.<br><br>If you are not redirected automatically, please click <a href='{0}'>here</a>." var authArea = document.getElementById("authArea"); if (authArea) { var errorMessage = document.getElementById("errorMessage"); if (errorMessage) { if (errorMessage.innerHTML.indexOf(mfaSecondFactorErr) >= 0) { //Hide the error message var openingMessage = document.getElementById("openingMessage"); if (openingMessage) { openingMessage.style.display = 'none' } var errorDetailsLink = document.getElementById("errorDetailsLink"); if (errorDetailsLink) { errorDetailsLink.style.display = 'none' } //Provide a message and redirect to Azure AD MFA Registration Url var mfaRegisterUrl = "https://account.activedirectory.windowsazure.com/proofup.aspx?proofup=1&whr=" + domain_hint; errorMessage.innerHTML = "<br>" + mfaProofupMessage.replace("{0}", mfaRegisterUrl); window.setTimeout(function () { window.location.href = mfaRegisterUrl; }, 5000); } } } //End Customize MFA Exception //End Custom CodeImportante

È necessario modificare "<YOUR_DOMAIN_NAME_HERE>"; per usare il nome di dominio. Ad esempio:

var domain_hint = "contoso.com";.Salvare il file onload.js.

Importare il file onload.js nel tema personalizzato immettendo il comando di Windows PowerShell seguente:

Set-AdfsWebTheme -TargetName ProofUp -AdditionalFileResource @{Uri='/adfs/portal/script/onload.js';path="c:\theme\script\onload.js"}Applicare il tema Web AD FS personalizzato immettendo il comando di Windows PowerShell seguente:

Set-AdfsWebConfig -ActiveThemeName "ProofUp"