Panoramica del blocco extranet di AD FS e blocco intelligente Extranet

Il Blocco intelligente Extranet (ESL) protegge gli utenti dal blocco di account Extranet da parte di attività dannose.

ESL consente ad AD FS di distinguere i tentativi di accesso da una posizione familiare per un utente e i tentativi di accesso da ciò che potrebbe essere un utente malintenzionato. AD FS può bloccare gli utenti malintenzionati consentendo agli utenti validi di continuare a usare i propri account. Questa distinzione impedisce e protegge da attacchi Denial of Service e determinate classi di attacchi di password spray all'utente. ESL è disponibile per AD FS in Windows Server 2016 ed è integrato in AD FS in Windows Server 2019.

ESL è disponibile solo per le richieste di autenticazione con nome utente e password fornite tramite extranet con il proxy applicazione Web o un proxy di terze parti. Qualsiasi proxy di terze parti deve supportare il protocollo MS-ADFSIP da usare al posto del proxy applicazione Web, ad esempio F5 BIG-IP Access Policy Manager. Consultare la documentazione del proxy di terze parti per determinare se il proxy supporta il protocollo MS-ADFSIP.

Funzionalità di AD FS 2019

Il blocco intelligente Extranet in AD FS 2019 offre i vantaggi seguenti rispetto ad AD FS 2016:

- Soglie di blocco indipendenti per posizioni familiari e sconosciute. Gli utenti in posizioni valide note possono avere più spazio per gli errori rispetto alle richieste provenienti da posizioni sospette.

- Modalità di controllo per il blocco intelligente, continuando a applicare il comportamento di blocco leggero precedente. Questa distinzione consente di conoscere le posizioni familiari degli utenti e di essere comunque protetti dalla funzionalità di blocco extranet disponibile da AD FS 2012 R2.

Informazioni di configurazione

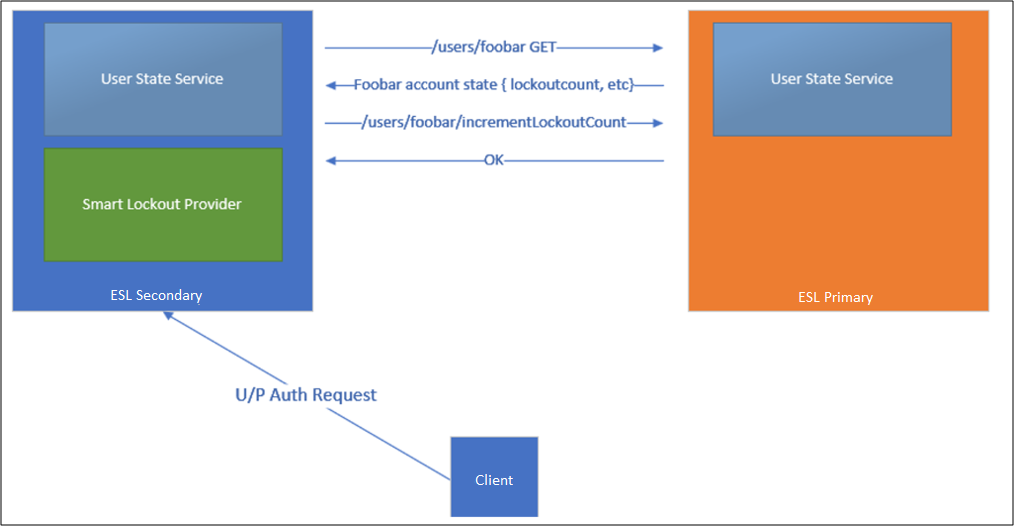

Quando ESL è abilitato, viene creata una nuova tabella nel database Artifact, AdfsArtifactStore.AccountActivity. Un nodo viene selezionato anche nella farm AD FS come nodo primario "Attività utente". In una configurazione del database interno di Windows (WID), questo nodo è sempre il nodo primario. In una configurazione SQL viene selezionato un nodo come nodo primario dell'attività utente.

Per visualizzare il nodo selezionato come nodo primario "Attività utente", usare (Get-AdfsFarmInformation).FarmRoles.

Tutti i nodi secondari contattano il nodo primario in ogni nuovo accesso tramite la porta 80 per apprendere il valore più recente dei conteggi delle password non validi e i nuovi valori di posizione familiari. I nodi secondari aggiornano anche il nodo primario dopo l'elaborazione dell'accesso.

Se il nodo secondario non riesce a contattare il nodo primario, il nodo secondario scrive gli eventi di errore nel log di amministrazione di AD FS. Le autenticazioni continuano a essere elaborate, ma AD FS scrive solo lo stato aggiornato in locale. AD FS riprova a contattare il nodo primario ogni 10 minuti. AD FS torna al nodo primario una volta che è disponibile.

Terminologia

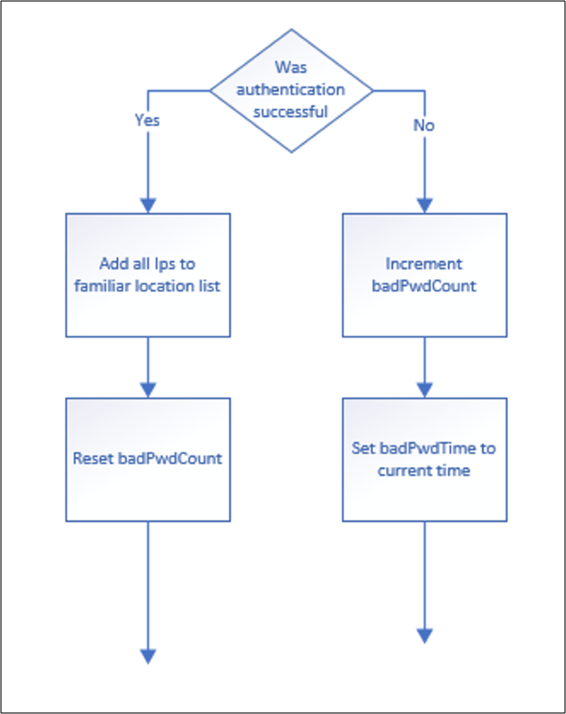

- FamiliarLocation: durante una richiesta di autenticazione, ESL controlla tutti gli indirizzi IP (Internet Protocols) presentati. Questi indirizzi IP sono una combinazione di IP di rete, IP inoltrato e indirizzo IP facoltativo x-forwarded-for IP. Se la richiesta ha esito positivo, tutti gli INDIRIZZI IP vengono aggiunti alla tabella Attività account come "indirizzi IP familiari". Se la richiesta include tutti gli INDIRIZZI IP presenti negli indirizzi IP familiari, la richiesta viene considerata come una posizione "familiare".

- UnknownLocation: se una richiesta che arriva ha almeno un INDIRIZZO IP non presente nell'elenco FamiliarLocation esistente, la richiesta viene considerata come una posizione "sconosciuta". Questa azione gestisce scenari di proxy, ad esempio l'autenticazione legacy di Exchange Online, in cui gli indirizzi di Exchange Online gestiscono le richieste riuscite e non riuscite.

- badPwdCount: valore che rappresenta il numero di volte in cui è stata inviata una password non corretta e l'autenticazione non è riuscita. Per ogni utente, i contatori separati vengono mantenuti per posizioni familiari e posizioni sconosciute.

- UnknownLockout: valore booleano per utente se l'utente è bloccato dall'accesso da posizioni sconosciute. Questo valore viene calcolato in base ai valori badPwdCountUnfamiliar e ExtranetLockoutThreshold.

- ExtranetLockoutThreshold: questo valore determina il numero massimo di tentativi di password non valido. Quando viene raggiunta la soglia, AD FS rifiuta le richieste dalla extranet fino al superamento della finestra di osservazione.

- ExtranetObservationWindow: questo valore determina la durata di blocco delle richieste di nome utente e password da posizioni sconosciute. Quando la finestra è passata, AD FS inizia a eseguire nuovamente l'autenticazione di nome utente e password da posizioni sconosciute.

- ExtranetLockoutRequirePDC: se abilitato, il blocco extranet richiede un controller di dominio primario (PDC). Se disabilitato, il blocco extranet esegue il fallback a un altro controller di dominio nel caso in cui il PDC non sia disponibile.

- ExtranetLockoutMode: controlla di solo accesso rispetto alla modalità applicata di ESL.

- ADFSSmartLockoutLogOnly: ESL è abilitato. AD FS scrive eventi di amministrazione e controllo, ma non rifiuta le richieste di autenticazione. Questa modalità deve essere abilitata per il popolamento di FamiliarLocation prima dell'abilitazione di ADFSSmartLockoutEnforce.

- ADFSSmartLockoutEnforce: supporto completo per bloccare le richieste di autenticazione non note quando vengono raggiunte le soglie.

Sono supportati gli indirizzi IPv4 e IPv6.

Anatomia di una transazione

Controllo preautenticazione: durante una richiesta di autenticazione, ESL controlla tutti gli indirizzi IP presentati. Questi indirizzi IP sono una combinazione di IP di rete, IP inoltrato e indirizzo IP facoltativo x-forwarded-for IP. Nei log di controllo questi indirizzi IP sono elencati nel campo

<IpAddress>nell'ordine di x-ms-forwarded-client-ip, x-forwarded-for, x-ms-proxy-client-ip.In base a questi indirizzi IP, AD FS determina se la richiesta proviene da una posizione familiare e quindi controlla se il rispettivo badPwdCount è inferiore al limite di soglia impostato o se l'ultimo tentativo non riuscito si è verificato più a lungo dell'intervallo di tempo dell'intervallo di osservazione. Se una di queste condizioni è vera, AD FS consente a questa transazione di eseguire ulteriori operazioni di elaborazione e convalida delle credenziali. Se entrambe le condizioni sono false, l'account è già in stato bloccato fino al passaggio della finestra di osservazione. Al termine della finestra di osservazione, all'utente è consentito un tentativo di autenticazione. In Windows Server 2019, AD FS controlla il limite di soglia appropriato in base a se l'indirizzo IP corrisponde a una posizione familiare.

Accesso riuscito: se l'accesso ha esito positivo, gli indirizzi IP della richiesta vengono aggiunti all'elenco di indirizzi IP familiari dell'utente.

Accesso non riuscito: se l'accesso non riesce, badPwdCount viene aumentato. L'utente entra in uno stato di blocco se l'utente malintenzionato invia al sistema più password dannose rispetto alla soglia consentita. (badPwdCount > ExtranetLockoutThreshold)

Il valore UnknownLockout è uguale a True quando l'account è bloccato. Questo blocco indica che badPwdCount dell'utente supera la soglia. Ad esempio, qualcuno ha tentato più password rispetto alla soglia consentita dal sistema. In questo stato, esistono due modi in cui un utente valido può accedere:

- Attendere che il tempo di ObservationWindow sia trascorso.

- Per reimpostare lo stato di blocco, reimpostare badPwdCount su zero con Reset-ADFSAccountLockout.

Se non si verificano reimpostazioni, all'account è consentito un singolo tentativo di password su AD per ogni finestra di osservazione. Dopo questo tentativo, l'account torna allo stato bloccato e la finestra di osservazione viene riavviata. Il valore badPwdCount viene reimpostato automaticamente solo dopo l'accesso con esito positivo della password.

Modalità Solo accesso e modalità Imponi

La tabella AccountActivity viene popolata sia durante la modalità di solo accesso che di imposizione. Se la modalità Solo accesso viene ignorata ed ESL viene spostato direttamente in modalità Applica senza il periodo di attesa consigliato, gli indirizzi IP familiari degli utenti non sono noti ad AD FS. ESL si comporta quindi come ADBadPasswordCounter, bloccando potenzialmente il traffico utente legittimo se l'account utente è sottoposto a un attacco di forza bruta attiva. Se la modalità Solo accesso viene ignorata e l'utente immette uno stato bloccato in cui UnknownLockout è uguale a True e tenta di accedere con una password valida da un indirizzo IP non incluso nell'elenco IP "familiare", non è possibile eseguire l'accesso. La modalità Solo accesso è consigliata per 3-7 giorni per evitare questo scenario. Se gli account sono attivamente in attacco, sono necessarie almeno 24 ore di modalità Solo accesso per impedire i blocchi agli utenti legittimi.

Configurazione del blocco intelligente Extranet

Le sezioni seguenti descrivono i prerequisiti e le configurazioni per l'abilitazione di ESL per AD FS 2016.

Prerequisiti per AD FS 2016

Installare gli aggiornamenti in tutti i nodi della farm.

Verificare prima di tutto che tutti i server AD FS di Windows Server 2016 siano aggiornati a partire dagli aggiornamenti di Windows di giugno 2018 e che la farm AD FS 2016 venga eseguita a livello di comportamento della farm 2016.

Verificare le autorizzazioni.

ESL richiede che la gestione remota Windows sia abilitata in ogni server AD FS.

Aggiornare le autorizzazioni del database degli artefatti.

ESL richiede che l'account del servizio AD FS disponga delle autorizzazioni per creare una nuova tabella nel database degli artefatti di AD FS. Accedere a qualsiasi server AD FS come amministratore di AD FS. Concedere quindi questa autorizzazione in una finestra del prompt dei comandi di PowerShell eseguendo i comandi seguenti:

PS C:\>$cred = Get-Credential PS C:\>Update-AdfsArtifactDatabasePermission -Credential $credNota

Il segnaposto $cred è un account con autorizzazioni di amministratore di AD FS. In questo modo è necessario fornire le autorizzazioni di scrittura per creare la tabella.

I comandi precedenti potrebbero non andare a buon fine a causa della mancanza di autorizzazioni sufficienti perché la farm AD FS usa SQL Server e le credenziali fornite in precedenza non dispongono dell'autorizzazione di amministratore per SQL Server. In questo caso, è possibile configurare manualmente le autorizzazioni del database nel database di SQL Server quando si è connessi al database AdfsArtifactStore eseguendo il comando seguente:

# when prompted with “Are you sure you want to perform this action?”, enter Y. [CmdletBinding(SupportsShouldProcess=$true,ConfirmImpact = 'High')] Param() $fileLocation = "$env:windir\ADFS\Microsoft.IdentityServer.Servicehost.exe.config" if (-not [System.IO.File]::Exists($fileLocation)) { write-error "Unable to open AD FS configuration file." return } $doc = new-object Xml $doc.Load($fileLocation) $connString = $doc.configuration.'microsoft.identityServer.service'.policystore.connectionString $connString = $connString -replace "Initial Catalog=AdfsConfigurationV[0-9]*", "Initial Catalog=AdfsArtifactStore" if ($PSCmdlet.ShouldProcess($connString, "Executing SQL command sp_addrolemember 'db_owner', 'db_genevaservice' ")) { $cli = new-object System.Data.SqlClient.SqlConnection $cli.ConnectionString = $connString $cli.Open() try { $cmd = new-object System.Data.SqlClient.SqlCommand $cmd.CommandText = "sp_addrolemember 'db_owner', 'db_genevaservice'" $cmd.Connection = $cli $rowsAffected = $cmd.ExecuteNonQuery() if ( -1 -eq $rowsAffected ) { write-host "Success" } } finally { $cli.CLose() } }

Verificare che la registrazione di controllo della sicurezza di AD FS sia abilitata

Questa funzionalità usa i log di controllo della sicurezza, pertanto il controllo deve essere abilitato in AD FS e i criteri locali in tutti i server AD FS.

Istruzioni di configurazione

ESL usa la proprietà AD FS ExtranetLockoutEnabled. Questa proprietà è stata usata in precedenza per controllare il blocco flessibile Extranet in Server 2012 R2. Se ESL è abilitato e si vuole visualizzare la configurazione della proprietà corrente, eseguire Get-AdfsProperties.

Indicazioni relative alla configurazione

Quando si configura ESL, seguire le procedure consigliate per impostare le soglie:

ExtranetObservationWindow (new-timespan -Minutes 30)

ExtranetLockoutThreshold: Half of AD Threshold Value

AD value: 20, ExtranetLockoutThreshold: 10

Il blocco di Active Directory funziona in modo indipendente da ESL. Tuttavia, se il blocco di Active Directory è abilitato, selezionare ExtranetLockoutThreshold in AD FS e Soglia blocco account in AD.

ExtranetLockoutRequirePDC - $false

Se abilitato, il blocco extranet richiede un controller di dominio primario (PDC). Se disabilitato e configurato come False, il blocco extranet torna a un altro controller di dominio nel caso in cui il PDC non sia disponibile.

Per impostare questa proprietà, eseguire:

Set-AdfsProperties -EnableExtranetLockout $true -ExtranetLockoutThreshold 15 -ExtranetObservationWindow (New-TimeSpan -Minutes 30) -ExtranetLockoutRequirePDC $false

Abilitare la modalità di sola registrazione

In modalità Solo accesso, AD FS popola le informazioni di posizione note di un utente e scrive eventi di controllo di sicurezza, ma non blocca le richieste. Questa modalità viene usata per verificare che il blocco intelligente sia in esecuzione e per consentire ad AD FS di "apprendere" posizioni familiari per gli utenti prima di abilitare la modalità di imposizione. Man mano che AD FS apprende, archivia l'attività di accesso per ogni utente (in modalità Solo accesso o Imponi). Impostare il comportamento di blocco su Solo accesso eseguendo il cmdlet seguente:

Set-AdfsProperties -ExtranetLockoutMode AdfsSmartlockoutLogOnly

La modalità Solo accesso deve essere uno stato temporaneo in modo che il sistema possa apprendere il comportamento di accesso prima di introdurre l'imposizione del blocco con il comportamento di blocco intelligente. La durata consigliata per la modalità Solo accesso è di 3-7 giorni. Se gli account sono attivamente in attacco, la modalità Solo accesso deve essere eseguita per un minimo di 24 ore.

In AD FS 2016, se il comportamento di blocco flessibile Extranet R2 2012 è abilitato prima dell'abilitazione del blocco intelligente Extranet, la modalità Solo accesso disabilita il comportamento di blocco flessibile Extranet. Il blocco intelligente di AD FS non blocca gli utenti in modalità Solo accesso. Tuttavia, AD locale potrebbe bloccare l'utente in base alla configurazione di AD. Esaminare i criteri di blocco di AD per informazioni su come AD locale può bloccare gli utenti.

In AD FS 2019, un altro vantaggio consiste nell'abilitare la modalità Solo accesso per il blocco intelligente, continuando a applicare il comportamento di blocco leggero precedente usando il seguente PowerShell:

Set-AdfsProperties -ExtranetLockoutMode 3

Per rendere effettiva la nuova modalità, riavviare il servizio AD FS in tutti i nodi della farm usando:

Restart-service adfssrv

Dopo aver configurato la modalità, è possibile abilitare il blocco intelligente usando il parametro EnableExtranetLockout :

Set-AdfsProperties -EnableExtranetLockout $true

Abilitare la modalità di imposizione

Dopo aver appreso la soglia di blocco e la finestra di osservazione, ESL può essere spostato in modalità Imponi usando il cmdlet PSH seguente:

Set-AdfsProperties -ExtranetLockoutMode AdfsSmartLockoutEnforce

Per rendere effettiva la nuova modalità, riavviare il servizio AD FS in tutti i nodi della farm usando il comando seguente.

Restart-service adfssrv

Gestire l'attività dell'account utente

AD FS fornisce tre cmdlet per gestire i dati delle attività dell'account. Questi cmdlet si connettono automaticamente al nodo nella farm che contiene il ruolo primario.

Nota

È possibile usare Just Enough Administration (JEA) per delegare i commandlet ad AD FS per reimpostare i blocchi degli account. Ad esempio, è possibile delegare le autorizzazioni al personale help desk per usare i commandlet ESL. Per altre informazioni, vedere Delegare l'accesso al commandlet PowerShell di AD FS agli utenti non amministratori.

È possibile eseguire l'override di questo comportamento passando il parametro -Server.

Get-ADFSAccountActivity -UserPrincipalName

Il cmdlet si connette automaticamente al nodo primario della farm usando l'endpoint REST dell'attività account. Pertanto, tutti i dati devono essere sempre coerenti. Leggere l'attività dell'account corrente per un account utente usando:

Get-ADFSAccountActivity user@contoso.com

Proprietà:

- BadPwdCountFamiliar: incrementato quando un'autenticazione non va a buon fine da una posizione nota.

- BadPwdCountUnknown: incrementato quando un'autenticazione non va a buon fine da una posizione sconosciuta.

- LastFailedAuthFamiliar: se l'autenticazione non è andata a buon fine da una posizione nota, LastFailedAuthFamiliar è impostato sul momento dell'autenticazione non riuscita.

- LastFailedAuthUnknown: se l'autenticazione non è andata a buon fine da una posizione sconosciuta, LastFailedAuthUnknown è impostato sul momento dell'autenticazione non riuscita.

- FamiliarLockout: valore booleano True se BadPwdCountFamiliar>ExtranetLockoutThreshold.

- UnknownLockout: valore booleano True se BadPwdCountUnknown>ExtranetLockoutThreshold.

- FamiliarIPs: massimo 20 indirizzi IP familiari all'utente. Quando vengono superati 20 indirizzi IP, l'indirizzo IP meno recente nell'elenco viene rimosso.

Set-ADFSAccountActivity

Set-ADFSAccountActivity aggiunge nuove posizioni familiari. L'elenco di indirizzi IP familiari ha un massimo di 20 voci. Se vengono superate 20 voci, l'indirizzo IP meno recente nell'elenco viene rimosso.

Set-ADFSAccountActivity user@contoso.com -AdditionalFamiliarIps “1.2.3.4”

Reset-ADFSAccountLockout

Reimposta il contatore del blocco per un account utente per ogni posizione familiare (badPwdCountFamiliar) o un contatore location non familiare (badPwdCountUnfamiliar). Quando si reimposta un contatore, il valore FamiliarLockout o UnfamiliarLockout viene aggiornato, perché il contatore di reimpostazione è inferiore alla soglia.

Reset-ADFSAccountLockout user@contoso.com -Location Familiar

Reset-ADFSAccountLockout user@contoso.com -Location Unknown

Informazioni sull'attività dell'utente con registrazione evente & per il blocco della rete Extranet AD FS

Le sezioni seguenti descrivono come monitorare la registrazione eventi, l'attività dell'account utente e i blocchi.

Connect Health

Il modo consigliato per monitorare l'attività dell'account utente consiste nell'usare Connect Health. Connect Health genera report scaricabili sugli indirizzi IP rischiosi e sui tentativi di password non valide. Ogni elemento nel report IP rischioso mostra informazioni aggregate sulle attività di accesso ad AD FS non riuscite che superano la soglia designata. Le notifiche tramite posta elettronica possono essere impostate per avvisare gli amministratori tramite impostazioni di posta elettronica personalizzabili quando si verificano attività di accesso ad AD FS non riuscite. Per altre informazioni e istruzioni di configurazione, vedere Monitorare AD FS usando Microsoft Entra Connect Health.

Eventi di blocco intelligente extranet di AD FS

Nota

Per risolvere i problemi di ESL, vedere Mitigazione degli attacchi password spraying e blocchi account.

Affinché gli eventi di blocco intelligente extranet vengano scritti, ESL deve essere abilitato in modalità Solo accesso o Imponi ed è necessario abilitare il controllo di sicurezza di AD FS. AD FS scrive eventi di blocco extranet nel log di controllo della sicurezza quando:

- Un utente è bloccato, ovvero l'utente raggiunge la soglia di blocco per i tentativi di accesso non riusciti.

- AD FS riceve un tentativo di accesso per un utente già in stato di blocco.

In modalità Solo accesso è possibile controllare la presenza di eventi di blocco nel log di controllo di sicurezza. Per tutti gli eventi trovati, è possibile controllare lo stato utente usando il cmdlet Get-ADFSAccountActivity per determinare se il blocco si è verificato da indirizzi IP familiari o non noti. È anche possibile usare il cmdlet Get-ADFSAccountActivity per controllare l'elenco di indirizzi IP familiari per tale utente.

| ID evento | Descrizione |

|---|---|

| 1203 | Questo evento viene scritto per ogni tentativo di password non valido. Non appena badPwdCount raggiunge il valore specificato in ExtranetLockoutThreshold, l'account viene bloccato in AD FS per la durata specificata in ExtranetObservationWindow.ID attività: %1XML: %2 |

| 1210 | Questo evento viene scritto ogni volta che un utente viene bloccato. ID attività: %1XML: %2 |

| 557 (AD FS 2019) | Errore durante il tentativo di comunicare con il servizio rest dell'archivio account nel nodo %1. Se si usa una farm WID, il nodo primario potrebbe essere offline. Se si usa una farm SQL, AD FS seleziona automaticamente un nuovo nodo per ospitare il ruolo primario dell'archivio utente. |

| 562 (AD FS 2019) | Errore durante la comunicazione con l'endpoint dell'archivio account nel server %1.Messaggio eccezione: %2 |

| 563 (AD FS 2019) | Errore durante il calcolo dello stato di blocco extranet. A causa del valore di %1, l'impostazione dell'autenticazione è consentita per questo utente e il rilascio dei token continua. Se si usa una farm WID, il nodo primario potrebbe essere offline. Se si usa una farm SQL, AD FS seleziona automaticamente un nuovo nodo per ospitare il ruolo primario dell'archivio utente. Nome server dell'archivio account: %2ID utente: %3Messaggio eccezione: %4 |

| 512 | L'account per l'utente seguente è bloccato. È consentito un tentativo di accesso a causa della configurazione di sistema. ID attività: %1 Utente: %2 IP client: %3 Numero di password non valido: %4 Ultimo tentativo di password non valido: %5 |

| 515 | L'account utente seguente era bloccato e la password corretta è stata specificata. Questo account potrebbe essere compromesso. Dati aggiuntivi ID attività: %1 Utente: %2 IP client: %3 |

| 516 | L'account utente seguente è stato bloccato a causa di troppi tentativi di password non riusciti. ID attività: %1 Utente: %2 IP client: %3 Numero di password non valido: %4 Ultimo tentativo di password non valido: %5 |

Domande frequenti relative all'ESL

Una farm AD FS che usa il blocco intelligente Extranet in modalità di imposizione non visualizzerà mai blocchi utente dannosi?

Se il blocco intelligente di AD FS è impostato sulla modalità Imponi, l'account dell'utente legittimo non viene mai bloccato da forza bruta o Denial of service. L'unico modo in cui un blocco di account dannoso può impedire l'accesso di un utente è se l'attore malintenzionato ha la password utente o può inviare richieste da un indirizzo IP noto (familiare) per tale utente.

Cosa accade se ESL è abilitato e l'attore non valido ha la password di un utente?

L'obiettivo tipico dello scenario di attacco di forza bruta è indovinare una password e accedere correttamente. Se un utente viene falsificato o se viene indovinata una password, la funzionalità ESL non blocca l'accesso perché l'accesso soddisfa i criteri di una password corretta oltre a un nuovo indirizzo IP. L'indirizzo IP degli attori malintenzionati apparirebbe quindi come familiare. La mitigazione migliore in questo scenario consiste nel cancellare l'attività dell'utente in AD FS e richiedere l'autenticazione a più fattori per gli utenti. È necessario installare Microsoft Entra Password Protection per assicurarsi che password indovinabili non entrino nel sistema.

Se l'utente non ha mai eseguito l'accesso da un indirizzo IP e quindi prova con una password errata più volte, sarà possibile accedere una volta digitata correttamente la password?

Se un utente invia più password non corrette, ad esempio digitando erroneamente, e nel tentativo seguente viene corretta la password, l'utente accede immediatamente. Questo accesso ha esito positivo cancella il numero di password non valido e aggiunge l'IP all'elenco FamiliarIPs. Tuttavia, se si supera la soglia degli accessi non riusciti dalla posizione sconosciuta, si entra nello stato di blocco. Devono quindi attendere oltre la finestra di osservazione e accedere con una password valida. Potrebbero richiedere l'intervento dell'amministratore per reimpostare l'account.

ESL funziona anche in Intranet?

Se i client si connettono direttamente ai server AD FS e non tramite server proxy applicazione Web, il comportamento ESL non si applica.

Viene visualizzato l'indirizzo IP Microsoft nel campo IP client. ESL blocca gli attacchi EXO di forza bruta di proxy?

ESL funziona bene per evitare scenari di attacco Exchange Online o di forza bruta di autenticazione legacy. Un'autenticazione legacy ha un "ID attività" pari a 00000000-0000-0000-0000-000000000000. In questi attacchi, l'attore malintenzionato sfrutta l'autenticazione di base di Exchange Online (nota anche come autenticazione legacy) in modo che l'indirizzo IP del client venga visualizzato come Microsoft. I Exchange Online fornisce nel proxy cloud la verifica dell'autenticazione per conto del client Outlook. In questi scenari, l'indirizzo IP del mittente dannoso si trova nel valore x-ms-forwarded-client-ip e l'indirizzo IP del server di Microsoft Exchange Online è nel valore x-ms-client-ip. Extranet Smart Lockout controlla gli indirizzi IP di rete, gli indirizzi IP inoltrati, x-forwarded-client-IP e il valore x-ms-client-ip. Se la richiesta ha esito positivo, tutti gli indirizzi IP vengono aggiunti all'elenco familiare. Se viene visualizzata una richiesta e uno qualsiasi degli indirizzi IP presentati non è presente nell'elenco familiare, la richiesta viene contrassegnata come non familiare. L'utente familiare è in grado di accedere correttamente mentre le richieste provenienti dalle posizioni sconosciute vengono bloccate.

Posso stimare le dimensioni di ADFSArtifactStore prima di abilitare ESL?

Con l'abilitazione di ESL, AD FS tiene traccia dell'attività dell'account e dei percorsi noti per gli utenti nel database ADFSArtifactStore. Le dimensioni di questo database variano in base al numero di utenti e di percorsi noti di cui viene tenuta traccia. Quando pianifichi l'abilitazione di ESL, puoi stimare le dimensioni del database ADFSArtifactStore considerando un aumento fino a un massimo di 1 GB ogni 100.000 utenti. Se la farm AD FS usa Database interno di Windows, il percorso predefinito per i file di database è C:\Windows\WID\Data. Per evitare che questa unità si riempia, verifica di avere almeno 5 GB di spazio di archiviazione disponibile prima di abilitare ESL. Oltre che dello spazio di archiviazione su disco, esegui la pianificazione tenendo conto che la memoria di elaborazione totale dopo l'abilitazione di ESL si espanderà fino a un massimo di 1 GB di RAM per una popolazione di un massimo di 500.000 utenti.