Integrazione di Microsoft Entra con MDM

Microsoft Entra ID è il più grande servizio di gestione delle identità cloud aziendale al mondo. Viene usato dalle organizzazioni per accedere a Microsoft 365 e alle applicazioni aziendali da Microsoft e dai fornitori di software as a service (SaaS) di terze parti. Molte delle esperienze avanzate di Windows per gli utenti dell'organizzazione (ad esempio l'accesso allo store o il roaming dello stato del sistema operativo) usano l'ID Di ingresso Microsoft come infrastruttura di identità sottostante. Windows si integra con Microsoft Entra ID, consentendo ai dispositivi di essere registrati in Microsoft Entra ID e registrati in Gestione dispositivi mobili (MDM) in un flusso integrato.

Dopo la registrazione di un dispositivo in MDM, l'MDM:

- Può applicare la conformità ai criteri dell'organizzazione, aggiungere o rimuovere app e altro ancora.

- Può segnalare la conformità di un dispositivo in Microsoft Entra ID.

- Può consentire l'accesso alle risorse o alle applicazioni dell'organizzazione protette da Microsoft Entra ID ai dispositivi conformi ai criteri.

Per supportare queste esperienze avanzate con il prodotto MDM, i fornitori MDM possono integrarsi con Microsoft Entra ID.

Registrazione e esperienza utente MDM integrate

Esistono diversi modi per connettere i dispositivi a Microsoft Entra ID:

- Aggiungere un dispositivo a Microsoft Entra ID

- Aggiungere un dispositivo ad AD locale e a Microsoft Entra ID

- Aggiungere un account aziendale Microsoft a Windows

In ogni scenario Microsoft Entra autentica l'utente e il dispositivo. Fornisce un identificatore di dispositivo univoco verificato che può essere usato per la registrazione MDM. Il flusso di registrazione offre al servizio MDM l'opportunità di eseguire il rendering della propria interfaccia utente usando una visualizzazione Web. I fornitori di MDM devono usare l'interfaccia utente per eseguire il rendering delle Condizioni per l'utilizzo (TOU), che possono essere diverse per i dispositivi byod (Bring Your Own Device) di proprietà dell'azienda. I fornitori MDM possono anche usare la visualizzazione Web per eseguire il rendering di più elementi dell'interfaccia utente, ad esempio la richiesta di un PIN monouso.

In Windows 10, la visualizzazione Web durante lo scenario predefinito viene visualizzata come schermo intero per impostazione predefinita, offrendo ai fornitori MDM la possibilità di creare un'esperienza utente edge-to-edge senza problemi. Tuttavia, in Windows 11 viene eseguito il rendering della visualizzazione Web all'interno di un iframe. È importante che i fornitori MDM che si integrano con Microsoft Entra ID rispettino le linee guida di progettazione di Windows. Questo passaggio include l'uso di una progettazione Web reattiva e il rispetto delle linee guida per l'accessibilità di Windows. Ad esempio, includere i pulsanti avanti e indietro collegati correttamente alla logica di navigazione. Altri dettagli sono disponibili più avanti in questo articolo.

Per consentire il funzionamento della registrazione di Microsoft Entra per un account Microsoft Entra supportato da Active Directory Federated Services (AD FS), è necessario abilitare l'autenticazione della password per la intranet nel servizio ADFS. Per altre informazioni, vedere Configurare l'autenticazione a più fattori di Microsoft Entra come provider di autenticazione con AD FS.

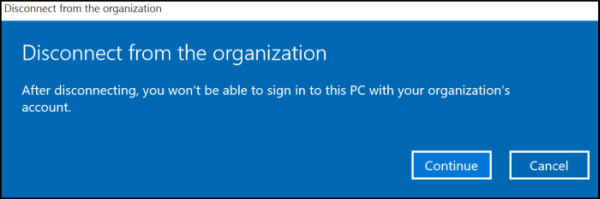

Dopo che un utente ha aggiunto un account Microsoft Entra a Windows e registrato in MDM, la registrazione può essere gestita tramite Impostazioni>Account>Accesso aziendale o dell'istituto di istruzione. La gestione dei dispositivi dell'aggiunta a Microsoft Entra per gli scenari dell'organizzazione o degli scenari BYOD è simile.

Nota

Gli utenti non possono rimuovere la registrazione del dispositivo tramite l'interfaccia utente di Access aziendale o dell'istituto di istruzione perché la gestione è associata all'ID o all'account aziendale di Microsoft Entra.

Endpoint MDM coinvolti nella registrazione integrata di Microsoft Entra

La registrazione MDM di Microsoft Entra è un processo in due passaggi:

- Visualizzare le Condizioni per l'utilizzo e raccogliere il consenso dell'utente: questo consenso è un flusso passivo in cui l'utente viene reindirizzato in un controllo browser (webview) all'URL delle Condizioni per l'utilizzo della MDM.

- Registrare il dispositivo: questo passaggio è un flusso attivo in cui l'agente di Gestione dispositivi Windows OMA chiama il servizio MDM per registrare il dispositivo.

Per supportare la registrazione di Microsoft Entra, i fornitori MDM devono ospitare ed esporre un endpoint condizioni per l'utilizzo e un endpoint di registrazione MDM.

Condizioni per l'utilizzo dell'endpoint: usare questo endpoint per informare gli utenti dei modi in cui l'organizzazione può controllare il dispositivo. La pagina Condizioni per l'utilizzo è responsabile della raccolta del consenso dell'utente prima dell'inizio della fase di registrazione effettiva.

È importante comprendere che il flusso delle condizioni per l'utilizzo è una "casella opaca" per Windows e l'ID Microsoft Entra. L'intera visualizzazione Web viene reindirizzata all'URL delle condizioni per l'utilizzo. L'utente deve essere reindirizzato dopo l'approvazione o il rifiuto delle Condizioni. Questa progettazione consente al fornitore di MDM di personalizzare le condizioni per l'utilizzo per scenari diversi. Ad esempio, nei dispositivi BYOD vengono applicati diversi livelli di controllo rispetto ai dispositivi di proprietà dell'organizzazione. In alternativa, implementare la destinazione basata su utenti/gruppi, ad esempio gli utenti in determinate aree geografiche potrebbero avere criteri di gestione dei dispositivi più rigorosi.

L'endpoint condizioni per l'utilizzo può implementare più logica di business, ad esempio la raccolta di un PIN monouso fornito dall'IT per controllare la registrazione dei dispositivi. Tuttavia, i fornitori di MDM non devono usare il flusso Condizioni per l'utilizzo per raccogliere le credenziali utente, il che può essere un'esperienza utente danneggiata. Non è necessario, poiché parte dell'integrazione MDM garantisce che il servizio MDM possa comprendere i token emessi da Microsoft Entra ID.

Endpoint di registrazione MDM: dopo che gli utenti hanno accettato le Condizioni per l'utilizzo, il dispositivo viene registrato nell'ID Microsoft Entra. Inizia la registrazione automatica di MDM.

Il diagramma seguente illustra il flusso generale coinvolto nel processo di registrazione effettivo. Il dispositivo viene registrato per la prima volta con l'ID Microsoft Entra. Questo processo assegna un identificatore univoco del dispositivo al dispositivo e offre al dispositivo la possibilità di autenticarsi con l'ID Microsoft Entra (autenticazione del dispositivo). Il dispositivo viene quindi registrato per la gestione con MDM. Questo passaggio chiama l'endpoint di registrazione e richiede la registrazione per l'utente e il dispositivo. A questo punto, l'utente è stato autenticato e il dispositivo è stato registrato e autenticato con l'ID Microsoft Entra. Queste informazioni sono disponibili per MDM sotto forma di attestazioni all'interno di un token di accesso presentato all'endpoint di registrazione.

L'MDM dovrebbe usare queste informazioni sul dispositivo (ID dispositivo) quando segnala la conformità del dispositivo a Microsoft Entra ID usando l'API Microsoft Graph. Un esempio per la segnalazione della conformità dei dispositivi è disponibile più avanti in questo articolo.

Rendere MDM una parte affidabile di Microsoft Entra ID

Per partecipare al flusso di registrazione integrato descritto nella sezione precedente, il MDM deve usare i token di accesso rilasciati da Microsoft Entra ID. Per segnalare la conformità con l'ID Microsoft Entra, il MDM deve autenticarsi in Microsoft Entra ID e ottenere l'autorizzazione sotto forma di token di accesso che consente di richiamare l'API Microsoft Graph.

MDM basato sul cloud

Un MDM basato sul cloud è un'applicazione SaaS che offre funzionalità di gestione dei dispositivi nel cloud. Si tratta di un'applicazione multi-tenant. Questa applicazione è registrata con l'ID Microsoft Entra nel tenant principale del fornitore MDM. Quando un amministratore IT decide di usare questa soluzione MDM, un'istanza di questa applicazione viene resa visibile nel tenant del cliente.

Il fornitore MDM deve prima registrare l'applicazione nel tenant principale e contrassegnarla come applicazione multi-tenant. Per altre informazioni su come aggiungere applicazioni multi-tenant a Microsoft Entra ID, vedere l'esempio di codice Integrare un'app che autentica gli utenti e chiama Microsoft Graph usando l'esempio di codice SaaS (Multitenant Integration Pattern) in GitHub.

Nota

Per il provider MDM, se non si dispone di un tenant Microsoft Entra esistente con una sottoscrizione di Microsoft Entra gestita, seguire queste guide dettagliate:

- Avvio rapido: Creare un nuovo tenant in Microsoft Entra ID per configurare un tenant.

- Associare o aggiungere una sottoscrizione di Azure al tenant di Microsoft Entra per aggiungere una sottoscrizione e gestirla tramite il portale di Azure.

L'applicazione MDM usa le chiavi per richiedere i token di accesso da Microsoft Entra ID. Queste chiavi vengono gestite all'interno del tenant del provider MDM e non sono visibili ai singoli clienti. La stessa chiave viene usata dall'applicazione MDM multi-tenant per autenticarsi con l'ID Microsoft Entra, nel tenant del cliente a cui appartiene il dispositivo gestito.

Nota

Tutte le app MDM devono implementare i token Microsoft Entra v2 prima di certificare il funzionamento dell'integrazione. A causa delle modifiche apportate alla piattaforma di app Microsoft Entra, l'uso dei token Microsoft Entra v2 è un requisito difficile. Per altre informazioni, vedere Token di accesso di Microsoft Identity Platform.

MDM locale

Un'applicazione MDM locale è diversa da una MDM cloud. Si tratta di un'applicazione a tenant singolo presente in modo univoco all'interno del tenant del cliente. I clienti devono aggiungere l'applicazione direttamente all'interno del proprio tenant. Inoltre, ogni istanza di un'applicazione MDM locale deve essere registrata separatamente e avere una chiave separata per l'autenticazione con l'ID Microsoft Entra.

Per aggiungere un'applicazione MDM locale al tenant, usare il servizio Microsoft Entra, in particolare in Mobility (MDM e MAM)>Aggiungi applicazione>Creare un'applicazione personalizzata. Gli amministratori possono configurare gli URL necessari per la registrazione e le condizioni per l'utilizzo.

Il prodotto MDM locale deve esporre un'esperienza di configurazione in cui gli amministratori possono fornire l'ID client, l'ID app e la chiave configurata nella directory per l'applicazione MDM. È possibile usare questo ID client e la chiave per richiedere token da Microsoft Entra ID quando si segnala la conformità del dispositivo.

Per altre informazioni sulla registrazione delle applicazioni con l'ID Microsoft Entra, vedere Nozioni di base sulla registrazione di un'applicazione in Microsoft Entra ID.

Linee guida per la gestione e la sicurezza delle chiavi

Le chiavi dell'applicazione usate dal servizio MDM sono una risorsa sensibile. Devono essere protetti e arrotolati periodicamente per una maggiore sicurezza. I token di accesso ottenuti dal servizio MDM per chiamare l'API Microsoft Graph sono token di connessione e devono essere protetti per evitare la divulgazione non autorizzata.

Per le procedure consigliate per la sicurezza, vedere Microsoft Azure Security Essentials.

Per MDM basato sul cloud, è possibile eseguire il rollover delle chiavi dell'applicazione senza richiedere l'interazione del cliente. È disponibile un singolo set di chiavi in tutti i tenant dei clienti gestiti dal fornitore MDM nel tenant di Microsoft Entra.

Per la MDM locale, le chiavi di autenticazione di Microsoft Entra si trovano all'interno del tenant del cliente e l'amministratore del cliente deve eseguire il rollover delle chiavi. Per migliorare la sicurezza, fornire indicazioni ai clienti sul rollover e sulla protezione delle chiavi.

Pubblicare l'app MDM nella raccolta di app Microsoft Entra

Gli amministratori IT usano la raccolta di app Microsoft Entra per aggiungere un MDM per l'uso da parte dell'organizzazione. La raccolta di app è un archivio completo con oltre 2400 applicazioni SaaS integrate con Microsoft Entra ID.

Aggiungere MDM basato sul cloud alla raccolta di app

Nota

È consigliabile collaborare con il team di progettazione di Microsoft Entra se l'applicazione MDM è basata sul cloud e deve essere abilitata come applicazione MDM multi-tenant

Per pubblicare l'applicazione, inviare una richiesta di pubblicazione dell'applicazione nella raccolta di applicazioni Microsoft Entra

La tabella seguente mostra le informazioni necessarie per creare una voce nella raccolta di app Microsoft Entra.

| Elemento | Descrizione |

|---|---|

| ID applicazione | ID client dell'app MDM configurato all'interno del tenant. Questo ID è l'identificatore univoco per l'app multi-tenant. |

| Pubblicato da | Stringa che identifica l'editore dell'app. |

| URL applicazione | URL della pagina di destinazione dell'app in cui gli amministratori possono ottenere altre informazioni sull'app MDM e contiene un collegamento alla pagina di destinazione dell'app. Questo URL non viene usato per la registrazione effettiva. |

| Descrizione | Breve descrizione dell'app MDM, che deve contenere meno di 255 caratteri. |

| Icone | Set di icone del logo per l'app MDM. Dimensioni: 45 X 45, 150 X 122, 214 X 215 |

Aggiungere MDM locale alla raccolta di app

Non sono previsti requisiti speciali per l'aggiunta di MDM locale alla raccolta di app. È disponibile una voce generica per consentire agli amministratori di aggiungere un'app al tenant.

Tuttavia, la gestione delle chiavi è diversa per MDM locale. È necessario ottenere l'ID client (ID app) e la chiave assegnati all'app MDM all'interno del tenant del cliente. L'ID e la chiave ottengono l'autorizzazione per accedere all'API Microsoft Graph e segnalare la conformità del dispositivo.

Temi

Le pagine sottoposte a rendering da MDM nel processo di registrazione integrata devono usare i modelli di Windows (Scaricare i modelli di Windows e i file CSS (1.1.4)). Questi modelli sono importanti per la registrazione durante l'esperienza di aggiunta a Microsoft Entra nella Configurazione guidata, in cui tutte le pagine sono pagine HTML edge-to-edge. Evitare di copiare i modelli perché è difficile ottenere il posizionamento corretto del pulsante.

Esistono tre scenari distinti:

- La registrazione MDM come parte dell'aggiunta di Microsoft Entra alla configurazione guidata di Windows.

- Registrazione MDM come parte dell'aggiunta a Microsoft Entra, dopo Configurazione guidata Windows da Impostazioni.

- Registrazione MDM come parte dell'aggiunta di un account aziendale Microsoft in un dispositivo personale (BYOD).

Questi scenari supportano Windows Pro, Enterprise ed Education.

I file CSS forniti da Microsoft contengono informazioni sulla versione e si consiglia di usare la versione più recente. Sono disponibili file CSS separati per dispositivi client Windows, configurazione guidata ed esperienze post-Configurazione guidata. Scaricare i modelli di Windows e i file CSS (1.1.4).

- Per Windows 10, usa oobe-desktop.css

- Per Windows 11 usare oobe-light.css

Uso dei temi

Una pagina MDM deve rispettare un tema predefinito a seconda dello scenario visualizzato. Ad esempio, se l'intestazione CXH-HOSTHTTP è FRX, ovvero lo scenario della configurazione guidata, la pagina deve supportare un tema scuro con colore di sfondo blu, che usa il file WinJS Ui-dark.css ver 4.0 e oobe-desktop.css ver 1.0.4.

| CXH-HOST (INTESTAZIONE HTTP) | Scenario | Tema di sfondo | WinJS | Scenario CSS |

|---|---|---|---|---|

| FRX | OOBE | Tema scuro + colore di sfondo blu | Nome file: Ui-dark.css | Nome file: oobe-dekstop.css |

| MOSET | Impostazioni/Post Configurazione guidata | Tema chiaro | Nome file: Ui-light.css | Nome file: settings-desktop.css |

Semantica del protocollo Terms of Use

Il server MDM ospita l'endpoint condizioni per l'utilizzo . Durante il flusso del protocollo di aggiunta a Microsoft Entra, Windows esegue un reindirizzamento a pagina intera a questo endpoint. Questo reindirizzamento consente al MDM di visualizzare i termini e le condizioni applicabili. Consente all'utente di accettare o rifiutare le condizioni associate alla registrazione. Dopo che l'utente accetta i termini, MDM esegue il reindirizzamento a Windows per continuare il processo di registrazione.

Reindirizzamento all'endpoint condizioni per l'utilizzo

Questo reindirizzamento è un reindirizzamento a pagina intera all'endpoint Condizioni dell'utente ospitato da MDM. Ecco un URL di esempio, https://fabrikam.contosomdm.com/TermsOfUse.

Nella stringa di query vengono passati i parametri seguenti:

| Elemento | Descrizione |

|---|---|

| redirect_uri | Dopo che l'utente accetta o rifiuta le Condizioni per l'utilizzo, l'utente viene reindirizzato a questo URL. |

| client-request-id | GUID usato per correlare i log a scopo di diagnostica e debug. Usare questo parametro per registrare o tracciare lo stato della richiesta di registrazione per individuare la causa radice degli errori. |

| api-version | Specifica la versione del protocollo richiesta dal client. Questo valore fornisce un meccanismo per supportare le revisioni della versione del protocollo. |

| mode | Specifica che il dispositivo è di proprietà dell'organizzazione quando mode=azureadjoin. Questo parametro non è presente per i dispositivi BYOD. |

Token di accesso

Microsoft Entra ID rilascia un token di accesso al bearer. Il token viene passato nell'intestazione di autorizzazione della richiesta HTTP. Ecco un formato tipico:

Autorizzazione: Bearer CI6MTQxmCF5xgu6yYcmV9ng6vhQfaJYw...

Nel token di accesso passato da Windows all'endpoint condizioni per l'utilizzo sono previste le attestazioni seguenti:

| Elemento | Descrizione |

|---|---|

| ID oggetto | Identificatore dell'oggetto utente corrispondente all'utente autenticato. |

| UPN | Attestazione contenente il nome dell'entità utente (UPN) dell'utente autenticato. |

| TID | Attestazione che rappresenta l'ID tenant del tenant. Nell'esempio precedente si tratta di Fabrikam. |

| Risorsa | URL purificato che rappresenta l'applicazione MDM. Esempio: https://fabrikam.contosomdm.com |

Nota

Non è presente alcuna attestazione id dispositivo nel token di accesso perché il dispositivo potrebbe non essere ancora registrato in questo momento.

Per recuperare l'elenco delle appartenenze ai gruppi per l'utente, è possibile usare l'API Microsoft Graph.

Ecco un URL di esempio:

https://fabrikam.contosomdm.com/TermsOfUse?redirect_uri=ms-appx-web://ContosoMdm/ToUResponse&client-request-id=34be581c-6ebd-49d6-a4e1-150eff4b7213&api-version=1.0

Authorization: Bearer eyJ0eXAiOi

Si prevede che il MDM convalidi la firma del token di accesso per assicurarsi che sia emesso da Microsoft Entra ID e che il destinatario sia appropriato.

Contenuto delle condizioni per l'utilizzo

Il MDM può eseguire altri reindirizzamenti in base alle esigenze prima di visualizzare il contenuto delle Condizioni per l'utilizzo per l'utente. Il contenuto delle condizioni per l'utilizzo appropriato deve essere restituito al chiamante (Windows) in modo che possa essere visualizzato all'utente finale nel controllo del browser.

Il contenuto delle condizioni per l'utilizzo deve contenere i pulsanti seguenti:

- Accetta : l'utente accetta le Condizioni per l'utilizzo e procede con la registrazione.

- Rifiuta : l'utente rifiuta e arresta il processo di registrazione.

Il contenuto delle condizioni per l'utilizzo deve essere coerente con il tema usato per le altre pagine di cui è stato eseguito il rendering durante questo processo.

Condizioni per l'utilizzo della logica di elaborazione degli endpoint

A questo punto, l'utente si trova nella pagina Condizioni per l'utilizzo visualizzata durante la Configurazione guidata o dalle esperienze di impostazione. L'utente ha le opzioni seguenti nella pagina:

-

L'utente fa clic sul pulsante Accetta : il MDM deve reindirizzare all'URI specificato dal parametro redirect_uri nella richiesta in ingresso. Sono previsti i parametri della stringa di query seguenti:

- IsAccepted : questo valore booleano è obbligatorio e deve essere impostato su true.

- OpaqueBlob : parametro obbligatorio se l'utente accetta. MDM può usare questo BLOB per rendere disponibili alcune informazioni all'endpoint di registrazione. Il valore salvato in modo permanente viene reso disponibile invariato nell'endpoint di registrazione. MDM può usare questo parametro a scopo di correlazione.

- Ecco un reindirizzamento di esempio:

ms-appx-web://MyApp1/ToUResponse?OpaqueBlob=value&IsAccepted=true

-

L'utente fa clic sul pulsante Rifiuta : il MDM deve reindirizzarsi all'URI specificato in redirect_uri nella richiesta in ingresso. Sono previsti i parametri della stringa di query seguenti:

- IsAccepted : questo valore booleano è obbligatorio e deve essere impostato su false. Questa opzione si applica anche se l'utente ha ignorato le Condizioni per l'utilizzo.

- OpaqueBlob : non è previsto l'uso di questo parametro. La registrazione viene arrestata con un messaggio di errore visualizzato all'utente.

Gli utenti ignorano le Condizioni per l'utilizzo quando aggiungono un account aziendale Microsoft al dispositivo. Tuttavia, non possono ignorarlo durante il processo di aggiunta a Microsoft Entra. Non visualizzare il pulsante di rifiuto nel processo di aggiunta a Microsoft Entra. L'utente non può rifiutare la registrazione MDM se configurata dall'amministratore per l'aggiunta a Microsoft Entra.

È consigliabile inviare i parametri client-request-id nella stringa di query come parte di questa risposta di reindirizzamento.

Condizioni per l'utilizzo Gestione degli errori

Se si verifica un errore durante l'elaborazione delle condizioni per l'utilizzo, MDM può restituire due parametri: un error parametro e error_description nella richiesta di reindirizzamento a Windows. L'URL deve essere codificato e il contenuto di error_description deve essere in testo normale in inglese. Questo testo non è visibile all'utente finale. Quindi, la localizzazione del error_description testo non è un problema.

Ecco il formato DELL'URL:

HTTP/1.1 302

Location:

<redirect_uri>?error=access_denied&error_description=Access%20is%20denied%2E

Example:

HTTP/1.1 302

Location: ms-appx-web://App1/ToUResponse?error=access_denied&error_description=Access%20is%20denied%2E

La tabella seguente mostra i codici di errore.

| Causa | Stato HTTP | Errore | Descrizione |

|---|---|---|---|

| api-version | 302 | invalid_request | versione non supportata |

| I dati del tenant o dell'utente sono mancanti o non vengono soddisfatti altri prerequisiti necessari per la registrazione del dispositivo | 302 | unauthorized_client | utente o tenant non autorizzato |

| Convalida del token Microsoft Entra non riuscita | 302 | unauthorized_client | unauthorized_client |

| errore del servizio interno | 302 | server_error | errore del servizio interno |

Protocollo di registrazione con ID Microsoft Entra

Con la registrazione MDM integrata di Azure, non esiste alcuna fase di individuazione e l'URL di individuazione viene passato direttamente al sistema da Azure. La tabella seguente illustra il confronto tra le registrazioni tradizionali e di Azure.

| Dettaglio | Registrazione MDM tradizionale | Partecipare a Microsoft Entra (dispositivo di proprietà dell'organizzazione) | Microsoft Entra ID aggiunge un account aziendale (dispositivo di proprietà dell'utente) |

|---|---|---|---|

| Individuazione automatica MDM tramite l'indirizzo di posta elettronica per recuperare l'URL di individuazione MDM | Registrazione | Non applicabile URL di individuazione di cui è stato effettuato il provisioning in Azure |

|

| Usa l'URL di individuazione MDM | Registrazione Rinnovo della registrazione ROBO |

Registrazione Rinnovo della registrazione ROBO |

Registrazione Rinnovo della registrazione ROBO |

| È necessaria la registrazione MDM? | Sì | Sì | No L'utente può rifiutare. |

| Tipo di autenticazione | OnPremise Federato Certificato |

Federato | Federato |

| EnrollmentPolicyServiceURL | Facoltativo (tutte le autenticazione) | Facoltativo (tutte le autenticazione) | Facoltativo (tutte le autenticazione) |

| EnrollmentServiceURL | Obbligatorio (tutte le autorizzazioni) | Usato (tutte le autenticazione) | Usato (tutte le autenticazione) |

| EnrollmentServiceURL include la versione del sistema operativo, la piattaforma del sistema operativo e altri attributi forniti dall'URL di individuazione MDM | Scelta consigliata | Scelta consigliata | Scelta consigliata |

| AuthenticationServiceURL usato | Usato (autenticazione federata) | Saltato | Saltato |

| BinarySecurityToken | Personalizzato per MDM | Token emesso da Microsoft Entra ID | Token emesso da Microsoft Entra ID |

| EnrollmentType | Completo | Dispositivo | Completo |

| Tipo di certificato registrato | Certificato utente | Certificato del dispositivo | Certificato utente |

| Archivio certificati registrato | Utente/utente | My/System | Utente/utente |

| Nome soggetto CSR | Nome entità utente | ID dispositivo | Nome entità utente |

| EnrollmentData Condizioni per l'utilizzo del BLOB binario come AdditionalContext per EnrollmentServiceURL | Non supportato | Supportato | Supportato |

| CSP accessibili durante la registrazione | Supporto di Windows 10: - DMClient - CertificateStore - RootCATrustedCertificates - ClientCertificateInstall - EnterpriseModernAppManagement - PassportForWork -Politica - w7 APPLICATION |

Protocollo di gestione con ID Microsoft Entra

Esistono due diversi tipi di registrazione MDM che si integrano con l'ID Microsoft Entra e usano le identità utente e dispositivo di Microsoft Entra. A seconda del tipo di registrazione, il servizio MDM potrebbe dover gestire un singolo utente o più utenti.

Gestione di più utenti per i dispositivi aggiunti a Microsoft Entra

In questo scenario, la registrazione MDM si applica a tutti gli utenti di Microsoft Entra che accedono al dispositivo aggiunto a Microsoft Entra: chiamare questo tipo di registrazione come registrazione del dispositivo o una registrazione multiutenti. Il server di gestione può determinare l'identità dell'utente, determinare quali criteri sono destinati a questo utente e inviare i criteri corrispondenti al dispositivo. Per consentire al server di gestione di identificare l'utente corrente connesso al dispositivo, il client OMA DM usa i token utente di Microsoft Entra. Ogni sessione di gestione contiene un'intestazione HTTP aggiuntiva che contiene un token utente di Microsoft Entra. Queste informazioni vengono fornite nel pacchetto dm inviato al server di gestione. In alcuni casi, tuttavia, il token utente di Microsoft Entra non viene inviato al server di gestione. Uno di questi scenari si verifica immediatamente dopo il completamento delle registrazioni MDM durante il processo di aggiunta a Microsoft Entra. Finché il processo di aggiunta a Microsoft Entra non è terminato e l'utente di Microsoft Entra accede al computer, il token utente di Microsoft Entra non è disponibile per il processo OMA-DM. In genere, la registrazione MDM viene completata prima dell'accesso dell'utente di Microsoft Entra al computer e la sessione di gestione iniziale non contiene un token utente di Microsoft Entra. Il server di gestione deve verificare se il token è mancante e inviare solo i criteri del dispositivo in questo caso. Un altro possibile motivo per cui manca un token Microsoft Entra nel payload OMA-DM è quando un guest è connesso al dispositivo.

Aggiunta di un account aziendale e della registrazione MDM a un dispositivo:

In questo scenario, la registrazione MDM si applica a un singolo utente che ha inizialmente aggiunto l'account aziendale e registrato il dispositivo. In questo tipo di registrazione, il server di gestione può ignorare i token di Microsoft Entra che possono essere inviati durante la sessione di gestione. Indipendentemente dal fatto che il token Microsoft Entra sia presente o mancante, il server di gestione invia sia i criteri utente che i criteri del dispositivo al dispositivo.

Valutazione dei token utente di Microsoft Entra:

Il token Microsoft Entra si trova nell'intestazione di autorizzazione HTTP nel formato seguente:

Authorization:Bearer <Azure AD User Token Inserted here>Altre attestazioni possono essere presenti nel token Microsoft Entra, ad esempio:

- Utente : utente attualmente connesso

- Conformità del dispositivo: il valore imposta il servizio MDM in Azure

- ID dispositivo: identifica il dispositivo che esegue l'archiviazione

- ID tenant

I token di accesso emessi da Microsoft Entra ID sono token Web JSON (JWT). Windows presenta un token JWT valido all'endpoint di registrazione MDM per avviare il processo di registrazione. Sono disponibili due opzioni per valutare i token:

- Usare l'estensione gestore token JWT per WIF per convalidare il contenuto del token di accesso ed estrarre le attestazioni necessarie per l'uso. Per altre informazioni, vedere Classe JwtSecurityTokenHandler.

- Fare riferimento agli esempi di codice di autenticazione di Microsoft Entra per ottenere un esempio per l'uso dei token di accesso. Per un esempio, vedere NativeClient-DotNet.

Avviso dispositivo 1224 per il token utente di Microsoft Entra

Viene inviato un avviso all'avvio della sessione di Migrazione del database e un utente di Microsoft Entra ha eseguito l'accesso. L'avviso viene inviato nel pacchetto OMA DM n. 1. Ecco un esempio:

Alert Type: com.microsoft/MDM/AADUserToken

Alert sample:

<SyncBody>

<Alert>

<CmdID>1</CmdID>

<Data>1224</Data>

<Item>

<Meta>

<Type xmlns= "syncml:metinf ">com.microsoft/MDM/AADUserToken</Type>

</Meta>

<Data>UserToken inserted here</Data>

</Item>

</Alert>

... other XML tags ...

</SyncBody>

Determinare quando un utente è connesso tramite polling

Viene inviato un avviso al server MDM nel pacchetto DM n. 1.

- Tipo di avviso -

com.microsoft/MDM/LoginStatus - Formato avviso -

chr - Dati di avviso: specificare le informazioni sullo stato di accesso per l'utente connesso attivo corrente.

- Utente connesso con un account Microsoft Entra: testo predefinito: utente.

- Utente connesso senza un account Microsoft Entra: testo predefinito: altri.

- Nessun utente attivo - testo predefinito:none

Ecco un esempio.

<SyncBody>

<Alert>

<CmdID>1</CmdID>

<Data>1224</Data>

<Item>

<Meta>

<Type xmlns= "syncml:metinf ">com.microsoft/MDM/LoginStatus</Type>

</Meta>

<Data>user</Data>

</Item>

</Alert>

... other XML tags ...

</SyncBody>

Segnalare la conformità del dispositivo a Microsoft Entra ID

Dopo la registrazione di un dispositivo con MDM per la gestione, i criteri dell'organizzazione configurati dall'amministratore IT vengono applicati al dispositivo. MDM valuta la conformità del dispositivo con i criteri configurati e quindi la segnala a Microsoft Entra ID. Questa sezione illustra la chiamata api Graph che è possibile usare per segnalare lo stato di conformità del dispositivo a Microsoft Entra ID.

Per un esempio che illustra come un MDM può ottenere un token di accesso usando OAuth 2.0 client_credentials tipo di concessione, vedere Daemon_CertificateCredential-DotNet.

- MDM basato sul cloud : se il prodotto è un servizio MDM multi-tenant basato sul cloud, è configurata una singola chiave per il servizio all'interno del tenant. Per ottenere l'autorizzazione, usare questa chiave per autenticare il servizio MDM con l'ID Microsoft Entra.

- MDM locale : se il prodotto è un MDM locale, i clienti devono configurare il prodotto con la chiave usata per l'autenticazione con l'ID Microsoft Entra. Questa configurazione della chiave è dovuta al fatto che ogni istanza locale del prodotto MDM ha una chiave specifica del tenant diversa. Potrebbe quindi essere necessario esporre un'esperienza di configurazione nel prodotto MDM che consenta agli amministratori di specificare la chiave da usare per l'autenticazione con l'ID Microsoft Entra.

Usare l'API Microsoft Graph

La chiamata API REST di esempio seguente illustra come un MDM può usare l'API Microsoft Graph per segnalare lo stato di conformità di un dispositivo gestito.

Nota

Questa API è applicabile solo alle app MDM approvate nei dispositivi Windows.

Sample Graph API Request:

PATCH https://graph.windows.net/contoso.com/devices/db7ab579-3759-4492-a03f-655ca7f52ae1?api-version=beta HTTP/1.1

Authorization: Bearer eyJ0eXAiO.........

Accept: application/json

Content-Type: application/json

{ "isManaged":true,

"isCompliant":true

}

Dove:

- contoso.com : questo valore è il nome del tenant di Microsoft Entra alla cui directory è stato aggiunto il dispositivo.

- db7ab579-3759-4492-a03f-655ca7f52ae1 - Questo valore è l'identificatore del dispositivo le cui informazioni di conformità vengono segnalate all'ID Microsoft Entra.

- eyJ0eXAiO.........: questo valore è il token di accesso al bearer emesso da Microsoft Entra ID al MDM che autorizza il MDM a chiamare l'API Microsoft Graph. Il token di accesso viene inserito nell'intestazione di autorizzazione HTTP della richiesta.

- isManaged e isCompliant : questi attributi booleani indicano lo stato di conformità.

- api-version : usare questo parametro per specificare la versione dell'API Graph richiesta.

Risposta:

- Operazione riuscita: HTTP 204 senza contenuto.

- Errore/errore - HTTP 404 non trovato. Questo errore può essere restituito se non è possibile trovare il dispositivo o il tenant specificato.

Perdita di dati durante l'annullamento della registrazione dall'aggiunta a Microsoft Entra

Quando un utente viene registrato in MDM tramite l'aggiunta a Microsoft Entra e quindi disconnette la registrazione, non viene visualizzato alcun avviso che informa che l'utente perderà i dati di Windows Information Protection (WIP). Il messaggio di disconnessione non indica la perdita di dati WIP.

Codici di errore

| Codice | ID | Messaggio di errore |

|---|---|---|

| 0x80180001 | "idErrorServerConnectivity", // MENROLL_E_DEVICE_MESSAGE_FORMAT_ERROR | Errore durante la comunicazione con il server. È possibile provare a eseguire di nuovo questa operazione o contattare l'amministratore di sistema con il codice di errore {0} |

| 0x80180002 | "idErrorAuthenticationFailure", // MENROLL_E_DEVICE_AUTHENTICATION_ERROR | Si è verificato un problema durante l'autenticazione dell'account o del dispositivo. È possibile provare a eseguire di nuovo questa operazione o contattare l'amministratore di sistema con il codice {0}di errore . |

| 0x80180003 | "idErrorAuthorizationFailure", // MENROLL_E_DEVICE_AUTHORIZATION_ERROR | Questo utente non è autorizzato a registrarsi. È possibile provare a eseguire di nuovo questa operazione o contattare l'amministratore di sistema con il codice {0}di errore . |

| 0x80180004 | "idErrorMDMCertificateError", // MENROLL_E_DEVICE_CERTIFCATEREQUEST_ERROR | Errore del certificato. È possibile provare a eseguire di nuovo questa operazione o contattare l'amministratore di sistema con il codice {0}di errore . |

| 0x80180005 | "idErrorServerConnectivity", // MENROLL_E_DEVICE_CONFIGMGRSERVER_ERROR | Errore durante la comunicazione con il server. È possibile provare a eseguire di nuovo questa operazione o contattare l'amministratore di sistema con il codice di errore {0} |

| 0x80180006 | "idErrorServerConnectivity", // MENROLL_E_DEVICE_CONFIGMGRSERVER_ERROR | Errore durante la comunicazione con il server. È possibile provare a eseguire di nuovo questa operazione o contattare l'amministratore di sistema con il codice di errore {0} |

| 0x80180007 | "idErrorAuthenticationFailure", // MENROLL_E_DEVICE_INVALIDSECURITY_ERROR | Si è verificato un problema durante l'autenticazione dell'account o del dispositivo. È possibile provare a eseguire di nuovo questa operazione o contattare l'amministratore di sistema con il codice {0}di errore . |

| 0x80180008 | "idErrorServerConnectivity", // MENROLL_E_DEVICE_UNKNOWN_ERROR | Errore durante la comunicazione con il server. È possibile provare a eseguire di nuovo questa operazione o contattare l'amministratore di sistema con il codice di errore {0} |

| 0x80180009 | "idErrorAlreadyInProgress", // MENROLL_E_ENROLLMENT_IN_PROGRESS | È in corso un'altra registrazione. È possibile provare a eseguire di nuovo questa operazione o contattare l'amministratore di sistema con il codice {0}di errore . |

| 0x8018000A | "idErrorMDMAlreadyEnrolled", // MENROLL_E_DEVICE_ALREADY_ENROLLED | Questo dispositivo è già registrato. È possibile contattare l'amministratore di sistema con il codice {0}di errore . |

| 0x8018000D | "idErrorMDMCertificateError", // MENROLL_E_DISCOVERY_SEC_CERT_DATE_INVALID | Errore del certificato. È possibile provare a eseguire di nuovo questa operazione o contattare l'amministratore di sistema con il codice {0}di errore . |

| 0x8018000E | "idErrorAuthenticationFailure", // MENROLL_E_PASSWORD_NEEDED | Si è verificato un problema durante l'autenticazione dell'account o del dispositivo. È possibile provare a eseguire di nuovo questa operazione o contattare l'amministratore di sistema con il codice {0}di errore . |

| 0x8018000F | "idErrorAuthenticationFailure", // MENROLL_E_WAB_ERROR | Si è verificato un problema durante l'autenticazione dell'account o del dispositivo. È possibile provare a eseguire di nuovo questa operazione o contattare l'amministratore di sistema con il codice {0}di errore . |

| 0x80180010 | "idErrorServerConnectivity", // MENROLL_E_CONNECTIVITY | Errore durante la comunicazione con il server. È possibile provare a eseguire di nuovo questa operazione o contattare l'amministratore di sistema con il codice di errore {0} |

| 0x80180012 | "idErrorMDMCertificateError", // MENROLL_E_INVALIDSSLCERT | Errore del certificato. È possibile provare a eseguire di nuovo questa operazione o contattare l'amministratore di sistema con il codice {0}di errore . |

| 0x80180013 | "idErrorDeviceLimit", // MENROLL_E_DEVICECAPREACHED | Sembra che siano presenti troppi dispositivi o utenti per questo account. Contattare l'amministratore di sistema con il codice {0}di errore . |

| 0x80180014 | "idErrorMDMNotSupported", // MENROLL_E_DEVICENOTSUPPORTED | Questa funzionalità non è supportata. Contattare l'amministratore di sistema con il codice {0}di errore . |

| 0x80180015 | "idErrorMDMNotSupported", // MENROLL_E_NOTSUPPORTED | Questa funzionalità non è supportata. Contattare l'amministratore di sistema con il codice {0}di errore . |

| 0x80180016 | "idErrorMDMRenewalRejected", // MENROLL_E_NOTELIGIBLETORENEW | Il server non ha accettato la richiesta. È possibile provare a eseguire di nuovo questa operazione o contattare l'amministratore di sistema con il codice {0}di errore . |

| 0x80180017 | "idErrorMDMAccountMaintenance", // MENROLL_E_INMAINTENANCE | Il servizio è in manutenzione. È possibile provare a eseguire di nuovo questa operazione in un secondo momento o contattare l'amministratore di sistema con il codice {0}di errore . |

| 0x80180018 | "idErrorMDMLicenseError", // MENROLL_E_USERLICENSE | Si è verificato un errore con la licenza. È possibile provare a eseguire di nuovo questa operazione o contattare l'amministratore di sistema con il codice {0}di errore . |

| 0x80180019 | "idErrorInvalidServerConfig", // MENROLL_E_ENROLLMENTDATAINVALID | Sembra che il server non sia configurato correttamente. È possibile provare a eseguire di nuovo questa operazione o contattare l'amministratore di sistema con il codice {0}di errore . |

| "rejectedTermsOfUse" | "idErrorRejectedTermsOfUse" | L'organizzazione richiede l'accettazione delle Condizioni per l'utilizzo. Riprovare o chiedere altre informazioni al supporto tecnico. |

| 0x801c0001 | "idErrorServerConnectivity", // DSREG_E_DEVICE_MESSAGE_FORMAT_ERROR | Errore durante la comunicazione con il server. È possibile provare a eseguire di nuovo questa operazione o contattare l'amministratore di sistema con il codice di errore {0} |

| 0x801c0002 | "idErrorAuthenticationFailure", // DSREG_E_DEVICE_AUTHENTICATION_ERROR | Si è verificato un problema durante l'autenticazione dell'account o del dispositivo. È possibile provare a eseguire di nuovo questa operazione o contattare l'amministratore di sistema con il codice {0}di errore . |

| 0x801c0003 | "idErrorAuthorizationFailure", // DSREG_E_DEVICE_AUTHORIZATION_ERROR | Questo utente non è autorizzato a registrarsi. È possibile provare a eseguire di nuovo questa operazione o contattare l'amministratore di sistema con il codice {0}di errore . |

| 0x801c0006 | "idErrorServerConnectivity", // DSREG_E_DEVICE_INTERNALSERVICE_ERROR | Errore durante la comunicazione con il server. È possibile provare a eseguire di nuovo questa operazione o contattare l'amministratore di sistema con il codice di errore {0} |

| 0x801c000B | "idErrorUntrustedServer", // DSREG_E_DISCOVERY_REDIRECTION_NOT_TRUSTED | Il server contattato non è attendibile. Contattare l'amministratore di sistema con il codice {0}di errore . |

| 0x801c000C | "idErrorServerConnectivity", // DSREG_E_DISCOVERY_FAILED | Errore durante la comunicazione con il server. È possibile provare a eseguire di nuovo questa operazione o contattare l'amministratore di sistema con il codice di errore {0} |

| 0x801c000E | "idErrorDeviceLimit", // DSREG_E_DEVICE_REGISTRATION_QUOTA_EXCCEEDED | Sembra che siano presenti troppi dispositivi o utenti per questo account. Contattare l'amministratore di sistema con il codice {0}di errore . |

| 0x801c000F | "idErrorDeviceRequiresReboot", // DSREG_E_DEVICE_REQUIRES_REBOOT | Per completare la registrazione del dispositivo è necessario un riavvio. |

| 0x801c0010 | "idErrorInvalidCertificate", // DSREG_E_DEVICE_AIK_VALIDATION_ERROR | Sembra che si disponga di un certificato non valido. Contattare l'amministratore di sistema con il codice {0}di errore . |

| 0x801c0011 | "idErrorAuthenticationFailure", // DSREG_E_DEVICE_ATTESTATION_ERROR | Si è verificato un problema durante l'autenticazione dell'account o del dispositivo. È possibile provare a eseguire di nuovo questa operazione o contattare l'amministratore di sistema con il codice {0}di errore . |

| 0x801c0012 | "idErrorServerConnectivity", // DSREG_E_DISCOVERY_BAD_MESSAGE_ERROR | Errore durante la comunicazione con il server. È possibile provare a eseguire di nuovo questa operazione o contattare l'amministratore di sistema con il codice di errore {0} |

| 0x801c0013 | "idErrorAuthenticationFailure", // DSREG_E_TENANTID_NOT_FOUND | Si è verificato un problema durante l'autenticazione dell'account o del dispositivo. È possibile provare a eseguire di nuovo questa operazione o contattare l'amministratore di sistema con il codice {0}di errore . |

| 0x801c0014 | "idErrorAuthenticationFailure", // DSREG_E_USERSID_NOT_FOUND | Si è verificato un problema durante l'autenticazione dell'account o del dispositivo. È possibile provare a eseguire di nuovo questa operazione o contattare l'amministratore di sistema con il codice {0}di errore . |