Supporto per Windows Information Protection (WIP) in Windows

Windows Information Protection (WIP) è una soluzione leggera per la gestione dell'accesso e della sicurezza dei dati aziendali nei dispositivi personali. Il supporto di WIP è integrato in Windows.

Nota

A partire da luglio 2022, Microsoft sta deprecando Windows Information Protection (WIP). Microsoft continuerà a supportare WIP nelle versioni supportate di Windows. Le nuove versioni di Windows non includeranno nuove funzionalità per WIP e non saranno supportate nelle versioni future di Windows. Per altre informazioni, vedere Annuncio del tramonto di Windows Information Protection.

Per le esigenze di protezione dei dati, Microsoft consiglia di usare Microsoft Purview Information Protection e Prevenzione della perdita dei dati Microsoft Purview. Purview semplifica la configurazione e offre un set avanzato di funzionalità.

Integrazione con Microsoft Entra ID

Wip è integrato con Microsoft Entra servizio di identità. Il servizio Wip supporta Microsoft Entra autenticazione integrata per l'utente e il dispositivo durante la registrazione e il download dei criteri WIP. L'integrazione di WIP con Microsoft Entra ID è simile all'integrazione della gestione dei dispositivi mobili (MDM). Vedere integrazione Microsoft Entra con MDM.

Wip usa Workplace Join (WPJ). WPJ è integrato con l'aggiunta di un flusso di account aziendale a un dispositivo personale. Se un utente aggiunge il proprio account di Microsoft Entra aziendale o dell'istituto di istruzione come account secondario al computer, il dispositivo è registrato con WPJ. Se un utente si unisce al dispositivo per Microsoft Entra ID, viene registrato in MDM. In generale, un dispositivo con un account personale come account principale viene considerato un dispositivo personale e deve essere registrato con WPJ. Per gestire i dispositivi aziendali, è necessario usare un join Microsoft Entra e la registrazione in MDM.

Nei dispositivi personali, gli utenti possono aggiungere un account Microsoft Entra come account secondario al dispositivo mantenendo l'account personale come primario. Gli utenti possono aggiungere un account Microsoft Entra al dispositivo da un'applicazione integrata Microsoft Entra supportata, ad esempio il prossimo aggiornamento delle app di Microsoft 365. In alternativa, gli utenti possono aggiungere un account di Microsoft Entra da Impostazioni > Account > Accesso all'azienda o all'istituto di istruzione.

Gli utenti normali non amministratori possono registrarsi a MAM.

Informazioni su Windows Information Protection

WIP sfrutta i criteri predefiniti per proteggere i dati aziendali nel dispositivo. Per proteggere le applicazioni di proprietà dell'utente nei dispositivi personali, WPJ limita l'applicazione dei criteri WIP alle app con riconoscimento dei dati personali e alle app con riconoscimento wip. Le app con riconoscimento dei dati possono distinguere tra dati aziendali e dati personali, determinando correttamente quale proteggere in base ai criteri wip. Le app compatibili con WIP indicano a Windows che non gestiscono i dati personali e pertanto è sicuro che Windows protegga i dati per loro conto.

Per rendere le applicazioni compatibili con WIP, gli sviluppatori di app devono includere i dati seguenti nel file di risorse dell'app.

// Mark this binary as Allowed for WIP (EDP) purpose

MICROSOFTEDPAUTOPROTECTIONALLOWEDAPPINFO EDPAUTOPROTECTIONALLOWEDAPPINFOID

BEGIN

0x0001

END

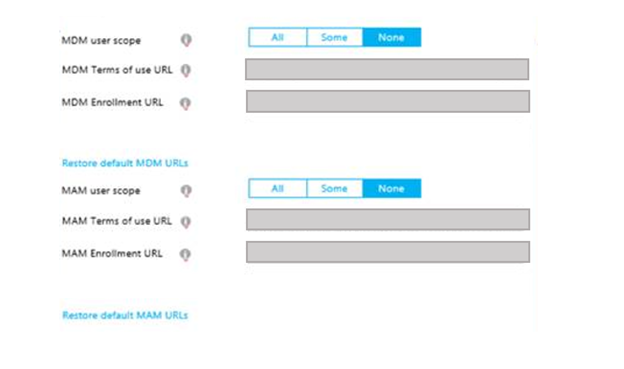

Configurazione di un tenant Microsoft Entra per la registrazione MAM

La registrazione MAM richiede l'integrazione con Microsoft Entra ID. Il provider di servizi MAM deve pubblicare l'app MDM di gestione nella raccolta di app Microsoft Entra. La stessa app MDM di gestione basata sul cloud in Microsoft Entra ID supporta le registrazioni MDM e MAM. Se l'app MDM è già stata pubblicata, deve essere aggiornata per includere GLI URL di registrazione MAM e Condizioni per l'uso. Questo screenshot illustra l'app di gestione per una configurazione di amministratore IT.

I servizi MAM e MDM in un'organizzazione potrebbero essere forniti da fornitori diversi. A seconda della configurazione aziendale, l'amministratore IT deve in genere aggiungere una o due app di gestione Microsoft Entra per configurare i criteri MAM e MDM. Ad esempio, se sia MAM che MDM sono forniti dallo stesso fornitore, un Amministrazione IT deve aggiungere un'app di gestione di questo fornitore che contiene criteri MAM e MDM per l'organizzazione. In alternativa, se i servizi MAM e MDM in un'organizzazione sono forniti da due fornitori diversi, è necessario configurare due app di gestione dei due fornitori per l'azienda in Microsoft Entra ID: una per MAM e una per MDM.

Nota

Se il servizio MDM in un'organizzazione non è integrato con Microsoft Entra ID e usa l'individuazione automatica, deve essere configurata una sola app di gestione per MAM.

Registrazione MAM

La registrazione MAM si basa sull'estensione MAM del protocollo [MS-MDE2]. La registrazione MAM supporta Microsoft Entra ID'autenticazione federata come unico metodo di autenticazione.

Di seguito sono riportate le modifiche del protocollo per la registrazione MAM:

- L'individuazione MDM non è supportata.

- Il nodo APPAUTH in DMAcc CSP è facoltativo.

- La variante di registrazione MAM del protocollo [MS-MDE2] non supporta il certificato di autenticazione client e pertanto non supporta il protocollo [MS-XCEP]. I server devono usare un token di Microsoft Entra per l'autenticazione client durante la sincronizzazione dei criteri. Le sessioni di sincronizzazione dei criteri devono essere eseguite tramite TLS/SSL unidirezionale usando l'autenticazione del certificato del server.

Ecco un esempio di provisioning XML per la registrazione MAM.

<wap-provisioningdoc version="1.1">

<characteristic type="APPLICATION">

<parm name="APPID" value="w7"/>

<parm name="PROVIDER-ID" value="MAM SyncML Server"/>

<parm name="NAME" value="mddprov account"/>

<parm name="ADDR" value="http://localhost:88"/>

<parm name="DEFAULTENCODING" value="application/vnd.syncml.dm+xml" />

</characteristic>

</wap-provisioningdoc>

Poiché il nodo Poll non viene fornito in questo esempio, per impostazione predefinita il dispositivo viene eseguita una volta ogni 24 ore.

CSP supportati

Wip supporta i provider di servizi di configurazione (CSP) seguenti. Tutti gli altri CSP sono bloccati. Si noti che l'elenco potrebbe cambiare in un secondo momento in base al feedback dei clienti:

- AppLocker CSP per la configurazione delle app consentite di Windows Information Protection enterprise.

- ClientCertificateInstall CSP per l'installazione di certificati VPN e Wi-Fi.

- DeviceStatus CSP necessario per il supporto dell'accesso condizionale.

- CSP DevInfo.

- DMAcc CSP.

- DmClient CSP per la configurazione delle pianificazioni di polling e l'URL di individuazione MDM.

- EnterpriseDataProtection CSP include criteri di windows Information Protection.

- Provider di servizi di configurazione di attestazione dell'integrità necessario per il supporto dell'accesso condizionale.

- Provider di servizi di configurazione PassportForWork per la gestione Windows Hello for Business PIN.

- Provider di servizi di configurazione dei criteri specifico per le aree NetworkIsolation e DeviceLock.

- Creazione di report CSP per il recupero dei log di Windows Information Protection.

- CSP RootCaTrustedCertificates.

- VpNv2 CSP deve essere omesso per le distribuzioni in cui l'IT prevede di consentire l'accesso e proteggere le risorse solo cloud con MAM.

- WiFi CSP deve essere omesso per le distribuzioni in cui l'IT prevede di consentire l'accesso e proteggere le risorse solo cloud con MAM.

Criteri di blocco del dispositivo e EAS

MAM supporta criteri di blocco del dispositivo simili a MDM. I criteri sono configurati dall'area DeviceLock di Policy CSP e PassportForWork CSP.

Non è consigliabile configurare i criteri di Exchange ActiveSync (EAS) e MAM per lo stesso dispositivo. Tuttavia, se entrambi sono configurati, il client si comporta come segue:

- Quando i criteri EAS vengono inviati a un dispositivo che dispone già di criteri MAM, Windows valuta se i criteri MAM esistenti sono conformi ai criteri EAS configurati e segnala la conformità con EAS.

- Se il dispositivo risulta conforme, EAS segnala la conformità con il server per consentire la sincronizzazione della posta elettronica. MAM supporta solo i criteri EAS obbligatori. Il controllo della conformità EAS non richiede diritti di amministratore del dispositivo.

- Se il dispositivo risulta non conforme, EAS applica i propri criteri al dispositivo e il set di criteri risultante è un superset di entrambi. L'applicazione di criteri EAS al dispositivo richiede diritti di amministratore.

- Se un dispositivo che ha già criteri EAS è registrato in MAM, il dispositivo ha entrambi i set di criteri: MAM ed EAS e il set di criteri risultante è un superset di entrambi.

Sincronizzazione dei criteri

Le sincronizzazioni dei criteri MAM vengono modellate dopo MDM. Il client MAM usa un token di Microsoft Entra per eseguire l'autenticazione al servizio per le sincronizzazioni dei criteri.

Modificare la registrazione MAM in MDM

Windows non supporta l'applicazione di criteri MAM e MDM agli stessi dispositivi. Se configurato dall'amministratore, gli utenti possono modificare la registrazione MAM in MDM.

Nota

Quando gli utenti eseguono l'aggiornamento da MAM a MDM in Windows Home Edition, perdono l'accesso a Windows Information Protection. In Windows Home Edition non è consigliabile eseguire il push dei criteri MDM per consentire agli utenti di eseguire l'aggiornamento.

Per configurare il dispositivo MAM per la registrazione MDM, l'amministratore deve configurare l'URL di individuazione MDM nel CSP DMClient. Questo URL viene usato per la registrazione MDM.

Durante il processo di modifica della registrazione MAM in MDM, i criteri MAM verranno rimossi dal dispositivo dopo che i criteri MDM sono stati applicati correttamente. In genere, quando i criteri di Windows Information Protection vengono rimossi dal dispositivo, l'accesso dell'utente ai documenti protetti da WIP viene revocato (cancellazione selettiva) a meno che EDP CSP RevokeOnUnenroll non sia impostato su false. Per evitare la cancellazione selettiva delle modifiche alla registrazione da MAM a MDM, l'amministratore deve assicurarsi che:

- I criteri MAM e MDM per l'organizzazione supportano Windows Information Protection.

- EDP CSP Enterprise ID è lo stesso sia per MAM che per MDM.

- EDP CSP RevokeOnMDMHandoff è impostato su false.

Se il dispositivo MAM è configurato correttamente per la registrazione MDM, il collegamento Registra solo per la gestione dei dispositivi viene visualizzato in Impostazioni > Account > accesso aziendale o dell'istituto di istruzione. L'utente può selezionare questo collegamento, specificare le credenziali e la registrazione verrà modificata in MDM. L'account Microsoft Entra non sarà interessato.

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per