Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Questo articolo descrive le funzionalità o gli scenari Windows Hello for Business applicabili a:

-

Tipo di distribuzione:ibrido

-

Tipo di attendibilità:cloud Kerberos trust

-

Tipo di join: Microsoft Entra aggiungere

, Microsoft Entra join

ibrido

Requisiti

Prima di iniziare la distribuzione, esaminare i requisiti descritti nell'articolo Pianificare una distribuzione Windows Hello for Business.

Prima di iniziare, verificare che siano soddisfatti i requisiti seguenti:

Importante

Quando si implementa il modello di distribuzione trust Kerberos cloud, è necessario assicurarsi di disporre di un numero adeguato di controller di dominio di lettura/scrittura in ogni sito di Active Directory in cui gli utenti eseguono l'autenticazione con Windows Hello for Business. Per altre informazioni, vedere Pianificazione della capacità per Active Directory.

Fasi di distribuzione

Dopo aver soddisfatto i prerequisiti, la distribuzione di Windows Hello for Business prevede i passaggi seguenti:

Distribuire Microsoft Entra Kerberos

Se l'accesso SSO locale è già stato distribuito per l'accesso con chiave di sicurezza senza password, Microsoft Entra Kerberos è già stato distribuito nell'organizzazione. Non è necessario ridistribuire o modificare la distribuzione Kerberos Microsoft Entra esistente per supportare Windows Hello for Business ed è possibile passare alla sezione Configurare le impostazioni dei criteri di Windows Hello for Business.

Se non è stato distribuito Microsoft Entra Kerberos, seguire le istruzioni riportate nella documentazione Abilitare l'accesso con chiave di sicurezza senza password. Questa pagina include informazioni su come installare e usare il modulo di PowerShell Kerberos Microsoft Entra. Usare il modulo per creare un oggetto server Kerberos Microsoft Entra per i domini in cui si vuole usare Windows Hello for Business trust Kerberos cloud.

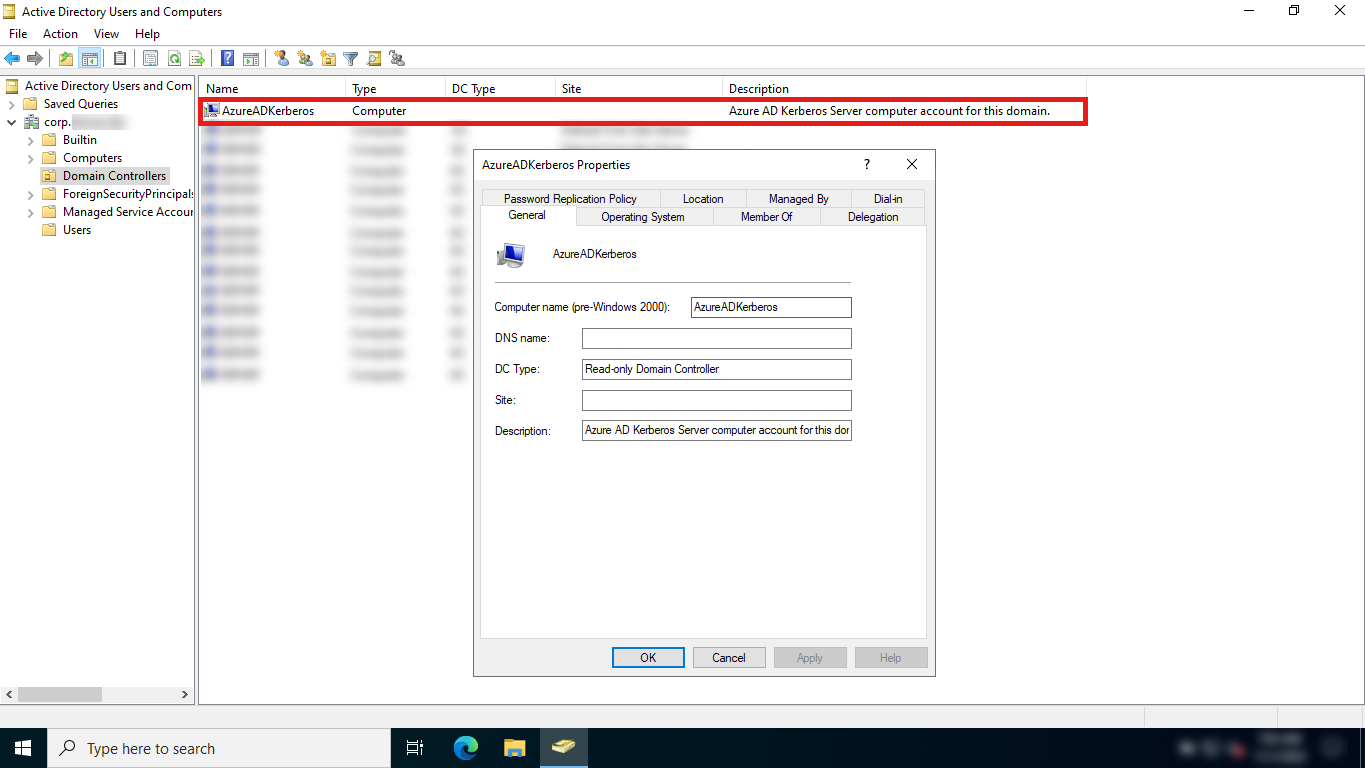

Microsoft Entra l'autenticazione kerberos e kerberos cloud

Quando Microsoft Entra Kerberos è abilitato in un dominio di Active Directory, nel dominio viene creato un oggetto computer AzureADKerberos. Questo oggetto:

Viene visualizzato come oggetto controller di dominio di sola lettura, ma non è associato ad alcun server fisico

Viene usato solo da Microsoft Entra ID per generare TCT per il dominio Active Directory

Nota

Regole e restrizioni simili usate per i controller di dominio di sola lettura si applicano all'oggetto computer AzureADKerberos. Ad esempio, gli utenti che sono membri diretti o indiretti di gruppi di sicurezza predefiniti con privilegi non potranno usare l'attendibilità Kerberos cloud.

Per altre informazioni sul funzionamento di Microsoft Entra Kerberos con Windows Hello for Business trust Kerberos cloud, vedere Windows Hello for Business approfondimento tecnico sull'autenticazione.

Nota

I criteri di replica delle password predefiniti configurati nell'oggetto computer AzureADKerberos non consentono di firmare account con privilegi elevati alle risorse locali con chiavi di sicurezza FIDO2 o trust Kerberos cloud.

A causa di possibili vettori di attacco da Microsoft Entra ID ad Active Directory, non è consigliabile sbloccare questi account riducendo i criteri di replica delle password dell'oggetto CN=AzureADKerberos,OU=Domain Controllers,<domain-DN>computer .

Configurare le impostazioni dei criteri per Windows Hello for Business

Dopo aver configurato l'oggetto Microsoft Entra Kerberos, è necessario abilitare e configurare Windows Hello per le aziende per l'uso dell'attendibilità Kerberos cloud. Per configurare Windows Hello for Business in un modello di attendibilità Kerberos cloud sono necessarie due impostazioni dei criteri:

Un'altra impostazione facoltativa, ma consigliata, dei criteri è:

Importante

Se il criterio Usa certificato per l'autenticazione locale è abilitato, l'attendibilità del certificato ha la precedenza sull'attendibilità Kerberos cloud. Assicurarsi che i computer che si desidera abilitare l'attendibilità Kerberos cloud non abbiano questo criterio configurato.

Le istruzioni seguenti illustrano come configurare i dispositivi usando Microsoft Intune o Criteri di gruppo.

Nota

Vedere l'articolo Configurare Windows Hello for Business usando Microsoft Intune per informazioni sulle diverse opzioni offerte da Microsoft Intune per configurare Windows Hello for Business.

Se il Intune criterio a livello di tenant è abilitato e configurato in base alle proprie esigenze, è sufficiente abilitare l'impostazione dei criteri Usa attendibilità cloud per On Prem Auth.If the Intune tenant-wide policy is enabled and configured to your needs, you only need to enable the policy setting Use Cloud Trust For On Prem Auth. In caso contrario, entrambe le impostazioni devono essere configurate.

Per configurare i dispositivi con Microsoft Intune, creare un criterio del catalogo impostazioni e usare le impostazioni seguenti:

| Categoria | Nome dell'impostazione | Valore |

|---|---|---|

| Windows Hello for Business | Usare Windows Hello for Business | true |

| Windows Hello for Business | Usare l'attendibilità cloud per On Prem Auth | Abilitato |

| Windows Hello for Business | Richiedi dispositivo di sicurezza | true |

Assegnare il criterio a un gruppo che contenga come membri i dispositivi o gli utenti da configurare.

In alternativa, è possibile configurare i dispositivi usando criteri personalizzati con il CSP PassportForWork.

| Impostazione |

|---|

-

URI OMA:./Device/Vendor/MSFT/PassportForWork/{TenantId}/Policies/UsePassportForWork- Tipo di dati: bool- Valore: True |

-

URI OMA:./Device/Vendor/MSFT/PassportForWork/{TenantId}/Policies/UseCloudTrustForOnPremAuth- Tipo di dati: bool- Valore: True |

-

URI OMA:./Device/Vendor/MSFT/PassportForWork/{TenantId}/Policies/RequireSecurityDevice- Tipo di dati: bool- Valore: True |

Se si distribuisce Windows Hello for Business configurazione usando sia Criteri di gruppo che Intune, le impostazioni Criteri di gruppo hanno la precedenza e Intune impostazioni vengono ignorate. Per altre informazioni sui conflitti di criteri, vedere Conflitti di criteri da più origini dei criteri.

È possibile configurare altre impostazioni dei criteri per controllare il comportamento di Windows Hello for Business. Per altre informazioni, vedere impostazioni dei criteri di Windows Hello for Business.

Iscriversi a Windows Hello for Business

Il processo di provisioning Windows Hello for Business inizia immediatamente dopo l'accesso di un utente, se i controlli dei prerequisiti vengono superati. Windows Hello for Business trust Kerberos cloud aggiunge un controllo dei prerequisiti per Microsoft Entra dispositivi aggiunti ibridi quando l'attendibilità Kerberos cloud è abilitata dai criteri.

È possibile determinare lo stato del controllo dei prerequisiti visualizzando il log di amministrazione registrazione dispositivi utente in Registri applicazioni e servizi>di Microsoft>Windows.

Queste informazioni sono disponibili anche usando il dsregcmd.exe /status comando da una console. Per altre informazioni, vedere dsregcmd.

Il controllo dei prerequisiti di attendibilità Kerberos cloud rileva se l'utente dispone di un TGT parziale prima di consentire l'avvio del provisioning. Lo scopo di questo controllo consiste nel verificare se Microsoft Entra Kerberos è configurato per il dominio e il tenant dell'utente. Se Microsoft Entra Kerberos è configurato, l'utente riceve un TGT parziale durante l'accesso con uno degli altri metodi di sblocco. Questo controllo ha tre stati: Sì, No e Non testato. Lo stato Non testato viene segnalato se l'attendibilità Kerberos cloud non viene applicata dai criteri o se il dispositivo è Microsoft Entra aggiunto.

Nota

Il controllo dei prerequisiti dell'attendibilità Kerberos cloud non viene eseguito nei dispositivi aggiunti Microsoft Entra. Se non viene effettuato il provisioning di Microsoft Entra Kerberos, un utente in un dispositivo aggiunto Microsoft Entra sarà comunque in grado di accedere, ma non avrà accesso SSO alle risorse locali protette da Active Directory.

Esperienza utente

Dopo l'accesso di un utente, inizia il processo di registrazione Windows Hello for Business:

- Se il dispositivo supporta l'autenticazione biometrica, all'utente viene richiesto di configurare un movimento biometrico. Questo movimento può essere usato per sbloccare il dispositivo e eseguire l'autenticazione alle risorse che richiedono Windows Hello for Business. L'utente può ignorare questo passaggio se non vuole configurare un movimento biometrico

- All'utente viene richiesto di usare Windows Hello con l'account dell'organizzazione. L'utente seleziona OK

- Il flusso di provisioning procede alla parte di autenticazione a più fattori della registrazione. Il provisioning informa l'utente che sta tentando attivamente di contattare l'utente tramite la forma configurata di MFA. Il processo di provisioning non procede fino a quando l'autenticazione non riesce, non ha esito negativo o non si verifica un timeout. Un'autenticazione MFA non riuscita o timeout genera un errore e chiede all'utente di riprovare

- Dopo l'esito positivo dell'autenticazione a più fattori, il flusso di provisioning chiede all'utente di creare e convalidare un PIN. Questo PIN deve osservare eventuali criteri di complessità del PIN configurati nel dispositivo

- La parte restante del provisioning include la richiesta di Windows Hello for Business per una coppia di chiavi asimmetriche per l'utente, preferibilmente dal TPM (o obbligatorio se è impostato in modo esplicito tramite criteri). Dopo aver acquisito la coppia di chiavi, Windows comunica con l'IdP per registrare la chiave pubblica. Al termine della registrazione delle chiavi, Windows Hello for Business provisioning informa l'utente che può usare il PIN per accedere. L'utente può chiudere l'applicazione di provisioning e accedere al desktop

Dopo che un utente ha completato la registrazione con l'attendibilità Kerberos cloud, il movimento di Windows Hello può essere usato immediatamente per l'accesso. In un Microsoft Entra dispositivo ibrido aggiunto, il primo uso del PIN richiede una linea di vista per un controller di dominio. Dopo l'accesso o lo sblocco dell'utente con il controller di dominio, è possibile usare l'accesso memorizzato nella cache per gli sblocchi successivi senza connettività di rete o di vista.

Dopo la registrazione, Microsoft Entra Connect sincronizza la chiave dell'utente da Microsoft Entra ID ad Active Directory.

Diagrammi di sequenza

Per comprendere meglio i flussi di provisioning, esaminare i diagrammi di sequenza seguenti in base al tipo di autenticazione e join del dispositivo:

- Provisioning per Microsoft Entra dispositivi aggiunti con autenticazione gestita

- Provisioning per Microsoft Entra dispositivi aggiunti con autenticazione federata

- Provisioning in un modello di distribuzione trust Kerberos cloud con autenticazione gestita

Per comprendere meglio i flussi di autenticazione, esaminare il diagramma di sequenza seguente:

Eseguire la migrazione dal modello di distribuzione dell'attendibilità chiave al trust Kerberos cloud

Se è stato distribuito Windows Hello for Business usando il modello di attendibilità chiave e si vuole eseguire la migrazione al modello di attendibilità Kerberos cloud, seguire questa procedura:

- Configurare Microsoft Entra Kerberos nell'ambiente ibrido

- Abilitare l'attendibilità Kerberos cloud tramite Criteri di gruppo o Intune

- Per Microsoft Entra dispositivi aggiunti, disconnettersi e accedere al dispositivo usando Windows Hello for Business

Nota

Per Microsoft Entra dispositivi aggiunti ibridi, gli utenti devono eseguire il primo accesso con nuove credenziali pur avendo una linea di vista verso un controller di dominio.

Eseguire la migrazione dal modello di distribuzione dell'attendibilità dei certificati all'attendibilità Kerberos cloud

Importante

Non esiste alcun percorso di migrazione diretta da una distribuzione di attendibilità del certificato a una distribuzione di trust Kerberos cloud. Il contenitore Windows Hello deve essere eliminato prima di poter eseguire la migrazione all'attendibilità Kerberos cloud.

Se è stato distribuito Windows Hello for Business usando il modello di attendibilità del certificato e si vuole usare il modello di attendibilità Kerberos cloud, è necessario ridistribuire Windows Hello for Business seguendo questa procedura:

- Disabilitare i criteri di attendibilità del certificato.

- Abilitare l'attendibilità Kerberos cloud tramite Criteri di gruppo o Intune.

- Rimuovere le credenziali di attendibilità del certificato usando il comando

certutil.exe -deletehellocontainerdal contesto utente. - Disconnettersi e accedere di nuovo.

- Effettuare il provisioning Windows Hello for Business usando un metodo di propria scelta.

Nota

Per Microsoft Entra dispositivi aggiunti ibridi, gli utenti devono eseguire il primo accesso con nuove credenziali pur avendo una linea di vista verso un controller di dominio.

Domande frequenti

Per un elenco delle domande frequenti su Windows Hello for Business trust Kerberos cloud, vedere Windows Hello for Business Domande frequenti.

Scenari non supportati

Gli scenari seguenti non sono supportati usando Windows Hello for Business trust Kerberos cloud:

- Scenari RDP/VDI con credenziali fornite (RDP/VDI può essere usato con Remote Credential Guard o se un certificato è registrato nel contenitore Windows Hello for Business)

- Uso dell'attendibilità Kerberos cloud per Runas

- Accesso con attendibilità Kerberos cloud in un dispositivo aggiunto ibrido Microsoft Entra senza accedere in precedenza con la connettività del controller di dominio