vWAN for Azure VMware Solution でサイト間 VPN を構成する

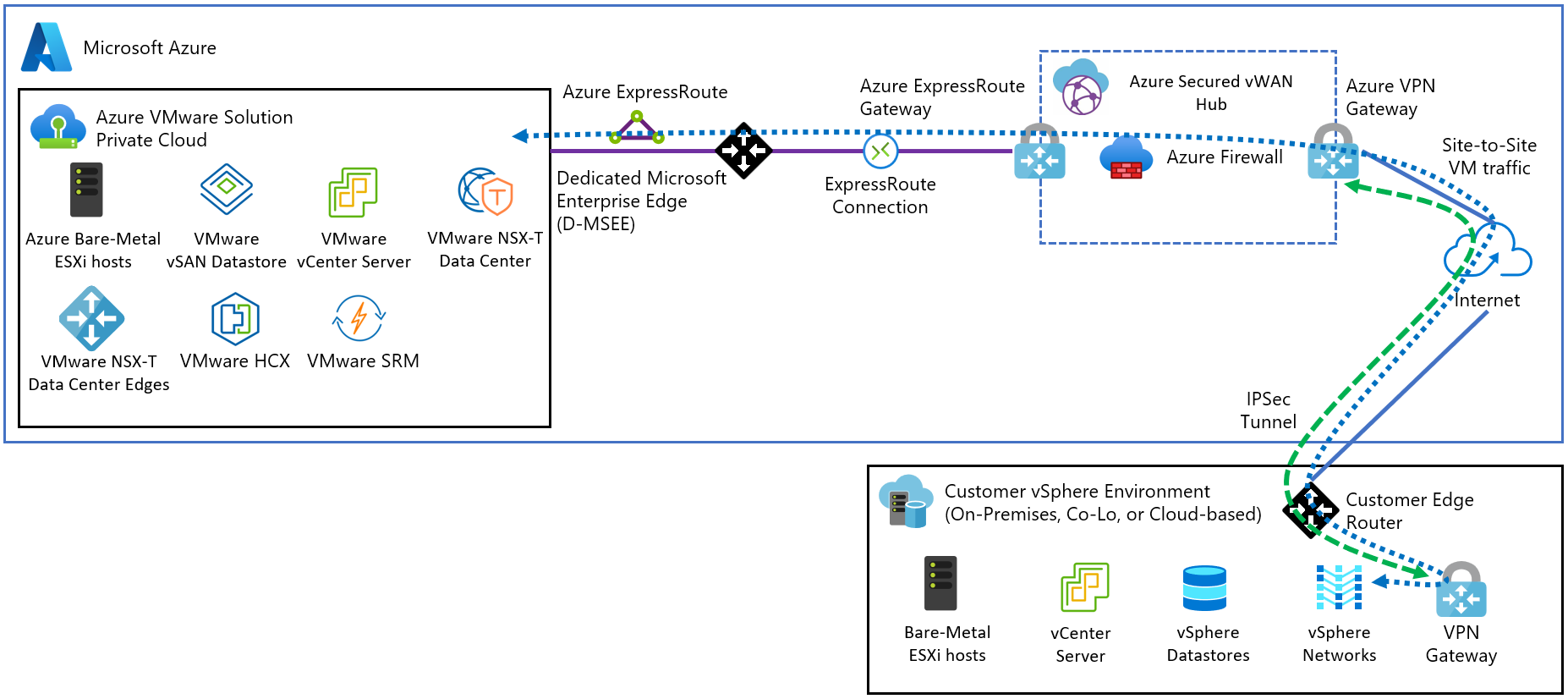

この記事では、Microsoft Azure Virtual WAN ハブで終端する VPN (IPsec IKE v1 および IKE v2) サイト間トンネルを確立する方法について説明します。 ハブには、Azure VMware Solution ExpressRoute ゲートウェイとサイト間 VPN ゲートウェイが含まれています。 これにより、オンプレミスの VPN デバイスは Azure VMware Solution エンドポイントに接続されます。

前提条件

オンプレミスの VPN デバイスで終端する公開 IP アドレスが必要です。

Azure Virtual WAN を作成する

ポータルの [リソースの検索] バーで、検索ボックスに「Virtual WAN」と入力し、Enter キーを押します。

検索結果から、 [Virtual WAN] を選択します。 [Virtual WAN] ページで [+ 作成] を選択し、 [WAN の作成] ページを開きます。

[WAN の作成] ページの [基本] タブで、フィールドに入力します。 例の値を変更して、お使いの環境に適用します。

![スクリーンショットには、[基本] タブが選択された [WAN の作成] ペインが表示されています。](../includes/media/virtual-wan-create-vwan-include/basics.png)

- サブスクリプション: 使用するサブスクリプションを選択します。

- リソース グループ: 新規作成するか、または既存のものを使用します。

- リソース グループの場所: ドロップダウンからリソースの場所を選択します。 WAN はグローバル リソースであり、特定のリージョンに存在するものではありません。 ただし、作成した WAN リソースを管理および検索するために、リージョンを選択する必要があります。

- 名前: 仮想 WAN に付ける名前を入力します。

- 種類: Basic または Standard。 [Standard] を選択します。 [Basic] を選択した場合には、Basic 仮想 WAN は、Basic ハブのみを含むことができます。 Basic ハブは、サイト間接続にのみ使用できます。

ページの下部でフィールドへの入力を完了したら、 [確認と作成] を選択します。

検証に合格したら、 [作成] をクリックして仮想 WAN を作成します。

仮想ハブを作成する

仮想ハブは、Azure Virtual WAN によって作成および使用される仮想ネットワークです。 リージョン内の Virtual WAN ネットワークの核となります。 サイト間および ExpressRoute のゲートウェイを含めることができます。

ヒント

既存のハブにゲートウェイを作成することもできます。

作成した仮想 WAN に移動します。 仮想 WAN ページの左側のウィンドウの [接続] で、[ハブ] を選択します。

[ハブ] ページで、 [+ 新しいハブ] を選択して、 [仮想ハブを作成する] ページを開きます。

[仮想ハブを作成する] ページの [基本] タブで、次のフィールドを入力します。

- [リージョン] : 仮想ハブをデプロイするリージョンを選択します。

- [名前] : 仮想ハブに付ける名前。

- [ハブ プライベート アドレス空間] : CIDR 表記のハブのアドレス範囲。 ハブを作成するための最小アドレス空間は /24 です。

- 仮想ハブの容量: ドロップダウンから選択します。 詳細については、仮想ハブの設定に関するページを参照してください。

- ハブ ルーティングの優先順位: 既定値のままにします。 詳細については、「仮想ハブ ルーティングの優先順位」を参照してください。

VPN ゲートウェイの作成

[仮想ハブの作成] ページで [サイト間] をクリックして [サイト間] タブを開きます。

![スクリーンショットには、[サイト間] タブが選択された [仮想ハブの作成] ペインが表示されています。](../includes/media/virtual-wan-tutorial-hub-include/hub-site-to-site.png)

[サイト間] タブで次のフィールドに入力します。

サイト間 VPN を作成するには [はい] を選択します。

AS 番号: "AS 番号" フィールドは編集できません。

[ゲートウェイ スケール ユニット] : [ゲートウェイ スケール ユニット] の値をドロップダウンから選択します。 スケール ユニットを使用すると、サイトを接続する仮想ハブで作成される VPN ゲートウェイの集計スループットを選択できます。

1 スケール ユニット = 500 Mbps を選択した場合は、冗長性のための 2 つのインスタンスが作成され、それぞれの最大スループットが 500 Mbps であることを意味します。 たとえば、ブランチが 5 つあり、それぞれのブランチで 10 Mbps が実行される場合、ヘッド エンドで合計 50 Mbps が必要になります。 Azure VPN ゲートウェイの合計容量を計画する場合は、ハブに対するブランチ数をサポートするために必要な容量を評価した後に行う必要があります。

ルーティングの優先順位: Azure のルーティングの優先順位を使用すると、Azure とインターネットの間でトラフィックをルーティングする方法を選択できます。 Microsoft ネットワーク経由または ISP ネットワーク (パブリック インターネット) 経由のどちらでトラフィックをルーティングするかを選択できます。 これらのオプションはそれぞれコールド ポテト ルーティングおよびホット ポテト ルーティングとも呼ばれます。

Virtual WAN 内のパブリック IP アドレスは、選択したルーティング オプションに基づいてサービスによって割り当てられます。 Microsoft ネットワークまたは ISP によるルーティング設定の詳細については、ルーティングの基本設定に関する記事を参照してください。

[確認と作成] を選択して検証します。

[作成] を選択してハブとゲートウェイを作成します。 最大 30 分かかることがあります。 30 分後に [更新] を実行して、 [ハブ] ページでハブを確認します。 [リソースに移動] を選択してリソースに移動します。

サイト間 VPN を作成する

Azure portal で、先ほど作成した仮想 WAN を選択します。

仮想ハブの [概要] で、[接続]>[VPN (サイト間)]>[VPN サイトの新規作成] を選択します。

![[VPN (Site-to-site)]\(VPN (サイト間)\) と [VPN サイトの新規作成] が選択されている仮想ハブの [概要] ページのスクリーンショット。](media/create-ipsec-tunnel/create-vpn-site-basics.png)

[基本] タブで、必須フィールドに入力します。

[リージョン] - 旧称は場所。 このサイト リソースを作成する場所です。

[名前] - オンプレミスのサイトの呼称。

[デバイス ベンダー] - VPN デバイス ベンダーの名前 (例: Citrix、Cisco、Barracuda)。 これにより、Azure チームがお客様の環境をよりよく理解し、将来の最適化の可能性を追加したり、トラブルシューティングに役立てることができます。

[プライベート アドレス空間] - オンプレミス サイトにある CIDR の IP アドレス空間です。 このアドレス空間宛てのトラフィックは、ローカル サイトにルーティングされます。 CIDR ブロックは、サイトで BGP が有効になっていない場合にのみ必要です。

Note

サイトを作成した後にアドレス空間を編集した場合 (追加のアドレス空間を追加した場合など)、コンポーネントの再作成中での有効なルートの更新には、8 分から 10 分かかることがあります。

ブランチにある物理的なリンクに関する情報を追加するには、 [リンク] を選択します。 Virtual WAN パートナーの CPE デバイスがある場合は、システムから設定されたブランチ情報のアップロードの一部として、この情報が Azure と交換されるかどうかを確認します。

リンクとプロバイダーの名前を指定すると、ハブの一部として最終的に作成される可能性のあるゲートウェイの数がいくつになっても区別できます。 BGP と自律システム番号 (ASN) は、組織内で一意である必要があります。 BGP は、Azure VMware Solution とオンプレミス サーバーの両方がトンネルを介してルートをアドバタイズするようにします。 無効にした場合、アドバタイズする必要のあるサブネットは手動で保守する必要があります。 サブネットが欠落している場合、HCX はサービス メッシュの形成に失敗します。

重要

既定では、Azure により、Azure VPN ゲートウェイの Azure BGP IP アドレスとして、GatewaySubnet プレフィックス範囲のプライベート IP アドレスが自動的に割り当てられます。 オンプレミスの VPN デバイスにより、BGP IP として APIPA アドレス (169.254.0.1 から 169.254.255.254) が使用される場合は、カスタム Azure APIPA BGP アドレスが必要です。 対応するローカル ネットワーク ゲートウェイ リソース (オンプレミス ネットワーク) に、BGP ピア IP として APIPA アドレスがある場合、Azure VPN Gateway により、カスタム APIPA アドレスが選択されます。 ローカル ネットワーク ゲートウェイによって (APIPA ではなく) 通常の IP アドレスが使用される場合は、Azure VPN Gateway によって GatewaySubnet 範囲のプライベート IP アドレスに戻されます。

[Review + create](レビュー + 作成) を選択します。

目的の仮想ハブに移動し、[ハブの関連付け] の選択を解除して VPN サイトをハブに接続します。

(任意) ポリシーベースの VPN サイト間トンネルを作成する

重要

これは省略可能な手順であり、ポリシーベースの VPN にのみ適用されます。

ポリシーベースの VPN の設定では、ハブの範囲を含め、オンプレミスおよび Azure VMware Solution のネットワークを指定する必要があります。 これらの範囲により、ポリシーベースの VPN トンネルのオンプレミス エンドポイントの暗号化ドメインが指定されます。 Azure VMware Solution 側では、ポリシーベースのトラフィック セレクター インジケーターを有効にすることのみが必要です。

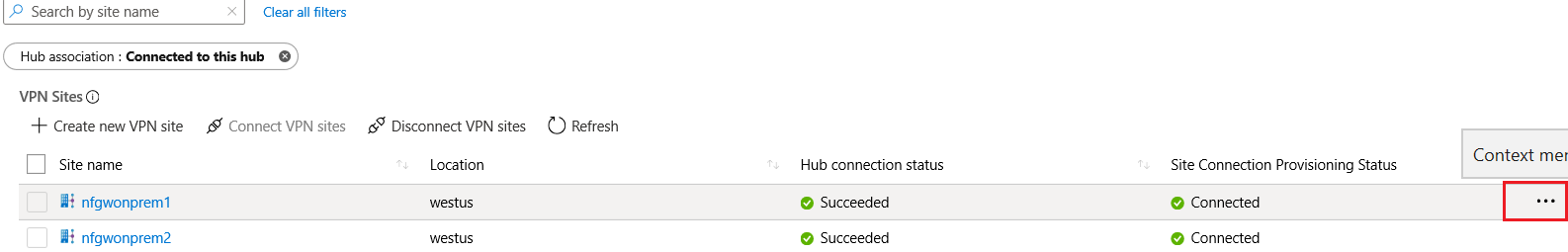

Azure portal で、Virtual WAN ハブ サイトに移動し、[接続] で [VPN (サイト間)] を選択します。

カスタム IPsec ポリシーを設定する VPN サイトを選択します。

VPN サイト名を選択して、右端の詳細 (...)、[VPN 接続を編集する] の順に選択します。

インターネット プロトコル セキュリティ (IPSec) で [カスタム] を選択します。

ポリシーベースのトラフィック セレクターを使用して [有効にする] を選択します

[IKE フェーズ 1] と [IKE フェーズ 2 (ipsec)] の詳細を指定します。

IPsec の設定を既定値からカスタムに変更して、IPsec ポリシーをカスタマイズします。 その後、 [保存] を選びます。

ポリシーベースの暗号化ドメインの一部であるトラフィック セレクターまたはサブネットは、次のようになります。

Virtual WAN ハブ

/24Azure VMware Solution のプライベート クラウド

/22接続されている Azure 仮想ネットワーク (存在する場合)

VPN サイトをハブに接続する

VPN サイト名を選択して、[VPN サイトの接続] を選択します。

[事前共有キー] フィールドに、オンプレミス エンドポイントに対して以前に定義したキーを入力します。

ヒント

以前に定義したキーがない場合は、このフィールドは空白のままでかまいません。 キーが自動的に生成されます。

![[サイトの接続] ペインを示すスクリーンショット。仮想ハブの事前共有キーと関連設定を指定できます。](../includes/media/virtual-wan-tutorial-connect-vpn-site-include/connect.png)

ハブにファイアウォールをデプロイしていて、それが次のホップである場合は、[既定のルートを伝達] オプションを [有効] に設定します。

有効にすると、Virtual WAN ハブが接続に対して伝達を行うのは、ハブにファイアウォールをデプロイしたときにハブにより既定のルートが既に学習されている場合、または接続されている別のサイトでトンネリングが強制的に有効にされている場合のみです。 既定のルートの起点は Virtual WAN ハブ内にありません。

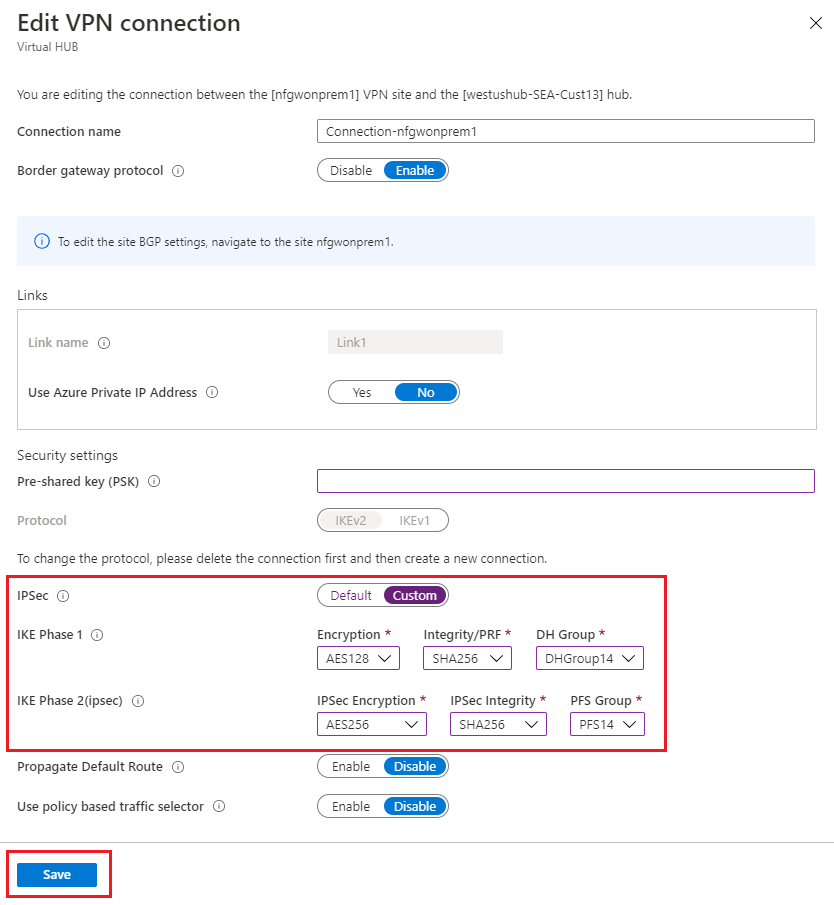

接続を選択します。 数分後、サイトに接続と接続性の状態が表示されます。

接続状態: VPN サイトを Azure ハブの VPN ゲートウェイに接続する Azure リソースの状態です。 このコントロール プレーンの操作が正常に終了すると、Azure VPN ゲートウェイとオンプレミスの VPN デバイスは、接続を確立します。

接続性の状態: ハブ内の Azure の VPN ゲートウェイと VPN サイト間の実際の接続性 (データ パス) の状態です。 次のいずれかの状態が表示されます。

- 不明: 通常、バックエンド システムが別の状態に移行しようとしている場合に表示されます。

- 接続中: VPN ゲートウェイは、実際のオンプレミスの VPN サイトに接続しようとしています。

- 接続済み: Azure VPN ゲートウェイとオンプレミスの VPN サイトの間に接続が確立されています。

- 切断済み: 通常、何らかの理由 (オンプレミスまたは Azure 内) で切断されている場合に表示されます。

VPN 構成ファイルをダウンロードして、オンプレミスのエンドポイントに適用します。

[VPN (サイト間)] ページの上部にある [VPN 構成のダウンロード] を選びます。Azure により、リソース グループ 'microsoft-network-[location]' にストレージ アカウントが作成されます。この location は WAN の場所です。 VPN デバイスに構成を適用した後は、このストレージ アカウントを削除できます。

作成されたら、リンクを選択してダウンロードします。

オンプレミスの VPN デバイスに構成を適用します。

構成ファイルの詳細については、「VPN デバイス構成ファイルについて」を参照してください。

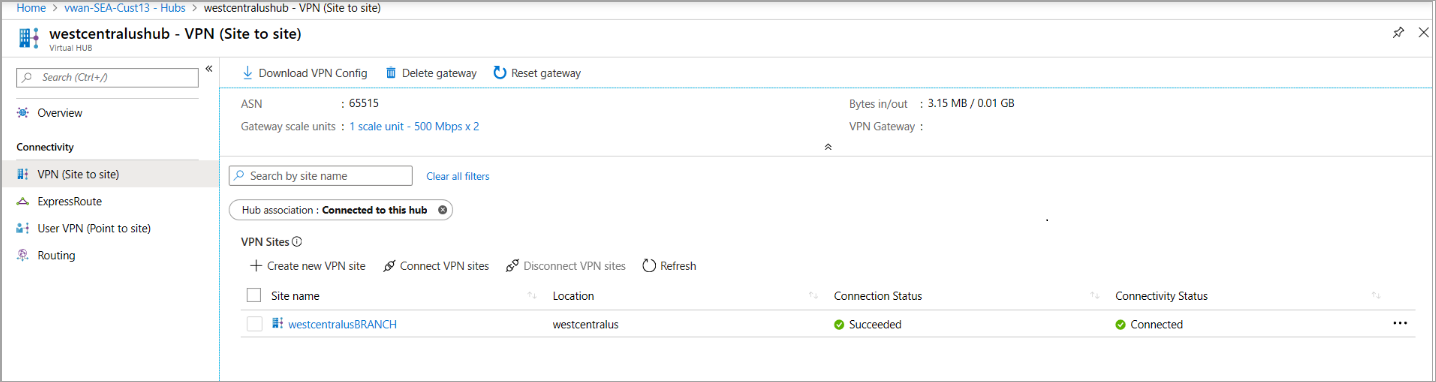

Virtual WAN ハブで Azure VMware Solution ExpressRoute に修正プログラムを適用します。

重要

まず、プライベート クラウドを作成してから、プラットフォームにパッチを適用する必要があります。

重要

また、Virtual WAN ハブの一部として ExpressRoute ゲートウェイを構成する必要があります。

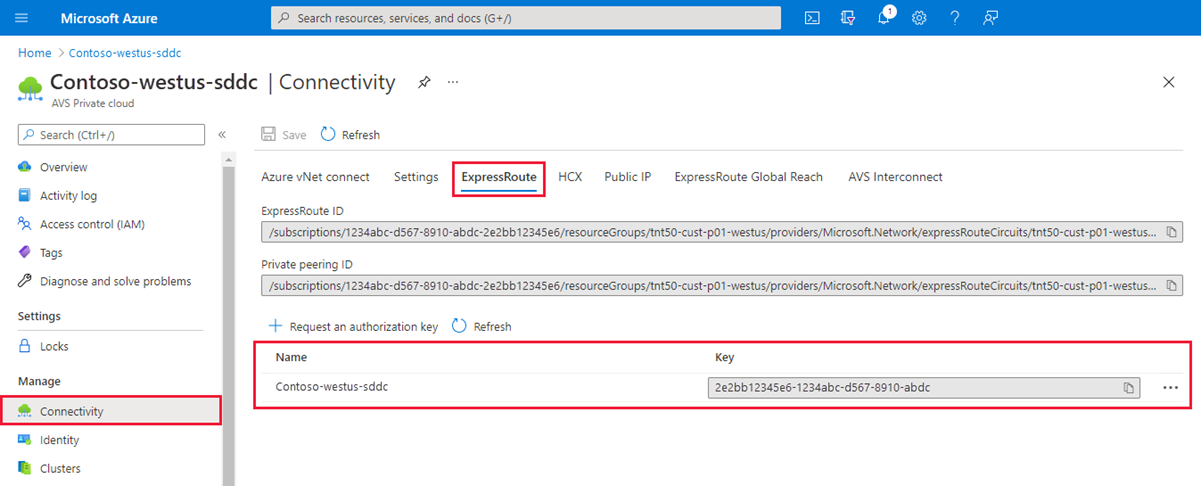

Virtual WAN ハブで Azure VMware Solution と VPN ゲートウェイをリンクします。 前の手順の認可キーと ExpressRoute ID (ピア回線の URI) を使用します。

ExpressRoute ゲートウェイを選択し、[認可キーを利用する] を選択します。

![プライベート クラウドの [ExpressRoute] ページで [認可キーを利用する] が選択されているスクリーンショット。](media/create-ipsec-tunnel/redeem-authorization-key.png)

認可キーを [認可キー] フィールドに貼り付けます。

ExpressRoute ID を [ピア回線の URI] フィールドに貼り付けます。

[この ExpressRoute 回線をハブに自動的に関連付けます] チェック ボックスを選択します。

[追加] を選択してリンクを確立します。

接続をテストするために、NSX-T データ センター セグメントを作成し、ネットワーク上で VM をプロビジョニングします。 オンプレミスと Azure VMware Solution の両方のエンドポイントに ping を実行します。

Note

前に作成した VNet の VM など、ExpressRoute 回路の後にあるクライアントからの接続は約 5 分待ってからテストしてください。

![スクリーンショットには、[基本] タブが選択された [仮想ハブの作成] ペインが表示されています。](../includes/media/virtual-wan-hub-basics/create-hub.png)

![[基本] タブが開いている [VPN サイトの作成] ページを示すスクリーンショット。](../includes/media/virtual-wan-tutorial-site-include/site-basics.png)

![[リンク] タブが開いている [VPN サイトの作成] ページを示すスクリーンショット。](../includes/media/virtual-wan-tutorial-site-include/site-links.png)

![[Connect to this hub]\(このハブに接続する\) を示すスクリーンショット。](../includes/media/virtual-wan-tutorial-site-include/connect.png)