Microsoft Entra ID を使用した HTTP

HTTP コネクタを使用して、Microsoft Entra ID で認証されているさまざまな Web サービスから、またはオンプレミスの Web サービスからリソースをフェッチします。

このコネクタは、次の製品および地域で利用可能です:

| Service | クラス | 地域 |

|---|---|---|

| Logic Apps | 標準 | 以下を除くすべての Logic Apps 地域 : - 米国国防総省 (DoD) |

| Power Automate | プレミアム | すべての Power Automate 地域 |

| Power Apps | プレミアム | すべての Power Apps 地域 |

| Contact | |

|---|---|

| 件名 | マイクロソフト |

| URL | Microsoft LogicApps サポート Microsoft Power Automate サポート Microsoft Power Apps サポート |

| Connector Metadata | |

|---|---|

| 発行者 | マイクロソフト |

既知の問題と制限事項

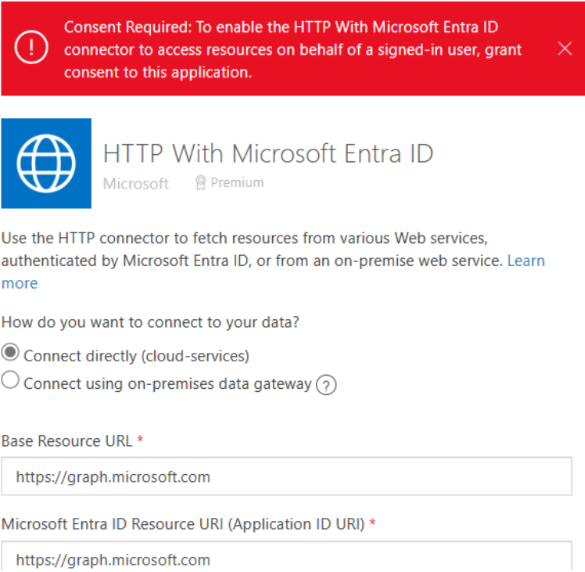

'Microsoft Entra ID を使用した HTTP' コネクタが別のサービスからデータを正常に取得するには、コネクタが使用するアプリに必要なスコープへのアクセスが許可されている必要があります。 アプリに必要なアクセスを付与する方法の詳細については、サインインしているユーザーの代わりに動作するアプリを許可する を参照してください。 必要なアクセスが付与されていない場合、接続を作成しようとすると、次のいずれかのエラーが表示される可能性があります:

Consent Required: To enable the HTTP With Microsoft Entra ID connector to access resources on behalf of a signed-in user, grant consent to this application.

スコープ (アクセス許可) が付与されていても、必要なスコープがすべて含まれていない場合、接続の作成は成功しますが、実行時に Forbidden (403) エラーが発生します。 エラーの詳細には、以下のような追加情報が含まれる場合があります:

"code": "Authorization_RequestDenied" "message": "Insufficient privileges to complete the operation."コネクタは、要求の本文を base64 エンコードに変換するため、この形式の要求本文に対応したバックエンド サービスの呼び出しに使用する必要があります。 このコネクタを使用して、生のバイナリ形式の要求本文に対応したバックエンド サービスを呼び出すことはできません。

コネクタは、マルチテナント型アプリケーションの登録に基づいています。 アプリケーションは、ユーザーがサインインするまで、ユーザーがどのテナントから来たのかを判断することはできません。 したがって、ユーザーの既定テナント ('共通') でリソースを指定することのみをサポートしています。

ADFS SSO (シングル サインオン用の Microsoft Entra ID フェデレーション サービス) に基づくリソースは、サポートされていません。 回避策として、"HTTP" コネクタを使用してください。

国内クラウド環境でこのコネクタを使用する場合、リソースは国内クラウド エンドポイントに相当するものである 必要 があります。 ほとんどの国内クラウド環境からパブリック クラウド (https://graph.microsoft.com、https://bing.com など) に接続しようとすると、事前承認エラーで 失敗します。

- GCC および Fairfax 環境は、引き続きパブリック クラウド エンドポイントを使用できます (https://graph.microsoft.com など)。

- GCC-High のリソース例: https://graph.microsoft.us。

- 中国のリソース例: https://microsoftgraph.chinacloudapi.cn。

オンプレミス データ ゲートウェイが有効な接続の場合、Cookie 認証要求ヘッダーの使用はサポートされません。

応答の場所ヘッダーに基づく非同期パターンはサポートされていません。 該当する場合は、代わりに Azure Resource Manager コネクタを使用してください。

"ファイル コンテンツの取得" アクションは、"HTTP の呼び出し" アクションによく似ているため、このコネクタでは使用できません。 2 つの唯一の違いは、前者のアクションが応答をエンコードすることです。 したがって、base64 でエンコードされた応答を取得するには、"HTTP の呼び出し" アクションから使用可能なエンコード アクションのいずれかに応答を転送するだけです。

更新前に存在していた接続については、事前承認の削除または追加が反映されるまでに最大 1 時間かかる場合があります。 ただし、新しい接続には、更新された承認が即座に反映されます。

コネクタがサインインしているユーザーの代わりに動作することを許可する

グローバル管理者ロールを持つユーザーは、oAuth2PermissionGrants を作成して、必要なサービスに必要なアクセス許可 (スコープ) を承認する必要があります。

たとえば、Microsoft Graph (https://graph.microsoft.com) を使用していて、カレンダー情報を読み取る必要がある場合は、Graph ドキュメント に従って、必要なアクセス許可 (Calendar.Read) を特定することができます。 アプリ (コネクタによって使用される) に Calendar.Read スコープを付与すると、アプリがユーザーに代わってサービスからこのデータにアクセスできるようになります。 注意すべき重要な点の 1 つは、アプリでアクセスできるデータは、ユーザーがサービス内でアクセスできるデータに依然として制限されていることです。 Azure Portal を使用してこのアプリに同意を付与することはできません。 このため、Microsoft Entra ID を使用した HTTP コネクタで使用するアプリへの同意の付与を簡素化するために、Microsoft によって PowerShell スクリプトが作成されました。

重要

このスクリプトを実行するには、PowerShell バージョン 7 以降をインストールする必要があります。

こちら から 必須の PowerShell スクリプト ファイルをダウンロードします。

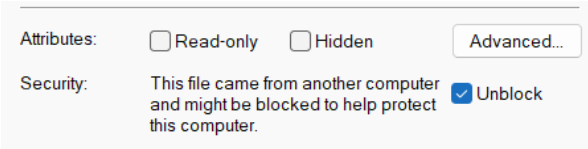

ダウンロードした ManagePermissionGrant.ps1 ファイルを右クリックしてから、プロパティ をクリックします。

ブロックの解除 チェックボックスをクリックし、OK をクリックします。

[ブロックの解除] チェックボックスをオンにしない場合は、スクリプトがデジタル署名されていないため読み込めないことを示すエラーが表示されます。

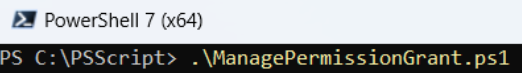

PowerShell コマンド ウィンドウを開きます。

パスをスクリプトをダウンロードした場所に変更します。

次のコマンドを入力し、Enter キー を押します:

.\ ManagePermissionGrant.ps1

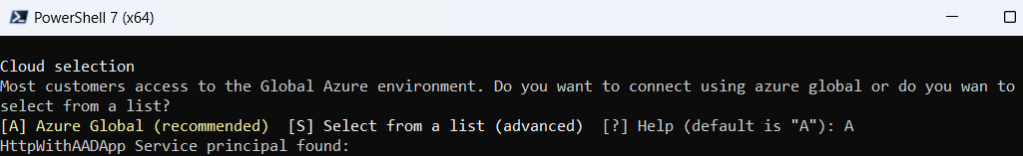

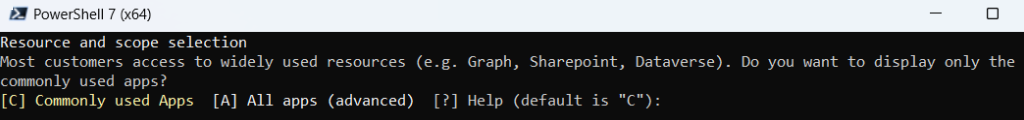

Azure Global に対して認証するか (推奨)、リストから選択するか (詳細) を選択するよう求められます。 US Gov、US Gov DoD、中国、またはドイツのサブスクリプションに接続していない場合は、Enter キーを押します。

まだの場合は、新しいブラウザー ウィンドウで Microsoft ID プラットフォームへの認証を求めるメッセージが表示される場合があります。 グローバル管理者ロールを持つユーザーとして認証します。

Microsoft Graphや SharePoint など、最もよく使用されるサービスのいくつかに同意するには、Enter キー を押します。 同意する必要があるサービスがよく使用されるアプリのリストにない場合は、オプション A を使用します。

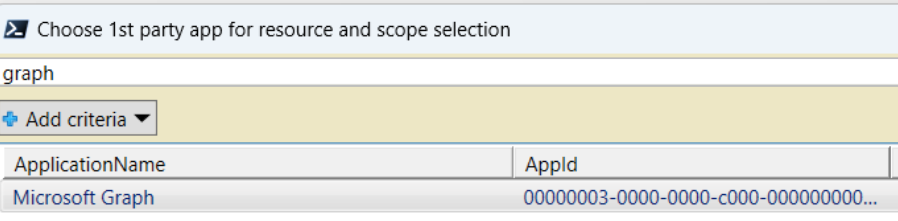

ダイアログが表示されます。 コネクタがユーザーに代わって動作することを許可することに同意するアプリケーションを選択します。 上部のテキストボックスを使用して結果をフィルターできます。

OK をクリックします。

同意するスコープ (アクセス許可) を 1 つ以上選択し、次に OK をクリックします。 CTRL キーを押しながら行を選択すると、複数のスコープを選択できます。

PowerShell ウィンドウで、同意の種類を選択するように求められます。 ログインしているユーザーに代わってアプリが動作することを許可するか、同意を特定のユーザーに制限するかを選択できます。 すべてのユーザーに同意を与える場合は、Enter キー を押します。 特定のユーザーのみに同意を与える場合は、N と入力し、Enter キー を押します。 特定のユーザーに同意することを選択した場合は、ユーザーを選択するように求められます。

選択したリソースに対してスコープに対する同意がすでに存在する場合は、最初に既存の許可を削除するかどうかを選択するよう求められます。 既存の許可を削除する場合は、Y と入力し、Enter キー を押します。 既存の許可を残す場合は、Enter キー を押します。

選択したスコープの概要が PowerShell ウィンドウに表示されます。 選択したスコープの付与を続行する場合は、Y と入力し、Enter キー を押します。

スクリプトが正常に同意を付与できる場合、スクリプトの実行が完了したというメッセージが表示されます。

接続を作成する

このコネクタは、次の認証タイプをサポートしています:

| 既定 | 接続を作成するためのパラメーター。 | すべての地域 | 共有不可 |

既定

適用できるもの: すべての領域

接続を作成するためのパラメーター。

これは共有可能な接続ではありません。 Power App が別のユーザーと共有されている場合、別のユーザーは新しい接続を明示的に作成するように求められます。

| 件名 | タイプ | Description | Required |

|---|---|---|---|

| Microsoft Entra ID リソース URI (アプリケーション ID URI) | string | 対象リソースを識別するために Microsoft Entra ID で使用される識別子。 SharePoint Online および OneDrive for Business の場合は、https://{contoso}.sharepoint.com を使用します。 通常、これはリソースの基本 URL です。 | 真 |

| 基本リソース URL | 文字列 | 接続先の HTTP リソースの基本 URL を指定するか、アプリケーション (クライアント) ID を GUID の形式で指定します。 | True |

| ユーザー名 | securestring | ユーザー名資格情報 | |

| パスワード | securestring | パスワード資格情報 | |

| 認証の種類 | 文字列 | オンプレミス HTTP リソースに接続するための認証の種類 | |

| ゲートウェイ | gatewaySetting | オンプレミス ゲートウェイ (詳細については、https://docs.microsoft.com/data-integration/gateway を参照してください |

調整制限

| 名前 | 呼び出し | 更新期間 |

|---|---|---|

| 接続ごとの API 呼び出し | 100 | 60 秒 |

アクション

| HTTP 要求を呼び出す |

HTTP エンドポイントを呼び出します。 |

HTTP 要求を呼び出す

HTTP エンドポイントを呼び出します。

パラメーター

| 名前 | キー | 必須 | 型 | 説明 |

|---|---|---|---|---|

|

メソッド

|

method | True | string |

既知の HTTP 動詞のいずれか: GET、DELETE、PATCH、POST、PUT。 |

|

要求の URL

|

url | True | string |

リソースへの完全または相対 URL。 完全な URL の場合は、接続で設定された基本リソース URL と一致する必要があります。 |

|

ヘッダー

|

headers | object |

要求ヘッダー。 |

|

|

要求の本文

|

body | byte |

メソッドが必要な場合の要求の本文。 |

戻り値

応答のコンテンツ。

- Body

- string